Beveiligde bestanden gebruiken

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Met beveiligde bestanden kunt u bestanden opslaan die u via pijplijnen kunt delen. Gebruik de beveiligde bestandsbibliotheek om bestanden op te slaan, zoals:

- Handtekeningcertificaten

- Apple-inrichtingsprofielen

- Android Keystore-bestanden

- SSH-sleutels

Deze bestanden kunnen worden opgeslagen op de server zonder ze door te voeren naar uw opslagplaats.

De inhoud van de beveiligde bestanden is versleuteld en kan alleen worden gebruikt wanneer u ze vanuit een taak gebruikt. Beveiligde bestanden zijn een beveiligde resource. U kunt goedkeuringen en controles toevoegen en pijplijnmachtigingen instellen. Beveiligde bestanden kunnen ook gebruikmaken van het bibliotheekbeveiligingsmodel.

De maximale grootte voor elk beveiligd bestand is 10 MB.

Een beveiligd bestand toevoegen

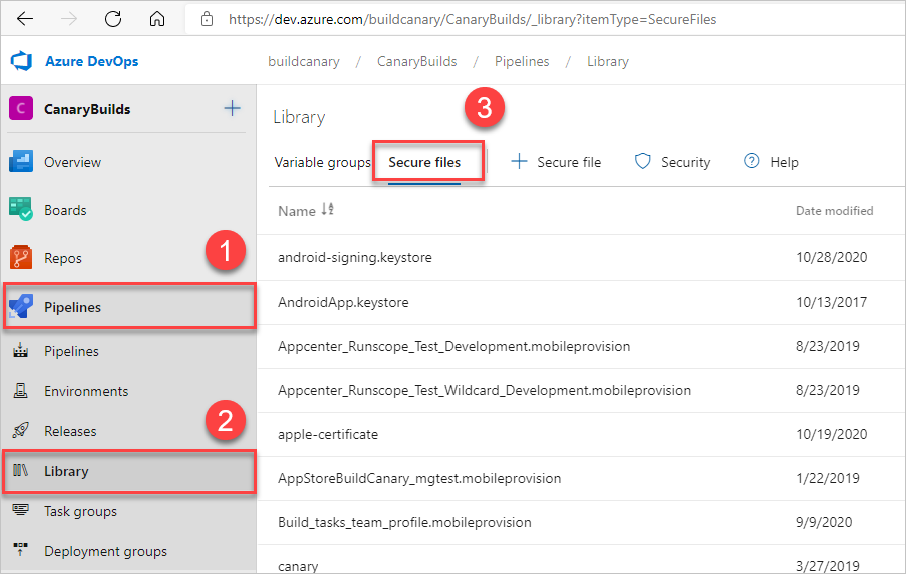

Ga naar Beveiligde bestanden van>de pijplijnbibliotheek.>

Selecteer

Beveiligd bestand om een nieuw beveiligd bestand te uploaden. Blader naar het uploaden of slepen en neerzetten van het bestand. U kunt dit bestand verwijderen, maar u kunt het niet vervangen.

Beveiligd bestand om een nieuw beveiligd bestand te uploaden. Blader naar het uploaden of slepen en neerzetten van het bestand. U kunt dit bestand verwijderen, maar u kunt het niet vervangen.

Voeg machtigingen toe aan uw bestand.

- Pas beperkingen voor beveiligingsrollen toe voor alle bestanden op het tabblad Beveiliging in pijplijnbibliotheek>.

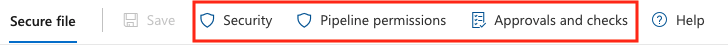

- Als u machtigingen voor een afzonderlijk bestand wilt toevoegen, selecteert u in de bewerkingsweergave van het bestand pijplijnmachtigingen om machtigingen per pijplijn in te stellen. Of selecteer Beveiliging om beveiligingsrollen in te stellen.

- U kunt ook Goedkeuringen en Controles voor het bestand instellen. Zie Goedkeuringen en controles voor meer informatie.

Een beveiligd bestand in een pijplijn gebruiken

Gebruik de taak Secure File-hulpprogramma downloaden om beveiligde bestanden in een pijplijn te gebruiken.

In het volgende YAML-pijplijnvoorbeeld wordt een beveiligd certificaatbestand gedownload en geïnstalleerd in een Linux-omgeving.

- task: DownloadSecureFile@1

name: caCertificate

displayName: 'Download CA certificate'

inputs:

secureFile: 'myCACertificate.pem'

- script: |

echo Installing $(caCertificate.secureFilePath) to the trusted CA directory...

sudo chown root:root $(caCertificate.secureFilePath)

sudo chmod a+r $(caCertificate.secureFilePath)

sudo ln -s -t /etc/ssl/certs/ $(caCertificate.secureFilePath)

Veelgestelde vragen

V: Hoe kan ik een aangepaste taak maken met beveiligde bestanden?

A: Bouw uw eigen taken die gebruikmaken van beveiligde bestanden met invoer met type secureFile in de task.json.

Meer informatie over het bouwen van een aangepaste taak.

De taak Apple-inrichtingsprofiel installeren is een eenvoudig voorbeeld van een taak met behulp van een beveiligd bestand. Raadpleeg de referentiedocumentatie en broncode.

Als u beveiligde bestanden wilt verwerken tijdens de build of release, raadpleegt u de algemene module die hier beschikbaar is.

V: Mijn taak heeft geen toegang tot de beveiligde bestanden. Wat moet ik doen?

A: Zorg ervoor dat uw agent versie 2.116.0 of hoger uitvoert. Zie agentversie en upgrades.

V: Hoe kan ik een beveiligd bestand autoriseren voor gebruik in een specifieke pijplijn?

A:

- Selecteer in Azure Pipelines het tabblad Bibliotheek.

- Selecteer het tabblad Bestanden beveiligen bovenaan.

- Selecteer het beveiligde bestand dat u wilt autoriseren.

- Selecteer de knop Pijplijnmachtigingen .

- Controleer en wijzig de toegang voor elke beschikbare pijplijn.

V: Waarom zie ik een Invalid Resource fout bij het downloaden van een beveiligd bestand met Azure DevOps Server/TFS on-premises?

A: Zorg ervoor dat IIS-basisverificatie is uitgeschakeld op de TFS- of Azure DevOps-server.

V: Hoe worden beveiligde bestanden beveiligd?

A: Beveiligde bestanden, variabele groepen en serviceverbindingen worden allemaal op dezelfde manier beveiligd in Azure DevOps. Ze zijn ook alle beveiligde resources.

Geheimen worden versleuteld en opgeslagen in de database. De sleutels voor het ontsleutelen van geheimen worden opgeslagen in Azure Key Vault. De sleutels zijn specifiek voor elke schaaleenheid. Twee regio's delen dus niet dezelfde sleutels. De sleutels worden ook geroteerd bij elke implementatie van Azure DevOps.

De rechten voor het ophalen van beveiligde sleutels worden alleen gegeven aan de Azure DevOps-service-principals en (in speciale gevallen) op aanvraag om problemen te diagnosticeren. De beveiligde opslag heeft geen certificeringen.

Azure Key Vault is een andere, veiligere optie voor het beveiligen van gevoelige informatie. Als u besluit Azure Key Vault te gebruiken, kunt u deze gebruiken met variabele groepen.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor