Overzicht van Azure Firewall Manager-beleid

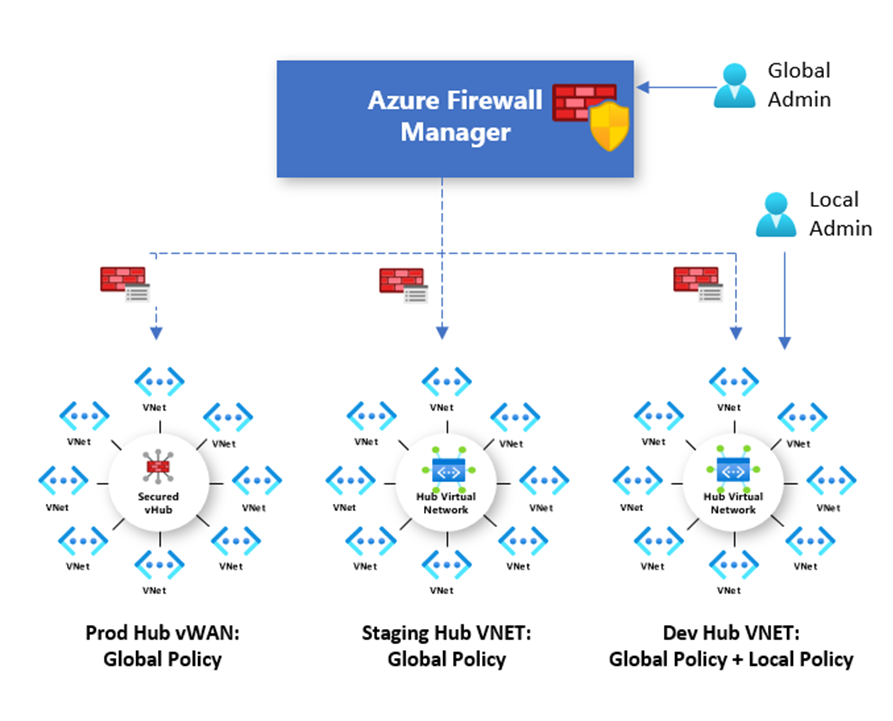

Firewallbeleid is de aanbevolen methode om uw Azure Firewall te configureren. Het is een globale resource die kan worden gebruikt in verschillende Azure Firewall-exemplaren in Beveiligde virtuele hubs en virtuele netwerken voor hubs. Beleidsregels werken in verschillende regio’s en abonnementen.

Beleid maken en koppelen

Beleid kan op verschillende manieren worden gemaakt en beheerd, waaronder de Azure-portal, REST API, sjablonen, Azure PowerShell en CLI.

U kunt ook bestaande klassieke regels migreren vanuit Azure Firewall met behulp van de portal of Azure PowerShell om beleidsregels te maken. Zie Azure Firewall-configuraties migreren naar Azure Firewall-beleid voor meer informatie.

Beleid kan worden gekoppeld aan een of meer virtuele hubs of VNET’s. De firewall kan zich in elk abonnement bevinden dat is gekoppeld aan uw account, en in elke regio.

Klassieke regels en beleidsregels

Azure Firewall ondersteunt zowel klassieke regels als beleidsregels, maar beleidsregels zijn de aanbevolen configuratie. In de volgende tabel worden beleidsregels en klassieke regels vergeleken:

| Onderwerp | Beleid | Klassieke regels |

|---|---|---|

| Contains | NAT, netwerk, toepassingsregels, aangepaste DNS- en DNS-proxyinstellingen, IP-groepen en instellingen voor bedreigingsinformatie (inclusief allowlist), IDPS, TLS-inspectie, webcategorieën, URL-filtering | NAT-, netwerk- en toepassingsregels, aangepaste DNS- en DNS-proxyinstellingen, IP-groepen en instellingen voor bedreigingsinformatie (inclusief acceptatielijst) |

| Beschermt | Virtuele hubs en virtuele netwerken | Alleen virtuele netwerken |

| Portalervaring | Centraal beheer met behulp van Firewall Manager | Zelfstandige firewallervaring |

| Ondersteuning voor meerdere firewalls | Firewall-beleid is een afzonderlijke resource die kan worden gebruikt in verschillende firewalls | Handmatig regels exporteren en importeren, of beheeroplossingen van derden gebruiken |

| Prijzen | Gefactureerd op basis van firewallkoppeling. Zie Prijzen. | Gratis |

| Ondersteunde implementatiemechanismen | Portal, REST API, sjablonen, Azure PowerShell en CLI | Portal, REST API, sjablonen, PowerShell en CLI. |

Basis-, Standard- en Premium-beleid

Azure Firewall ondersteunt Basis-, Standard- en Premium-beleid. De volgende tabel bevat een overzicht van het verschil tussen deze beleidsregels:

| Beleidstype | Functieondersteuning | Ondersteuning voor firewall-SKU |

|---|---|---|

| Basisbeleid | NAT-regels, toepassingsregels IP-groepen Bedreigingsinformatie (waarschuwingen) |

Basis |

| Standaardbeleid | NAT-regels, netwerkregels, toepassingsregels Aangepaste DNS, DNS-proxy IP-groepen Webcategorieën Bedreigingsinformatie |

Standard of Premium |

| Premium-beleid | Alle standaardfunctieondersteuning, plus: Inspectie van TLS Webcategorieën URL-filtering IDPS |

Premium |

Hiërarchische beleidsregels

Beleid kan helemaal nieuw worden gemaakt of worden overgenomen van bestaand beleid. Overname stelt DevOps in staat om lokaal firewallbeleid te maken boven op het basisbeleid dat verplicht is in de organisatie.

Beleid dat is gemaakt met niet-leeg bovenliggend beleid, nemen alle regelverzamelingen van het bovenliggende beleid over. Het bovenliggende beleid en het onderliggende beleid moeten zich in dezelfde regio bevinden. Een firewallbeleid kan worden gekoppeld aan firewalls in verschillende regio's, ongeacht waar ze zijn opgeslagen.

Verzamelingen van netwerkregels die zijn overgenomen van een bovenliggend beleid, krijgen altijd prioriteit boven netwerkregelverzamelingen die zijn gedefinieerd als onderdeel van een nieuw beleid. Dezelfde logica is ook van toepassing op toepassingsregelverzamelingen. Netwerkregelverzamelingen worden echter altijd verwerkt vóór toepassingsregelverzamelingen, ongeacht overname.

De modus voor Bedreigingsinformatie wordt ook overgenomen van het bovenliggende beleid. U kunt de modus voor Bedreigingsinformatie instellen op een andere waarde om dit gedrag te negeren, maar u kunt de modus niet uitschakelen. U kunt de instelling alleen maar overschrijven met een striktere waarde. Als het bovenliggende beleid bijvoorbeeld is ingesteld op Alleen waarschuwen, kunt u dit lokale beleid configureren naar Waarschuwen en weigeren.

Net als de bedreigingsinformatiemodus wordt de acceptatielijst voor bedreigingsinformatie overgenomen van het bovenliggende beleid. Het onderliggende beleid kan meer IP-adressen toevoegen aan de acceptatielijst.

NAT-regelverzamelingen worden niet overgenomen omdat ze specifiek zijn voor een bepaalde firewall.

Met overname worden alle wijzigingen in het bovenliggende beleid automatisch toegepast op het bijbehorende onderliggende firewallbeleid.

Ingebouwde hoge beschikbaarheid

Hoge beschikbaarheid is ingebouwd, dus u hoeft niets te configureren. U kunt een Azure Firewall Policy-object maken in elke regio en dit globaal koppelen aan meerdere Azure Firewall-exemplaren onder dezelfde Azure AD-tenant. Als de regio waar u het beleid maakt uitvalt en een gekoppelde regio heeft, worden de metagegevens van het ARM-object (Azure Resource Manager) automatisch overgeschakeld naar de secundaire regio. Tijdens de failover of als de single-region zonder paar de status Mislukt blijft, kunt u het Azure Firewall Policy-object niet wijzigen. De Azure Firewall-exemplaren die zijn gekoppeld aan het firewallbeleid blijven echter actief. Zie replicatie tussen regio's in Azure: Bedrijfscontinuïteit en herstel na noodgevallen voor meer informatie.

Prijzen

Beleid wordt gefactureerd op basis van firewallkoppelingen. Beleid met nul of één firewallkoppeling is gratis. Beleid met meerdere firewallkoppelingen wordt gefactureerd tegen een vast bedrag. Zie Prijzen voor Azure Firewall Manager voor meer informatie.

Volgende stappen

- Meer informatie over het implementeren van een Azure Firewall - Zelfstudie: Uw cloudnetwerk beveiligen met Azure Firewall Manager met behulp van Azure Portal

- Meer informatie over Azure-netwerkbeveiliging