Azure Firewall-beleid gebruiken om een regelhiërarchie te definiëren

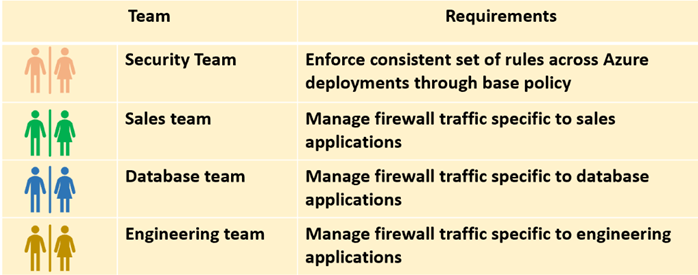

Beveiligingsbeheerders moeten firewalls beheren en zorgen voor naleving in on-premises en cloudimplementaties. Een belangrijk onderdeel is de mogelijkheid om toepassingsteams flexibiliteit te bieden om CI/CD-pijplijnen te implementeren om firewallregels op een geautomatiseerde manier te maken.

Met Azure Firewall-beleid kunt u een regelhiërarchie definiëren en naleving afdwingen:

- Biedt een hiërarchische structuur om een centraal basisbeleid boven op een onderliggend toepassingsteambeleid te leggen. Het basisbeleid heeft een hogere prioriteit en wordt uitgevoerd vóór het onderliggende beleid.

- Gebruik een aangepaste Azure-roldefinitie om onbedoeld verwijderen van basisbeleid te voorkomen en selectieve toegang te bieden tot regelverzamelingsgroepen binnen een abonnement of resourcegroep.

Overzicht van de oplossing

De stappen op hoog niveau voor dit voorbeeld zijn:

- Maak een basisfirewallbeleid in de resourcegroep van het beveiligingsteam.

- Definieer IT-beveiligingsspecifieke regels in het basisbeleid. Hiermee voegt u een algemene set regels toe om verkeer toe te staan/te weigeren.

- Maak beleidsregels voor het toepassingsteam die het basisbeleid overnemen.

- Definieer toepassingsteamspecifieke regels in het beleid. U kunt ook regels migreren van bestaande firewalls.

- Maak aangepaste Microsoft Entra-rollen om fijnmazige toegang te bieden tot regelverzamelingsgroep en rollen toe te voegen in een firewallbeleidsbereik. In het volgende voorbeeld kunnen leden van het verkoopteam regelverzamelingsgroepen bewerken voor het firewallbeleid voor verkoopteams. Hetzelfde geldt voor de database- en engineeringteams.

- Koppel het beleid aan de bijbehorende firewall. Een Azure-firewall kan slechts één toegewezen beleid hebben. Hiervoor moet elk toepassingsteam een eigen firewall hebben.

Het firewallbeleid maken

- Een basisfirewallbeleid.

Maak beleidsregels voor elk van de toepassingsteams:

- Een firewallbeleid voor verkoop. Het firewallbeleid Verkoop neemt het basisfirewallbeleid over.

- Een databasefirewallbeleid. Het databasefirewallbeleid neemt basisfirewallbeleid over.

- Een technisch firewallbeleid. Het firewallbeleid voor engineering neemt ook het basisfirewallbeleid over.

Aangepaste rollen maken voor toegang tot de regelverzamelingsgroepen

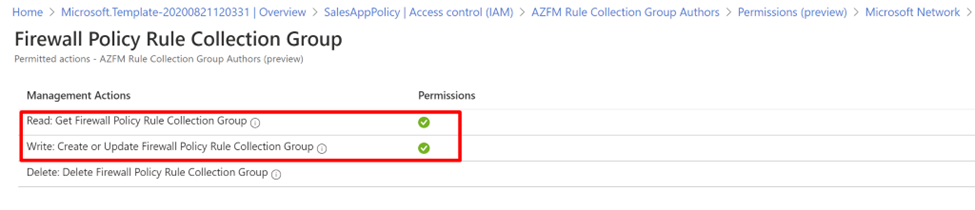

Aangepaste rollen worden gedefinieerd voor elk toepassingsteam. De rol definieert bewerkingen en het bereik. De toepassingsteams mogen regelverzamelingsgroepen bewerken voor hun respectieve toepassingen.

Gebruik de volgende procedure op hoog niveau om aangepaste rollen te definiëren:

Haal het abonnement op.

Select-AzSubscription -SubscriptionId xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxVoer de volgende opdracht uit.

Get-AzProviderOperation "Microsoft.Support/*" | FT Operation, Description -AutoSizeGebruik de opdracht Get-AzRoleDefinition om de rol Lezer uit te voeren in de JSON-indeling.

Get-AzRoleDefinition -Name "Reader" | ConvertTo-Json | Out-File C:\CustomRoles\ReaderSupportRole.jsonOpen het bestand ReaderSupportRole.json in een teksteditor.

Hier volgt de JSON-uitvoer. Zie Aangepaste Azure-rollen voor informatie over de verschillende eigenschappen.

{

"Name": "Reader",

"Id": "acdd72a7-3385-48ef-bd42-f606fba81ae7",

"IsCustom": false,

"Description": "Lets you view everything, but not make any changes.",

"Actions": [

"*/read"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

]

}

Bewerk het JSON-bestand om de

*/read", "Microsoft.Network/*/read", "Microsoft.Network/firewallPolicies/ruleCollectionGroups/writebewerking naar de eigenschap Actions . Vergeet niet om een komma toe te voegen na de read-bewerking. Met deze actie kan de gebruiker regelverzamelingsgroepen maken en bijwerken.

Voeg in AssignableScopes uw abonnements-id toe met de volgende indeling.

/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxU moet expliciete abonnements-id's toevoegen. Anders mag u de rol niet importeren in uw abonnement.

Verwijder de eigenschapsregel Id en wijzig de eigenschap IsCustom in true.

Wijzig de eigenschappen Naam en Beschrijving in AZFM Rule Collection Group Author en Users in deze rol kan verzamelingsgroepen voor firewallbeleidsregels bewerken

Uw JSON-bestand moet er ongeveer uitzien als in het volgende voorbeeld:

{

"Name": "AZFM Rule Collection Group Author",

"IsCustom": true,

"Description": "Users in this role can edit Firewall Policy rule collection groups",

"Actions": [

"*/read",

"Microsoft.Network/*/read",

"Microsoft.Network/firewallPolicies/ruleCollectionGroups/write"

],

"NotActions": [

],

"DataActions": [

],

"NotDataActions": [

],

"AssignableScopes": [

"/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxx"]

}

Gebruik voor het maken van de nieuwe aangepaste rol de opdracht New-AzRoleDefinition en geef het JSON-definitiebestand voor de rol op.

New-AzRoleDefinition -InputFile "C:\CustomRoles\RuleCollectionGroupRole.json

Aangepaste rollen opvragen

Als u alle aangepaste rollen wilt weergeven, kunt u de opdracht Get-AzRoleDefinition gebruiken:

Get-AzRoleDefinition | ? {$_.IsCustom -eq $true} | FT Name, IsCustom

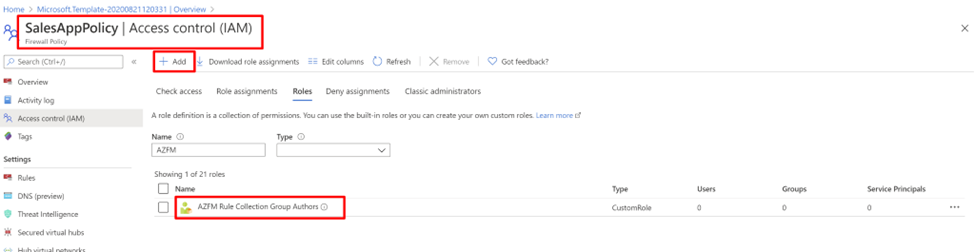

U kunt ook de aangepaste rollen bekijken in Azure Portal. Ga naar uw abonnement, selecteer Toegangsbeheer (IAM), Rollen.

Zie Zelfstudie: Een aangepaste Azure-rol maken met behulp van Azure PowerShell voor meer informatie.

Gebruikers toevoegen aan de aangepaste rol

In de portal kunt u gebruikers toevoegen aan de rol auteurs van azfm-regelsverzamelingsgroepen en toegang bieden tot het firewallbeleid.

- Selecteer in de portal het firewallbeleid van het toepassingsteam (bijvoorbeeld SalesAppPolicy).

- Selecteer Toegangsbeheer.

- Selecteer Roltoewijzing toevoegen.

- Voeg gebruikers/gebruikersgroepen (bijvoorbeeld het verkoopteam) toe aan de rol.

Herhaal deze procedure voor het andere firewallbeleid.

Samenvatting

Firewallbeleid met aangepaste rollen biedt nu selectieve toegang tot verzamelingsgroepen voor firewallbeleidsregels.

Gebruikers hebben geen machtigingen voor:

- Verwijder het Azure Firewall- of firewallbeleid.

- Werk de firewallbeleidshiërarchie of DNS-instellingen of bedreigingsinformatie bij.

- Werk firewallbeleid bij waarbij ze geen lid zijn van de groep Auteur van AZFM-regelverzameling.

Beveiligingsbeheerders kunnen basisbeleid gebruiken om kaders af te dwingen en bepaalde soorten verkeer (bijvoorbeeld ICMP) te blokkeren, zoals vereist voor hun onderneming.