Azure Firewall-toepassingsregels met SQL-FQDN's configureren

U kunt nu Azure Firewall toepassingsregels configureren met SQL FQDN's. Hiermee kunt u de toegang van uw virtuele netwerken beperken tot alleen de opgegeven SQL Server-exemplaren.

Met SQL-FQDN's kunt u verkeer filteren:

- Van uw VNets naar een Azure SQL Database of Azure Synapse Analytics. Bijvoorbeeld: alleen toegang tot sql-server1.database.windows.net toestaan.

- Van on-premises naar Azure SQL Managed Instances of SQL IaaS die in uw VNet's worden uitgevoerd.

- Van spoke-to-spoke naar Azure SQL Managed Instances of SQL IaaS die in uw VNet's worden uitgevoerd.

SQL FQDN-filtering wordt alleen ondersteund in de proxymodus (poort 1433). Als u SQL in de standaardomleidingsmodus gebruikt, kunt u de toegang filteren met behulp van de SQL-servicetag als onderdeel van netwerkregels. Als u niet-standaardpoorten gebruikt voor SQL IaaS-verkeer, kunt u die poorten configureren in de toepassingsregels van de firewall.

Configureren met behulp van Azure CLI

Implementeer een Azure Firewall met behulp van Azure CLI.

Als u verkeer filtert naar Azure SQL Database, Azure Synapse Analytics of SQL Managed Instance, moet u ervoor zorgen dat de SQL-connectiviteitsmodus is ingesteld op Proxy. Zie Azure SQL Connectiviteitsinstellingen voor meer informatie over het schakelen tussen sql-connectiviteitsmodus.

Notitie

De SQL-proxymodus kan leiden tot meer latentie in vergelijking met omleiding. Als u de omleidingsmodus wilt blijven gebruiken, de standaardinstelling voor clients die verbinding maken binnen Azure, kunt u de toegang filteren met behulp van de SQL-servicetag in firewallnetwerkregels.

Maak een nieuwe regelverzameling met een toepassingsregel met behulp van SQL FQDN om toegang tot een SQL-server toe te staan:

az extension add -n azure-firewall az network firewall application-rule create \ --resource-group Test-FW-RG \ --firewall-name Test-FW01 \ --collection-name sqlRuleCollection \ --priority 1000 \ --action Allow \ --name sqlRule \ --protocols mssql=1433 \ --source-addresses 10.0.0.0/24 \ --target-fqdns sql-serv1.database.windows.net

Configureren met Azure PowerShell

Implementeer een Azure Firewall met behulp van Azure PowerShell.

Als u verkeer filtert naar Azure SQL Database, Azure Synapse Analytics of SQL Managed Instance, moet u ervoor zorgen dat de SQL-connectiviteitsmodus is ingesteld op Proxy. Zie Azure SQL Connectiviteitsinstellingen voor meer informatie over het schakelen tussen sql-connectiviteitsmodus.

Notitie

De SQL-proxymodus kan leiden tot meer latentie in vergelijking met omleiding. Als u de omleidingsmodus wilt blijven gebruiken, de standaardinstelling voor clients die verbinding maken binnen Azure, kunt u de toegang filteren met behulp van de SQL-servicetag in firewallnetwerkregels.

Maak een nieuwe regelverzameling met een toepassingsregel met behulp van SQL FQDN om toegang tot een SQL-server toe te staan:

$AzFw = Get-AzFirewall -Name "Test-FW01" -ResourceGroupName "Test-FW-RG" $sqlRule = @{ Name = "sqlRule" Protocol = "mssql:1433" TargetFqdn = "sql-serv1.database.windows.net" SourceAddress = "10.0.0.0/24" } $rule = New-AzFirewallApplicationRule @sqlRule $sqlRuleCollection = @{ Name = "sqlRuleCollection" Priority = 1000 Rule = $rule ActionType = "Allow" } $ruleCollection = New-AzFirewallApplicationRuleCollection @sqlRuleCollection $Azfw.ApplicationRuleCollections.Add($ruleCollection) Set-AzFirewall -AzureFirewall $AzFw

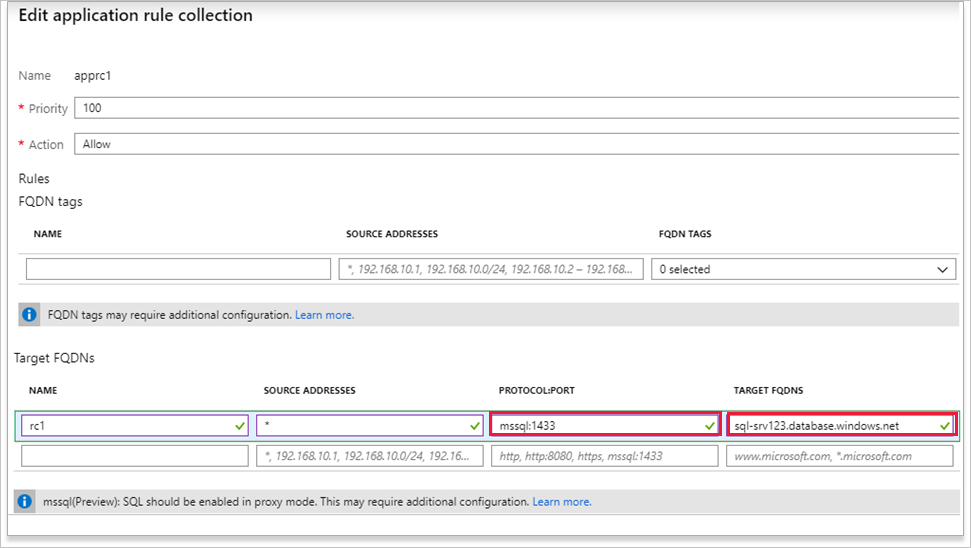

Configureren met behulp van Azure Portal

Implementeer een Azure Firewall met behulp van Azure CLI.

Als u verkeer filtert naar Azure SQL Database, Azure Synapse Analytics of SQL Managed Instance, moet u ervoor zorgen dat de SQL-connectiviteitsmodus is ingesteld op Proxy. Zie Azure SQL Connectiviteitsinstellingen voor meer informatie over het schakelen tussen sql-connectiviteitsmodus.

Notitie

De SQL-proxymodus kan leiden tot meer latentie in vergelijking met omleiding. Als u de omleidingsmodus wilt blijven gebruiken, de standaardinstelling voor clients die verbinding maken binnen Azure, kunt u de toegang filteren met behulp van de SQL-servicetag in firewallnetwerkregels.

Voeg de toepassingsregel toe met het juiste protocol, de juiste poort en sql-FQDN en selecteer vervolgens Opslaan.

Toegang tot SQL vanaf een virtuele machine in een VNet dat het verkeer via de firewall filtert.

Controleer of Azure Firewall logboeken aangeven dat het verkeer is toegestaan.

Volgende stappen

Zie Azure SQL Database-connectiviteitsarchitectuur voor meer informatie over SQL-proxy- en omleidingsmodi.