Overzicht van het blauwdrukvoorbeeld voor Azure Security Benchmark Foundation

Belangrijk

Op 11 juli 2026 worden Blauwdrukken (preview) afgeschaft. Migreer uw bestaande blauwdrukdefinities en -toewijzingen naar sjabloonspecificaties en implementatiestacks. Blauwdrukartefacten moeten worden geconverteerd naar ARM JSON-sjablonen of Bicep-bestanden die worden gebruikt om implementatiestacks te definiëren. Zie voor meer informatie over het ontwerpen van een artefact als een ARM-resource:

Het blauwdrukvoorbeeld Azure Security Benchmark Foundation biedt een set basislijninfrastructuurpatronen om u te helpen een veilige en compatibele Azure-omgeving te bouwen. De blauwdruk helpt u bij het implementeren van een cloudarchitectuur die oplossingen biedt voor scenario's met accreditatie- of nalevingsvereisten. Het implementeert en configureert netwerkgrenzen, bewaking en andere resources in overeenstemming met het beleid en andere kaders die zijn gedefinieerd in de Azure Security Benchmark.

Architectuur

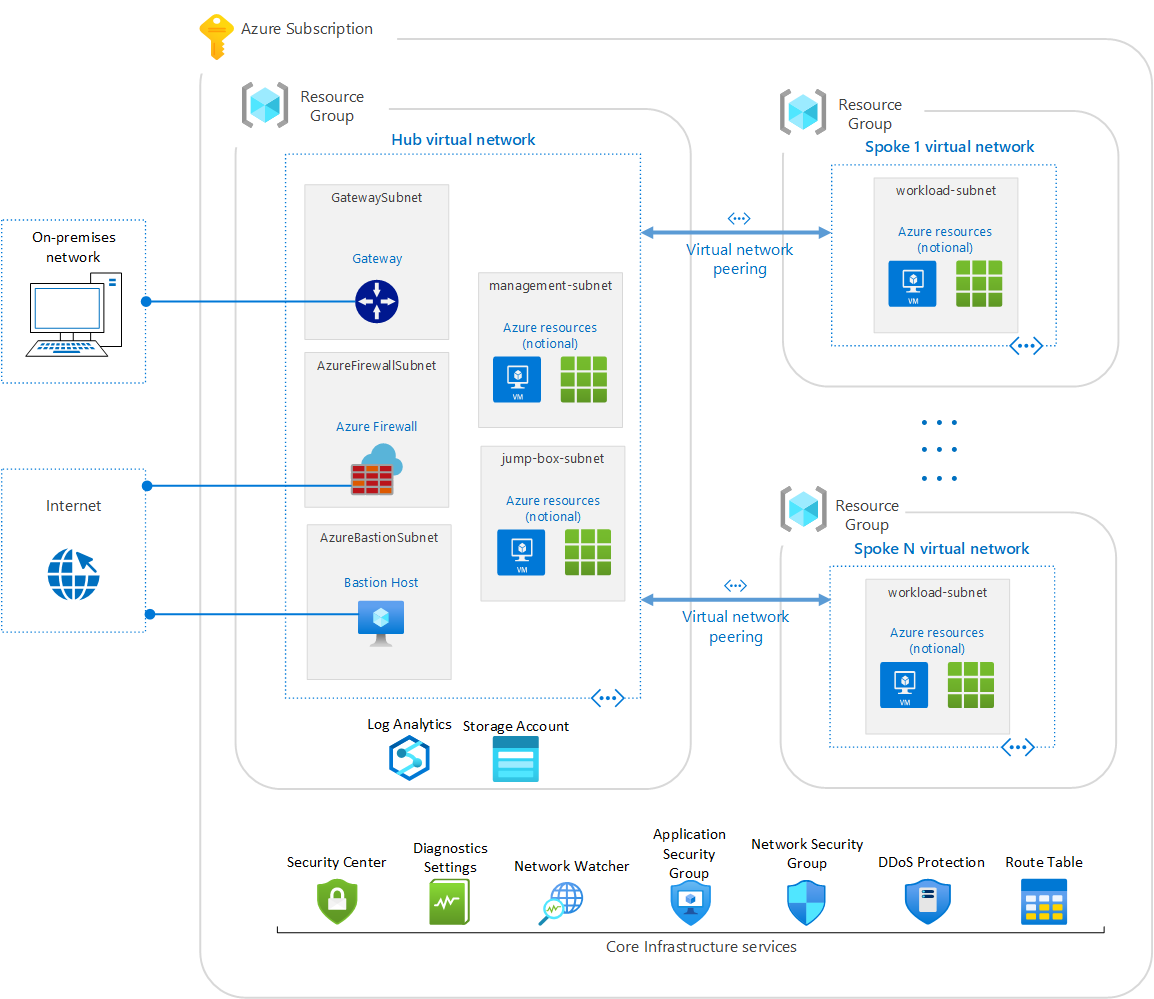

De basisomgeving die door dit blauwdrukvoorbeeld wordt gemaakt, is gebaseerd op de architectuurprincipals van een hub- en spoke-model. Met de blauwdruk wordt een virtueel hubnetwerk geïmplementeerd dat algemene en gedeelde resources, services en artefacten bevat, zoals Azure Bastion, gateway en firewall voor connectiviteit, beheer en jumpbox-subnetten voor het hosten van aanvullende/optionele beheer-, onderhouds-, beheer- en connectiviteitsinfrastructuur. Een of meer virtuele spoke-netwerken worden geïmplementeerd voor het hosten van toepassingsworkloads, zoals web- en databaseservices. Virtuele spoke-netwerken zijn verbonden met het virtuele hubnetwerk met behulp van azure-peering voor virtuele netwerken voor naadloze en veilige connectiviteit. Extra spokes kunnen worden toegevoegd door de voorbeeldblauwdruk opnieuw toe te voegen of handmatig een virtueel Azure-netwerk te maken en dit te peeren met het virtuele hubnetwerk. Alle externe connectiviteit met de virtuele spoke-netwerk(en) en subnet(s) wordt geconfigureerd om te worden gerouteerd via het virtuele hubnetwerk en, via firewall, gateway en beheer jumpboxen.

Met deze blauwdruk worden verschillende Azure-services geïmplementeerd om een veilige, bewaakte, bedrijfsklare basis te bieden. De omgeving bestaat uit de volgende elementen:

- Azure Monitor-logboeken en een Azure-opslagaccount om ervoor te zorgen dat resourcelogboeken, activiteitenlogboeken, metrische gegevens en netwerkverkeersstromen worden opgeslagen op een centrale locatie voor eenvoudige query's, analyses, archivering en waarschuwingen.

- Azure Security Center (standaardversie) om bedreigingsbeveiliging te bieden voor Azure-resources.

- Azure Virtual Network in de hub die subnetten ondersteunt voor connectiviteit met een on-premises netwerk, een toegangs- en uitgaande stack naar/voor internetconnectiviteit en optionele subnetten voor de implementatie van aanvullende beheer- of beheerservices. Virtual Network in de spoke bevat subnetten voor het hosten van toepassingsworkloads. Er kunnen na de implementatie indien nodig extra subnetten worden gemaakt om toepasselijke scenario's te ondersteunen.

- Azure Firewall om al het uitgaande internetverkeer te routeren en inkomend internetverkeer via jump box in te schakelen. (Standaardfirewallregels blokkeren al het inkomende en uitgaande internetverkeer en regels moeten na de implementatie worden geconfigureerd, indien van toepassing.)

- Netwerkbeveiligingsgroepen (NSG's) die zijn toegewezen aan alle subnetten (met uitzondering van subnetten die eigendom zijn van de service, zoals Azure Bastion, Gateway en Azure Firewall), die zijn geconfigureerd om al het binnenkomende en uitgaande internetverkeer te blokkeren.

- Toepassingsbeveiligingsgroepen om het groeperen van virtuele Azure-machines mogelijk te maken om algemeen netwerkbeveiligingsbeleid toe te passen.

- Routeringstabellen om al het uitgaande internetverkeer van subnetten via de firewall te routeren. (Azure Firewall- en NSG-regels moeten na de implementatie worden geconfigureerd om connectiviteit te openen.)

- Azure Network Watcher om metrische gegevens van resources in het virtuele Azure-netwerk te bewaken, te diagnosticeren en weer te geven.

- Azure DDoS Protection om Azure-resources te beschermen tegen DDoS-aanvallen.

- Azure Bastion biedt naadloze en veilige connectiviteit met een virtuele machine waarvoor geen openbaar IP-adres, agent of speciale clientsoftware is vereist.

- Azure VPN Gateway om versleuteld verkeer tussen een virtueel Azure-netwerk en een on-premises locatie via het openbare internet mogelijk te maken.

Notitie

De Azure Security Benchmark Foundation biedt een basisarchitectuur voor workloads. Het bovenstaande architectuurdiagram bevat verschillende fictieve resources om het mogelijke gebruik van subnetten te demonstreren. U moet nog steeds workloads implementeren op deze basisarchitectuur.

Volgende stappen

U hebt het overzicht en de architectuur van het blauwdrukvoorbeeld Azure Security Benchmark Foundation bekeken.

Aanvullende artikelen over blauwdrukken en het gebruik hiervan:

- Meer informatie over de levenscyclus van een blauwdruk.

- Meer informatie over hoe u statische en dynamische parameters gebruikt.

- Meer informatie over hoe u de blauwdrukvolgorde aanpast.

- Meer informatie over hoe u gebruikmaakt van resourcevergrendeling in blauwdrukken.

- Meer informatie over hoe u bestaande toewijzingen bijwerkt.