Eerdere versies van de klassieke Clientscanner van Azure Information Protection implementeren

Dit artikel is bedoeld voor versies van de Azure Information Protection-scanner die ouder zijn dan versie 1.48.204.0, maar die nog steeds worden ondersteund. Als u eerdere versies wilt upgraden naar de huidige versie, raadpleegt u De Azure Information Protection-scanner upgraden.

Gebruik deze informatie voor meer informatie over de Azure Information Protection-scanner en hoe u deze kunt installeren, configureren en uitvoeren.

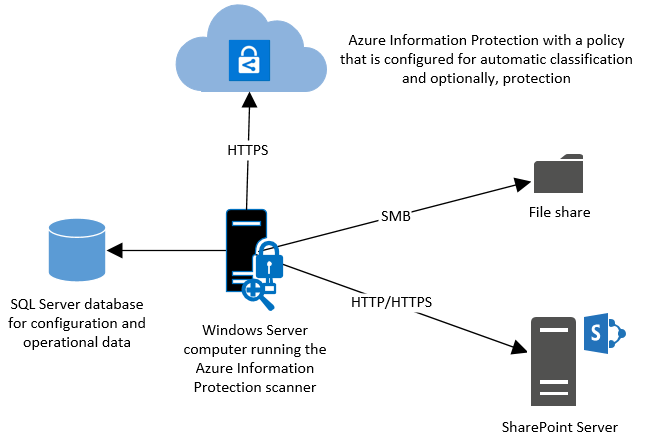

Deze scanner wordt uitgevoerd als een service op Windows Server en kunt u bestanden detecteren, classificeren en beveiligen op de volgende gegevensarchieven:

UNC-paden voor netwerkshares die gebruikmaken van het SMB-protocol (Server Message Block).

Documentbibliotheken en mappen voor SharePoint Server 2019 via SharePoint Server 2013. SharePoint 2010 wordt ook ondersteund voor klanten met uitgebreide ondersteuning voor deze versie van SharePoint.

Als u bestanden in cloudopslagplaatsen wilt scannen en labelen, gebruikt u Cloud App Security in plaats van de scanner.

Overzicht van de Azure Information Protection-scanner

Wanneer u uw Azure Information Protection-beleid hebt geconfigureerd voor labels die automatische classificatie toepassen, kunnen bestanden die deze scanner detecteert, vervolgens worden gelabeld. Labels passen classificatie toe en pas eventueel beveiliging toe of verwijder beveiliging:

De scanner kan alle bestanden inspecteren die Windows kunnen indexeren met behulp van IFilters die op de computer zijn geïnstalleerd. Om vervolgens te bepalen of de bestanden labelen nodig hebben, gebruikt de scanner de Microsoft 365 ingebouwde DLP-gevoeligheidsinformatietypen (Preventie van gegevensverlies) en patroondetectie, of Microsoft 365 regex-patronen. Omdat de scanner gebruikmaakt van de Azure Information Protection-client, kan deze dezelfde bestandstypen classificeren en beveiligen.

U kunt de scanner alleen uitvoeren in de detectiemodus, waarbij u de rapporten gebruikt om te controleren wat er zou gebeuren als de bestanden zijn gelabeld. U kunt de scanner ook uitvoeren om de labels automatisch toe te passen. U kunt de scanner ook uitvoeren om bestanden te detecteren die typen gevoelige informatie bevatten, zonder labels te configureren voor voorwaarden die automatische classificatie toepassen.

Houd er rekening mee dat de scanner niet in realtime detecteert en labelt. Het verkent systematisch bestanden in gegevensarchieven die u opgeeft en u kunt deze cyclus zo configureren dat deze eenmaal of herhaaldelijk wordt uitgevoerd.

U kunt opgeven welke bestandstypen moeten worden gescand of uitgesloten van scannen. Als u wilt beperken welke bestanden de scanner inspecteert, definieert u een lijst met bestandstypen met set-AIPScannerScannedFileTypes.

Vereisten voor de Azure Information Protection-scanner

Voordat u de Azure Information Protection-scanner installeert, moet u ervoor zorgen dat de volgende vereisten zijn ingesteld.

| Vereiste | Meer informatie |

|---|---|

| Windows Server-computer om de scannerservice uit te voeren: - 4 kernprocessors - 8 GB RAM-geheugen - 10 GB vrije ruimte (gemiddeld) voor tijdelijke bestanden |

Windows Server 2019, Windows Server 2016 of Windows Server 2012 R2. Opmerking: Voor test- of evaluatiedoeleinden in een niet-productieomgeving kunt u een Windows clientbesturingssysteem gebruiken dat wordt ondersteund door de Azure Information Protection-client. Deze computer kan een fysieke of virtuele computer zijn met een snelle en betrouwbare netwerkverbinding met de gegevensarchieven die moeten worden gescand. De scanner vereist voldoende schijfruimte om tijdelijke bestanden te maken voor elk bestand dat wordt gescand, vier bestanden per kern. De aanbevolen schijfruimte van 10 GB biedt 4 kernprocessors die 16 bestanden scannen die elk een bestandsgrootte van 625 MB hebben. Als de internetverbinding niet mogelijk is vanwege uw organisatiebeleid, raadpleegt u de sectie Implementeren van de scanner met alternatieve configuraties . Zorg er anders voor dat deze computer een internetverbinding heeft die de volgende URL's via HTTPS toestaat (poort 443): *.aadrm.com *.azurerms.com *.informationprotection.azure.com informationprotection.hosting.portal.azure.net *.aria.microsoft.com |

| Serviceaccount voor het uitvoeren van de scannerservice | Naast het uitvoeren van de scannerservice op de Windows Server-computer, wordt dit Windows-account geverifieerd bij het Azure AD en downloadt u het Azure Information Protection-beleid. Dit account moet een Active Directory-account zijn en gesynchroniseerd met Azure AD. Als u dit account niet kunt synchroniseren vanwege uw organisatiebeleid, raadpleegt u de sectie Implementeren van de scanner met alternatieve configuraties . Dit serviceaccount heeft de volgende vereisten: - Meld u lokaal aan bij de juiste toewijzing van gebruikers. Dit recht is vereist voor de installatie en configuratie van de scanner, maar niet voor gebruik. U moet dit recht verlenen aan het serviceaccount, maar u kunt dit recht verwijderen nadat u hebt bevestigd dat de scanner bestanden kan detecteren, classificeren en beveiligen. Als het verlenen van dit recht zelfs voor een korte periode niet mogelijk is vanwege het beleid van uw organisatie, raadpleegt u de sectie Implementeren van de scanner met alternatieve configuraties . - Meld u aan als een servicegebruiker juiste toewijzing. Dit recht wordt automatisch verleend aan het serviceaccount tijdens de installatie van de scanner en dit recht is vereist voor de installatie, configuratie en werking van de scanner. - Machtigingen voor de gegevensopslagplaatsen: voor gegevensopslagplaatsen op SharePoint on-premises verleent u altijd de machtiging Bewerken als Pagina's toevoegen en aanpassen is geselecteerd voor de site of de machtiging Ontwerp verlenen. Voor andere gegevensopslagplaatsen verleent u lees- en schrijfmachtigingen voor het scannen van de bestanden en past u vervolgens classificatie en beveiliging toe op de bestanden die voldoen aan de voorwaarden in het Azure Information Protection-beleid. Als u de scanner alleen wilt uitvoeren in de detectiemodus voor deze andere gegevensopslagplaatsen, is de leesmachtiging voldoende. - Voor labels die de beveiliging opnieuw beveiligen of verwijderen: om ervoor te zorgen dat de scanner altijd toegang heeft tot beveiligde bestanden, maakt u dit account een supergebruiker voor de Azure Rights Management-service en zorgt u ervoor dat de functie supergebruiker is ingeschakeld. Zie Gebruikers en groepen voorbereiden voor Azure Information Protection voor meer informatie over de accountvereisten voor het toepassen van beveiliging. Als u besturingselementen voor onboarding hebt geïmplementeerd voor een gefaseerde implementatie, moet u er bovendien voor zorgen dat dit account is opgenomen in de besturingselementen voor onboarding die u hebt geconfigureerd. |

| SQL Server om de scannerconfiguratie op te slaan: - Lokaal of extern exemplaar - Niet-hoofdlettergevoelige sortering - Sysadmin-rol voor het installeren van de scanner |

SQL Server 2012 is de minimale versie voor de volgende edities: - SQL Server Enterprise - SQL Server Standard - SQL Server Express Als u meer dan één exemplaar van de scanner installeert, vereist elk scannerexemplaren een eigen SQL Server exemplaar. Wanneer u de scanner installeert en uw account de rol Sysadmin heeft, maakt het installatieproces automatisch de AzInfoProtectionScanner-database en verleent het vereiste db_owner rol aan het serviceaccount waarop de scanner wordt uitgevoerd. Als u de rol Sysadmin of uw organisatiebeleid niet kunt krijgen, moeten databases handmatig worden gemaakt en geconfigureerd, raadpleegt u de sectie Implementeren van de scanner met alternatieve configuraties . De grootte van de configuratiedatabase varieert voor elke implementatie, maar u wordt aangeraden 500 MB toe te wijzen voor elke 1.000.000 bestanden die u wilt scannen. |

| De klassieke Azure Information Protection-client is geïnstalleerd op de Windows Server-computer | U moet de volledige client voor de scanner installeren. Installeer de client niet met alleen de PowerShell-module. Zie de beheerdershandleiding voor instructies voor clientinstallatie. Als u de scanner eerder hebt geïnstalleerd en deze nu wilt upgraden naar een latere versie, raadpleegt u De Azure Information Protection-scanner upgraden. |

| Geconfigureerde labels die automatische classificatie toepassen en eventueel beveiliging | Voor meer informatie over het configureren van een label voor voorwaarden en het toepassen van beveiliging: - Voorwaarden configureren voor automatische en aanbevolen classificatie - Een label configureren voor Rights Management-beveiliging Tip: U kunt de instructies uit de zelfstudie gebruiken om de scanner te testen met een label dat zoekt naar creditcardnummers in een voorbereid Word-document. U moet echter de labelconfiguratie wijzigen, zodat selecteren hoe dit label wordt toegepast is ingesteld op Automatisch in plaats van Aanbevolen. Verwijder vervolgens het label uit het document (als dit is toegepast) en kopieer het bestand naar een gegevensopslagplaats voor de scanner. Hoewel u de scanner kunt uitvoeren, zelfs als u geen labels hebt geconfigureerd die automatische classificatie toepassen, wordt dit scenario niet behandeld met deze instructies. Meer informatie |

| Voor SharePoint documentbibliotheken en -mappen die moeten worden gescand: - SharePoint 2019 - SharePoint 2016 - SharePoint 2013 - SharePoint 2010 |

Andere versies van SharePoint worden niet ondersteund voor de scanner. Wanneer u versiebeheer gebruikt, inspecteert en labelt de scanner de laatst gepubliceerde versie. Als de scanner een goedkeuring van een bestand en inhoud vereist is, moet dat gelabelde bestand worden goedgekeurd om beschikbaar te zijn voor gebruikers. Voor grote SharePoint farms controleert u of u de drempelwaarde voor de lijstweergave (standaard 5.000) wilt verhogen voor toegang tot alle bestanden. Zie de volgende SharePoint documentatie voor meer informatie: Grote lijsten en bibliotheken beheren in SharePoint |

| Voor Office documenten die moeten worden gescand: - 97-2003-bestandsindelingen en Office Open XML-indelingen voor Word, Excel en PowerPoint |

Zie Bestandstypen die worden ondersteund door de Azure Information Protection-client voor meer informatie over de bestandstypen die door de scanner worden ondersteund voor deze bestandsindelingen. |

| Voor lange paden: - Maximaal 260 tekens, tenzij de scanner is geïnstalleerd op Windows 2016 en de computer is geconfigureerd ter ondersteuning van lange paden |

Windows 10 en Windows Server 2016 ondersteunen padlengten van meer dan 260 tekens met de volgende groepsbeleidsinstelling: beheersjablonen voor lokale computerbeleidscomputerconfiguratie>>>alle Instellingen>Enable Win32 lange paden Zie voor meer informatie over het ondersteunen van lange bestandspaden de sectie Maximale padlengtebeperking in de documentatie voor ontwikkelaars van Windows 10. |

Zie de volgende sectie voor alternatieven als u niet aan alle vereisten in de tabel kunt voldoen omdat deze niet zijn toegestaan door uw organisatiebeleid.

Als aan alle vereisten wordt voldaan, gaat u rechtstreeks naar de installatiesectie.

De scanner implementeren met alternatieve configuraties

De vereisten in de tabel zijn de standaardvereisten voor de scanner en worden aanbevolen omdat dit de eenvoudigste configuratie is voor de implementatie van de scanner. Ze moeten geschikt zijn voor eerste tests, zodat u de mogelijkheden van de scanner kunt controleren. In een productomgeving is het echter mogelijk dat uw organisatiebeleid deze standaardvereisten verbiedt vanwege een of meer van de volgende beperkingen:

Servers zijn niet toegestaan internetverbinding

Sysadmin kan niet aan u worden toegekend of databases moeten handmatig worden gemaakt en geconfigureerd

Aan serviceaccounts kan het lokaal aanmelden niet worden verleend

Serviceaccounts kunnen niet worden gesynchroniseerd met Azure Active Directory, maar servers hebben een internetverbinding

De scanner kan aan deze beperkingen voldoen, maar hiervoor is aanvullende configuratie vereist.

Beperking: de scannerserver kan geen internetverbinding hebben

Volg de instructies voor een niet-verbonden computer.

Houd er rekening mee dat de scanner in deze configuratie geen beveiliging kan toepassen (of de beveiliging kan verwijderen) met behulp van de cloudsleutel van uw organisatie. In plaats daarvan is de scanner beperkt tot het gebruik van labels die alleen classificatie toepassen of beveiliging die gebruikmaakt van HYOK.

Beperking: U kunt sysadmin niet verlenen of databases moeten handmatig worden gemaakt en geconfigureerd

Als u de rol Sysadmin tijdelijk kunt krijgen om de scanner te installeren, kunt u deze rol verwijderen wanneer de installatie van de scanner is voltooid. Wanneer u deze configuratie gebruikt, wordt de database automatisch voor u gemaakt en krijgt het serviceaccount voor de scanner automatisch de vereiste machtigingen. Het gebruikersaccount waarmee de scanner wordt geconfigureerd, vereist echter de db_owner rol voor de AzInfoProtectionScanner-database en u moet deze rol handmatig aan het gebruikersaccount verlenen.

Als u de rol Sysadmin zelfs tijdelijk niet kunt krijgen, moet u een gebruiker met Sysadmin-rechten vragen om handmatig een database te maken met de naam AzInfoProtectionScanner voordat u de scanner installeert. Voor deze configuratie moeten de volgende rollen worden toegewezen:

| Account | Rol op databaseniveau |

|---|---|

| Serviceaccount voor de scanner | db_owner |

| Gebruikersaccount voor installatie van scanners | db_owner |

| Gebruikersaccount voor scannerconfiguratie | db_owner |

Normaal gesproken gebruikt u hetzelfde gebruikersaccount om de scanner te installeren en te configureren. Maar als u verschillende accounts gebruikt, hebben ze beide de db_owner rol nodig voor de AzInfoProtectionScanner-database.

Als u een gebruiker wilt maken en db_owner rechten wilt verlenen voor deze database, vraagt u sysadmin het volgende SQL script tweemaal uit te voeren. De eerste keer, voor het serviceaccount waarop de scanner wordt uitgevoerd en de tweede keer dat u de scanner installeert en beheert. Voordat u het script uitvoert, vervangt u domein\gebruiker door de domeinnaam en de gebruikersnaam van het serviceaccount of gebruikersaccount:

if not exists(select * from master.sys.server_principals where sid = SUSER_SID('domain\user')) BEGIN declare @T nvarchar(500) Set @T = 'CREATE LOGIN ' + quotename('domain\user') + ' FROM WINDOWS ' exec(@T) END

USE AzInfoProtectionScanner IF NOT EXISTS (select * from sys.database_principals where sid = SUSER_SID('domain\user')) BEGIN declare @X nvarchar(500) Set @X = 'CREATE USER ' + quotename('domain\user') + ' FROM LOGIN ' + quotename('domain\user'); exec sp_addrolemember 'db_owner', 'domain\user' exec(@X) END

Aanvullend:

U moet een lokale beheerder zijn op de server waarop de scanner wordt uitgevoerd

Aan het serviceaccount waarmee de scanner wordt uitgevoerd, moeten machtigingen voor volledig beheer worden verleend aan de volgende registersleutels:

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\MSIPC\Server

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\Server

Als u na het configureren van deze machtigingen een fout ziet wanneer u de scanner installeert, kan de fout worden genegeerd en kunt u de scannerservice handmatig starten.

Beperking: Het serviceaccount voor de scanner kan het lokaal aanmelden niet krijgen

Als het beleid van uw organisatie het lokaal aanmelden verbiedt voor serviceaccounts, maar het aanmelden als batchtaak wel toestaat, volgt u de instructies voor Opgeven en gebruikt u de tokenparameter voor Set-AIPAuthentication uit de beheerdershandleiding.

Beperking: het scannerserviceaccount kan niet worden gesynchroniseerd met Azure Active Directory, maar de server heeft een internetverbinding

U kunt één account hebben om de scannerservice uit te voeren en een ander account te gebruiken om te verifiëren bij Azure Active Directory:

Voor het account van de scannerservice kunt u een lokaal Windows-account of een Active Directory-account gebruiken.

Voor het Azure Active Directory-account volgt u de instructies voor opgeven en gebruikt u de tokenparameter voor Set-AIPAuthentication uit de beheerdershandleiding.

De scanner installeren

Meld u aan bij de Windows Server-computer waarop de scanner wordt uitgevoerd. Gebruik een account met lokale beheerdersrechten en machtigingen om naar de SQL Server hoofddatabase te schrijven.

Open een Windows PowerShell-sessie met de optie Uitvoeren als beheerder.

Voer de cmdlet Install-AIPScanner uit, waarbij u uw SQL Server exemplaar opgeeft waarop u een database voor de Azure Information Protection-scanner wilt maken:

Install-AIPScanner -SqlServerInstance <name>Bijvoorbeeld:

Voor een standaardexemplaren:

Install-AIPScanner -SqlServerInstance SQLSERVER1Voor een benoemd exemplaar:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNERVoor SQL Server Express:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS

Wanneer u hierom wordt gevraagd, geeft u de referenties op voor het scannerserviceaccount (<domein\gebruikersnaam>) en wachtwoord.

Controleer of de service nu is geïnstalleerd met behulp van Systeembeheerservices>.

De geïnstalleerde service heet Azure Information Protection Scanner en is geconfigureerd voor uitvoering met behulp van het serviceaccount van de scanner dat u hebt gemaakt.

Nu u de scanner hebt geïnstalleerd, moet u een Azure AD token voor het serviceaccount van de scanner ophalen om te verifiëren, zodat deze zonder toezicht kan worden uitgevoerd.

Een Azure AD token voor de scanner ophalen

Met het Azure AD token kan het serviceaccount van de scanner worden geverifieerd bij de Azure Information Protection-service.

Meld u vanaf dezelfde Windows Server-computer of vanaf uw bureaublad aan bij de Azure Portal om twee Azure AD toepassingen te maken die nodig zijn om een toegangstoken voor verificatie op te geven. Na een eerste interactieve aanmelding kan met dit token de scanner niet-interactief worden uitgevoerd.

Als u deze toepassingen wilt maken, volgt u de instructies in How to label files non-interactively for Azure Information Protection from the admin guide.

Als vanaf de Windows Server-computer uw scannerserviceaccount lokaal is aangemeld voor de installatie: Meld u aan met dit account en start een PowerShell-sessie. Voer Set-AIPAuthentication uit, waarbij u de waarden opgeeft die u uit de vorige stap hebt gekopieerd:

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>Wanneer u hierom wordt gevraagd, geeft u het wachtwoord op voor de referenties van uw serviceaccount voor Azure AD en klikt u vervolgens op Accepteren.

Als het account van de scannerservice niet lokaal kan worden verleend voor de installatie: volg de instructies in de sectie Opgeven en gebruik de tokenparameter voor Set-AIPAuthentication in de beheerdershandleiding.

De scanner heeft nu een token om te verifiëren bij Azure AD, die één jaar, twee jaar geldig is of nooit verloopt, volgens uw configuratie van de web-app /API in Azure AD. Wanneer het token verloopt, moet u stap 1 en 2 herhalen.

U kunt nu de gegevensarchieven opgeven die moeten worden gescand.

Gegevensarchieven voor de scanner opgeven

Gebruik de cmdlet Add-AIPScannerRepository om de gegevensarchieven op te geven die moeten worden gescand door de Azure Information Protection-scanner. U kunt UNC-paden en SharePoint Server-URL's opgeven voor SharePoint documentbibliotheken en -mappen.

Ondersteunde versies voor SharePoint: SharePoint Server 2019, SharePoint Server 2016 en SharePoint Server 2013. SharePoint Server 2010 wordt ook ondersteund voor klanten die uitgebreide ondersteuning hebben voor deze versie van SharePoint.

Voeg vanaf dezelfde Windows Server-computer in uw PowerShell-sessie uw eerste gegevensarchief toe door de volgende opdracht uit te voeren:

Add-AIPScannerRepository -Path <path>Bijvoorbeeld:

Add-AIPScannerRepository -Path \\NAS\DocumentsVoor andere voorbeelden gebruikt u de PowerShell Help-opdracht

Get-Help Add-AIPScannerRepository -examplesvoor deze cmdlet.Herhaal deze opdracht voor alle gegevensarchieven die u wilt scannen. Als u een gegevensarchief wilt verwijderen dat u hebt toegevoegd, gebruikt u de cmdlet Remove-AIPScannerRepository .

Controleer of u alle gegevensarchieven correct hebt opgegeven door de cmdlet Get-AIPScannerRepository uit te voeren:

Get-AIPScannerRepository

Met de standaardconfiguratie van de scanner bent u nu klaar om uw eerste scan uit te voeren in de detectiemodus.

Voer een detectiecyclus uit en bekijk rapporten voor de scanner

Start de scanner in uw PowerShell-sessie door de volgende opdracht uit te voeren:

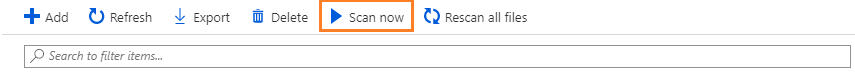

Start-AIPScanU kunt de scanner ook starten vanuit de Azure Portal. Selecteer in het deelvenster Azure Information Protection - Knooppunten uw scannerknooppunt en vervolgens de optie Nu scannen:

Wacht totdat de scanner de cyclus heeft voltooid door de volgende opdracht uit te voeren:

Get-AIPScannerStatusU kunt de status ook bekijken vanuit het deelvenster Azure Information Protection - Knooppunten in de Azure Portal door de kolom STATUS te controleren.

Zoek naar de status om niet-actief weer te geven in plaats van scannen.

Wanneer de scanner alle bestanden in de opgegeven gegevensarchieven heeft verkend, stopt de scanner, hoewel de scannerservice actief blijft.

Controleer het lokale gebeurtenislogboek Windows Toepassingen en Services, Azure Information Protection. Dit logboek rapporteert ook wanneer de scanner klaar is met scannen, met een samenvatting van de resultaten. Zoek de informatieve gebeurtenis-id 911.

Bekijk de rapporten die zijn opgeslagen in %localappdata%\Microsoft\MSIP\Scanner\Reports. De .txt overzichtsbestanden bevatten de tijd die nodig is om te scannen, het aantal gescande bestanden en hoeveel bestanden overeenkomen met de informatietypen. De .csv bestanden hebben meer details voor elk bestand. In deze map worden maximaal 60 rapporten opgeslagen voor elke scancyclus, maar het meest recente rapport wordt gecomprimeerd om de vereiste schijfruimte te minimaliseren.

Notitie

U kunt het logboekregistratieniveau wijzigen met behulp van de parameter ReportLevel met Set-AIPScannerConfiguration, maar u kunt de locatie of naam van de rapportmap niet wijzigen. Overweeg het gebruik van een mapverbinding voor de map als u de rapporten op een ander volume of een andere partitie wilt opslaan.

Gebruik bijvoorbeeld de opdracht Mklink :

mklink /j D:\Scanner_reports C:\Users\aipscannersvc\AppData\Local\Microsoft\MSIP\Scanner\ReportsMet de standaardinstelling worden alleen bestanden opgenomen die voldoen aan de voorwaarden die u hebt geconfigureerd voor automatische classificatie in de gedetailleerde rapporten. Als u geen labels ziet die in deze rapporten zijn toegepast, controleert u of de labelconfiguratie automatisch is ingesteld in plaats van aanbevolen classificatie.

Tip

Scanners verzenden deze informatie elke vijf minuten naar Azure Information Protection, zodat u de resultaten in bijna realtime kunt bekijken vanuit de Azure Portal. Zie Rapportage voor Azure Information Protection voor meer informatie.

Als de resultaten niet naar verwachting zijn, moet u mogelijk de voorwaarden afstemmen die u hebt opgegeven in uw Azure Information Protection-beleid. Als dat het geval is, herhaalt u stap 1 tot en met 3 totdat u klaar bent om de configuratie te wijzigen om de classificatie toe te passen en eventueel beveiliging.

De Azure Portal geeft alleen informatie weer over de laatste scan. Als u de resultaten van eerdere scans wilt zien, gaat u terug naar de rapporten die zijn opgeslagen op de scannercomputer, in de map %localappdata%\Microsoft\MSIP\Scanner\Reports.

Wanneer u klaar bent om automatisch de bestanden te labelen die de scanner detecteert, gaat u verder met de volgende procedure.

De scanner configureren om classificatie en beveiliging toe te passen

In de standaardinstelling wordt de scanner eenmalig uitgevoerd en in de modus Alleen rapporteren. Als u deze instellingen wilt wijzigen, gebruikt u de Set-AIPScannerConfiguration:

Voer op de Windows Server-computer in de PowerShell-sessie de volgende opdracht uit:

Set-AIPScannerConfiguration -Enforce On -Schedule AlwaysEr zijn andere configuratie-instellingen die u mogelijk wilt wijzigen. Bijvoorbeeld of bestandskenmerken worden gewijzigd en wat er in de rapporten is vastgelegd. Als uw Azure Information Protection-beleid bovendien de instelling bevat waarvoor een redenbericht is vereist om het classificatieniveau te verlagen of beveiliging te verwijderen, geeft u dat bericht op met behulp van deze cmdlet. Gebruik de volgende PowerShell Help-opdracht voor meer informatie over elke configuratie-instelling:

Get-Help Set-AIPScannerConfiguration -detailedNoteer de huidige tijd en start de scanner opnieuw door de volgende opdracht uit te voeren:

Start-AIPScanU kunt de scanner ook starten vanuit de Azure Portal. Selecteer in het deelvenster Azure Information Protection - Knooppunten uw scannerknooppunt en vervolgens de optie Nu scannen:

Bewaak het gebeurtenislogboek voor het informatieve type 911 opnieuw, met een tijdstempel later dan toen u de scan in de vorige stap hebt gestart.

Controleer vervolgens de rapporten om details te zien van welke bestanden zijn gelabeld, welke classificatie op elk bestand is toegepast en of er beveiliging op deze bestanden is toegepast. Of gebruik de Azure Portal om deze informatie gemakkelijker te bekijken.

Omdat we het schema hebben geconfigureerd om continu te worden uitgevoerd, wordt er een nieuwe cyclus gestart wanneer de scanner door alle bestanden is gewerkt, zodat nieuwe en gewijzigde bestanden worden gedetecteerd.

Hoe bestanden worden gescand

De scanner wordt uitgevoerd door de volgende processen wanneer bestanden worden gescand.

1. Bepalen of bestanden zijn opgenomen of uitgesloten voor scannen

De scanner slaat automatisch bestanden over die zijn uitgesloten van classificatie en beveiliging, zoals uitvoerbare bestanden en systeembestanden.

U kunt dit gedrag wijzigen door een lijst met bestandstypen te definiëren die moeten worden gescand of uitgesloten van scannen. Wanneer u deze lijst opgeeft en geen gegevensopslagplaats opgeeft, is de lijst van toepassing op alle gegevensopslagplaatsen waarvoor geen eigen lijst is opgegeven. Gebruik Set-AIPScannerScannedFileTypes om deze lijst op te geven.

Nadat u de lijst met bestandstypen hebt opgegeven, kunt u een nieuw bestandstype aan de lijst toevoegen met behulp van Add-AIPScannerScannedFileTypes en een bestandstype uit de lijst verwijderen met remove-AIPScannerScannedFileTypes.

2. Bestanden inspecteren en labelen

De scanner gebruikt vervolgens filters om ondersteunde bestandstypen te scannen. Dezelfde filters worden door het besturingssysteem gebruikt voor Windows zoeken en indexeren. Zonder extra configuratie wordt Windows IFilter gebruikt om bestandstypen te scannen die worden gebruikt door Word, Excel, PowerPoint en voor PDF-documenten en tekstbestanden.

Zie Bestandstypen die worden ondersteund voor inspectie voor een volledige lijst met bestandstypen die standaard worden ondersteund en aanvullende informatie over het configureren van bestaande filters die .zip bestanden en TIFF-bestanden bevatten.

Na inspectie kunnen deze bestandstypen worden gelabeld met behulp van de voorwaarden die u voor uw labels hebt opgegeven. Als u de detectiemodus gebruikt, kunnen deze bestanden ook worden gerapporteerd met de voorwaarden die u hebt opgegeven voor uw labels of alle bekende typen gevoelige informatie.

De scanner kan de bestanden echter niet labelen onder de volgende omstandigheden:

Als het label classificatie toepast en geen beveiliging, en het bestandstype biedt geen ondersteuning voor classificatie.

Als het label classificatie en beveiliging toepast, maar de scanner het bestandstype niet beveiligt.

Standaard beveiligt de scanner alleen Office bestandstypen en PDF-bestanden wanneer ze worden beveiligd met behulp van de ISO-standaard voor PDF-versleuteling. Andere bestandstypen kunnen worden beveiligd wanneer u het register bewerkt , zoals beschreven in een volgende sectie.

Na het controleren van bestanden met een bestandsnaamextensie van .txt, kan de scanner bijvoorbeeld geen label toepassen dat is geconfigureerd voor classificatie, maar geen beveiliging, omdat het .txt bestandstype geen ondersteuning biedt voor classificatie. Als het label is geconfigureerd voor classificatie en beveiliging en het register wordt bewerkt voor het .txt bestandstype, kan de scanner het bestand labelen.

Tip

Als tijdens dit proces de scanner stopt en het scannen van een groot aantal bestanden in een opslagplaats niet is voltooid:

Mogelijk moet u het aantal dynamische poorten voor het besturingssysteem dat als host fungeert voor de bestanden verhogen. Serverbeveiliging voor SharePoint kan een reden zijn waarom de scanner het aantal toegestane netwerkverbindingen overschrijdt en daarom stopt.

Als u wilt controleren of dit de oorzaak is van het stoppen van de scanner, kijkt u of het volgende foutbericht is geregistreerd voor de scanner in %localappdata%\Microsoft\MSIP\Logs\MSIPScanner.iplog (zipped als er meerdere logboeken zijn): Kan geen verbinding maken met de externe server ---> System.Net.Sockets.SocketException: slechts één gebruik van elk socketadres (protocol/netwerkadres/poort) is normaal toegestaan IP: Poort

Zie Instellingen die kunnen worden gewijzigd om de netwerkprestaties te verbeteren voor meer informatie over het weergeven van het huidige poortbereik en het verhogen van het bereik.

Voor grote SharePoint farms moet u mogelijk de drempelwaarde voor lijstweergave verhogen (standaard 5000). Zie de volgende SharePoint documentatie voor meer informatie: Grote lijsten en bibliotheken beheren in SharePoint.

3. Labelbestanden die niet kunnen worden geïnspecteerd

Voor de bestandstypen die niet kunnen worden gecontroleerd, past de scanner het standaardlabel toe in het Azure Information Protection-beleid of het standaardlabel dat u voor de scanner configureert.

Net als in de vorige stap kan de scanner de bestanden niet labelen onder de volgende omstandigheden:

Als het label classificatie toepast en geen beveiliging, en het bestandstype biedt geen ondersteuning voor classificatie.

Als het label classificatie en beveiliging toepast, maar de scanner het bestandstype niet beveiligt.

Standaard beveiligt de scanner alleen Office bestandstypen en PDF-bestanden wanneer ze worden beveiligd met behulp van de ISO-standaard voor PDF-versleuteling. Andere bestandstypen kunnen worden beveiligd wanneer u het register bewerkt zoals hierna wordt beschreven.

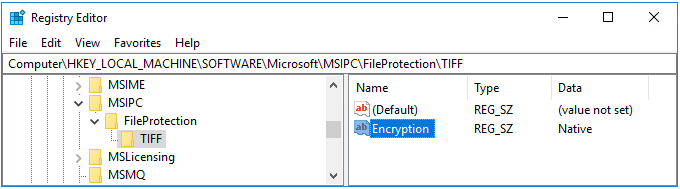

Het register voor de scanner bewerken

Als u het standaardgedrag van de scanner wilt wijzigen voor het beveiligen van andere bestandstypen dan Office bestanden en PDF-bestanden, moet u het register handmatig bewerken en de aanvullende bestandstypen opgeven die u wilt beveiligen en het type beveiliging (systeemeigen of algemeen). In deze documentatie voor ontwikkelaars wordt de algemene beveiliging ook wel PFile genoemd. Daarnaast geldt het volgende voor de scanner:

De scanner heeft een eigen standaardgedrag: alleen Office bestandsindelingen en PDF-documenten worden standaard beveiligd. Als het register niet wordt gewijzigd, worden andere bestandstypen niet gelabeld of beveiligd door de scanner.

Als u hetzelfde standaardbeveiligingsgedrag wilt als de Azure Information Protection-client, waarbij alle bestanden automatisch worden beveiligd met systeemeigen of algemene beveiliging: Geef het

*jokerteken op als een registersleutel,Encryptionals de waarde (REG_SZ) enDefaultals de waardegegevens.

Wanneer u het register bewerkt, maakt u handmatig de MSIPC-sleutel en FileProtection-sleutel als deze niet bestaan, evenals een sleutel voor elke bestandsnaamextensie.

De scanner voor het beveiligen van TIFF-afbeeldingen naast Office bestanden en PDF-bestanden, het register nadat u deze hebt bewerkt, ziet er bijvoorbeeld uit als de volgende afbeelding. Als afbeeldingsbestand ondersteunen TIFF-bestanden systeemeigen beveiliging en de resulterende bestandsnaamextensie is .ptiff.

Zie Ondersteunde bestandstypen voor classificatie en beveiliging van de beheerdershandleiding voor een lijst met typen tekst en afbeeldingen die op dezelfde manier systeemeigen beveiliging ondersteunen, maar moeten worden opgegeven in het register.

Voor bestanden die geen systeemeigen beveiliging ondersteunen, geeft u de bestandsnaamextensie op als een nieuwe sleutel en PFile voor algemene beveiliging. De resulterende bestandsnaamextensie voor het beveiligde bestand is .pfile.

Wanneer bestanden opnieuw worden gescand

Voor de eerste scancyclus inspecteert de scanner alle bestanden in de geconfigureerde gegevensarchieven en vervolgens voor latere scans worden alleen nieuwe of gewijzigde bestanden geïnspecteerd.

U kunt afdwingen dat de scanner alle bestanden opnieuw inspecteert door Startmenu-AIPScan uit te voeren met de parameter Reset. De scanner moet worden geconfigureerd voor een handmatig schema, waarvoor de planningsparameter moet worden ingesteld op Handmatig met Set-AIPScannerConfiguration.

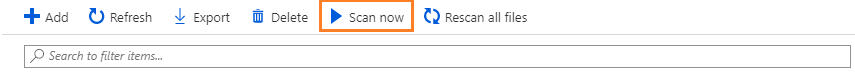

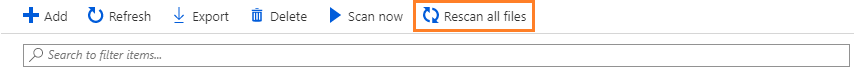

U kunt ook afdwingen dat de scanner alle bestanden opnieuw inspecteert vanuit het deelvenster Azure Information Protection - Knooppunten in de Azure Portal. Selecteer uw scanner in de lijst en selecteer vervolgens de optie Alle bestanden opnieuw scannen :

Het opnieuw inspecteren van alle bestanden is handig wanneer u wilt dat de rapporten alle bestanden bevatten en deze configuratiekeuze doorgaans wordt gebruikt wanneer de scanner wordt uitgevoerd in de detectiemodus. Wanneer een volledige scan is voltooid, verandert het scantype automatisch in incrementeel, zodat alleen nieuwe of gewijzigde bestanden worden gescand voor volgende scans.

Bovendien worden alle bestanden gecontroleerd wanneer de scanner een Azure Information Protection-beleid downloadt dat nieuwe of gewijzigde voorwaarden heeft. De scanner vernieuwt het beleid elk uur en wanneer de service wordt gestart en het beleid ouder is dan één uur.

Tip

Als u het beleid eerder moet vernieuwen dan dit interval van één uur, bijvoorbeeld tijdens een testperiode: Het beleidsbestand handmatig verwijderen, Policy.msip van zowel %LocalAppData%\Microsoft\MSIP\Policy.msip en %LocalAppData%\Microsoft\MSIP\Scanner. Start vervolgens de Azure Information Scanner-service opnieuw op.

Als u de beveiligingsinstellingen in het beleid hebt gewijzigd, wacht u ook 15 minuten van toen u de beveiligingsinstellingen hebt opgeslagen voordat u de service opnieuw start.

Als de scanner een beleid heeft gedownload waarop geen automatische voorwaarden zijn geconfigureerd, wordt de kopie van het beleidsbestand in de map scanner niet bijgewerkt. In dit scenario moet u het beleidsbestand Policy.msip verwijderen uit zowel %LocalAppData%\Microsoft\MSIP\Policy.msip als %LocalAppData%\Microsoft\MSIP\Scanner voordat de scanner een nieuw gedownload beleidsbestand kan gebruiken met labels die correct zijn berekend voor automatische voorwaarden.

De scanner gebruiken met alternatieve configuraties

Er zijn twee alternatieve scenario's die de Azure Information Protection-scanner ondersteunt waar labels niet hoeven te worden geconfigureerd voor eventuele voorwaarden:

Een standaardlabel toepassen op alle bestanden in een gegevensopslagplaats.

Gebruik voor deze configuratie de cmdlet Set-AIPScannerRepository en stel de parameter MatchPolicy in op Off.

De inhoud van de bestanden wordt niet gecontroleerd en alle bestanden in de gegevensopslagplaats worden gelabeld volgens het standaardlabel dat u opgeeft voor de gegevensopslagplaats (met de parameter SetDefaultLabel ) of als dit niet is opgegeven, het standaardlabel dat is opgegeven als een beleidsinstelling voor het scanneraccount.

Identificeer alle aangepaste voorwaarden en bekende typen gevoelige informatie.

Gebruik voor deze configuratie de cmdlet Set-AIPScannerConfiguration en stel de parameter DiscoverInformationTypes in op Alles.

De scanner gebruikt aangepaste voorwaarden die u hebt opgegeven voor labels in het Azure Information Protection-beleid en de lijst met informatietypen die beschikbaar zijn om op te geven voor labels in het Azure Information Protection-beleid.

In de volgende quickstart wordt gebruikgemaakt van deze configuratie, maar dit is voor de huidige versie van de scanner: Quickstart: Zoek welke gevoelige informatie u hebt.

Prestaties van de scanner optimaliseren

Gebruik de volgende richtlijnen om de prestaties van de scanner te optimaliseren. Als uw prioriteit echter de reactiesnelheid van de scannercomputer is in plaats van de prestaties van de scanner, kunt u een geavanceerde clientinstelling gebruiken om het aantal threads te beperken dat door de scanner wordt gebruikt.

De scannerprestaties maximaliseren:

Een snelle en betrouwbare netwerkverbinding tussen de scannercomputer en het gescande gegevensarchief hebben

Plaats de scannercomputer bijvoorbeeld in hetzelfde LAN of (voorkeur) in hetzelfde netwerksegment als het gescande gegevensarchief.

De kwaliteit van de netwerkverbinding is van invloed op de scannerprestaties omdat de scanner de inhoud van de bestanden overdraagt naar de computer waarop de scannerservice wordt uitgevoerd. Wanneer u het aantal netwerkhops vermindert (of elimineert) dat deze gegevens moeten reizen, vermindert u ook de belasting van uw netwerk.

Zorg ervoor dat de scannercomputer beschikbare processorbronnen heeft

Het inspecteren van de bestandsinhoud voor een overeenkomst met uw geconfigureerde voorwaarden en het versleutelen en ontsleutelen van bestanden zijn processorintensieve acties. Bewaak typische scancycli voor uw opgegeven gegevensarchieven om te bepalen of een gebrek aan processorresources de prestaties van de scanner negatief beïnvloedt.

Andere factoren die van invloed zijn op de prestaties van de scanner:

De huidige laad- en reactietijden van de gegevensarchieven die de bestanden bevatten die moeten worden gescand

Of de scanner nu wordt uitgevoerd in de detectiemodus of de modus afdwingen

De detectiemodus heeft doorgaans een hogere scansnelheid dan de modus afdwingen, omdat detectie één leesactie voor bestanden vereist, terwijl voor het afdwingen van de modus lees- en schrijfacties is vereist.

U wijzigt de voorwaarden in de Azure-Information Protection

De eerste scancyclus wanneer de scanner elk bestand moet inspecteren, duurt uiteraard langer dan de volgende scancycli die standaard alleen nieuwe en gewijzigde bestanden inspecteren. Als u echter de voorwaarden in het Azure Information Protection-beleid wijzigt, worden alle bestanden opnieuw gescand, zoals beschreven in de vorige sectie.

De constructie van regex-expressies voor aangepaste voorwaarden

Als u intensief geheugenverbruik en het risico op time-outs (15 minuten per bestand) wilt voorkomen, controleert u uw regex-expressies voor efficiënte patroonkoppeling. Bijvoorbeeld:

Hebzuchtige kwantificatoren voorkomen

Niet-vastleggende groepen gebruiken, zoals

(?:expression)in plaats van(expression)

Het gekozen logboekregistratieniveau

U kunt kiezen tussen Foutopsporing, Info, Fout en Uit voor de scannerrapporten. Uit resulteert in de beste prestaties; Fouten opsporen vertraagt de scanner aanzienlijk en moet alleen worden gebruikt voor probleemoplossing. Zie de parameter ReportLevel voor de Set-AIPScannerConfiguration cmdlet door uit te voeren

Get-Help Set-AIPScannerConfiguration -detailedvoor meer informatie.De bestanden zelf:

Met uitzondering van Excel bestanden worden Office bestanden sneller gescand dan PDF-bestanden.

Niet-beveiligde bestanden zijn sneller te scannen dan beveiligde bestanden.

Grote bestanden duren uiteraard langer om te scannen dan kleine bestanden.

Aanvullend:

Controleer of het serviceaccount waarop de scanner wordt uitgevoerd, alleen de rechten heeft die worden beschreven in de sectie met vereisten voor scanners en configureer vervolgens de geavanceerde clientinstelling om het niveau van lage integriteit voor de scanner uit te schakelen.

De scanner wordt sneller uitgevoerd wanneer u de alternatieve configuratie gebruikt om een standaardlabel toe te passen op alle bestanden, omdat de scanner de bestandsinhoud niet inspecteert.

De scanner wordt langzamer uitgevoerd wanneer u de alternatieve configuratie gebruikt om alle aangepaste voorwaarden en bekende typen gevoelige informatie te identificeren.

U kunt de time-outs van de scanner verlagen met geavanceerde clientinstellingen voor betere scansnelheden en een lager geheugenverbruik, maar met de bevestiging dat sommige bestanden mogelijk worden overgeslagen.

Lijst met cmdlets voor de scanner

Met andere cmdlets voor de scanner kunt u het serviceaccount en de database voor de scanner wijzigen, de huidige instellingen voor de scanner ophalen en de scannerservice verwijderen. De scanner gebruikt de volgende cmdlets:

Add-AIPScannerScannedFileTypes

Add-AIPScannerRepository

Get-AIPScannerConfiguration

Get-AIPScannerRepository

Get-AIPScannerStatus

Install-AIPScanner

Remove-AIPScannerRepository

Remove-AIPScannerScannedFileTypes

Set-AIPScanner

Set-AIPScannerConfiguration

Set-AIPScannerScannedFileTypes

Set-AIPScannerRepository

Start-AIPScan

Uninstall-AIPScanner

Update-AIPScanner

Notitie

Veel van deze cmdlets zijn nu afgeschaft in de huidige versie van de scanner en de online-help voor de scanner-cmdlets weerspiegelt deze wijziging. Gebruik de ingebouwde Get-Help <cmdlet name> opdracht in uw PowerShell-sessie voor hulp bij cmdlets ouder dan versie 1.48.204.0 van de scanner.

Gebeurtenislogboek-id's en beschrijvingen voor de scanner

Gebruik de volgende secties om de mogelijke gebeurtenis-id's en beschrijvingen voor de scanner te identificeren. Deze gebeurtenissen worden geregistreerd op de server waarop de scannerservice wordt uitgevoerd, in het gebeurtenislogboek van Windows Toepassingen en Services, Azure Information Protection.

Informatie 910

De scannercyclus is gestart.

Deze gebeurtenis wordt geregistreerd wanneer de scannerservice wordt gestart en begint te scannen op bestanden in de gegevensopslagplaatsen die u hebt opgegeven.

Informatie 911

De scannercyclus is voltooid.

Deze gebeurtenis wordt geregistreerd wanneer de scanner een handmatige scan heeft voltooid of de scanner een cyclus voor een doorlopend schema heeft voltooid.

Als de scanner is geconfigureerd om handmatig uit te voeren in plaats van continu, gebruikt u de cmdlet Startmenu-AIPScan om een nieuwe scan uit te voeren. Als u het schema wilt wijzigen, gebruikt u de cmdlet Set-AIPScannerConfiguration en de parameter Schedule .

Volgende stappen

Bent u geïnteresseerd in hoe het team Core Services Engineering and Operations in Microsoft deze scanner heeft geïmplementeerd? Lees de technische casestudy: Gegevensbeveiliging automatiseren met azure Information Protection scanner.

U vraagt zich misschien af: wat is het verschil tussen Windows Server FCI en de Azure Information Protection-scanner?

U kunt PowerShell ook gebruiken om bestanden interactief te classificeren en te beveiligen tegen uw desktopcomputer. Zie PowerShell gebruiken met de Azure Information Protection-client voor meer informatie over deze en andere scenario's die Gebruikmaken van PowerShell.