De Microsoft Rights Management-connector installeren en configureren

Gebruik de volgende informatie om de Microsoft Rights Management-connector (RMS) te installeren en te configureren. Deze procedures beslaan stap 1 tot en met 4 van het implementeren van de Microsoft Rights Management-connector.

Voordat u begint:

Zorg ervoor dat u de vereisten voor deze implementatie hebt gecontroleerd en gecontroleerd.

Zorg ervoor dat u op de hoogte bent van het juiste onafhankelijke Azure-cloudexemplaren voor uw connector om de installatie en configuratie te kunnen voltooien.

De RMS-connector installeren

Identificeer de computers (minimaal twee) om de RMS-connector uit te voeren. Deze computers moeten voldoen aan de minimumspecificatie die wordt vermeld in de vereisten.

Notitie

Installeer één RMS-connector (bestaande uit meerdere servers voor hoge beschikbaarheid) per tenant (Microsoft 365-tenant of Microsoft Entra-tenant). In tegenstelling tot Active Directory RMS hoeft u geen RMS-connector in elk forest te installeren.

Download de bronbestanden voor de RMS-connector vanuit het Microsoft Downloadcentrum.

Als u de RMS-connector wilt installeren, downloadt u RMS Verbinding maken orSetup.exe.

Als u bovendien het hulpprogramma voor serverconfiguratie voor de RMS-connector wilt gebruiken om de configuratie van registerinstellingen op uw on-premises servers te automatiseren, downloadt u ook Gen Verbinding maken orConfig.ps1.

Voer op de computer waarop u de RMS-connector wilt installeren RMS Verbinding maken orSetup.exe uit met beheerdersbevoegdheden.

Selecteer Microsoft Rights Management-connector installeren op de computer op de welkomstpagina van Microsoft Rights Management Verbinding maken or Setup en klik vervolgens op Volgende.

Lees en accepteer de gebruiksrechtovereenkomstvoorwaarden voor eindgebruikers en klik vervolgens op Volgende.

Selecteer op de pagina Verificatie de cloudomgeving die overeenkomt met uw oplossing. Selecteer bijvoorbeeld AzureCloud voor het commerciële Azure-aanbod. Selecteer anders een van de volgende opties:

- AzureChinaCloud: Beheerd door 21Vianet

- AzureUSGovernment: Azure Government (GCC High/DoD)

- AzureUSGovernment2: Azure Government 2

- AzureUSGovernment3: Azure Government 3

Selecteer Aanmelden om u aan te melden bij uw account. Zorg ervoor dat u referenties invoert voor een account met voldoende bevoegdheden om de RMS-connector te configureren.

U kunt een account met een van de volgende bevoegdheden gebruiken:

Globale beheerder voor uw tenant: een account dat een globale beheerder is voor uw Microsoft 365-tenant of Microsoft Entra-tenant.

Globale beheerder van Azure Rights Management: een account in Microsoft Entra ID waaraan de rol globale beheerder van Azure RMS is toegewezen.

Azure Rights Management-connectorbeheerder: een account in Microsoft Entra ID waaraan rechten zijn verleend voor het installeren en beheren van de RMS-connector voor uw organisatie.

De globale beheerdersrol van Azure Rights Management en de beheerdersrol van de Azure Rights Management-connector worden toegewezen aan accounts met behulp van de cmdlet Add-AipServiceRoleBased Beheer istrator.

Notitie

Als u onboarding-besturingselementen hebt geïmplementeerd, moet u ervoor zorgen dat het account dat u opgeeft inhoud kan beveiligen.

Als u bijvoorbeeld de mogelijkheid hebt beperkt om inhoud te beveiligen tot de groep IT-afdeling, moet het account dat u hier opgeeft lid zijn van die groep. Als dat niet het probleem is, ziet u het foutbericht: de poging om de locatie van de beheerservice en organisatie te detecteren, is mislukt. Zorg ervoor dat de Microsoft Rights Management-service is ingeschakeld voor uw organisatie.

Tip

Als u de RMS-connector met minimale bevoegdheden wilt uitvoeren, maakt u hiervoor een toegewezen account dat u vervolgens de beheerdersrol van de Azure RMS-connector toewijst. Zie Een toegewezen account maken voor de RMS-connector voor meer informatie.

Ga op de laatste pagina van de wizard als volgt te werk en klik op Voltooien:

Als dit de eerste connector is die u hebt geïnstalleerd, selecteert u de beheerconsole van de connector starten niet om servers op dit moment te autoriseren. U selecteert deze optie nadat u de tweede (of laatste) RMS-connector hebt geïnstalleerd. Voer in plaats daarvan de wizard opnieuw uit op ten minste één andere computer. U moet minimaal twee connectors installeren.

Als u de tweede (of laatste) connector hebt geïnstalleerd, selecteert u de beheerconsole van de connector starten om servers te autoriseren.

Tijdens het installatieproces van de RMS-connector wordt alle vereiste software gevalideerd en geïnstalleerd, wordt IIS (Internet Information Services) geïnstalleerd als deze nog niet aanwezig is en wordt de connectorsoftware geïnstalleerd en geconfigureerd. Azure RMS is ook voorbereid op configuratie door het volgende te maken:

Een lege tabel met servers die zijn gemachtigd om de connector te gebruiken om te communiceren met Azure RMS. Voeg later servers toe aan deze tabel.

Een set beveiligingstokens voor de connector, die bewerkingen autoriseert met Azure RMS. Deze tokens worden gedownload van Azure RMS en geïnstalleerd op de lokale computer in het register. Ze worden beveiligd met behulp van de DPAPI (Data Protection Application Programming Interface) en de referenties van het lokale systeemaccount.

Een toegewezen account maken voor de RMS-connector

In deze procedure wordt beschreven hoe u een toegewezen account maakt om de Azure RMS-connector uit te voeren met de minste bevoegdheden die u kunt gebruiken bij het aanmelden tijdens de installatie van de RMS-connector.

Als u dit nog niet hebt gedaan, downloadt en installeert u de AIPService PowerShell-module. Zie De AIPService PowerShell-module installeren voor meer informatie.

Start Windows PowerShell met de opdracht Uitvoeren als administrator en maak verbinding met de beveiligingsservice met behulp van de opdracht Verbinding maken-AipService:

Connect-AipService //provide Microsoft 365 tenant administratoror Azure RMS global administrator credentialsVoer de opdracht Add-AipServiceRoleBased Beheer istrator uit met behulp van slechts een van de volgende parameters:

Add-AipServiceRoleBasedAdministrator -EmailAddress <email address> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -ObjectId <object id> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -SecurityGroupDisplayName <group Name> -Role"ConnectorAdministrator"Voer bijvoorbeeld het volgende uit:

Add-AipServiceRoleBasedAdministrator -EmailAddressmelisa@contoso.com -Role "ConnectorAdministrator"

Hoewel met deze opdrachten de beheerdersrol van de connector wordt toegewezen, kunt u in plaats daarvan ook de rol Global Beheer istrator gebruiken.

Uw installatie controleren

Controleren of de webservices voor de RMS-connector operationeel zijn:

Maak vanuit een webbrowser verbinding met http://< connectoraddress>/_wmcs/certification/servercertification.asmx, waarbij connectoradres> wordt <vervangen door het serveradres of de naam waarop de RMS-connector is geïnstalleerd.

Een geslaagde verbinding geeft een pagina ServerCertificationWebService weer.

Controleren of gebruikers de rms- of AIP-beveiligde documenten kunnen lezen of wijzigen:

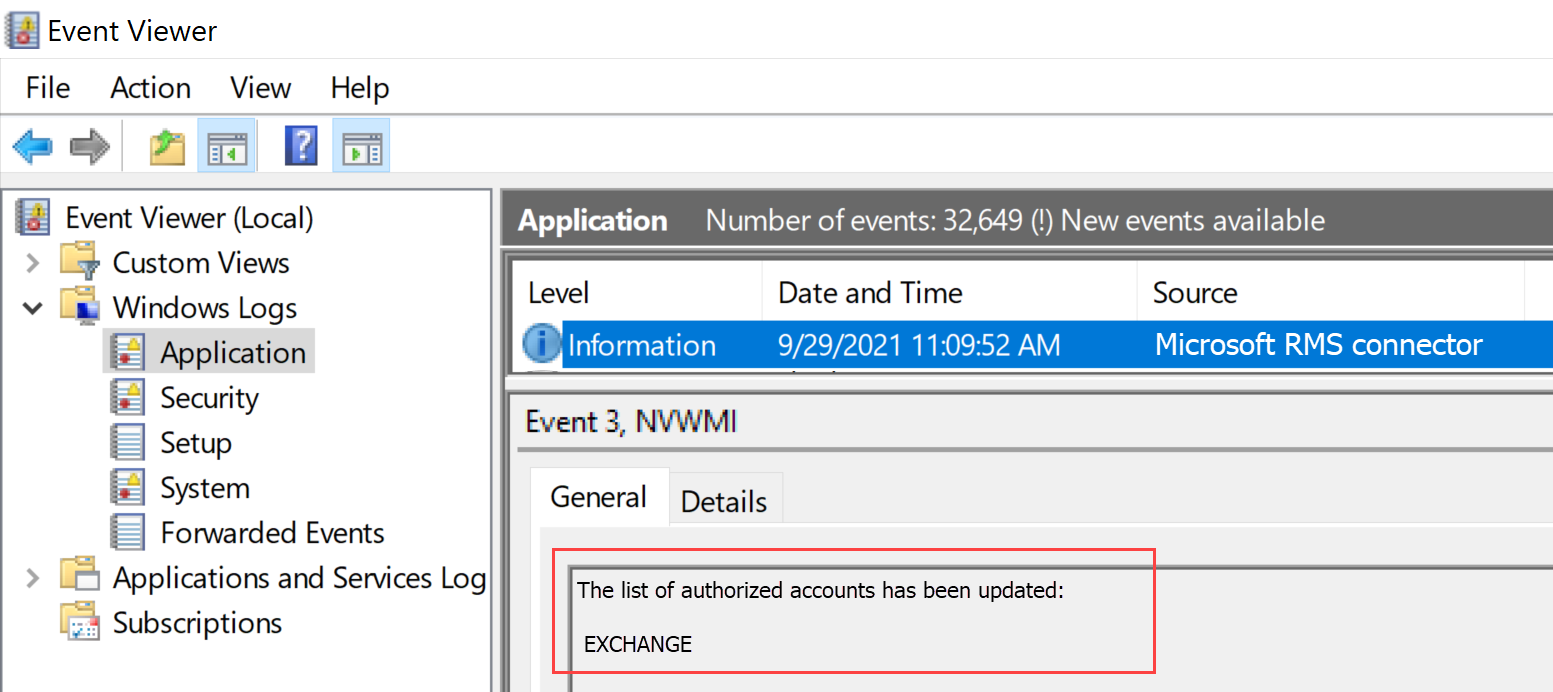

Open de Logboeken op de RMS-connectorcomputer en ga naar het Windows-logboek van de toepassing. Zoek een vermelding uit de Microsoft RMS-Verbinding maken orbron met een informatieniveau.

De vermelding moet een bericht hebben dat er ongeveer als volgt uitziet:

The list of authorized accounts has been updated

Als u de RMS-connector wilt verwijderen, verwijdert u deze via de pagina systeeminstellingen of voert u de wizard opnieuw uit en selecteert u de optie voor verwijderen.

Als u problemen ondervindt tijdens de installatie, controleert u het installatielogboek: %LocalAppData%\Temp\Microsoft Rights Management connector_<date en time.log>

Het installatielogboek kan er bijvoorbeeld uitzien als C:\Users\Beheer istrator\AppData\Local\Temp\Microsoft Rights Management connector_20170803110352.log

Servers autoriseren voor het gebruik van de RMS-connector

Wanneer u de RMS-connector op ten minste twee computers hebt geïnstalleerd, bent u klaar om de servers en services te autoriseren die u de RMS-connector wilt gebruiken. Bijvoorbeeld servers met Exchange Server 2013 of SharePoint Server 2013.

Als u deze servers wilt definiëren, voert u het beheerprogramma voor de RMS-connector uit en voegt u vermeldingen toe aan de lijst met toegestane servers. U kunt dit hulpprogramma uitvoeren wanneer u de beheerconsole van de connector starten selecteert om servers aan het einde van de installatiewizard van de Microsoft Rights Management-connector te autoriseren, of u kunt het afzonderlijk uitvoeren vanuit de wizard.

Wanneer u deze servers autoriseert, moet u rekening houden met de volgende overwegingen:

Servers die u toevoegt, krijgen speciale bevoegdheden. Alle accounts die u opgeeft voor de Exchange Server-rol in de connectorconfiguratie, krijgen de rol supergebruiker in Azure RMS, waarmee ze toegang krijgen tot alle inhoud voor deze RMS-tenant. De functie supergebruiker wordt op dit moment automatisch ingeschakeld, indien nodig. Als u het beveiligingsrisico van uitbreiding van bevoegdheden wilt voorkomen, moet u alleen de accounts opgeven die worden gebruikt door de Exchange-servers van uw organisatie. Alle servers die zijn geconfigureerd als SharePoint-servers of bestandsservers die gebruikmaken van FCI, krijgen reguliere gebruikersbevoegdheden.

U kunt meerdere servers toevoegen als één vermelding door een Active Directory-beveiligings- of distributiegroep op te geven, of een serviceaccount dat door meer dan één server wordt gebruikt. Wanneer u deze configuratie gebruikt, deelt de groep servers dezelfde RMS-certificaten en worden ze allemaal beschouwd als eigenaren van inhoud die door alle servers zijn beveiligd. Als u administratieve overhead wilt minimaliseren, raden we u aan deze configuratie van één groep te gebruiken in plaats van afzonderlijke servers om de Exchange-servers van uw organisatie of een SharePoint-serverfarm te autoriseren.

Selecteer Toevoegen op de pagina Servers die de connector mogen gebruiken.

Notitie

Het autoriseren van servers is de equivalente configuratie in Azure RMS voor de AD RMS-configuratie van het handmatig toepassen van NTFS-rechten op ServerCertification.asmx voor de service- of servercomputeraccounts en het handmatig verlenen van gebruikerssuperrechten aan de Exchange-accounts. Het toepassen van NTFS-rechten op ServerCertification.asmx is niet vereist op de connector.

Een server toevoegen aan de lijst met toegestane servers

Voer op de pagina Toestaan dat een server de connectorpagina gebruikt de naam van het object in of blader om het object te identificeren dat moet worden geautoriseerd.

Het is belangrijk dat u het juiste object autoriseert. Voor een server die de connector wilt gebruiken, moet het account waarop de on-premises service (bijvoorbeeld Exchange of SharePoint) wordt uitgevoerd, worden geselecteerd voor autorisatie. Als de service bijvoorbeeld wordt uitgevoerd als een geconfigureerd serviceaccount, voegt u de naam van dat serviceaccount toe aan de lijst. Als de service wordt uitgevoerd als lokaal systeem, voegt u de naam van het computerobject toe (bijvoorbeeld SERVERNAAM$). Maak als best practice een groep die deze accounts bevat en geef de groep op in plaats van afzonderlijke servernamen.

Meer informatie over de verschillende serverfuncties:

Voor servers met Exchange: u moet een beveiligingsgroep opgeven en u kunt de standaardgroep (Exchange-servers) gebruiken die automatisch door Exchange worden gemaakt en onderhouden van alle Exchange-servers in het forest.

Voor servers waarop SharePoint wordt uitgevoerd:

Als een SharePoint 2010-server is geconfigureerd voor uitvoering als lokaal systeem (het gebruikt geen serviceaccount), maakt u handmatig een beveiligingsgroep in Active Directory-domein Services en voegt u het computernaamobject voor de server in deze configuratie toe aan deze groep.

Als een SharePoint-server is geconfigureerd voor het gebruik van een serviceaccount (de aanbevolen procedure voor SharePoint 2010 en de enige optie voor SharePoint 2016 en SharePoint 2013), doet u het volgende:

Voeg het serviceaccount toe waarop de SharePoint Central Beheer istration-service wordt uitgevoerd, zodat SharePoint kan worden geconfigureerd vanuit de beheerconsole.

Voeg het account toe dat is geconfigureerd voor de SharePoint-app-pool.

Tip

Als deze twee accounts verschillend zijn, kunt u overwegen om één groep te maken die beide accounts bevat om de administratieve overhead te minimaliseren.

Voor bestandsservers die gebruikmaken van infrastructuur voor bestandsclassificatie, worden de bijbehorende services uitgevoerd als het lokale systeemaccount, dus moet u het computeraccount autoriseren voor de bestandsservers (bijvoorbeeld SERVERNAME$) of een groep die deze computeraccounts bevat.

Wanneer u klaar bent met het toevoegen van servers aan de lijst, klikt u op Sluiten.

Als u dit nog niet hebt gedaan, moet u nu taakverdeling configureren voor de servers waarop de RMS-connector is geïnstalleerd en overweeg of u HTTPS wilt gebruiken voor de verbindingen tussen deze servers en de servers die u zojuist hebt geautoriseerd.

Taakverdeling en hoge beschikbaarheid configureren

Nadat u het tweede of laatste exemplaar van de RMS-connector hebt geïnstalleerd, definieert u een URL-servernaam voor de connector en configureert u een taakverdelingssysteem.

De url-servernaam van de connector kan elke naam zijn onder een naamruimte die u bepaalt. U kunt bijvoorbeeld een vermelding maken in uw DNS-systeem voor rmsconnector.contoso.com en deze vermelding configureren voor het gebruik van een IP-adres in uw taakverdelingssysteem. Er zijn geen speciale vereisten voor deze naam en deze hoeft niet te worden geconfigureerd op de connectorservers zelf. Tenzij uw Exchange- en SharePoint-servers via internet communiceren met de connector, hoeft deze naam niet op internet te worden omgezet.

Belangrijk

We raden u aan deze naam niet te wijzigen nadat u Exchange- of SharePoint-servers hebt geconfigureerd voor het gebruik van de connector, omdat u deze servers van alle IRM-configuraties vervolgens moet wissen en deze vervolgens opnieuw moet configureren.

Nadat de naam is gemaakt in DNS en is geconfigureerd voor een IP-adres, configureert u taakverdeling voor dat adres, waarmee verkeer naar de connectorservers wordt doorgestuurd. U kunt voor dit doel elke op IP gebaseerde load balancer gebruiken, waaronder de functie Netwerktaakverdeling (NLB) in Windows Server. Zie de implementatiehandleiding voor taakverdeling voor meer informatie.

Gebruik de volgende instellingen om het NLB-cluster te configureren:

Poorten: 80 (voor HTTP) of 443 (voor HTTPS)

Zie de volgende sectie voor meer informatie over het gebruik van HTTP of HTTPS.

Affiniteit: Geen

Distributiemethode: gelijk aan

Deze naam die u definieert voor het systeem met gelijke taakverdeling (voor de servers waarop de RMS-connectorservice wordt uitgevoerd), is de RMS-connectornaam van uw organisatie die u later gebruikt wanneer u de on-premises servers configureert voor het gebruik van Azure RMS.

De RMS-connector configureren voor het gebruik van HTTPS

Notitie

Deze configuratiestap is optioneel, maar wordt aanbevolen voor extra beveiliging.

Hoewel het gebruik van TLS of SSL optioneel is voor de RMS-connector, raden we dit aan voor elke op HTTP gebaseerde beveiligingsgevoelige service. Deze configuratie verifieert de servers waarop de connector wordt uitgevoerd op uw Exchange- en SharePoint-servers die gebruikmaken van de connector. Bovendien worden alle gegevens die van deze servers naar de connector worden verzonden, versleuteld.

Als u wilt dat de RMS-connector TLS gebruikt, installeert u op elke server waarop de RMS-connector wordt uitgevoerd een serververificatiecertificaat met de naam die u voor de connector gebruikt. Als de naam van de RMS-connector die u hebt gedefinieerd in DNS bijvoorbeeld rmsconnector.contoso.com is, implementeert u een serververificatiecertificaat dat rmsconnector.contoso.com bevat in het certificaatonderwerp als de algemene naam. U kunt ook rmsconnector.contoso.com opgeven in de alternatieve naam van het certificaat als de DNS-waarde. Het certificaat hoeft niet de naam van de server op te nemen. Vervolgens verbindt u dit certificaat in IIS met de standaardwebsite.

Als u de HTTPS-optie gebruikt, moet u ervoor zorgen dat alle servers waarop de connector wordt uitgevoerd, een geldig serververificatiecertificaat hebben dat is gekoppeld aan een basis-CA die door uw Exchange- en SharePoint-servers wordt vertrouwd. Als de certificeringsinstantie (CA) die de certificaten voor de connectorservers heeft uitgegeven, bovendien een certificaatintrekkingslijst (CRL) publiceert, moeten de Exchange- en SharePoint-servers deze CRL kunnen downloaden.

Tip

U kunt de volgende informatie en bronnen gebruiken om u te helpen bij het aanvragen en installeren van een serververificatiecertificaat en om dit certificaat te binden aan de standaardwebsite in IIS:

Als u Active Directory Certificate Services (AD CS) en een certificeringsinstantie (CA) voor ondernemingen gebruikt om deze serververificatiecertificaten te implementeren, kunt u deze certificaatsjabloon dupliceren en vervolgens gebruiken. Deze certificaatsjabloon maakt gebruik van geleverd in de aanvraag voor de onderwerpnaam van het certificaat. Dit betekent dat u de FQDN-naam van de RMS-connector kunt opgeven voor de onderwerpnaam van het certificaat of alternatieve naam voor het onderwerp wanneer u het certificaat aanvraagt.

Als u een zelfstandige CA gebruikt of dit certificaat aanschaft bij een ander bedrijf, raadpleegt u IiS 7 (Internet Server Certificates) configureren in de documentatiebibliotheek voor webservers (IIS) op TechNet.

Als u IIS wilt configureren voor het gebruik van het certificaat, raadpleegt u Een binding toevoegen aan een site (IIS 7) in de documentatiebibliotheek voor webservers (IIS) op TechNet.

De RMS-connector configureren voor een webproxyserver

Als uw connectorservers zijn geïnstalleerd in een netwerk dat geen directe internetverbinding heeft en handmatige configuratie van een webproxyserver voor uitgaande internettoegang vereist, moet u het register configureren op deze servers voor de RMS-connector.

De RMS-connector configureren voor het gebruik van een webproxyserver

Open op elke server waarop de RMS-connector wordt uitgevoerd een registereditor, zoals Regedit.

Ga naar HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AADRM\Verbinding maken or

Voeg de tekenreekswaarde van ProxyAddress toe en stel de gegevens voor deze waarde in op http://< MyProxyDomainOrIPaddress>:<MyProxyPort>

Bijvoorbeeld: https://proxyserver.contoso.com:8080

Sluit de registereditor en start de server opnieuw op of voer een IISReset-opdracht uit om IIS opnieuw op te starten.

Het beheerprogramma voor de RMS-connector installeren op beheercomputers

U kunt het beheerprogramma voor de RMS-connector uitvoeren vanaf een computer waarop de RMS-connector niet is geïnstalleerd, als die computer voldoet aan de volgende vereisten:

Een fysieke of virtuele computer met Windows Server 2019, 2016, 2012 of Windows Server 2012 R2 (alle edities), Windows 11, Windows 10, Windows 8.1, Windows 8.

Ten minste 1 GB RAM-geheugen.

Minimaal 64 GB schijfruimte.

Ten minste één netwerkinterface.

Toegang tot internet via een firewall (of webproxy).

.NET 4.7.2

Als u het beheerprogramma voor de RMS-connector wilt installeren, voert u het volgende bestand uit voor een 64-bits computer: RMS Verbinding maken orSetup.exe

Als u deze bestanden nog niet hebt gedownload, kunt u dit doen via het Microsoft Downloadcentrum.

Zie Vereisten voor de RMS-connector voor meer informatie.

De installatie van de RMS-connector bijwerken

Als u een nieuwe versie van de RMS-connector installeert, worden eerdere versies automatisch verwijderd en worden de vereiste .NET 4.7.2 geïnstalleerd. Als u problemen ondervindt, gebruikt u de volgende instructies om handmatig een eerdere versie te verwijderen en .NET 4.7.2 te installeren.

Gebruik op uw RMS-connectorcomputer de pagina Met instellingen voor apps en onderdelen om de Microsoft Rights Management-Verbinding maken or te verwijderen.

Op verouderde systemen vindt u mogelijk opties voor het ongedaan maken van installatie op de pagina Configuratiescherm > Programma en onderdelen.

Navigeer door de wizard om de Microsoft Rights Management-connector te verwijderen en selecteer Voltooien aan het einde.

Controleer of op uw computer .NET 4.7.2 is geïnstalleerd. Zie Procedure voor meer informatie: Bepalen welke .NET Framework-versies zijn geïnstalleerd.

Als dat nodig is, downloadt en installeert u .NET versie 4.7.2.

Start de computer opnieuw op wanneer u hierom wordt gevraagd en ga vervolgens verder met het installeren van de nieuwe versie van de RMS-connector.

TLS 1.2 afdwingen voor de Azure RMS-Verbinding maken or

Microsoft schakelt oudere, onveilige TLS-protocollen uit, waaronder TLS 1.0 en TLS 1.1 op RMS-services, standaard op 1 maart 2022. Als u zich wilt voorbereiden op deze wijziging, kunt u ondersteuning uitschakelen voor deze oudere protocollen op uw RMS-Verbinding maken orservers en ervoor zorgen dat het systeem blijft werken zoals verwacht.

In deze sectie worden de stappen beschreven voor het uitschakelen van tls (Transport Layer Security) 1.0 en 1.1 op de RMS-Verbinding maken orservers en het gebruik van TLS 1.2 afdwingen.

SCHAKEL TLS 1.0 en 1.1 uit en dwing het gebruik van TLS 1.2 af

Zorg ervoor dat .NET Framework op de RMS-Verbinding maken or-machine versie 4.7.2 is. Zie .NET Framework versie 4.7.2 voor meer informatie.

Download en installeer de meest recente beschikbare versie van RMS Verbinding maken or. Zie De RMS-connector installeren voor meer informatie.

Start uw RMS-Verbinding maken orservers opnieuw op en test de RMS-Verbinding maken orfunctionaliteit. Zorg er bijvoorbeeld voor dat on-premises RMS-gebruikers hun versleutelde documenten kunnen lezen.

Zie voor meer informatie:

- Registerinstellingen voor Transport Layer Security (TLS)

- TLS 1.0 en 1.1 uitschakelen voor Microsoft 365

TLS 1.2-gebruik controleren (geavanceerd)

Deze procedure bevat een voorbeeld van het controleren of TLS 1.2 wordt gebruikt en vereist voorafgaande kennis van Fiddler.

Download en installeer Fiddler op uw RMS-Verbinding maken ormachine.

Open Fiddler en open vervolgens de Microsoft RMS-Verbinding maken orbeheerprogramma's.

Selecteer Aanmelden, hoewel u zich niet daadwerkelijk hoeft aan te melden om de verificatie te voltooien.

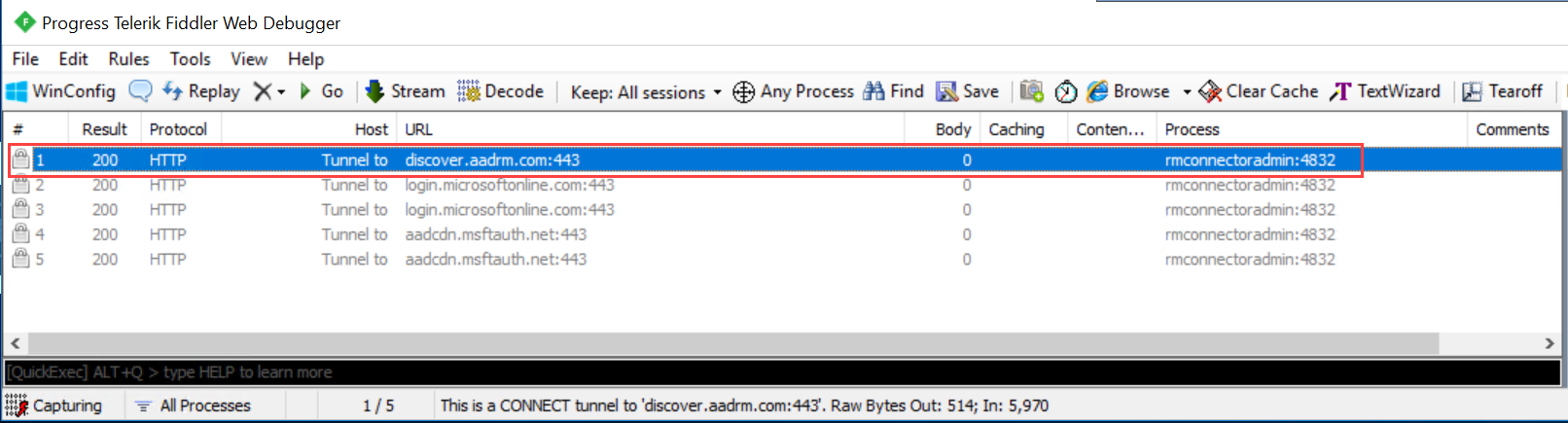

Zoek in het Fiddler-venster aan de linkerkant het msconnectoradmin-proces . Dit proces moet proberen een beveiligde verbinding tot stand te brengen met discover.aadrm.com.

Voorbeeld:

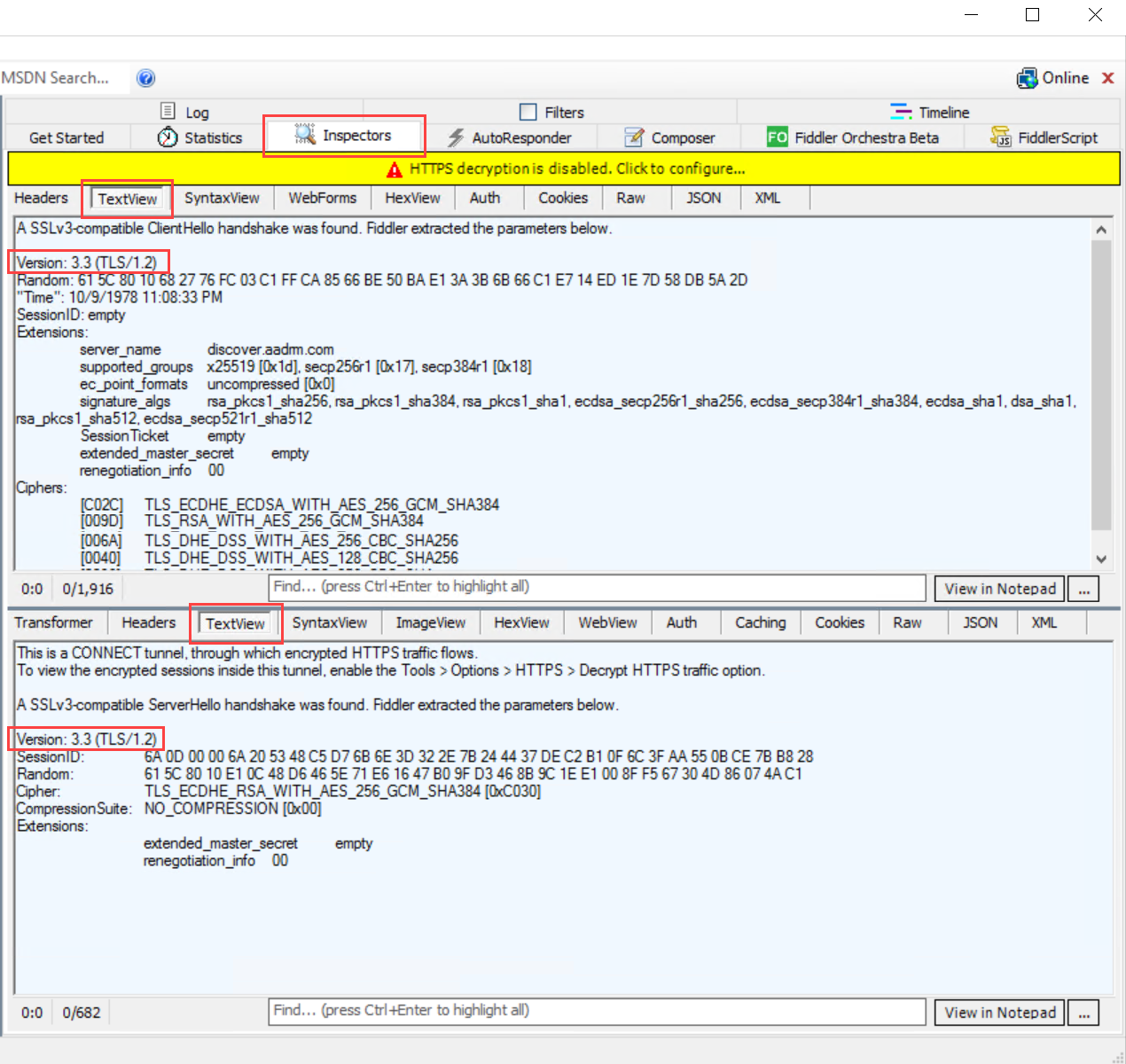

Selecteer in het Venster Fiddler aan de rechterkant het tabblad Inspectors en bekijk de tabbladen Tekstweergave voor zowel de aanvraag als het antwoord.

In deze tabbladen ziet u dat communicatie wordt uitgevoerd met BEHULP van TLS 1.2. Voorbeeld:

Handmatig het gebruik van TLS 1.2 afdwingen

Als u het gebruik van TLS 1.2 handmatig wilt afdwingen, schakelt u het gebruik voor eerdere versies uit en voert u het volgende PowerShell-script uit op uw RMS-connectorcomputer.

Let op

Als u het script in deze sectie gebruikt, wordt pre-TLS 1.2-communicatie per machine uitgeschakeld. Als voor andere services op de computer TLS 1.0 of 1.2 is vereist, kan dit script de functionaliteit voor deze services verbreken.

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach ($Protocol in $ProtocolList) {

foreach ($key in $ProtocolSubKeyList) {

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if (!(Test-Path $currentRegPath)) {

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if ($Protocol -eq "TLS 1.2") {

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else {

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Volgende stappen

Nu de RMS-connector is geïnstalleerd en geconfigureerd, kunt u uw on-premises servers configureren om deze te gebruiken. Ga naar Servers configureren voor de Microsoft Rights Management-connector.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor