Verbinding maken een labplan voor een virtueel netwerk met geavanceerde netwerken

In dit artikel wordt beschreven hoe u een labplan verbindt met een virtueel netwerk met geavanceerde netwerken van Azure Lab Services. Met geavanceerde netwerken hebt u meer controle over de configuratie van het virtuele netwerk van uw labs. Als u bijvoorbeeld verbinding wilt maken met on-premises resources zoals licentieservers of door de gebruiker gedefinieerde routes (UDR's) wilt gebruiken. Meer informatie over de ondersteunde netwerkscenario's en topologieën voor geavanceerde netwerken.

Geavanceerde netwerken voor labplannen vervangt peering van virtuele Netwerken van Azure Lab Services die wordt gebruikt met labaccounts.

Volg deze stappen om geavanceerde netwerken te configureren voor uw labplan:

- Delegeer het subnet van het virtuele netwerk naar Azure Lab Services-labplannen. Met delegatie kunnen Azure Lab Services de labsjabloon en virtuele machines in het virtuele netwerk maken.

- Configureer de netwerkbeveiligingsgroep om binnenkomend RDP- of SSH-verkeer naar de virtuele machine van de labsjabloon en virtuele labmachines toe te staan.

- Maak een labplan met geavanceerde netwerken om het te koppelen aan het subnet van het virtuele netwerk.

- (Optioneel) Configureer uw virtuele netwerk.

Geavanceerde netwerken kunnen alleen worden ingeschakeld bij het maken van een labplan. Geavanceerde netwerken is geen instelling die later kan worden bijgewerkt.

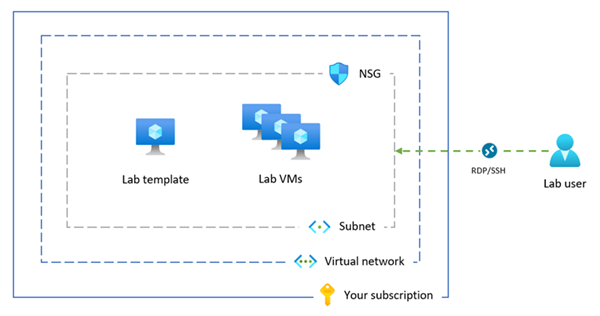

In het volgende diagram ziet u een overzicht van de geavanceerde netwerkconfiguratie van Azure Lab Services. Aan de labsjabloon en virtuele machines van het lab wordt een IP-adres in uw subnet toegewezen. Met de netwerkbeveiligingsgroep kunnen labgebruikers verbinding maken met de virtuele labmachines met behulp van RDP of SSH.

Notitie

Als uw organisatie inhoudsfiltering moet uitvoeren, zoals voor naleving van de Kinderwet voor Internet Protection Act (CIPA), moet u software van derden gebruiken. Lees voor meer informatie richtlijnen over het filteren van inhoud in de ondersteunde netwerkscenario's.

Vereisten

- Een Azure-account met een actief abonnement. Gratis een account maken

- Uw Azure-account heeft de rol Inzender voor netwerken of een bovenliggende rol in het virtuele netwerk.

- Een virtueel Azure-netwerk en subnet in dezelfde Azure-regio als waar u het labplan maakt. Meer informatie over het maken van een virtueel netwerk en subnet.

- Het subnet heeft voldoende gratis IP-adressen voor de sjabloon-VM's en lab-VM's voor alle labs (elk lab gebruikt 512 IP-adressen) in het labplan.

1. Het subnet van het virtuele netwerk delegeren

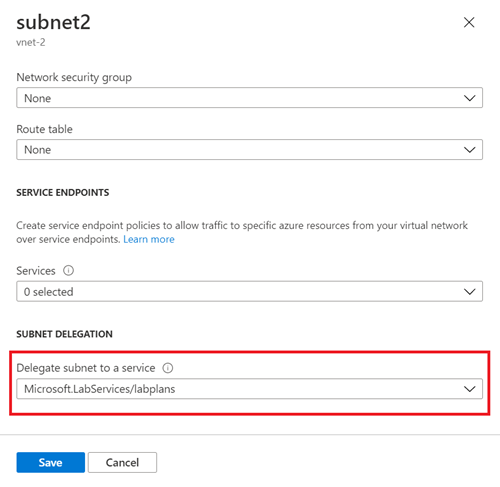

Als u het subnet van uw virtuele netwerk wilt gebruiken voor geavanceerde netwerken in Azure Lab Services, moet u het subnet delegeren aan Azure Lab Services-labplannen. Subnetdelegering geeft expliciete machtigingen voor Azure Lab Services voor het maken van servicespecifieke resources, zoals virtuele labmachines, in het subnet.

U kunt slechts één labplan tegelijk delegeren voor gebruik met één subnet.

Volg deze stappen om uw subnet te delegeren voor gebruik met een labplan:

Meld u aan bij de Azure-portal.

Ga naar uw virtuele netwerk en selecteer Subnetten.

Selecteer een toegewezen subnet dat u wilt delegeren aan Azure Lab Services.

Belangrijk

Het subnet dat u voor Azure Lab Services gebruikt, mag niet al worden gebruikt voor een VNET-gateway of Azure Bastion.

Selecteer In Het subnet Delegeren naar een service Microsoft.LabServices/labplans en selecteer vervolgens Opslaan.

Controleer of Microsoft.LabServices/labplans wordt weergegeven in de kolom Gedelegeerd aan voor uw subnet.

2. Een netwerkbeveiligingsgroep configureren

Wanneer u uw labplan verbindt met een virtueel netwerk, moet u een netwerkbeveiligingsgroep (NSG) configureren om binnenkomend RDP-/SSH-verkeer van de computer van de gebruiker naar de virtuele sjabloonmachine en de virtuele machines van het lab toe te staan. Een netwerkbeveiligingsgroep bevat toegangsbeheerregels waarmee verkeer wordt toegestaan of geweigerd op basis van verkeersrichting, protocol, bronadres en poort en doeladres en poort.

De regels van een NSG kunnen op elk gewenst moment worden gewijzigd en wijzigingen worden toegepast op alle gekoppelde instanties. Het kan tot 10 minuten duren voordat de NSG-wijzigingen effectief zijn.

Belangrijk

Als u geen netwerkbeveiligingsgroep configureert, hebt u geen toegang tot de vm en lab-VM's van de labsjabloon via RDP of SSH.

De configuratie van de netwerkbeveiligingsgroep voor geavanceerde netwerken bestaat uit twee stappen:

- Een netwerkbeveiligingsgroep maken die RDP-/SSH-verkeer toestaat

- De netwerkbeveiligingsgroep koppelen aan het subnet van het virtuele netwerk

U kunt een NSG gebruiken om verkeer te beheren naar een of meer virtuele machines (VM's), rolinstanties, netwerkadapters (NIC's) of subnetten in uw virtuele netwerk. Een netwerkbeveiligingsgroep bevat toegangsbeheerregels waarmee verkeer wordt toegestaan of geweigerd op basis van verkeersrichting, protocol, bronadres en poort en doeladres en poort. De regels van een NSG kunnen op elk gewenst moment worden gewijzigd en wijzigingen worden toegepast op alle gekoppelde instanties.

Ga naar een NSG voor meer informatie over NSG's.

U kunt een NSG gebruiken om verkeer te beheren naar een of meer virtuele machines (VM's), rolinstanties, netwerkadapters (NIC's) of subnetten in uw virtuele netwerk. Een netwerkbeveiligingsgroep bevat toegangsbeheerregels waarmee verkeer wordt toegestaan of geweigerd op basis van verkeersrichting, protocol, bronadres en poort en doeladres en poort. De regels van een NSG kunnen op elk gewenst moment worden gewijzigd en wijzigingen worden toegepast op alle gekoppelde instanties.

Ga naar een NSG voor meer informatie over NSG's.

Een netwerkbeveiligingsgroep maken om verkeer toe te staan

Volg deze stappen om een NSG te maken en binnenkomend RDP- of SSH-verkeer toe te staan:

Als u nog geen netwerkbeveiligingsgroep hebt, volgt u deze stappen om een netwerkbeveiligingsgroep (NSG) te maken.

Zorg ervoor dat u de netwerkbeveiligingsgroep maakt in dezelfde Azure-regio als het virtuele netwerk en het labplan.

Maak een inkomende beveiligingsregel om RDP- en SSH-verkeer toe te staan.

Ga naar uw netwerkbeveiligingsgroep in Azure Portal.

Selecteer Inkomende beveiligingsregels en selecteer vervolgens + Toevoegen.

Voer de details in voor de nieuwe beveiligingsregel voor inkomend verkeer:

Instelling Waarde Source Selecteer Een. Bronpoortbereiken Voer * in. Bestemming Selecteer IP-adressen. DOEL-IP-adressen/CIDR-bereiken Selecteer het bereik van het subnet van het virtuele netwerk. Onderhoud Selecteer Aangepast. Poortbereiken van doel Voer 22, 3389 in. Poort 22 is voor het Secure Shell-protocol (SSH). Poort 3389 is voor Remote Desktop Protocol (RDP). Protocol Selecteer Een. Actie Selecteer Toestaan. Prioriteit Voer 1000 in. De prioriteit moet hoger zijn dan andere regels voor weigeren voor RDP of SSH. Naam Voer AllowRdpSshForLabs in. Selecteer Toevoegen om de binnenkomende beveiligingsregel toe te voegen aan de NSG.

Het subnet koppelen aan de netwerkbeveiligingsgroep

Koppel vervolgens de NSG aan het subnet van het virtuele netwerk om de verkeersregels toe te passen op het verkeer van het virtuele netwerk.

Ga naar uw netwerkbeveiligingsgroep en selecteer Subnetten.

Selecteer + Koppelen in de bovenste menubalk.

Selecteer uw virtuele netwerk voor virtueel netwerk.

Selecteer voor Subnet het subnet van het virtuele netwerk.

Selecteer OK om het subnet van het virtuele netwerk te koppelen aan de netwerkbeveiligingsgroep.

3. Een labplan maken met geavanceerde netwerken

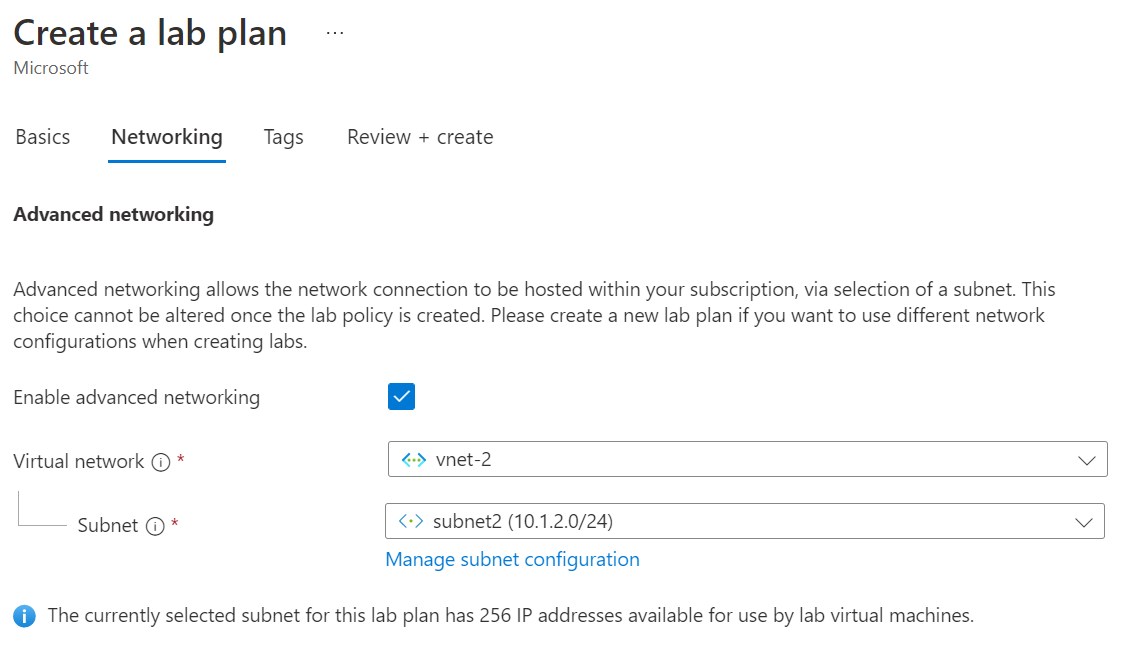

Nu u het subnet en de netwerkbeveiligingsgroep hebt geconfigureerd, kunt u het labplan maken met geavanceerde netwerken. Wanneer u een nieuw lab in het labplan maakt, maakt Azure Lab Services de labsjabloon en virtuele machines in het subnet van het virtuele netwerk.

Belangrijk

U moet geavanceerde netwerken configureren wanneer u een labplan maakt. U kunt geavanceerde netwerken in een later stadium niet inschakelen.

Een labplan maken met geavanceerde netwerken in Azure Portal:

Meld u aan bij de Azure-portal.

Selecteer Een resource maken in de linkerbovenhoek van Azure Portal en zoek naar een labplan.

Voer de informatie op het tabblad Basis van de pagina Een labplan maken in.

Zie Een labplan maken met Azure Lab Services voor meer informatie.

Selecteer Op het tabblad Netwerken geavanceerde netwerken inschakelen om het subnet van het virtuele netwerk te configureren.

Selecteer uw virtuele netwerk voor virtueel netwerk. Selecteer voor Subnet het subnet van het virtuele netwerk.

Als uw virtuele netwerk niet wordt weergegeven in de lijst, controleert u of het labplan zich in dezelfde Azure-regio bevindt als het virtuele netwerk, dat u het subnet hebt gedelegeerd aan Azure Lab Services en of uw Azure-account over de benodigde machtigingen beschikt.

Selecteer Beoordelen en maken om het labplan te maken met geavanceerde netwerken.

Labgebruikers en labbeheerders kunnen nu verbinding maken met hun virtuele labmachines of virtuele machine met labsjablonen met behulp van RDP of SSH.

Wanneer u een nieuw lab maakt, worden alle virtuele machines gemaakt in het virtuele netwerk en een IP-adres toegewezen binnen het subnetbereik.

4. (Optioneel) Werk de netwerkconfiguratie-instellingen bij

Het is raadzaam om de standaardconfiguratie-instellingen voor het virtuele netwerk en subnet te gebruiken wanneer u geavanceerde netwerken in Azure Lab Services gebruikt.

Voor specifieke netwerkscenario's moet u mogelijk de netwerkconfiguratie bijwerken. Meer informatie over de ondersteunde netwerkarchitecturen en -topologieën in Azure Lab Services en de bijbehorende netwerkconfiguratie.

U kunt de instellingen van het virtuele netwerk wijzigen nadat u het labplan met geavanceerde netwerken hebt gemaakt. Wanneer u echter de DNS-instellingen in het virtuele netwerk wijzigt, moet u alle actieve virtuele machines van het lab opnieuw opstarten. Als de lab-VM's worden gestopt, ontvangen ze automatisch de bijgewerkte DNS-instellingen wanneer ze worden gestart.

Let op

De volgende wijzigingen in de netwerkconfiguratie worden niet ondersteund nadat u geavanceerde netwerken hebt geconfigureerd:

- Verwijder het virtuele netwerk of subnet dat is gekoppeld aan het labplan. Hierdoor werken de labs niet meer.

- Wijzig het adresbereik van het subnet wanneer er virtuele machines zijn gemaakt (sjabloon-VM of lab-VM's).

- Wijzig het DNS-label op het openbare IP-adres. Hierdoor werkt de Verbinding maken-knop voor test-VM's niet meer.

- Wijzig de front-end-IP-configuratie in de Azure Load Balancer. Hierdoor werkt de Verbinding maken-knop voor test-VM's niet meer.

- Wijzig de FQDN op het openbare IP-adres.

- Gebruik een routetabel met een standaardroute voor het subnet (geforceerde tunneling). Dit zorgt ervoor dat gebruikers geen verbinding meer hebben met hun lab.

- Het gebruik van Azure Firewall of Azure Bastion wordt niet ondersteund.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor