Privétoegang instellen

In deze handleiding leert u hoe u openbare toegang tot uw Azure Managed Grafana-werkruimte uitschakelt en privé-eindpunten instelt. Het instellen van privé-eindpunten in Azure Managed Grafana verhoogt de beveiliging door inkomend verkeer alleen naar een specifiek netwerk te beperken.

Vereisten

- Een Azure-account met een actief abonnement. Gratis een account maken

- Een bestaand azure Managed Grafana-exemplaar in de Standard-laag. Maak er een als u dat nog niet hebt gedaan.

Openbare toegang tot een werkruimte uitschakelen

Openbare toegang is standaard ingeschakeld wanneer u een Azure Grafana-werkruimte maakt. Als u openbare toegang uitschakelt, voorkomt u dat al het verkeer toegang heeft tot de resource, tenzij u een privé-eindpunt doorloopt.

Notitie

Wanneer privétoegang is ingeschakeld, werken pinggrafieken met behulp van de functie Vastmaken aan Grafana niet meer omdat azure Portal geen toegang heeft tot een Azure Managed Grafana-werkruimte op een privé-IP-adres.

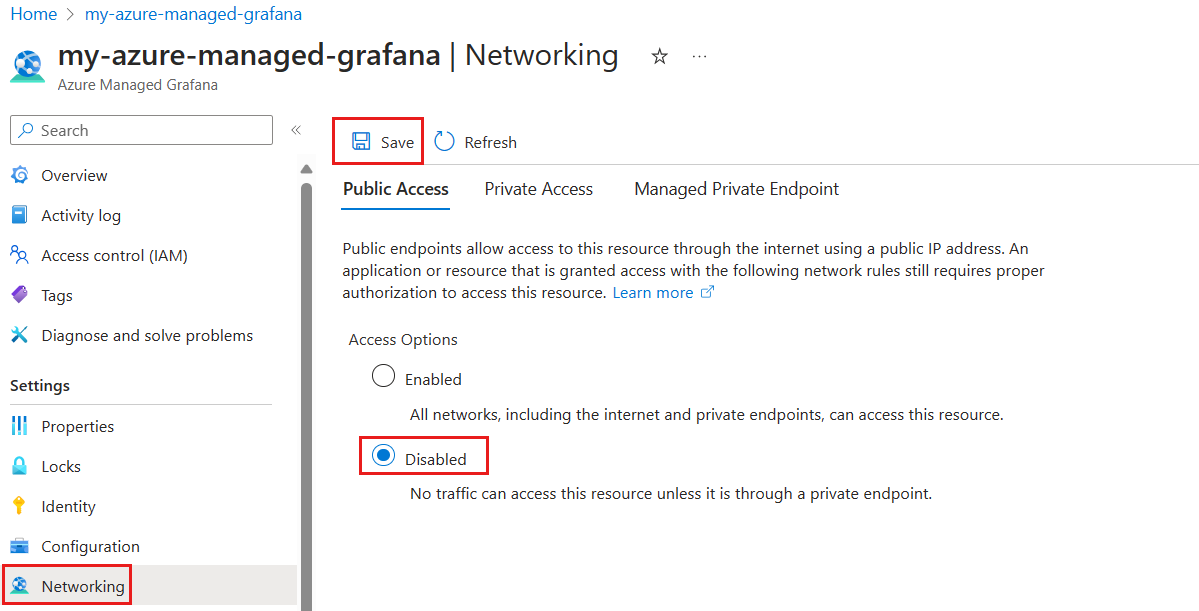

Navigeer naar uw Azure Managed Grafana-werkruimte in Azure Portal.

Selecteer Netwerken in het linkermenu onder Instellingen.

Selecteer Onder Openbare toegang uitgeschakeld om openbare toegang tot de Azure Managed Grafana-werkruimte uit te schakelen en alleen toegang via privé-eindpunten toe te staan. Als u al openbare toegang had uitgeschakeld en in plaats daarvan openbare toegang tot uw Azure Managed Grafana-werkruimte wilde inschakelen, selecteert u Ingeschakeld.

Selecteer Opslaan.

Een privé-eindpunt maken

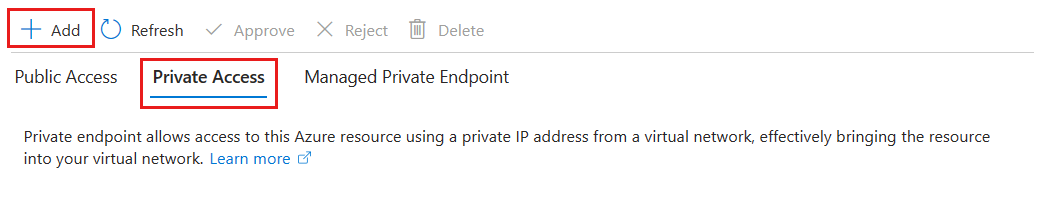

Zodra u openbare toegang hebt uitgeschakeld, stelt u een privé-eindpunt in met Azure Private Link. Privé-eindpunten bieden toegang tot uw Azure Managed Grafana-werkruimte met behulp van een privé-IP-adres van een virtueel netwerk.

Selecteer in Netwerken het tabblad Persoonlijke toegang en voeg toe om een nieuw privé-eindpunt in te stellen.

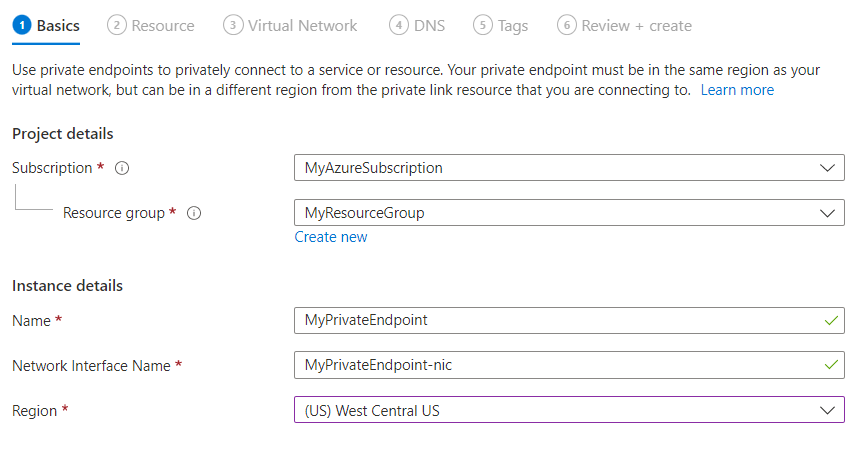

Vul het tabblad Basisbeginselen in met de volgende informatie:

Parameter Description Voorbeeld Abonnement Selecteer een Azure-abonnement. Uw privé-eindpunt moet zich in hetzelfde abonnement bevinden als uw virtuele netwerk. Verderop in deze instructiegids selecteert u een virtueel netwerk. MyAzureSubscription Resourcegroep Selecteer een Resourcegroep of maak een nieuwe. MyResourceGroup Naam Voer een naam in voor het nieuwe privé-eindpunt voor uw Azure Managed Grafana-werkruimte. MyPrivateEndpoint Netwerkinterfacenaam Dit veld wordt automatisch voltooid. U kunt desgewenst de naam van de netwerkinterface bewerken. MyPrivateEndpoint-nic Regio Selecteer een regio. Uw privé-eindpunt moet zich in dezelfde regio bevinden als uw virtuele netwerk. (VS) VS - west-centraal

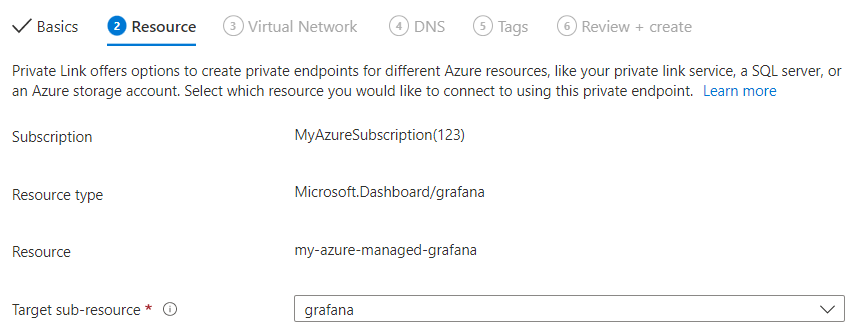

Selecteer Volgende: Resource >. Private Link biedt opties voor het maken van privé-eindpunten voor verschillende typen Azure-resources. De huidige Azure Managed Grafana-werkruimte wordt automatisch ingevuld in het veld Resource .

Het resourcetype Microsoft.Dashboard/grafana en de doelsubresource grafana geven aan dat u een eindpunt maakt voor een Azure Managed Grafana-werkruimte.

De naam van uw werkruimte wordt vermeld onder Resource.

Selecteer Volgende: Virtueel netwerk >.

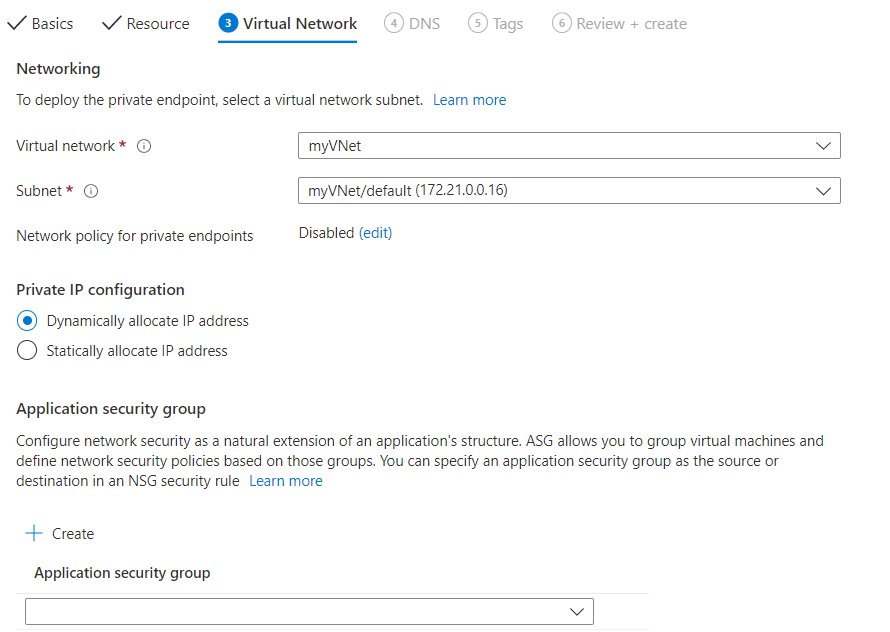

Selecteer een bestaand virtueel netwerk om het privé-eindpunt te implementeren. Als u geen virtueel netwerk hebt, maakt u een virtueel netwerk.

Selecteer een subnet in de lijst.

Netwerkbeleid voor privé-eindpunten is standaard uitgeschakeld. Selecteer desgewenst bewerken om een netwerkbeveiligingsgroep of een routetabelbeleid toe te voegen. Deze wijziging is van invloed op alle privé-eindpunten die zijn gekoppeld aan het geselecteerde subnet.

Selecteer onder Privé-IP-configuratie de optie voor het dynamisch toewijzen van IP-adressen. Raadpleeg privé-IP-adressen voor meer informatie.

U kunt eventueel een toepassingsbeveiligingsgroep selecteren of maken. Met toepassingsbeveiligingsgroepen kunt u virtuele machines groeperen en netwerkbeveiligingsbeleid definiëren op basis van deze groepen.

Selecteer Volgende: DNS > om een DNS-record te configureren. Als u geen wijzigingen wilt aanbrengen in de standaardinstellingen, kunt u doorgaan naar het volgende tabblad.

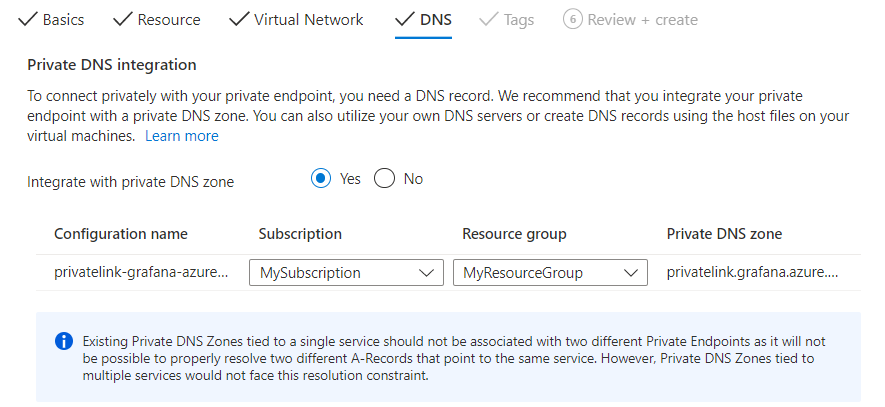

Voor Integreren met privé-DNS-zone selecteert u Ja om uw privé-eindpunt te integreren met een privé-DNS-zone. U kunt ook uw eigen DNS-servers gebruiken of DNS-records maken met behulp van de hostbestanden op uw virtuele machines.

Een abonnement en resourcegroep voor uw privé-DNS-zone worden vooraf geselecteerd. U kunt ze desgewenst wijzigen.

Voor meer informatie over DNS-configuratie gaat u naar Naamomzetting voor resources in virtuele Azure-netwerken en DNS-configuratie voor privé-eindpunten. Privé-DNS-zonewaarden van Azure Private Endpoint voor Azure Managed Grafana worden vermeld in de DNS-zone van Azure-services.

Selecteer Volgende: Tags > en eventueel tags maken. Tags zijn naam/waarde-paren waarmee u resources kunt categoriseren en een geconsolideerde facturering kunt weergeven. Hiervoor past u dezelfde tag toe op meerdere resources en resourcegroepen.

Selecteer Volgende: Beoordelen en maken > om informatie te bekijken over uw Azure Managed Grafana-werkruimte, privé-eindpunt, virtueel netwerk en DNS. U kunt ook Een sjabloon voor automatisering downloaden selecteren om later JSON-gegevens opnieuw te gebruiken vanuit dit formulier.

Selecteer Maken.

Zodra de implementatie is voltooid, krijgt u een melding dat uw eindpunt is gemaakt. Als deze automatisch is goedgekeurd, kunt u privé toegang krijgen tot uw werkruimte. Anders moet u wachten op goedkeuring.

Verbinding met private link beheren

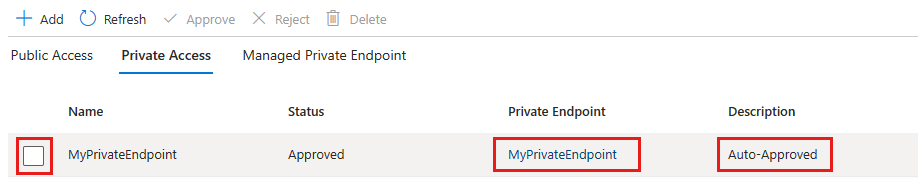

Ga naar Persoonlijke netwerktoegang> in uw Azure Managed Grafana-werkruimte om toegang te krijgen tot de privé-eindpunten die zijn gekoppeld aan uw werkruimte.

Controleer de verbindingsstatus van uw private link-verbinding. Wanneer u een privé-eindpunt maakt, moet de verbinding worden goedgekeurd. Als de resource waarvoor u een privé-eindpunt maakt zich in uw directory bevindt en u over voldoende machtigingen beschikt, wordt de verbindingsaanvraag automatisch goedgekeurd. Anders moet u wachten tot de eigenaar van die resource uw verbindingsaanvraag goedkeurt. Ga naar Privé-eindpunten van Azure beheren voor meer informatie over de goedkeuringsmodellen voor verbindingen.

Als u een verbinding handmatig wilt goedkeuren, weigeren of verwijderen, schakelt u het selectievakje in naast het eindpunt dat u wilt bewerken en selecteert u een actie-item in het bovenste menu.

Selecteer de naam van het privé-eindpunt om de privé-eindpuntresource te openen en toegang te krijgen tot meer informatie of om het privé-eindpunt te bewerken.

Als u problemen ondervindt met een privé-eindpunt, raadpleegt u de volgende handleiding: Verbindingsproblemen met azure-privé-eindpunten oplossen.

Volgende stappen

In deze handleiding hebt u geleerd hoe u privétoegang kunt instellen van uw gebruikers naar een Azure Managed Grafana-werkruimte. Zie Verbinding maken voor privétoegang tussen een beheerde Grafana-werkruimte en een gegevensbron voor meer informatie over het configureren van privétoegang tot een gegevensbron.