Een VPN gebruiken met Azure Managed Instance voor Apache Cassandra

Azure Managed Instance voor Apache Cassandra-knooppunten vereist toegang tot veel andere Azure-services wanneer ze worden geïnjecteerd in uw virtuele netwerk. Normaal gesproken wordt de toegang ingeschakeld door ervoor te zorgen dat uw virtuele netwerk uitgaande toegang tot internet heeft. Als uw beveiligingsbeleid uitgaande toegang verbiedt, kunt u firewallregels of door de gebruiker gedefinieerde routes configureren voor de juiste toegang. Zie Vereiste uitgaande netwerkregels voor meer informatie.

Als u echter interne beveiligingsproblemen hebt over gegevensexfiltratie, is het mogelijk dat uw beveiligingsbeleid directe toegang tot deze services vanuit uw virtuele netwerk verbiedt. Met behulp van een virtueel particulier netwerk (VPN) met Azure Managed Instance voor Apache Cassandra kunt u ervoor zorgen dat gegevensknooppunten in het virtuele netwerk communiceren met slechts één VPN-eindpunt, zonder directe toegang tot andere services.

Hoe het werkt

Een virtuele machine met de naam de operator maakt deel uit van elk beheerd Azure-exemplaar voor Apache Cassandra. Het helpt bij het beheren van het cluster. De operator bevindt zich standaard in hetzelfde virtuele netwerk als het cluster. Dit betekent dat de operator en gegevens-VM's dezelfde NSG-regels (Network Security Group) hebben. Dit is niet ideaal om veiligheidsredenen en stelt klanten ook in staat om te voorkomen dat de operator de benodigde Azure-services bereikt wanneer ze NSG-regels voor hun subnet instellen.

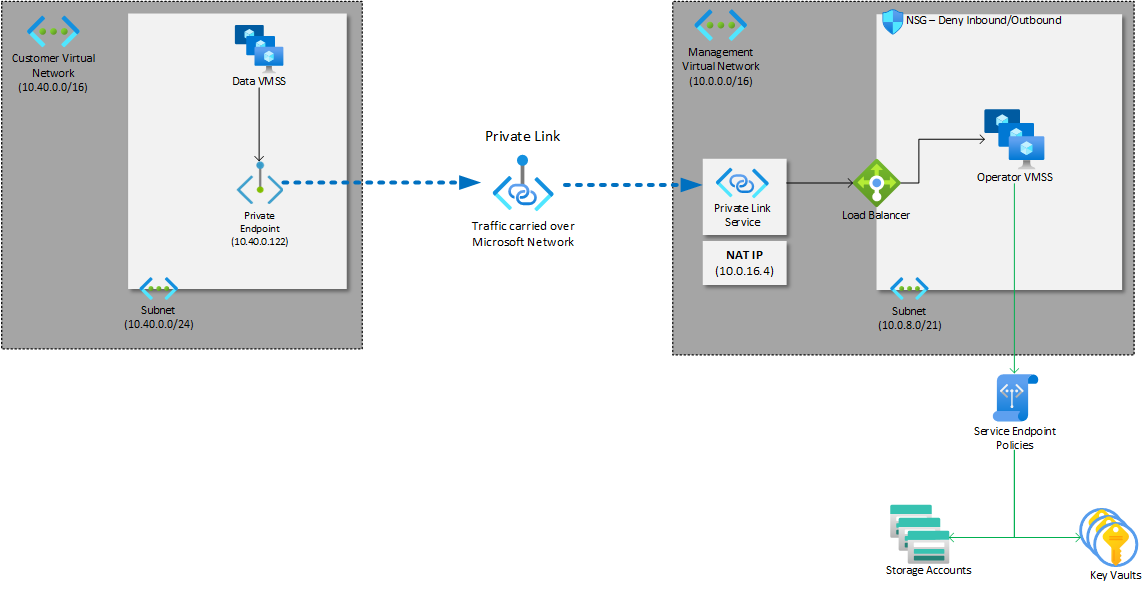

Als u VPN gebruikt als verbindingsmethode voor een Azure Managed Instance voor Apache Cassandra, kan de operator zich in een ander virtueel netwerk bevinden dan het cluster met behulp van de private link-service. Dit betekent dat de operator zich in een virtueel netwerk bevindt dat toegang heeft tot de benodigde Azure-services en het cluster zich in een virtueel netwerk bevindt dat u bepaalt.

Met het VPN kan de operator nu verbinding maken met een privé-IP-adres in het adresbereik van uw virtuele netwerk, een privé-eindpunt genoemd. Met de private link worden de gegevens tussen de operator en het privé-eindpunt gerouteerd via het Backbone-netwerk van Azure, waardoor blootstelling aan het openbare internet wordt vermeden.

Beveiligingsvoordelen

We willen voorkomen dat aanvallers toegang krijgen tot het virtuele netwerk waar de operator is geïmplementeerd en proberen gegevens te stelen. We hebben dus beveiligingsmaatregelen om ervoor te zorgen dat de operator alleen de benodigde Azure-services kan bereiken.

Beleid voor service-eindpunten: deze beleidsregels bieden gedetailleerde controle over uitgaand verkeer binnen het virtuele netwerk, met name naar Azure-services. Door service-eindpunten te gebruiken, stellen ze beperkingen vast, waardoor gegevenstoegang uitsluitend is toegestaan voor opgegeven Azure-services, zoals Azure Monitoring, Azure Storage en Azure KeyVault. Deze beleidsregels zorgen er met name voor dat gegevens uitgaand verkeer alleen beperkt is tot vooraf bepaalde Azure Storage-accounts, waardoor beveiliging en gegevensbeheer in de netwerkinfrastructuur wordt verbeterd.

Netwerkbeveiligingsgroepen: deze groepen worden gebruikt om netwerkverkeer naar en van de resources in een virtueel Azure-netwerk te filteren. We blokkeren al het verkeer van de operator naar internet en staan alleen verkeer naar bepaalde Azure-services toe via een set NSG-regels.

Een VPN gebruiken met Azure Managed Instance voor Apache Cassandra

Maak een Azure Managed Instance voor Apache Cassandra-cluster met behulp van

"VPN"de waarde voor de--azure-connection-methodoptie:az managed-cassandra cluster create \ --cluster-name "vpn-test-cluster" \ --resource-group "vpn-test-rg" \ --location "eastus2" \ --azure-connection-method "VPN" \ --initial-cassandra-admin-password "password"Gebruik de volgende opdracht om de clustereigenschappen te bekijken:

az managed-cassandra cluster show \ --resource-group "vpn-test-rg" \ --cluster-name "vpn-test-cluster"Maak vanuit de uitvoer een kopie van de

privateLinkResourceIdwaarde.Maak in Azure Portal een privé-eindpunt met behulp van deze details:

- Selecteer op het tabblad Resource Verbinding maken naar een Azure-resource op resource-id of alias als de verbindingsmethode en Microsoft.Network/privateLinkServices als het resourcetype. Voer de

privateLinkResourceIdwaarde uit de vorige stap in. - Selecteer op het tabblad Virtueel netwerk het subnet van uw virtuele netwerk en selecteer de optie Statisch IP-adres toewijzen.

- Valideren en maken.

Notitie

Op dit moment vereist de verbinding tussen de beheerservice en uw privé-eindpunt goedkeuring van het Azure Managed Instance voor het Apache Cassandra-team.

- Selecteer op het tabblad Resource Verbinding maken naar een Azure-resource op resource-id of alias als de verbindingsmethode en Microsoft.Network/privateLinkServices als het resourcetype. Voer de

Haal het IP-adres van de netwerkinterface van uw privé-eindpunt op.

Maak een nieuw datacenter met behulp van het IP-adres uit de vorige stap als parameter

--private-endpoint-ip-address.

Volgende stappen

- Meer informatie over de configuratie van hybride clusters in Azure Managed Instance voor Apache Cassandra.