Private Link voor Azure Database for MySQL

VAN TOEPASSING OP: Azure Database for MySQL - enkele server

Azure Database for MySQL - enkele server

Belangrijk

Azure Database for MySQL enkele server bevindt zich op het buitengebruikstellingspad. We raden u ten zeerste aan een upgrade uit te voeren naar een flexibele Azure Database for MySQL-server. Zie Wat gebeurt er met Azure Database for MySQL Enkele server voor meer informatie over migreren naar Azure Database for MySQL Flexibele server ?

Met een Private Link kunt u via een privé-eindpunt verbinding maken met verschillende PaaS-services in Azure. Met Azure Private Link worden Azure-services binnen uw persoonlijke virtuele network (VNet) geplaatst. De PaaS-resources kunnen worden geopend met behulp van het privé-IP-adres, net zoals elke andere resource op het VNet.

Raadpleeg de Private Link-documentatie voor een lijst met PaaS-services die ondersteuning bieden voor Private Link-functionaliteit. Een privé-eindpunt is een privé-IP-adres binnen een specifiek VNet en subnet.

Notitie

De functie Private Link is alleen beschikbaar voor Azure Database for MySQL-servers in de prijscategorieën Algemeen gebruik of Geoptimaliseerd voor geheugen. Zorg ervoor dat de databaseserver zich in een van deze prijscategorieën bevindt.

Preventie van gegevensexfiltratie

Gegevensex-filtratie in Azure Database for MySQL is wanneer een geautoriseerde gebruiker, zoals een databasebeheerder, gegevens uit het ene systeem kan extraheren en naar een andere locatie of systeem buiten de organisatie kan verplaatsen. De gebruiker verplaatst bijvoorbeeld de gegevens naar een opslagaccount dat eigendom is van een derde partij.

Overweeg een scenario met een gebruiker die MySQL Workbench uitvoert in een virtuele Azure-machine (VM) die verbinding maakt met een Azure Database for MySQL-server die is ingericht in VS - west. In het onderstaande voorbeeld ziet u hoe u de toegang met openbare eindpunten in Azure Database for MySQL beperkt met behulp van netwerktoegangsbeheer.

Schakel al het Azure-serviceverkeer naar Azure Database for MySQL uit via het openbare eindpunt door Azure-services toestaan in te stellen op UIT. Zorg ervoor dat geen IP-adressen of bereiken toegang hebben tot de server via firewallregels of service-eindpunten voor virtuele netwerken.

Sta alleen verkeer naar Azure Database for MySQL toe met behulp van het privé-IP-adres van de virtuele machine. Zie de artikelen over Service-eindpunt en VNet-firewallregelsvoor meer informatie.

Op de Azure VM beperkt u het bereik van de uitgaande verbinding met behulp van Netwerkbeveiligingsgroepen (NSG's) en servicetags als volgt

- Geef een NSG-regel op om verkeer toe te staan voor servicetag = SQL. WestUs : alleen verbinding met Azure Database for MySQL in VS - west toestaan

- Geef een NSG-regel (met een hogere prioriteit) op om verkeer voor servicetag = SQL te weigeren: verbindingen weigeren om bij te werken naar Azure Database for MySQL in alle regio's

Aan het einde van deze installatie kan de Azure-VM alleen verbinding maken met Azure Database for MySQL in de regio VS - west. De connectiviteit is echter niet beperkt tot één Azure Database for MySQL. De VIRTUELE machine kan nog steeds verbinding maken met azure Database for MySQL in de regio VS - west, inclusief de databases die geen deel uitmaken van het abonnement. Hoewel we het bereik van gegevensexfiltratie in het bovenstaande scenario hebben verkleind tot een specifieke regio, hebben we deze helemaal niet geëlimineerd.

Met Private Link kunt u nu netwerktoegangsbeheer instellen, zoals NSG's om de toegang tot het privé-eindpunt te beperken. Afzonderlijke Azure PaaS-resources worden vervolgens toegewezen aan specifieke privé-eindpunten. Een kwaadwillende insider heeft alleen toegang tot de toegewezen PaaS-resource (bijvoorbeeld een Azure Database for MySQL) en geen andere resource.

On-premises connectiviteit via privé-peering

Wanneer u vanaf on-premises machines verbinding maakt met het openbare eindpunt, moet uw IP-adres worden toegevoegd aan de firewall op IP-niveau met behulp van een firewallregel op serverniveau. Hoewel dit model goed werkt voor het toestaan van toegang tot afzonderlijke computers voor ontwikkel- of testwerkbelastingen, is het moeilijk te beheren in een productieomgeving.

Met Private Link kunt u cross-premises toegang tot het privé-eindpunt inschakelen met behulp van Express Route (ER), privépeering of VPN-tunnel. Ze kunnen vervolgens alle toegang via een openbaar eindpunt uitschakelen en niet de firewall op basis van IP gebruiken.

Notitie

In sommige gevallen bevinden de Azure Database for MySQL en het VNet-subnet zich in verschillende abonnementen. In deze gevallen moet u de volgende configuraties controleren:

- Zorg ervoor dat voor beide abonnementen de Microsoft.DBforMySQL-resourceprovider is geregistreerd. Raadpleeg resource-manager-registratie voor meer informatie

Private Link configureren voor Azure Database for MySQL

Proces maken

Privé-eindpunten zijn vereist om Private Link in te schakelen. U kunt dit doen met behulp van de volgende instructiegidsen.

Goedkeuringsproces

Zodra de netwerkbeheerder het privé-eindpunt (PE) heeft gemaakt, kan de MySQL-beheerder het privé-eindpunt beheren Verbinding maken ion (PEC) naar Azure Database for MySQL. Deze scheiding van taken tussen de netwerkbeheerder en de DBA is handig voor het beheer van de Azure Database for MySQL-connectiviteit.

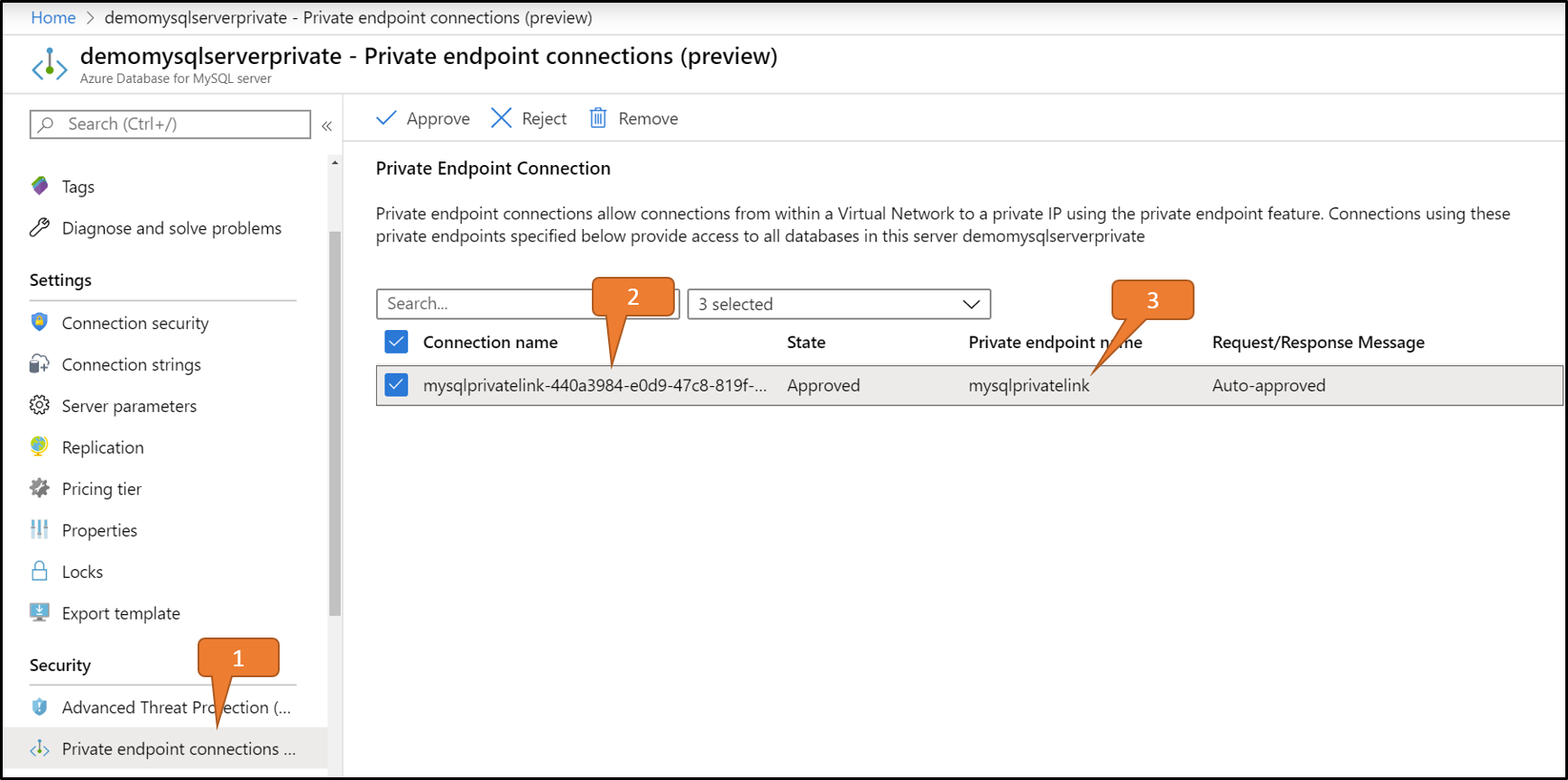

- Navigeer naar de Azure Database for MySQL-serverresource in Azure Portal.

- Selecteer de privé-eindpuntverbindingen in het linkerdeelvenster

- Toont een lijst met alle privé-eindpunten Verbinding maken ionen (PEC's)

- Bijbehorend privé-eindpunt (PE) gemaakt

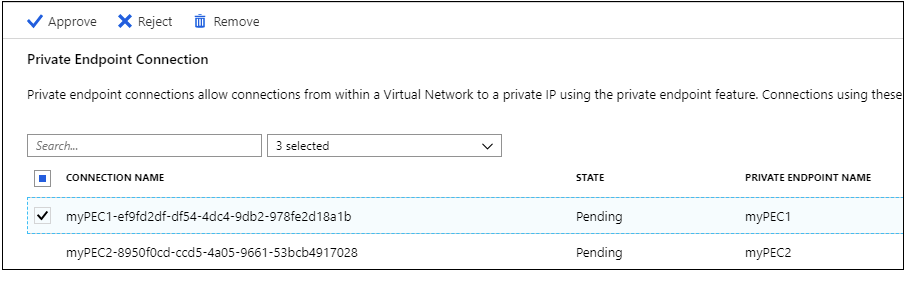

- Selecteer een individuele PEC uit de lijst door deze te kiezen.

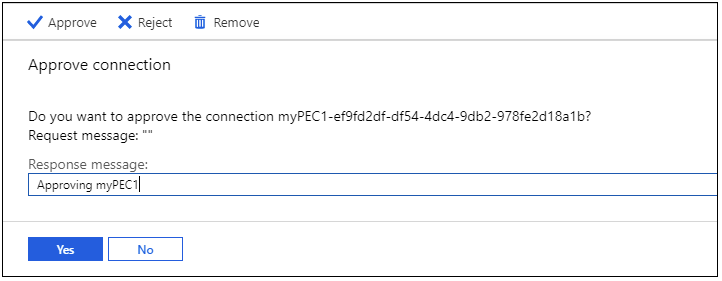

- De MySQL-serverbeheerder kan ervoor kiezen om een PEC goed te keuren of af te wijzen en eventueel een kort tekstantwoord toe te voegen.

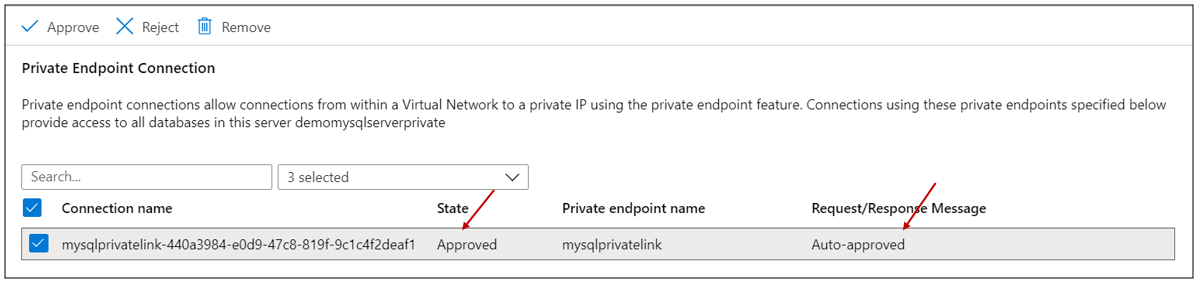

- Na goedkeuring of afwijzing geeft de lijst de juiste status weer, samen met de antwoordtekst

Gebruiksvoorbeelden van Private Link voor Azure Database for MySQL

Clients kunnen verbinding maken met het privé-eindpunt vanuit hetzelfde VNet, gekoppeld VNet in dezelfde regio of tussen regio's, of via een VNet-naar-VNet-verbinding tussen regio's. Daarnaast kunnen clients via on-premises verbinding maken met behulp van ExpressRoute, privé peering of VPN-tunneling. Hieronder ziet u een vereenvoudigd diagram waarin de algemene gebruikscases worden weergegeven.

Verbinding maken vanaf een Azure VM in een Peered Virtual Network (VNet)

Configureer VNet-peering om verbinding te maken met Azure Database for MySQL vanaf een Azure-VM in een gekoppeld VNet.

Verbinding maken vanaf een Azure VM in VNet-naar-VNet-omgeving

Configureer een VPN-gatewayverbinding tussen VNets om verbinding te maken met een Azure Database for MySQL vanaf een Azure-VM in een andere regio of een ander abonnement.

Verbinding maken vanuit een on-premises omgeving via VPN

Als u verbinding wilt maken vanuit een on-premises omgeving met Azure Database for MySQL, kiest en implementeert u een van de volgende opties:

Private Link in combinatie met firewallregels

De volgende situaties en resultaten zijn mogelijk wanneer u Private Link gebruikt in combinatie met firewallregels:

Als u geen firewallregels configureert, heeft het verkeer standaard geen toegang tot De Azure Database for MySQL.

Als u openbaar verkeer of een service-eindpunt configureert en u privé-eindpunten maakt, worden verschillende typen binnenkomend verkeer geautoriseerd door het bijbehorende type firewallregel.

Als u geen openbaar verkeer of service-eindpunt configureert en u privé-eindpunten maakt, is De Azure Database for MySQL alleen toegankelijk via de privé-eindpunten. Als u geen openbaar verkeer of een service-eindpunt configureert, hebben alle goedgekeurde privé-eindpunten geen toegang tot Azure Database for MySQL nadat alle goedgekeurde privé-eindpunten zijn geweigerd of verwijderd.

Openbare toegang weigeren voor Azure Database for MySQL

Als u alleen wilt vertrouwen op privé-eindpunten voor toegang tot hun Azure Database for MySQL, kunt u het instellen van alle openbare eindpunten (bijvoorbeeld firewallregels en VNet-service-eindpunten) uitschakelen door de configuratie openbare netwerktoegang weigeren op de databaseserver in te stellen.

Wanneer deze instelling is ingesteld op JA, zijn alleen verbindingen via privé-eindpunten toegestaan voor uw Azure Database for MySQL. Wanneer deze instelling is ingesteld op NEE, kunnen clients verbinding maken met uw Azure Database for MySQL op basis van uw firewall- of VNet-service-eindpuntinstellingen. Bovendien kunnen klanten, zodra de waarde van de toegang tot het particuliere netwerk is ingesteld, bestaande firewallregels en VNet-service-eindpuntregels niet toevoegen en/of bijwerken.

Notitie

Deze functie is beschikbaar in alle Azure-regio's waar Azure Database for MySQL - Enkele server de prijscategorieën Algemeen gebruik en Geoptimaliseerd voor geheugen ondersteunt.

Deze instelling heeft geen invloed op de SSL- en TLS-configuraties voor uw Azure Database for MySQL.

Als u wilt weten hoe u de openbare netwerktoegang weigeren instelt voor uw Azure Database for MySQL vanuit de Azure-portal, raadpleegt u Hoe u Openbare netwerktoegang weigeren configureert.

Volgende stappen

Zie de volgende artikelen voor meer informatie over azure Database for MySQL-beveiligingsfuncties:

Zie Firewall-ondersteuning voor het configureren van een firewall voor Azure Database for MySQL.

Zie Toegang configureren vanuit virtuele netwerken voor meer informatie over het configureren van een service-eindpunt voor een virtueel netwerk voor uw Azure Database for MySQL.

Zie Azure Database for MySQL-Verbinding maken iviteitsarchitectuur voor een overzicht van azure Database for MySQL-connectiviteit