Zelfstudie: Privé-eindpuntverkeer inspecteren met Azure Firewall

Azure Private Endpoint is de fundamentele bouwsteen voor Azure Private Link. Met privé-eindpunten kunnen Azure-resources die in een virtueel netwerk zijn geïmplementeerd, privé communiceren met private link-resources.

Met privé-eindpunten hebben resources toegang tot de private link-service die is geïmplementeerd in een virtueel netwerk. Toegang tot het privé-eindpunt via peering van virtuele netwerken en on-premises netwerkverbindingen breiden de connectiviteit uit.

Mogelijk moet u verkeer van clients naar de services die via privé-eindpunten beschikbaar zijn, inspecteren of blokkeren. Voltooi deze inspectie met behulp van Azure Firewall of een virtueel netwerkapparaat van derden.

Zie Azure Firewall-scenario's voor het inspecteren van verkeer dat is bestemd voor een privé-eindpunt voor meer informatie en scenario's die betrekking hebben op privé-eindpunten en Azure Firewall.

In deze zelfstudie leert u het volgende:

- Maak een virtueel netwerk en bastionhost voor de virtuele testmachine.

- Maak het virtuele netwerk van het privé-eindpunt.

- Maak een virtuele testmachine.

- Azure Firewall implementeren.

- Een Azure SQL-database maken.

- Maak een privé-eindpunt voor Azure SQL.

- Maak een netwerkpeering tussen het virtuele privé-eindpuntnetwerk en het virtuele netwerk van de test virtuele machine.

- Koppel de virtuele netwerken aan een privé-DNS-zone.

- Toepassingsregels configureren in Azure Firewall voor Azure SQL.

- Routeer verkeer tussen de virtuele testmachine en Azure SQL via Azure Firewall.

- Test de verbinding met Azure SQL en valideer deze in Azure Firewall-logboeken.

Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

Vereisten

Een Azure-account met een actief abonnement.

Een Log Analytics-werkruimte. Zie Een Log Analytics-werkruimte maken in Azure Portal voor meer informatie over het maken van een Log Analytics-werkruimte.

Meld u aan bij het Azure Portal

Meld u aan bij het Azure-portaal.

Een virtueel netwerk en een Azure Bastion-host maken

Met de volgende procedure maakt u een virtueel netwerk met een resourcesubnet, een Azure Bastion-subnet en een Bastion-host:

Zoek en selecteer virtuele netwerken in de portal.

Selecteer + Maken op de pagina Virtuele netwerken.

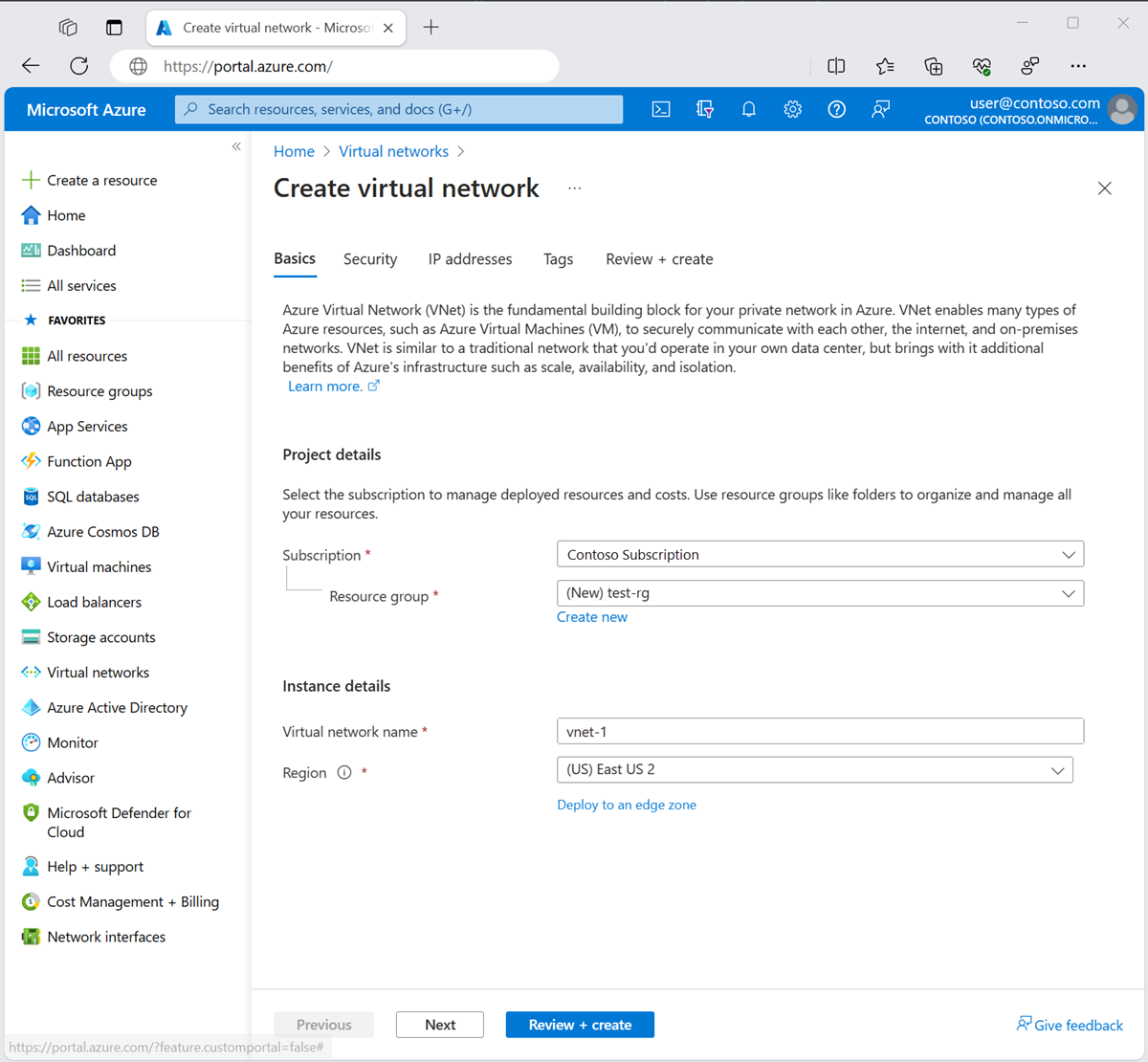

Voer op het tabblad Basisbeginselen van Virtueel netwerk maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer Nieuw maken.

Voer test-rg in voor de naam.

Selecteer OK.Exemplaardetails Naam Voer vnet-1 in. Regio Selecteer VS - oost 2.

Selecteer Volgendeom door te gaan naar het tabblad Beveiliging.

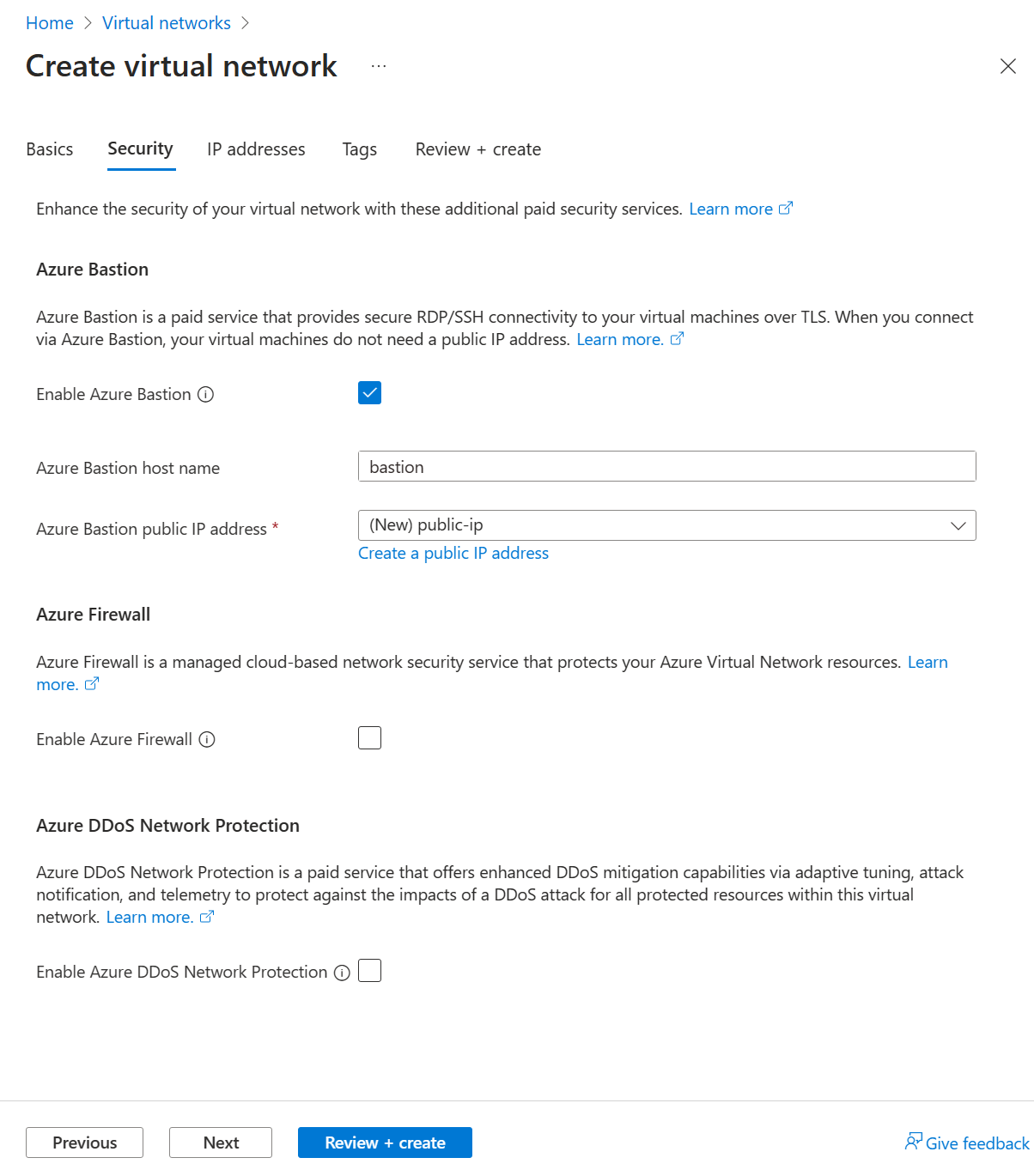

Selecteer Bastion in de sectie Azure Bastion inschakelen.

Bastion gebruikt uw browser om verbinding te maken met VM's in uw virtuele netwerk via Secure Shell (SSH) of RdP (Remote Desktop Protocol) met behulp van hun privé-IP-adressen. De VM's hebben geen openbare IP-adressen, clientsoftware of speciale configuratie nodig. Zie Wat is Azure Bastion? voor meer informatie.

Notitie

De prijzen per uur beginnen vanaf het moment dat Bastion wordt geïmplementeerd, ongeacht het uitgaande gegevensgebruik. Zie Prijzen en SKU's voor meer informatie. Als u Bastion implementeert als onderdeel van een zelfstudie of test, raden we u aan deze resource te verwijderen nadat u deze hebt gebruikt.

Voer in Azure Bastion de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Azure Bastion-hostnaam Voer bastion in. Openbaar IP-adres van Azure Bastion Selecteer Een openbaar IP-adres maken.

Voer public-ip-bastion in naam in.

Selecteer OK.

Selecteer Volgendeom door te gaan naar het tabblad IP-adressen.

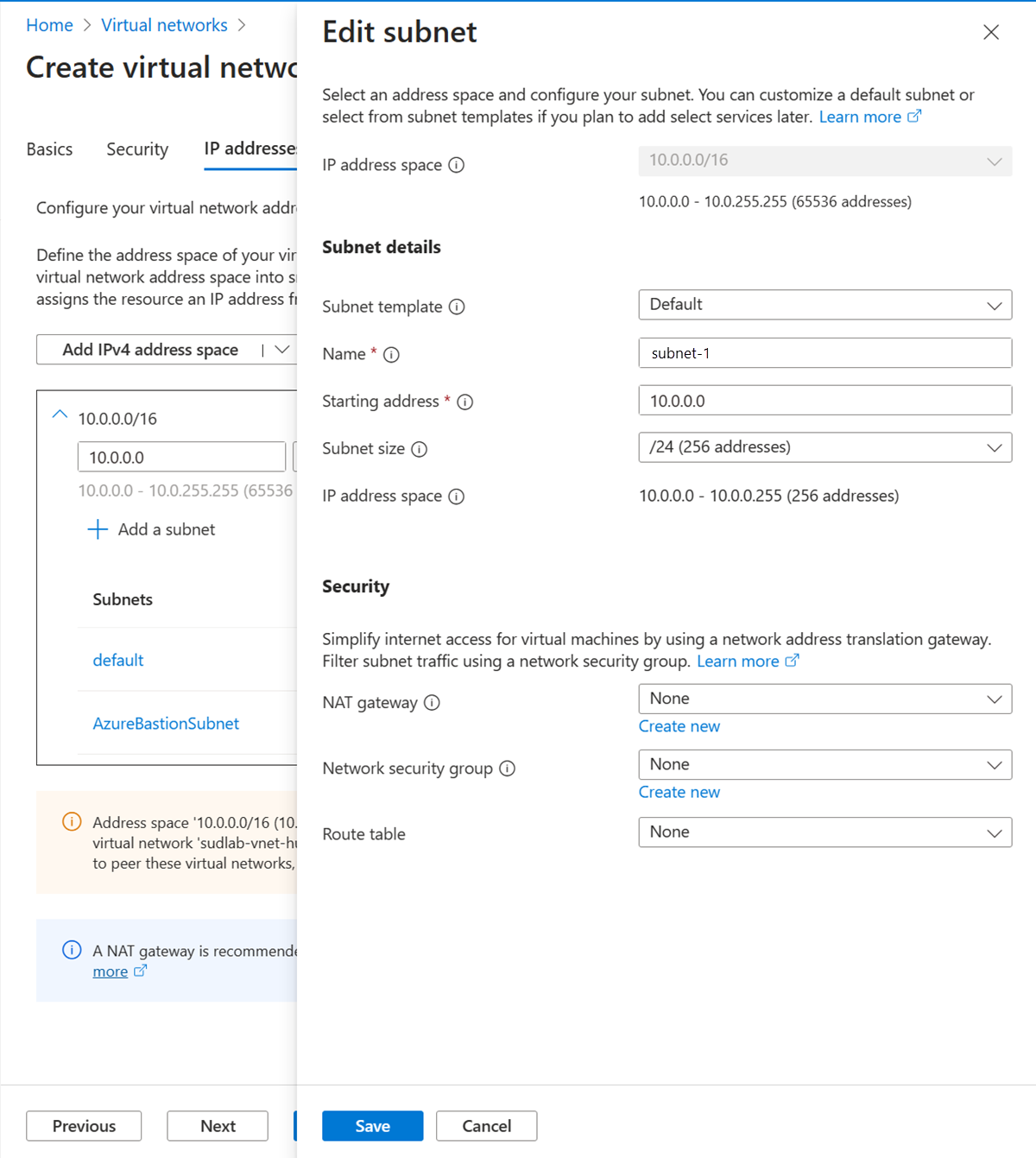

Selecteer in het adresruimtevak in Subnetten het standaardsubnet .

Voer in het subnet Bewerken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Details van subnet Subnetsjabloon Laat de standaardwaarde standaard staan. Naam Voer subnet-1 in. Beginadres Laat de standaardwaarde 10.0.0.0 staan. Subnetgrootte Laat de standaardwaarde /24 (256 adressen) staan. Selecteer Toevoegen.

Selecteer Beoordelen en maken onderaan het venster. Wanneer de validatie is geslaagd, selecteert u Maken.

Een virtueel netwerk maken voor een privé-eindpunt

Met de volgende procedure maakt u een virtueel netwerk met een subnet.

Zoek en selecteer virtuele netwerken in de portal.

Selecteer + Maken op de pagina Virtuele netwerken.

Voer op het tabblad Basisbeginselen van Virtueel netwerk maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Test-rg selecteren Exemplaardetails Naam Voer een vnet-privé-eindpunt in. Regio Selecteer VS - oost 2. Selecteer Volgendeom door te gaan naar het tabblad Beveiliging.

Selecteer Volgendeom door te gaan naar het tabblad IP-adressen.

Selecteer Adresruimte verwijderen met het prullenbakpictogram om de standaardadresruimte te verwijderen.

Selecteer IPv4-adresruimte toevoegen.

Voer 10.1.0.0 in en laat de vervolgkeuzelijst op de standaardwaarde van /16 (65.536 adressen) staan.

Selecteer + Een subnet toevoegen.

Voer in Een subnet toevoegen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Details van subnet Subnetsjabloon Laat de standaardwaarde staan. Naam Voer een subnet-privé in. Beginadres Laat de standaardwaarde 10.1.0.0 staan. Subnetgrootte Laat de standaardwaarde /24(256 adressen) staan. Selecteer Toevoegen.

Selecteer Beoordelen en maken onder aan het scherm en selecteer Maken wanneer de validatie is geslaagd.

Virtuele testmachine maken

Met de volgende procedure maakt u een virtuele testmachine (VM) met de naam vm-1 in het virtuele netwerk.

Zoek en selecteer virtuele machines in de portal.

Selecteer + Maken in virtuele machines en vervolgens de virtuele Azure-machine.

Voer op het tabblad Basisbeginselen van Een virtuele machine maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Virtual machine name Voer vm-1 in. Regio Selecteer VS - oost 2. Beschikbaarheidsopties Selecteer Geen infrastructuurredundantie vereist. Beveiligingstype Laat de standaardwaarde van Standard staan. Afbeelding Selecteer Ubuntu Server 22.04 LTS - x64 Gen2. VM-architectuur Laat de standaardwaarde x64 staan. Tekengrootte Selecteer een grootte. Beheerdersaccount Authentication type Selecteer Wachtwoord. Username Voer azureuser in. Wachtwoord Voer een wachtwoord in. Wachtwoord bevestigen Voer het wachtwoord opnieuw in. Regels voor binnenkomende poort Openbare poorten voor inkomend verkeer Selecteer Geen. Selecteer het tabblad Netwerken boven aan de pagina.

Voer de volgende gegevens in of selecteer deze op het tabblad Netwerken :

Instelling Weergegeven als Netwerkinterface Virtueel netwerk Selecteer vnet-1. Subnet Selecteer subnet-1 (10.0.0.0/24). Openbare IP Selecteer Geen. NIC-netwerkbeveiligingsgroep Selecteer Geavanceerd. Netwerkbeveiligingsgroep configureren Selecteer Nieuw maken.

Voer nsg-1 in als naam.

Laat de rest op de standaardwaarden staan en selecteer OK.Laat de rest van de instellingen op de standaardwaarden staan en selecteer Beoordelen en maken.

Controleer de instellingen en selecteer Maken.

Notitie

Virtuele machines in een virtueel netwerk met een bastionhost hebben geen openbare IP-adressen nodig. Bastion biedt het openbare IP-adres en de VM's gebruiken privé-IP's om binnen het netwerk te communiceren. U kunt de openbare IP-adressen verwijderen van virtuele machines in gehoste virtuele bastionnetwerken. Zie Een openbaar IP-adres loskoppelen van een Virtuele Azure-machine voor meer informatie.

Notitie

Azure biedt een standaard ip-adres voor uitgaande toegang voor VM's waaraan geen openbaar IP-adres is toegewezen of zich in de back-endpool van een interne Azure-load balancer bevinden. Het standaard ip-mechanisme voor uitgaande toegang biedt een uitgaand IP-adres dat niet kan worden geconfigureerd.

Het standaard IP-adres voor uitgaande toegang is uitgeschakeld wanneer een van de volgende gebeurtenissen plaatsvindt:

- Er wordt een openbaar IP-adres toegewezen aan de VIRTUELE machine.

- De VIRTUELE machine wordt in de back-endpool van een standaard load balancer geplaatst, met of zonder uitgaande regels.

- Er wordt een Azure NAT Gateway-resource toegewezen aan het subnet van de VIRTUELE machine.

Virtuele machines die u maakt met behulp van virtuele-machineschaalsets in de flexibele indelingsmodus, hebben geen standaardtoegang voor uitgaand verkeer.

Zie Voor meer informatie over uitgaande verbindingen in Azure standaard uitgaande toegang in Azure en SNAT (Source Network Address Translation) gebruiken voor uitgaande verbindingen.

Azure Firewall implementeren

Voer firewall in het zoekvak boven aan de portal in. Selecteer Firewalls in de zoekresultaten.

Selecteer + Maken in Firewalls.

Voer de volgende informatie in of selecteer deze op het tabblad Basisbeginselen van Een firewall maken:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Naam Voer de firewall in. Regio Selecteer VS - oost 2. Availability zone Selecteer Geen. Firewall-SKU Selecteer Standaard. Firewallbeheer Selecteer Een firewallbeleid gebruiken om deze firewall te beheren. Firewallbeleid Selecteer Nieuwe toevoegen.

Voer firewallbeleid in beleidsnaam in.

Selecteer VS - oost 2 in de regio.

Selecteer OK.Een virtueel netwerk kiezen Selecteer Nieuw maken. Naam van virtueel netwerk Voer vnet-firewall in. Adresruimte Voer 10.2.0.0/16 in. Subnetadresruimte Voer 10.2.1.0/26 in. Openbaar IP-adres Selecteer Nieuwe toevoegen.

Voer de openbare ip-firewall in naam in.

Selecteer OK.Selecteer Controleren + maken.

Selecteer Maken.

Wacht totdat de firewallimplementatie is voltooid voordat u doorgaat.

Firewalllogboeken inschakelen

In deze sectie schakelt u de firewalllogboeken in en verzendt u deze naar de Log Analytics-werkruimte.

Notitie

U moet een Log Analytics-werkruimte in uw abonnement hebben voordat u firewalllogboeken kunt inschakelen. Zie Vereisten voor meer informatie.

Voer firewall in het zoekvak boven aan de portal in. Selecteer Firewalls in de zoekresultaten.

Selecteer de firewall.

Selecteer diagnostische instellingen in Bewaking.

Selecteer + Diagnostische instelling toevoegen.

Voer in de diagnostische instelling de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Naam van diagnostische instelling Voer de firewall voor diagnostische instellingen in. Logbestanden Categorieën Selecteer Azure Firewall-toepassingsregel (verouderde Azure Diagnostics) en Azure Firewall-netwerkregel (verouderde Azure Diagnostics).a0> Doeldetails Bestemming Selecteer Verzenden naar Log Analytics-werkruimte. Abonnement Selecteer uw abonnement. Log Analytics-werkruimte Selecteer uw Log Analytics-werkruimte. Selecteer Opslaan.

Een Azure SQL-database maken

Voer SQL in het zoekvak boven aan de portal in. Selecteer SQL-databases in de zoekresultaten.

Selecteer + Maken in SQL-databases.

Voer op het tabblad Basisbeginselen van SQL Database maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Databasedetails Databasenaam Voer sql-db in. Server Selecteer Nieuw maken.

Voer servernaam in servernaam in (Servernamen moeten uniek zijn, servernaam vervangen door een unieke waarde).

Selecteer (VS) VS - oost 2 in Locatie.

Selecteer SQL-verificatie gebruiken.

Voer een aanmeldings- en wachtwoord voor de serverbeheerder in.

Selecteer OK.Wilt u een elastische SQL-pool gebruiken? Selecteer Nee. Workloadomgeving Laat de standaardwaarde productie staan. Opslagredundantie voor back-ups Opslagredundantie voor back-ups Selecteer lokaal redundante back-upopslag. Selecteer Volgende: Netwerken.

Voer op het tabblad Netwerken van SQL Database maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Netwerkverbinding Verbindingsmethode Selecteer Privé-eindpunt. Privé-eindpunten Selecteer +Privé-eindpunt toevoegen. Privé-eindpunt maken Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Locatie Selecteer VS - oost 2. Naam Voer privé-eindpunt-sql in. Subresource van doel Selecteer SqlServer. Netwerken Virtueel netwerk Selecteer vnet-privé-eindpunt. Subnet Selecteer subnet-privé-eindpunt. Privé-DNS-integratie Integreren met privé-DNS-zone Selecteer Ja. Privé-DNS-zone Laat de standaardwaarde van privatelink.database.windows.net staan. Selecteer OK.

Selecteer Controleren + maken.

Selecteer Maken.

Verbinding maken virtuele netwerken met peering van virtuele netwerken

In deze sectie verbindt u de virtuele netwerken met peering van virtuele netwerken. De netwerken vnet-1 en vnet-privé-eindpunt zijn verbonden met vnet-firewall. Er is geen directe verbinding tussen vnet-1 en vnet-privé-eindpunt.

Voer virtuele netwerken in het zoekvak boven aan de portal in. Selecteer Virtuele netwerken in de zoekresultaten.

Selecteer vnet-firewall.

Selecteer peerings in Instellingen.

Selecteer + Toevoegen in Peerings.

Voer in Peering toevoegen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Dit virtuele netwerk Naam van peeringkoppeling Voer vnet-firewall-naar-vnet-1 in. Verkeer naar een extern virtueel netwerk Selecteer Toestaan (standaard). Verkeer dat wordt doorgestuurd vanuit een extern virtueel netwerk Selecteer Toestaan (standaard). Virtuele netwerkgateway of routeserver Selecteer Geen (standaardinstelling). Extern virtueel netwerk Naam van peeringkoppeling Voer vnet-1-naar-vnet-firewall in. Implementatiemodel voor het virtuele netwerk Selecteer Resource Manager. Abonnement Selecteer uw abonnement. Virtueel netwerk Selecteer vnet-1. Verkeer naar een extern virtueel netwerk Selecteer Toestaan (standaard). Verkeer dat wordt doorgestuurd vanuit een extern virtueel netwerk Selecteer Toestaan (standaard). Virtuele netwerkgateway of routeserver Selecteer Geen (standaardinstelling). Selecteer Toevoegen.

Selecteer + Toevoegen in Peerings.

Voer in Peering toevoegen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Dit virtuele netwerk Naam van peeringkoppeling Voer vnet-firewall-naar-vnet-privé-eindpunt in. Toestaan dat vnet-1 toegang heeft tot 'vnet-privé-eindpunt' Laat de standaardwaarde geselecteerd. Toestaan dat 'vnet-1' doorgestuurd verkeer van 'vnet-private-endpoint' ontvangt Schakel het selectievakje in. Gateway in vnet-1 toestaan verkeer door te sturen naar 'vnet-privé-eindpunt' Laat de standaardwaarde uitgeschakeld. Schakel 'vnet-1' in om externe gateway 'vnet-private-endpoint' te gebruiken Laat de standaardwaarde uitgeschakeld. Extern virtueel netwerk Naam van peeringkoppeling Voer vnet-private-endpoint-to-vnet-firewall in. Implementatiemodel voor het virtuele netwerk Selecteer Resource Manager. Abonnement Selecteer uw abonnement. Virtueel netwerk Selecteer vnet-privé-eindpunt. Toestaan dat 'vnet-privé-eindpunt' toegang heeft tot 'vnet-1' Laat de standaardwaarde geselecteerd. Toestaan dat 'vnet-privé-eindpunt' doorgestuurd verkeer van vnet-1 ontvangt Schakel het selectievakje in. Gateway in 'vnet-private-endpoint' toestaan verkeer door te sturen naar 'vnet-1' Laat de standaardwaarde uitgeschakeld. Schakel 'vnet-private-endpoint' in om de externe gateway van vnet-1 te gebruiken Laat de standaardwaarde uitgeschakeld. Selecteer Toevoegen.

Controleer of de peeringstatus Verbinding maken weergegeven voor beide netwerkpeers.

De virtuele netwerken koppelen aan de privé-DNS-zone

De privé-DNS-zone die is gemaakt tijdens het maken van het privé-eindpunt in de vorige sectie, moet worden gekoppeld aan de virtuele netwerken vnet-1 en vnet-firewall .

Voer in het zoekvak boven aan de portal Privé-DNS zone in. Selecteer Privé-DNS zones in de zoekresultaten.

Selecteer privatelink.database.windows.net.

Selecteer in Instellingen virtuele netwerkkoppelingen.

Selecteer + Toevoegen.

Voer in de koppeling Virtueel netwerk toevoegen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Virtuele netwerkkoppeling Naam van koppeling van virtueel netwerk Voer link-naar-vnet-1 in. Abonnement Selecteer uw abonnement. Virtueel netwerk Selecteer vnet-1 (test-rg). Configuratie Laat de standaardwaarde uitgeschakeld voor automatische registratie inschakelen. Selecteer OK.

Selecteer + Toevoegen.

Voer in de koppeling Virtueel netwerk toevoegen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Virtuele netwerkkoppeling Naam van koppeling van virtueel netwerk Voer link-to-vnet-firewall in. Abonnement Selecteer uw abonnement. Virtueel netwerk Selecteer vnet-firewall (test-rg). Configuratie Laat de standaardwaarde uitgeschakeld voor automatische registratie inschakelen. Selecteer OK.

Route maken tussen vnet-1 en vnet-privé-eindpunt

Er bestaat geen netwerkkoppeling tussen vnet-1 en vnet-privé-eindpunt . U moet een route maken om verkeer tussen de virtuele netwerken te laten stromen via Azure Firewall.

De route verzendt verkeer van vnet-1 naar de adresruimte van het vnet-privé-eindpunt van het virtuele netwerk, via de Azure Firewall.

Voer in het zoekvak boven aan de portal routetabellen in. Selecteer Routetabellen in de zoekresultaten.

Selecteer + Maken.

Voer op het tabblad Basisbeginselen van de tabel Route maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw abonnement. Resourcegroep Selecteer test-rg. Exemplaardetails Regio Selecteer VS - oost 2. Naam Voer vnet-1-naar-vnet-firewall in. Gatewayroutes doorgeven Laat de standaardwaarde Ja staan. Selecteer Controleren + maken.

Selecteer Maken.

Voer in het zoekvak boven aan de portal routetabellen in. Selecteer Routetabellen in de zoekresultaten.

Selecteer vnet-1-to-vnet-firewall.

Selecteer Routes in Instellingen.

Selecteer + Toevoegen.

Voer in Route toevoegen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Routenaam Voer subnet-1-naar-subnet-privé-eindpunt in. Doeltype Selecteer IP-adressen. DOEL-IP-adressen/CIDR-bereiken Voer 10.1.0.0/16 in. Volgend hoptype Selecteer Virtueel apparaat. Adres van de volgende hop Voer 10.2.1.4 in. Selecteer Toevoegen.

Selecteer subnetten in Instellingen.

Selecteer + Koppelen.

Voer in het subnet Koppelen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Virtueel netwerk Selecteer vnet-1 (test-rg). Subnet Selecteer subnet-1. Selecteer OK.

Een toepassingsregel configureren in Azure Firewall

Maak een toepassingsregel om communicatie van vnet-1 naar het privé-eindpunt van de Azure SQL-server toe te staan server-name.database.windows.net. Vervang de servernaam door de naam van uw Azure SQL-server.

Voer firewall in het zoekvak boven aan de portal in. Selecteer Firewallbeleid in de zoekresultaten.

Selecteer firewallbeleid in Firewallbeleid.

Selecteer toepassingsregels in Instellingen.

Selecteer + Een regelverzameling toevoegen.

Voer in Een regelverzameling toevoegen de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Naam Voer rule-collection-sql in. Type regelverzameling Laat de selectie van de toepassing staan. Prioriteit Voer 100 in. Actie Regelverzameling Selecteer Toestaan. Groep Regelverzameling Laat de standaardwaarde defaultApplicationRuleCollectionGroup staan. Regels Regel 1 Naam Voer SQLPrivateEndpoint in. Brontype Selecteer IP-adres. Bron Voer 10.0.0.0/16 in Protocol Voer mssql:1433 in Doeltype Selecteer FQDN. Bestemming Voer server-name.database.windows.net in. Selecteer Toevoegen.

Verbinding met Azure SQL testen vanaf virtuele machine

Voer in het zoekvak boven aan de portal virtuele machine in. Selecteer Virtuele machines in de zoekresultaten.

Selecteer vm-1.

Selecteer Bastion in Operations.

Voer de gebruikersnaam en het wachtwoord voor de virtuele machine in.

Selecteer Verbinding maken.

Als u de naamomzetting van het privé-eindpunt wilt controleren, voert u de volgende opdracht in het terminalvenster in:

nslookup server-name.database.windows.netU ontvangt een bericht dat lijkt op het volgende voorbeeld. Het geretourneerde IP-adres is het privé-IP-adres van het privé-eindpunt.

Server: 127.0.0.53 Address: 127.0.0.53#53 Non-authoritative answer: sql-server-8675.database.windows.netcanonical name = sql-server-8675.privatelink.database.windows.net. Name:sql-server-8675.privatelink.database.windows.net Address: 10.1.0.4Installeer de SQL Server-opdrachtregelprogramma's vanuit Sql Server-opdrachtregelprogramma's sqlcmd en bcp op Linux installeren. Ga door met de volgende stappen nadat de installatie is voltooid.

Gebruik de volgende opdrachten om verbinding te maken met de SQL-server die u in de vorige stappen hebt gemaakt.

Vervang <de serverbeheerder> door de gebruikersnaam van de beheerder die u hebt ingevoerd tijdens het maken van de SQL-server.

Vervang <het beheerderswachtwoord door het beheerderswachtwoord> dat u hebt ingevoerd tijdens het maken van de SQL-server.

Vervang de servernaam door de naam van uw SQL-server.

sqlcmd -S server-name.database.windows.net -U '<server-admin>' -P '<admin-password>'Er wordt een SQL-opdrachtprompt weergegeven bij geslaagde aanmelding. Voer exit in om het hulpprogramma sqlcmd af te sluiten.

Verkeer valideren in de Azure Firewall-logboeken

Voer Log Analytics in het zoekvak boven aan de portal in. Selecteer Log Analytics in de zoekresultaten.

Selecteer uw Log Analytics-werkruimte. In dit voorbeeld heeft de werkruimte de naam Log-Analytics-workspace.

Selecteer Logboeken in de algemene instellingen.

Voer in het voorbeeldquery's in het zoekvak de toepassingsregel in. Selecteer in de geretourneerde resultaten in Netwerk de knop Uitvoeren voor toepassingsregellogboekgegevens.

Controleer in de uitvoer van de logboekquery of server-name.database.windows.net wordt vermeld onder FQDN en SQLPrivateEndpoint wordt vermeld onder Regel.

Resources opschonen

Wanneer u klaar bent met het gebruik van de resources die u hebt gemaakt, kunt u de resourcegroep en alle bijbehorende resources verwijderen:

Zoek en selecteer Resourcegroepen in de Azure-portal.

Selecteer op de pagina Resourcegroepen de resourcegroep test-rg .

Selecteer op de pagina test-rg de optie Resourcegroep verwijderen.

Voer test-rg in Voer de naam van de resourcegroep in om het verwijderen te bevestigen en selecteer vervolgens Verwijderen.

Volgende stappen

Ga naar het volgende artikel voor meer informatie over het gebruik van een privé-eindpunt met Azure Private Resolver: