Just-In-Time-toegang op VM's inschakelen

U kunt JIT-toegang (Just-In-Time) van Microsoft Defender voor Cloud gebruiken om uw virtuele Azure-machines (VM's) te beveiligen tegen onbevoegde netwerktoegang. Vaak bevatten firewalls regels die uw VM's kwetsbaar maken voor aanvallen. Met JIT kunt u alleen toegang tot uw VM's toestaan wanneer de toegang nodig is, op de benodigde poorten en gedurende de benodigde tijd.

Meer informatie over de werking van JIT en de vereiste machtigingen voor het configureren en gebruiken van JIT.

In dit artikel leert u hoe u JIT kunt opnemen in uw beveiligingsprogramma, waaronder het volgende:

- JIT op uw VM's inschakelen vanuit Azure Portal of programmatisch

- Toegang aanvragen tot een VIRTUELE machine waarvoor JIT is ingeschakeld vanuit Azure Portal of programmatisch

- Controleer de JIT-activiteit om ervoor te zorgen dat uw VM's op de juiste wijze zijn beveiligd

Beschikbaarheid

| Aspect | DETAILS |

|---|---|

| Releasestatus: | Algemene beschikbaarheid (GA) |

| Ondersteunde VM's: | |

| Vereiste rollen en machtigingen: | Lezer, SecurityReader of een aangepaste rol kunnen de JIT-status en -parameters bekijken. Als u een minst bevoorrechte rol wilt maken voor gebruikers die alleen JIT-toegang tot een VIRTUELE machine hoeven aan te vragen, gebruikt u het script Set-JitLeastPrivilegedRole. |

| Clouds: |

Vereisten

Voor JIT moet Microsoft Defender for Servers Plan 2 zijn ingeschakeld voor het abonnement.

De rollen Lezer en SecurityReader kunnen zowel de JIT-status als de parameters bekijken.

Als u aangepaste rollen wilt maken die met JIT werken, hebt u de details uit de volgende tabel nodig:

Een gebruiker in staat stellen het volgende te doen: Machtigingen om in te stellen Een JIT-beleid voor een VIRTUELE machine configureren of bewerken Wijs deze acties toe aan de rol: - Op het bereik van een abonnement (of resourcegroep wanneer u alleen API of PowerShell gebruikt) die is gekoppeld aan de VM:

Microsoft.Security/locations/jitNetworkAccessPolicies/write - Binnen het bereik van een abonnement (of resourcegroep wanneer u alleen API of PowerShell gebruikt) van de VM:

Microsoft.Compute/virtualMachines/write

JIT-toegang tot een VIRTUELE machine aanvragen Wijs deze acties toe aan de gebruiker: -

Microsoft.Security/locations/jitNetworkAccessPolicies/initiate/action -

Microsoft.Security/locations/jitNetworkAccessPolicies/*/read -

Microsoft.Compute/virtualMachines/read -

Microsoft.Network/networkInterfaces/*/read -

Microsoft.Network/publicIPAddresses/read

JIT-beleid lezen Wijs deze acties toe aan de gebruiker: Microsoft.Security/locations/jitNetworkAccessPolicies/readMicrosoft.Security/locations/jitNetworkAccessPolicies/initiate/actionMicrosoft.Security/policies/readMicrosoft.Security/pricings/readMicrosoft.Compute/virtualMachines/readMicrosoft.Network/*/read

Notitie

Alleen de

Microsoft.Securitymachtigingen zijn relevant voor AWS.- Op het bereik van een abonnement (of resourcegroep wanneer u alleen API of PowerShell gebruikt) die is gekoppeld aan de VM:

Als u JIT wilt instellen op uw AWS-VM (Amazon Web Service), moet u uw AWS-account verbinden met Microsoft Defender voor Cloud.

Tip

Als u een minst bevoorrechte rol wilt maken voor gebruikers die JIT-toegang tot een VIRTUELE machine moeten aanvragen en geen andere JIT-bewerkingen uitvoeren, gebruikt u het set-JitLeastPrivilegedRole-script van de Defender voor Cloud GitHub-communitypagina's.

Notitie

Als u een aangepast JIT-beleid wilt maken, mag de beleidsnaam, samen met de doel-VM-naam, niet langer zijn dan 56 tekens.

Werken met JIT-VM-toegang met behulp van Microsoft Defender voor Cloud

U kunt Defender voor Cloud gebruiken of u kunt JIT-VM-toegang programmatisch inschakelen met uw eigen aangepaste opties, of u kunt JIT inschakelen met standaard, in code vastgelegde parameters van virtuele Azure-machines.

Just-In-Time-VM-toegang toont uw VM's gegroepeerd in:

- Geconfigureerd: VM's die zijn geconfigureerd ter ondersteuning van Just-In-Time-VM-toegang en toont:

- het aantal goedgekeurde JIT-aanvragen in de afgelopen zeven dagen

- de datum en tijd van de laatste toegang

- de geconfigureerde verbindingsgegevens

- de laatste gebruiker

- Niet geconfigureerd : VM's zonder JIT ingeschakeld, maar die JIT kunnen ondersteunen. U wordt aangeraden JIT in te schakelen voor deze VM's.

- Niet-ondersteund : VM's die geen ondersteuning bieden voor JIT, omdat:

- Ontbrekende netwerkbeveiligingsgroep (NSG) of Azure Firewall: voor JIT moet een NSG worden geconfigureerd of een firewallconfiguratie (of beide)

- Klassieke VM - JIT ondersteunt VM's die zijn geïmplementeerd via Azure Resource Manager. Meer informatie over klassieke versus Azure Resource Manager-implementatiemodellen.

- Overig: de JIT-oplossing is uitgeschakeld in het beveiligingsbeleid van het abonnement of de resourcegroep.

JIT op uw VM's inschakelen vanuit Microsoft Defender voor Cloud

Vanuit Defender voor Cloud kunt u de JIT-VM-toegang inschakelen en configureren.

Open de workloadbeveiligingen en selecteer In de geavanceerde beveiligingen Just-In-Time-VM-toegang.

Markeer op het tabblad Niet geconfigureerde virtuele machines de VM's die moeten worden beveiligd met JIT en selecteer JIT inschakelen op VM's.

De toegangspagina voor JIT-VM's wordt geopend met de poorten die Defender voor Cloud aanbevolen om te beveiligen:

- 22 - SSH

- 3389 - RDP

- 5985 - WinRM

- 5986 - WinRM

De JIT-toegang aanpassen:

Selecteer Toevoegen.

Selecteer een van de poorten in de lijst om deze te bewerken of voer andere poorten in. Voor elke poort kunt u het volgende instellen:

- Protocol : het protocol dat is toegestaan op deze poort wanneer een aanvraag wordt goedgekeurd

- Toegestane bron-IP-adressen : de IP-bereiken die zijn toegestaan op deze poort wanneer een aanvraag wordt goedgekeurd

- Maximale aanvraagtijd : het maximale tijdvenster waarin een specifieke poort kan worden geopend

Selecteer OK.

Selecteer Opslaan om de poortconfiguratie op te slaan.

Bewerk de JIT-configuratie op een VM met JIT-functionaliteit met behulp van Defender voor Cloud

U kunt de Just-In-Time-configuratie van een VIRTUELE machine wijzigen door een nieuwe poort toe te voegen en te configureren om deze vm te beveiligen, of door een andere instelling te wijzigen die is gerelateerd aan een al beveiligde poort.

De bestaande JIT-regels voor een VIRTUELE machine bewerken:

Open de workloadbeveiligingen en selecteer In de geavanceerde beveiligingen Just-In-Time-VM-toegang.

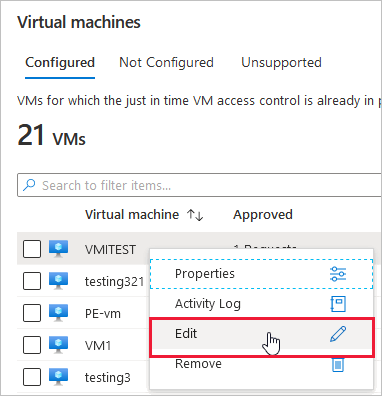

Klik op het tabblad Geconfigureerde virtuele machines met de rechtermuisknop op een virtuele machine en selecteer Bewerken.

In de JIT VM-toegangsconfiguratie kunt u de lijst met poorten bewerken of een nieuwe aangepaste poort toevoegen selecteren.

Wanneer u klaar bent met het bewerken van de poorten, selecteert u Opslaan.

Toegang aanvragen tot een VM met JIT-functionaliteit vanuit Microsoft Defender voor Cloud

Wanneer een VIRTUELE machine een JIT heeft ingeschakeld, moet u toegang aanvragen om er verbinding mee te maken. U kunt toegang aanvragen op een van de ondersteunde manieren, ongeacht hoe u JIT hebt ingeschakeld.

Selecteer op de just-in-time-VM-toegangspagina het tabblad Geconfigureerd .

Selecteer de VM's die u wilt openen:

Het pictogram in de kolom Verbinding maken ion Details geeft aan of JIT is ingeschakeld in de netwerkbeveiligingsgroep of firewall. Als deze optie is ingeschakeld voor beide, wordt alleen het firewallpictogram weergegeven.

In de kolom Verbinding maken ion Details ziet u de gebruiker en poorten die toegang hebben tot de virtuele machine.

Selecteer Toegang aanvragen. Het venster Toegang aanvragen wordt geopend.

Selecteer onder Toegang aanvragen de poorten die u wilt openen voor elke virtuele machine, de bron-IP-adressen waarop u de poort wilt openen en het tijdvenster om de poorten te openen.

Selecteer Poorten openen.

Notitie

Als een gebruiker die toegang aanvraagt zich achter een proxy bevindt, kunt u het IP-adresbereik van de proxy invoeren.

Andere manieren om te werken met JIT-VM-toegang

Azure-VM's

JIT inschakelen op uw VM's vanuit virtuele Azure-machines

U kunt JIT inschakelen op een virtuele machine op de pagina's van virtuele Azure-machines van Azure Portal.

Tip

Als JIT al is ingeschakeld voor een VIRTUELE machine, ziet u op de configuratiepagina van de VM dat JIT is ingeschakeld. U kunt de koppeling gebruiken om de JIT VM-toegangspagina in Defender voor Cloud te openen om de instellingen weer te geven en te wijzigen.

Zoek en selecteer virtuele machines in Azure Portal.

Selecteer de virtuele machine die u wilt beveiligen met JIT.

Selecteer Configuratie in het menu.

Selecteer Just-In-Time-toegang inschakelen onder Just-In-Time-toegang.

Just-In-Time-toegang voor de virtuele machine maakt standaard gebruik van deze instellingen:

- Windows-machines

- RDP-poort: 3389

- Maximaal toegestane toegang: drie uur

- Toegestane bron-IP-adressen: alle

- Linux-machines

- SSH-poort: 22

- Maximaal toegestane toegang: drie uur

- Toegestane bron-IP-adressen: alle

- Windows-machines

Als u een van deze waarden wilt bewerken of meer poorten wilt toevoegen aan uw JIT-configuratie, gebruikt u de Just-In-Time-pagina van Microsoft Defender voor Cloud:

Selecteer in het menu van Defender voor Cloud Just-In-Time-VM-toegang.

Klik op het tabblad Geconfigureerd met de rechtermuisknop op de virtuele machine waaraan u een poort wilt toevoegen en selecteer Bewerken.

Onder de JIT-VM-toegangsconfiguratie kunt u de bestaande instellingen van een al beveiligde poort bewerken of een nieuwe aangepaste poort toevoegen.

Wanneer u klaar bent met het bewerken van de poorten, selecteert u Opslaan.

Toegang aanvragen tot een VM met JIT-functionaliteit vanaf de verbindingspagina van de virtuele Azure-machine

Wanneer een VIRTUELE machine een JIT heeft ingeschakeld, moet u toegang aanvragen om er verbinding mee te maken. U kunt toegang aanvragen op een van de ondersteunde manieren, ongeacht hoe u JIT hebt ingeschakeld.

Toegang aanvragen vanaf virtuele Azure-machines:

Open de pagina's van virtuele machines in Azure Portal.

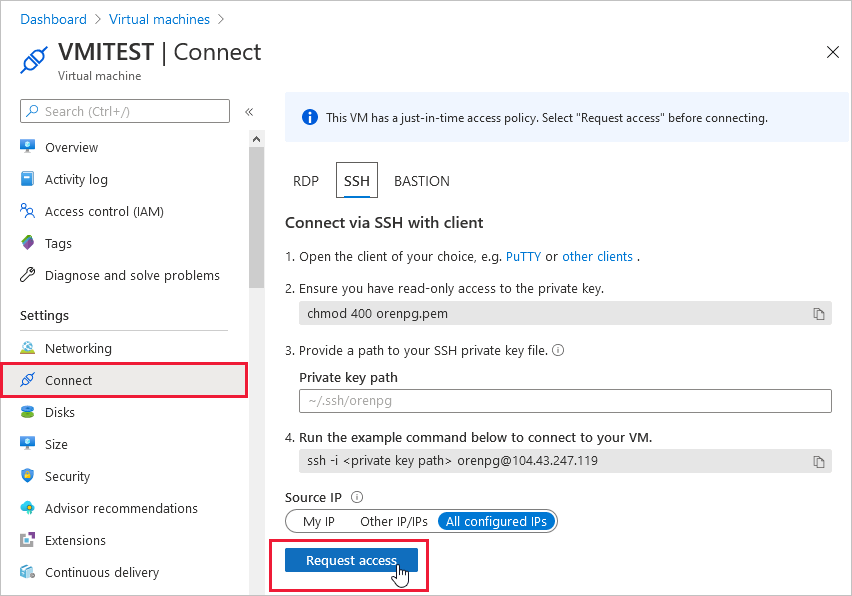

Selecteer de VM waarmee u verbinding wilt maken en open de pagina Verbinding maken.

Azure controleert of JIT is ingeschakeld op die VM.

Als JIT niet is ingeschakeld voor de virtuele machine, wordt u gevraagd deze in te schakelen.

Als JIT is ingeschakeld, selecteert u Toegang aanvragen om een toegangsaanvraag door te geven met het aanvragende IP-adres, het tijdsbereik en de poorten die voor die VM zijn geconfigureerd.

Notitie

Nadat een aanvraag is goedgekeurd voor een virtuele machine die wordt beveiligd door Azure Firewall, Defender voor Cloud de gebruiker de juiste verbindingsgegevens (de poorttoewijzing uit de DNAT-tabel) biedt die moet worden gebruikt om verbinding te maken met de VIRTUELE machine.

Powershell

JIT inschakelen op uw VM's met behulp van PowerShell

Als u Just-In-Time-VM-toegang vanuit PowerShell wilt inschakelen, gebruikt u de officiële Microsoft Defender voor Cloud PowerShell-cmdletSet-AzJitNetworkAccessPolicy.

Voorbeeld : Just-In-Time-VM-toegang op een specifieke VM inschakelen met de volgende regels:

- Sluit poorten 22 en 3389

- Een maximumtijdvenster van 3 uur instellen voor elke periode, zodat deze per goedgekeurde aanvraag kunnen worden geopend

- Toestaan dat de gebruiker die toegang aanvraagt om de bron-IP-adressen te beheren

- Toestaan dat de gebruiker die toegang aanvraagt, een geslaagde sessie tot stand brengt op een goedgekeurde Just-In-Time-toegangsaanvraag

Met de volgende PowerShell-opdrachten maakt u deze JIT-configuratie:

Wijs een variabele toe die de Just-In-Time-TOEGANGsregels voor een VM bevat:

$JitPolicy = (@{ id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME"; ports=(@{ number=22; protocol="*"; allowedSourceAddressPrefix=@("*"); maxRequestAccessDuration="PT3H"}, @{ number=3389; protocol="*"; allowedSourceAddressPrefix=@("*"); maxRequestAccessDuration="PT3H"})})Voeg de Just-In-Time-VM-toegangsregels voor vm's in een matrix in:

$JitPolicyArr=@($JitPolicy)Configureer de Just-In-Time-VM-toegangsregels op de geselecteerde VM:

Set-AzJitNetworkAccessPolicy -Kind "Basic" -Location "LOCATION" -Name "default" -ResourceGroupName "RESOURCEGROUP" -VirtualMachine $JitPolicyArrGebruik de parameter -Name om een virtuele machine op te geven. Als u bijvoorbeeld de JIT-configuratie wilt instellen voor twee verschillende VM's, VM1 en VM2, gebruikt u:

Set-AzJitNetworkAccessPolicy -Name VM1enSet-AzJitNetworkAccessPolicy -Name VM2.

Toegang aanvragen tot een VM met JIT-functionaliteit

In het volgende voorbeeld ziet u een Just-In-Time-VM-toegangsaanvraag voor een specifieke VM voor poort 22, voor een specifiek IP-adres en voor een specifieke tijdsduur:

Voer de volgende opdrachten uit in PowerShell:

Configureer de toegangseigenschappen van de VM-aanvraag:

$JitPolicyVm1 = (@{ id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME"; ports=(@{ number=22; endTimeUtc="2020-07-15T17:00:00.3658798Z"; allowedSourceAddressPrefix=@("IPV4ADDRESS")})})Voeg de parameters van de VM-toegangsaanvraag in een matrix in:

$JitPolicyArr=@($JitPolicyVm1)De aanvraagtoegang verzenden (gebruik de resource-id uit stap 1)

Start-AzJitNetworkAccessPolicy -ResourceId "/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Security/locations/LOCATION/jitNetworkAccessPolicies/default" -VirtualMachine $JitPolicyArr

Meer informatie vindt u in de PowerShell-cmdlet-documentatie.

REST-API

JIT inschakelen op uw VM's met behulp van de REST API

De Just-In-Time-VM-toegangsfunctie kan worden gebruikt via de Microsoft Defender voor Cloud-API. Gebruik deze API voor informatie over geconfigureerde VM's, het toevoegen van nieuwe vm's, het aanvragen van toegang tot een virtuele machine en meer.

Meer informatie vindt u in het JIT-netwerktoegangsbeleid.

Toegang aanvragen tot een VM met JIT-functionaliteit met behulp van de REST API

De Just-In-Time-VM-toegangsfunctie kan worden gebruikt via de Microsoft Defender voor Cloud-API. Gebruik deze API voor informatie over geconfigureerde VM's, het toevoegen van nieuwe vm's, het aanvragen van toegang tot een virtuele machine en meer.

Meer informatie vindt u in het JIT-netwerktoegangsbeleid.

JIT-toegangsactiviteit controleren in Defender voor Cloud

U kunt inzicht krijgen in VM-activiteiten met behulp van zoeken in logboeken. De logboeken weergeven:

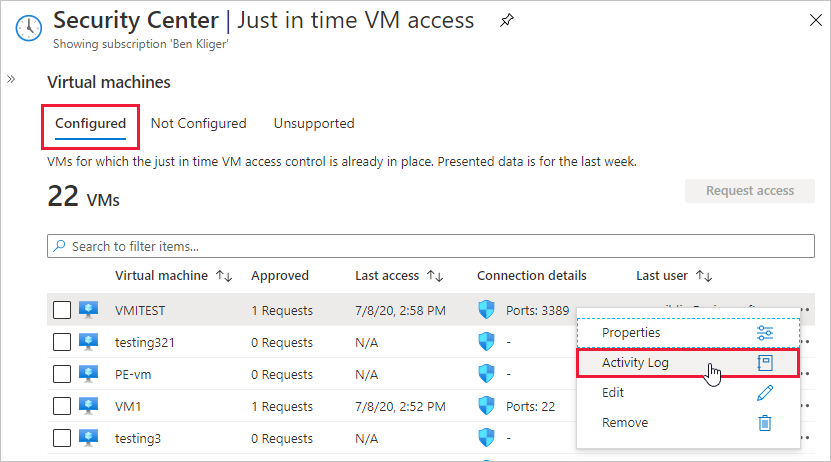

Selecteer vanuit Just-In-Time-VM-toegang het tabblad Geconfigureerd.

Open het beletselteken aan het einde van de rij voor de VM die u wilt controleren.

Selecteer Activiteitenlogboek in het menu.

Het activiteitenlogboek biedt een gefilterde weergave van eerdere bewerkingen voor die VM, samen met tijd, datum en abonnement.

Als u de logboekgegevens wilt downloaden, selecteert u Downloaden als CSV.

Volgende stappen

In dit artikel hebt u geleerd hoe u Just-In-Time-VM-toegang configureert en gebruikt. Als u wilt weten waarom u JIT moet gebruiken, leest u het artikel met uitleg over de bedreigingen die JIT beschermt tegen: