Voorbereiden op een ransomware-aanval

Een cyberbeveiligingsframework aannemen

Een goede plek om te beginnen is om de Microsoft Cloud Security Benchmark (MCSB) te gebruiken om de Azure-omgeving te beveiligen. De Microsoft-cloudbeveiligingsbenchmark is het Azure-beveiligingsbeheerframework, op basis van frameworks voor beveiligingsmaatregelen op basis van de branche, zoals NIST SP800-53, CIS Controls v7.1.

De Microsoft Cloud Security-benchmark biedt organisaties richtlijnen voor het configureren van Azure- en Azure-services en het implementeren van de beveiligingscontroles. Organisaties kunnen Microsoft Defender voor Cloud gebruiken om de status van hun live Azure-omgeving te bewaken met alle MCSB-besturingselementen.

Uiteindelijk is het Framework gericht op het verminderen en beter beheren van cyberbeveiligingsrisico's.

Risicobeperking prioriteren

Op basis van onze ervaring met ransomware-aanvallen hebben we vastgesteld dat prioriteitstelling zich moet richten op: 1) voorbereiding, 2) limiet, 3) voorkomen. Dit lijkt misschien contra-intuïtief, omdat de meeste mensen een aanval willen voorkomen en verder willen gaan. Helaas moeten we ervan uitgaan dat er inbreuk wordt gemaakt (een sleutel zero trust-principe) en dat we ons richten op het veilig beperken van de meeste schade eerst. Deze prioriteitstelling is essentieel vanwege de hoge kans op een slechtst scenario met ransomware. Hoewel het geen aangename waarheid is om te accepteren, hebben we te maken met creatieve en gemotiveerde menselijke aanvallers die bedreven zijn in het vinden van een manier om de complexe echte omgevingen te beheren waarin we werken. Tegen die realiteit is het belangrijk dat u zich voorbereidt op het ergste en frameworks tot stand brengt om aanvallers te beschermen en te voorkomen dat ze kunnen krijgen wat ze hebben.

Hoewel deze prioriteiten moeten bepalen wat u eerst moet doen, raden we organisaties aan zoveel mogelijk stappen parallel uit te voeren (inclusief het ophalen van snelle overwinningen vanaf stap 1 wanneer u dat kunt).

Maak het moeilijker om binnen te komen

Voorkom dat een ransomware-aanvaller uw omgeving binnenkomt en snel reageert op incidenten om toegang van aanvallers te verwijderen voordat ze gegevens kunnen stelen en versleutelen. Dit zorgt ervoor dat aanvallers eerder en vaker mislukken, waardoor de winst van hun aanvallen wordt onderkend. Hoewel preventie het voorkeursresultaat is, is het een doorlopend traject en is het mogelijk om 100% preventie en snelle respons te bereiken in een echte organisatie (complex multiplatform en multi-cloud estate met gedistribueerde IT-verantwoordelijkheden).

Om dit te bereiken, moeten organisaties snelle overwinningen identificeren en uitvoeren om beveiligingscontroles te versterken om toegang te voorkomen en aanvallers snel te detecteren/verwijderen tijdens het implementeren van een duurzaam programma dat hen helpt veilig te blijven. Microsoft raadt organisaties aan de principes te volgen die hier in de Zero Trust-strategie worden beschreven. Met name tegen Ransomware moeten organisaties prioriteit geven aan:

- Verbetering van de beveiligingsveiligheid door de inspanningen te richten op het verminderen van kwetsbaarheid voor aanvallen en het beheer van bedreigingen en beveiligingsproblemen voor assets in hun bedrijf.

- Het implementeren van besturingselementen voor beveiliging, detectie en respons voor hun digitale assets die kunnen beschermen tegen basisbedreigingen en geavanceerde bedreigingen, zichtbaarheid en waarschuwingen bieden over activiteiten van aanvallers en reageren op actieve bedreigingen.

Bereik van schade beperken

Zorg ervoor dat u beschikt over sterke besturingselementen (voorkomen, detecteren, reageren) voor bevoegde accounts, zoals IT-Beheer s en andere rollen met controle over bedrijfskritieke systemen. Dit vertraagt en/of blokkeert dat aanvallers volledige toegang krijgen tot uw resources om ze te stelen en te versleutelen. Door de mogelijkheid van de aanvallers om IT-Beheer accounts te gebruiken als snelkoppeling naar resources, wordt de kans dat ze succesvol zijn bij het aanvallen van u en het eisen van betaling/winst drastisch verlagen.

Organisaties moeten verhoogde beveiliging hebben voor bevoegde accounts (nauw beveiligen, nauw bewaken en snel reageren op incidenten met betrekking tot deze rollen). Zie het snelle moderniseringsplan van Microsoft Security, dat betrekking heeft op:

- End-to-End Session Security (inclusief meervoudige verificatie (MFA) voor beheerders

- Identiteitssystemen beveiligen en bewaken

- Laterale doorkruising beperken

- Snelle reactie op bedreigingen

Voorbereiden op het ergste

Plan het slechtste scenario en verwacht dat dit gebeurt (op alle niveaus van de organisatie). Dit helpt uw organisatie en anderen in de wereld waar u van afhankelijk bent:

- Beperkt schade voor het slechtste scenario: terwijl het herstellen van alle systemen van back-ups zeer verstorend is voor het bedrijf, is dit effectiever en efficiënter dan het herstellen met behulp van door aanvallers geleverde ontsleutelingshulpprogramma's van (lage kwaliteit) nadat ze hebben betaald om de sleutel op te halen. Opmerking: Betalen is een onzeker pad – U hebt geen formele of juridische garantie dat de sleutel werkt op alle bestanden, de hulpprogramma's werken effectief, of dat de aanvaller (die een amateur-partner kan zijn met behulp van een professionele toolkit) in goed vertrouwen zal handelen.

- Beperk het financiële rendement voor aanvallers: als een organisatie bedrijfsactiviteiten kan herstellen zonder de aanvallers te betalen, is de aanval effectief mislukt en heeft dit geresulteerd in nul rendement op investeringen (ROI) voor de aanvallers. Dit maakt het minder waarschijnlijk dat ze zich in de toekomst richten op de organisatie (en ze onteigenen van extra financiering om anderen aan te vallen).

De aanvallers kunnen nog steeds proberen de organisatie af tepersen via openbaarmaking van gegevens of het misbruiken/verkopen van de gestolen gegevens, maar dit geeft ze minder gebruik dan als ze het enige toegangspad naar uw gegevens en systemen hebben.

Om dit te realiseren, moeten organisaties ervoor zorgen dat ze:

- Register Risk - Voeg ransomware toe aan risico registreren als hoge waarschijnlijkheid en scenario met een hoge impact. Volg de risicobeperkingsstatus via de EVALUATIEcyclus van Enterprise Risk Management (ERM).

- Kritieke bedrijfsassets definiëren en back-ups maken: definieer systemen die vereist zijn voor kritieke bedrijfsactiviteiten en maak automatisch een back-up volgens een regelmatig schema (inclusief de juiste back-up van kritieke afhankelijkheden zoals Active Directory) Bescherm back-ups tegen opzettelijke verwijdering en versleuteling met offlineopslag, onveranderbare opslag en/of out-of-bandstappen (MFA of pincode) voordat online back-ups worden gewijzigd/gewist.

- Test 'Herstellen van nul'-scenario: test om ervoor te zorgen dat uw bedrijfscontinuïteit/herstel na noodgevallen (BC/DR) kritieke bedrijfsactiviteiten snel online kan brengen vanaf nulfunctionaliteit (alle systemen niet beschikbaar). Oefenoefeningen uitvoeren om processen en technische procedures voor meerdere teams te valideren, inclusief out-of-band werknemers- en klantcommunicatie (stel dat alle e-mail/chat/etc. niet beschikbaar is).

Het is essentieel om ondersteunende documenten en systemen te beveiligen (of af te drukken) die nodig zijn voor herstel, waaronder herstelproceduredocumenten, CMBS, netwerkdiagrammen, SolarWinds-exemplaren, enzovoort. Aanvallers vernietigen deze regelmatig. - Verminder on-premises blootstelling– door gegevens naar cloudservices te verplaatsen met automatische back-up en selfservice terugdraaien.

Bewustzijn bevorderen en ervoor zorgen dat er geen kennisachterstand is

Er zijn een aantal activiteiten die kunnen worden ondernomen om zich voor te bereiden op mogelijke ransomware-incidenten.

Eindgebruikers informeren over de gevaren van ransomware

Aangezien de meeste ransomware-varianten afhankelijk zijn van eindgebruikers om de ransomware te installeren of verbinding te maken met gecompromitteerde websites, moeten alle eindgebruikers worden geïnformeerd over de gevaren. Dit maakt doorgaans deel uit van de jaarlijkse training voor beveiligingsbewustzijn en ad-hoctraining die beschikbaar is via de leerbeheersystemen van het bedrijf. De bewustwordingstraining moet ook worden uitgebreid naar de klanten van het bedrijf via de portals van het bedrijf of andere geschikte kanalen.

Soc-analisten (Security Operations Center) en anderen informeren over het reageren op ransomware-incidenten

SOC-analisten en anderen die betrokken zijn bij ransomware-incidenten moeten de basisprincipes van schadelijke software en ransomware kennen. Ze moeten zich bewust zijn van belangrijke varianten/families van ransomware, samen met een aantal van hun typische kenmerken. Het callcenterpersoneel van de klant moet ook op de hoogte zijn van het afhandelen van ransomware-rapporten van de eindgebruikers en klanten van het bedrijf.

Zorg ervoor dat u over de juiste technische controles beschikt

Er zijn een groot aantal technische controles die aanwezig moeten zijn om ransomware-incidenten te beschermen, te detecteren en erop te reageren met een sterke nadruk op preventie. SOC-analisten moeten minimaal toegang hebben tot de telemetrie die wordt gegenereerd door antimalwaresystemen in het bedrijf, begrijpen welke preventieve maatregelen zijn getroffen, inzicht krijgen in de infrastructuur waarop ransomware is gericht en de bedrijfsteams kunnen helpen passende actie te ondernemen.

Dit moet enkele of alle van de volgende essentiële hulpprogramma's bevatten:

Rechercheur en preventieve hulpmiddelen

- Enterprise-server antimalwareproductsuites (zoals Microsoft Defender voor Cloud)

- Netwerk antimalwareoplossingen (zoals Azure Antimalware)

- Platformen voor beveiligingsgegevensanalyse (zoals Azure Monitor, Sentinel)

- Systemen voor inbraakdetectie en -preventie van de volgende generatie

- Firewall van de volgende generatie (NGFW)

Toolkits voor malwareanalyse en -respons

- Geautomatiseerde malwareanalysesystemen met ondersteuning voor de meeste belangrijke besturingssystemen voor eindgebruikers en servers in de organisatie

- Hulpprogramma's voor statische en dynamische malwareanalyse

- Software en hardware voor digitale forensische gegevens

- Niet-organisatorische internettoegang (bijvoorbeeld 4G-dongle)

- Voor maximale effectiviteit moeten SOC-analisten uitgebreide toegang hebben tot bijna alle antimalwareplatformen via hun systeemeigen interfaces, naast geïntegreerde telemetrie binnen de platformen voor beveiligingsgegevensanalyse. Het platform voor systeemeigen Azure Antimalware voor Azure Cloud Services en Virtual Machines biedt stapsgewijze handleidingen over hoe u dit kunt doen.

- Bronnen voor verrijking en intelligentie

- Online- en offlinebronnen voor bedreigings- en malwareinformatie (zoals sentinel, Azure Network Watcher)

- Active Directory en andere verificatiesystemen (en gerelateerde logboeken)

Interne CM DB's (Configuration Management Databases) met apparaatgegevens van eindpunten

Gegevensbescherming

- Implementeer gegevensbescherming om snelle en betrouwbare herstel na een ransomware-aanval te garanderen en bepaalde technieken te blokkeren.

- Beveiligde mappen aanwijzen – om het voor niet-geautoriseerde toepassingen moeilijker te maken om de gegevens in deze mappen te wijzigen.

- Machtigingen controleren – om het risico te beperken van brede toegang waardoor ransomware mogelijk is

- Uitgebreide schrijf-/verwijdermachtigingen voor bestandsshares, SharePoint en andere oplossingen ontdekken

- Algemene machtigingen verminderen tijdens het voldoen aan de vereisten voor zakelijke samenwerking

- Controleren en controleren om ervoor te zorgen dat brede machtigingen niet opnieuw worden weergegeven

- Beveiligde back-ups

- Zorg ervoor dat er een back-up van kritieke systemen wordt gemaakt en dat back-ups worden beschermd tegen opzettelijke verwijdering/versleuteling van aanvallers.

- Een back-up maken van alle kritieke systemen automatisch volgens een normaal schema

- Snelle herstel van bedrijfsactiviteiten garanderen door regelmatig bedrijfscontinuïteit/herstel na noodgevallen (BC/DR) uit te oefenen

- Back-ups beschermen tegen opzettelijk verwijderen en versleutelen

- Sterke beveiliging: buiten-bandstappen vereisen (zoals MUA/MFA) voordat u online back-ups zoals Azure Backup wijzigt

- Sterkste beveiliging: isoleer back-ups van online-/productieworkloads om de beveiliging van back-upgegevens te verbeteren.

- Ondersteunende documenten beveiligen die nodig zijn voor herstel, zoals herstelproceduredocumenten, CMDB en netwerkdiagrammen

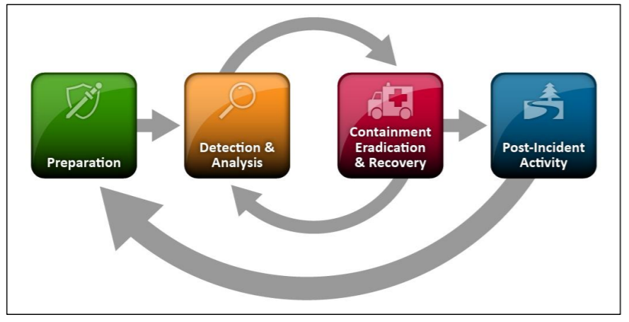

Een proces voor incidentafhandeling instellen

Zorg ervoor dat uw organisatie een aantal activiteiten uitvoert die grofweg de stappen en richtlijnen voor incidentrespons volgen die worden beschreven in het Amerikaanse National Institute of Standards and Technology (NIST) Computer Security Incident Handling Guide (Special Publication 800-61r2) om zich voor te bereiden op potentiële ransomware-incidenten. Hieronder vallen de volgende stappen:

- Voorbereiding: In deze fase worden de verschillende maatregelen beschreven die vóór een incident moeten worden uitgevoerd. Dit kan zowel technische voorbereidingen omvatten (zoals de implementatie van geschikte beveiligingscontroles en andere technologieën) als niet-technische voorbereidingen (zoals de voorbereiding van processen en procedures).

- Triggers/detectie: in deze fase wordt beschreven hoe dit type incident kan worden gedetecteerd en welke triggers beschikbaar kunnen zijn die moeten worden gebruikt om verder onderzoek te starten of de declaratie van een incident. Deze zijn over het algemeen onderverdeeld in triggers met hoge betrouwbaarheid en lage betrouwbaarheid.

- Onderzoek/analyse: In deze fase worden de activiteiten beschreven die moeten worden uitgevoerd om beschikbare gegevens te onderzoeken en te analyseren wanneer het niet duidelijk is dat er een incident is opgetreden, met het doel te bevestigen dat een incident moet worden gedeclareerd of geconcludeerd dat er geen incident is opgetreden.

- Incidentdeclaratie: In deze fase worden de stappen behandeld die moeten worden ondernomen om een incident te declareren, meestal met het verhogen van een ticket binnen het systeem voor het beheer van bedrijfsincidenten (ticketing) en het doorsturen van het ticket naar het juiste personeel voor verdere evaluatie en actie.

- Containment/Mitigation: In deze fase worden de stappen behandeld die kunnen worden uitgevoerd door het Security Operations Center (SOC), of door anderen, om het incident te bevatten of te beperken (te voorkomen) door het optreden van het incident of het beperken van het effect van het incident met behulp van beschikbare hulpprogramma's, technieken en procedures.

- Herstel/herstel: in deze fase worden de stappen beschreven die kunnen worden ondernomen om schade te herstellen of te herstellen die is veroorzaakt door het incident voordat het werd opgenomen en verholpen.

- Activiteit na incidenten: in deze fase worden de activiteiten behandeld die moeten worden uitgevoerd zodra het incident is gesloten. Dit kan bestaan uit het vastleggen van het uiteindelijke verhaal dat is gekoppeld aan het incident en het identificeren van geleerde lessen.

Voorbereiden op een snel herstel

Zorg ervoor dat u over de juiste processen en procedures beschikt. Bijna alle ransomware-incidenten resulteren in de noodzaak om gecompromitteerde systemen te herstellen. Daarom moeten de juiste en geteste back-up- en herstelprocessen en -procedures aanwezig zijn voor de meeste systemen. Er moeten ook geschikte insluitingsstrategieën aanwezig zijn met geschikte procedures om te voorkomen dat ransomware zich verspreidt en herstelt van ransomware-aanvallen.

Zorg ervoor dat u goed gedocumenteerde procedures hebt voor het betrekken van ondersteuning van derden, met name ondersteuning van bedreigingsinformatieproviders, antimalwareoplossingsproviders en van de provider van malwareanalyse. Deze contacten kunnen nuttig zijn als de ransomware-variant bekende zwakke punten of ontsleutelingshulpprogramma's mogelijk beschikbaar is.

Het Azure-platform biedt back-up- en herstelopties via Azure Backup en ingebouwde functies binnen verschillende gegevensservices en workloads.

Geïsoleerde back-ups met Azure Backup

- Azure Virtual Machines

- Databases in Azure-VM's: SQL, SAP HANA

- Azure Database for PostgreSQL

- On-premises Windows-servers (back-up maken naar de cloud met mars-agent)

Lokale (operationele) back-ups met Azure Backup

- Azure Files

- Azure-blobs

- Azure-schijven

Ingebouwde back-ups van Azure-services

- Gegevensservices zoals Azure Databases (SQL, MySQL, MariaDB, PostgreSQL), Azure Cosmos DB en ANF bieden ingebouwde back-upmogelijkheden

Volgende stappen

Zie het witboek: Azure Defenses for ransomware attack whitepaper.

Andere artikelen in deze reeks: