Verbinding maken tussen Microsoft Sentinel en Amazon Web Services om AWS-servicelogboekgegevens op te nemen

Gebruik de AWS-connectors (Amazon Web Services) om AWS-servicelogboeken op te halen in Microsoft Sentinel. Deze connectors werken door Microsoft Sentinel toegang te geven tot uw AWS-resourcelogboeken. Het instellen van de connector brengt een vertrouwensrelatie tot stand tussen Amazon Web Services en Microsoft Sentinel. Dit wordt bereikt op AWS door een rol te maken waarmee Microsoft Sentinel toegang krijgt tot uw AWS-logboeken.

Deze connector is beschikbaar in twee versies: de verouderde connector voor CloudTrail-beheer- en gegevenslogboeken en de nieuwe versie die logboeken van de volgende AWS-services kan opnemen door ze op te halen uit een S3-bucket (koppelingen zijn naar AWS-documentatie):

- Amazon Virtual Private Cloud (VPC) - VPC-stroomlogboeken

- Amazon GuardDuty-bevindingen -

- AWS CloudTrail - Management en gegevens gebeurtenissen

- AWS CloudWatch - CloudWatch-logboeken

In dit tabblad wordt uitgelegd hoe u de AWS S3-connector configureert. Het instellen ervan bestaat uit twee delen: de AWS-zijde en de Microsoft Sentinel-zijde. Het proces van elke zijde produceert informatie die door de andere kant wordt gebruikt. Met deze tweerichtingsverificatie wordt beveiligde communicatie gemaakt.

Vereisten

Zorg ervoor dat de logboeken van de geselecteerde AWS-service de indeling gebruiken die door Microsoft Sentinel wordt geaccepteerd:

- Amazon VPC: .csv bestand in GZIP-indeling met headers; scheidingsteken: spatie.

- Amazon GuardDuty: json-line- en GZIP-indelingen.

- AWS CloudTrail: .json bestand in een GZIP-indeling.

- CloudWatch: .csv bestand in een GZIP-indeling zonder koptekst. Als u uw logboeken naar deze indeling wilt converteren, kunt u deze CloudWatch-lambda-functie gebruiken.

U moet schrijfmachtigingen hebben voor de Microsoft Sentinel-werkruimte.

Installeer de Amazon Web Services-oplossing vanuit de Content Hub in Microsoft Sentinel. Zie Microsoft Sentinel out-of-the-box-inhoud ontdekken en beheren voor meer informatie.

Architectuuroverzicht

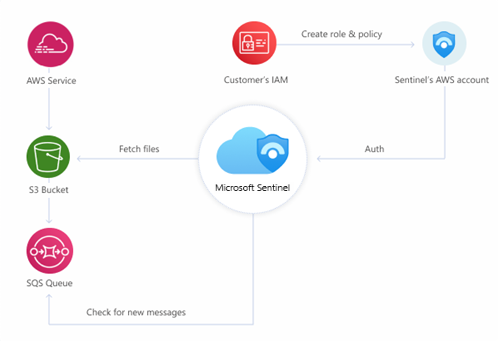

Deze afbeelding en de volgende tekst laten zien hoe de onderdelen van deze connectoroplossing communiceren.

AWS-services zijn geconfigureerd om hun logboeken te verzenden naar S3-opslagbuckets (Simple Storage Service).

De S3-bucket verzendt meldingsberichten naar de BERICHTENwachtrij SQS (Simple Queue Service) wanneer er nieuwe logboeken worden ontvangen.

De Microsoft Sentinel AWS S3-connector peilt de SQS-wachtrij regelmatig met regelmatige intervallen. Als er een bericht in de wachtrij staat, bevat het het pad naar de logboekbestanden.

De connector leest het bericht met het pad en haalt vervolgens de bestanden op uit de S3-bucket.

Om verbinding te maken met de SQS-wachtrij en de S3-bucket, gebruikt Microsoft Sentinel een federatieve web-id-provider (Microsoft Entra ID) voor verificatie met AWS via OpenID Verbinding maken (OIDC) en ervan uitgaande dat een AWS IAM-rol wordt gebruikt. De rol wordt geconfigureerd met een machtigingsbeleid waarmee deze toegang krijgt tot deze resources.

Verbinding maken de S3-connector

In uw AWS-omgeving:

Configureer uw AWS-service(s) om logboeken te verzenden naar een S3-bucket.

Maak een SQS-wachtrij (Simple Queue Service) om een melding te geven.

Maak een web-id-provider om gebruikers te verifiëren bij AWS via OpenID Verbinding maken (OIDC).

Maak een veronderstelde rol om machtigingen te verlenen aan gebruikers die zijn geverifieerd door de OIDC-web-id-provider voor toegang tot uw AWS-resources.

Koppel het juiste IAM-machtigingenbeleid om de roltoegang van de aangenomen rol toe te kennen aan de juiste resources (S3-bucket, SQS).

We hebben in onze GitHub-opslagplaats een script beschikbaar gesteld waarmee de AWS-zijde van dit proces wordt geautomatiseerd. Zie de instructies voor automatische installatie verderop in dit document.

In Microsoft Sentinel:

- De AWS S3-Verbinding maken or inschakelen en configureren in de Microsoft Sentinel-portal. Zie de onderstaande instructies.

Automatische installatie

Om het onboardingproces te vereenvoudigen, heeft Microsoft Sentinel een PowerShell-script verstrekt om de installatie van de AWS-zijde van de connector te automatiseren: de vereiste AWS-resources, -referenties en -machtigingen.

Het script voert de volgende acties uit:

Hiermee maakt u een OIDC-web-id-provider om Microsoft Entra ID-gebruikers te verifiëren bij AWS.

Hiermee maakt u een door IAM aangenomen rol met de minimaal benodigde machtigingen om geverifieerde OIDC-gebruikers toegang te verlenen tot uw logboeken in een bepaalde S3-bucket en SQS-wachtrij.

Hiermee kunnen opgegeven AWS-services logboeken verzenden naar die S3-bucket en meldingsberichten naar die SQS-wachtrij.

Maakt indien nodig die S3-bucket en die SQS-wachtrij voor dit doel.

Hiermee configureert u alle benodigde IAM-machtigingenbeleidsregels en past u deze toe op de IAM-rol die hierboven is gemaakt.

Voor Azure Government-clouds maakt een speciaal script een andere OIDC-web-id-provider waaraan de IAM-rol is toegewezen.

Vereisten voor automatische installatie

- U moet Beschikken over PowerShell en de AWS CLI op uw computer.

- Installatie-instructies voor PowerShell

- Installatie-instructies voor de AWS CLI (vanuit de AWS-documentatie)

Instructies

Voer de volgende stappen uit om het script uit te voeren om de connector in te stellen:

Selecteer gegevensconnectors in het navigatiemenu van Microsoft Sentinel.

Selecteer Amazon Web Services S3 in de galerie met gegevensconnectors.

Als u de connector niet ziet, installeert u de Amazon Web Services-oplossing vanuit de Content Hub in Microsoft Sentinel.

Selecteer de pagina Connector openen in het detailvenster voor de connector.

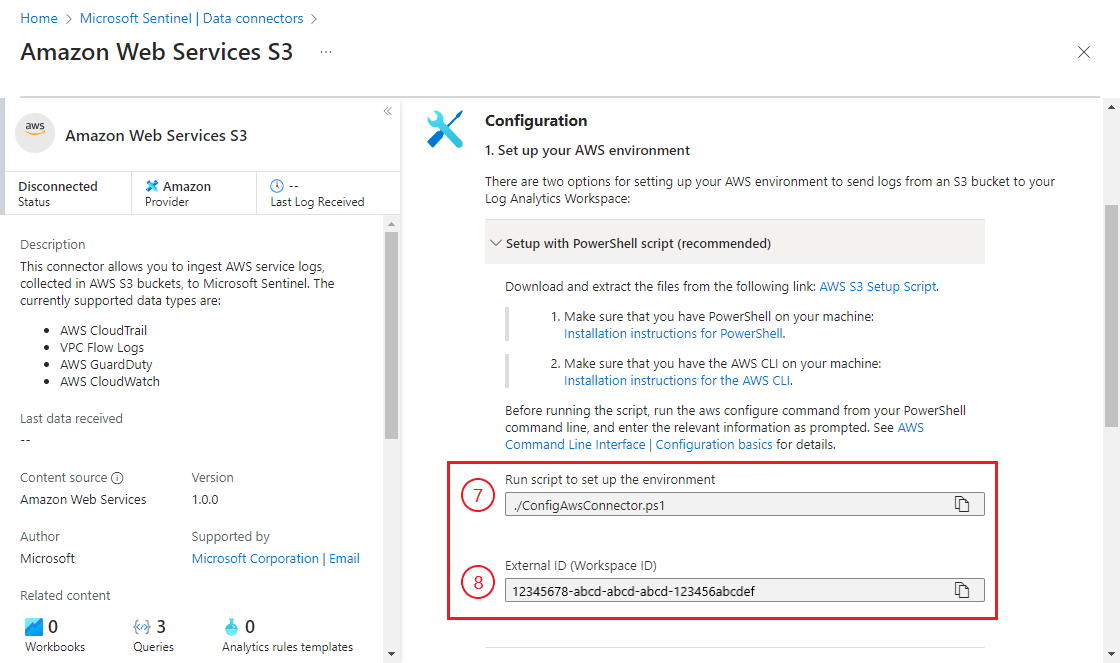

In de sectie Configuratie onder 1. Stel uw AWS-omgeving in, vouw Setup uit met PowerShell-script (aanbevolen).

Volg de instructies op het scherm om het AWS S3-installatiescript te downloaden en uit te pakken (koppeling downloadt een zip-bestand met het hoofdscript en helperscripts) van de connectorpagina.

Notitie

Voor het opnemen van AWS-logboeken in een Azure Government-cloud downloadt en extraheert u in plaats daarvan dit speciale AWS S3 Gov-installatiescript .

Voordat u het script uitvoert, voert u de opdracht uit vanaf de

aws configurePowerShell-opdrachtregel en voert u de relevante informatie in zoals hierom wordt gevraagd. Zie AWS-opdrachtregelinterface | Basisbeginselen van configuratie (uit aws-documentatie) voor meer informatie.Voer nu het script uit. Kopieer de opdracht vanaf de connectorpagina (onder Script uitvoeren om de omgeving in te stellen) en plak deze in de opdrachtregel.

Het script vraagt u om uw werkruimte-id in te voeren. Deze id wordt weergegeven op de connectorpagina. Kopieer deze en plak deze bij de prompt van het script.

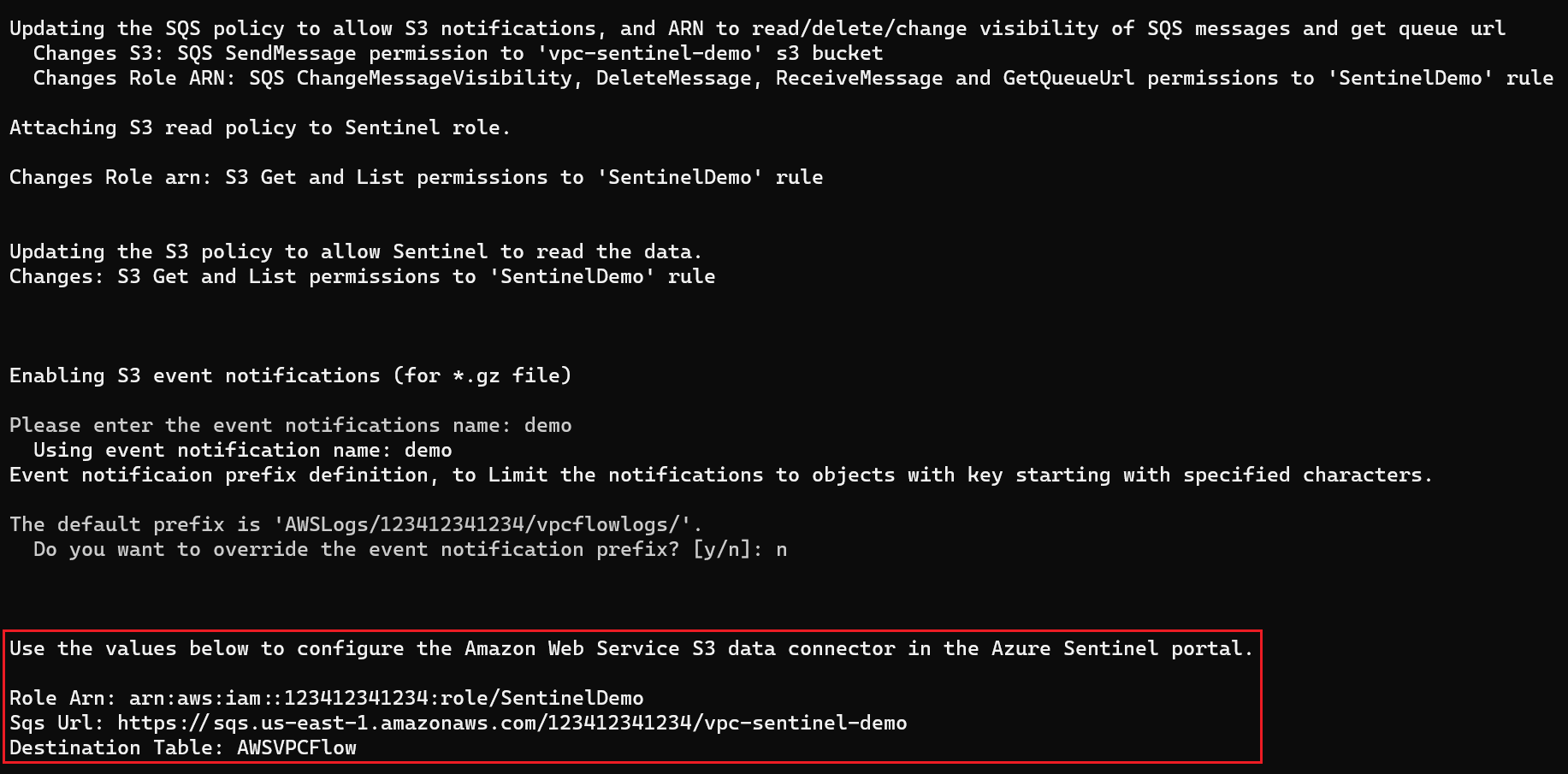

Wanneer het script is uitgevoerd, kopieert u de Role ARN en de SQS-URL uit de uitvoer van het script (zie het voorbeeld in de eerste schermopname hieronder) en plakt u deze in hun respectieve velden op de connectorpagina onder 2. Verbinding toevoegen (zie de tweede schermopname hieronder).

Selecteer een gegevenstype in de vervolgkeuzelijst Doeltabel . Hiermee wordt aan de connector aangegeven welke logboeken van de AWS-service deze verbinding tot stand brengt om te verzamelen en in welke Log Analytics-tabel de opgenomen gegevens worden opgeslagen. Selecteer vervolgens Verbinding toevoegen.

Notitie

Het uitvoeren van het script kan maximaal 30 minuten duren.

Handmatige installatie

Microsoft raadt u aan het automatische installatiescript te gebruiken om deze connector te implementeren. Als u om welke reden dan ook niet wilt profiteren van dit gemak, volgt u de onderstaande stappen om de connector handmatig in te stellen.

- Uw AWS-resources voorbereiden

- Een rol van AWS maken en toegang verlenen tot het AWS Sentinel-account

- De AWS-rol- en wachtrijgegevens toevoegen aan de S3-gegevensconnector

- Een AWS-service configureren voor het exporteren van logboeken naar een S3-bucket

Uw AWS-resources voorbereiden

Maak een S3-bucket waarnaar u de logboeken verzendt vanuit uw AWS-services: VPC, GuardDuty, CloudTrail of CloudWatch.

- Zie de instructies voor het maken van een S3-opslagbucket in de AWS-documentatie.

Maak een standaard SQS-berichtenwachtrij (Simple Queue Service) waarnaar de S3-bucket meldingen publiceert.

- Zie de instructies voor het maken van een standaard SQS-wachtrij (Simple Queue Service) in de AWS-documentatie.

Configureer uw S3-bucket om meldingsberichten naar uw SQS-wachtrij te verzenden.

- Zie de instructies voor het publiceren van meldingen naar uw SQS-wachtrij in de AWS-documentatie.

AWS-gegevensconnector installeren en omgeving voorbereiden

Selecteer Gegevensconnectors in het navigatiemenu in Microsoft Sentinel.

Selecteer Amazon Web Services S3 in de galerie met gegevensconnectors.

Als u de connector niet ziet, installeert u de Amazon Web Services-oplossing vanuit de Content Hub in Microsoft Sentinel. Zie Microsoft Sentinel out-of-the-box-inhoud ontdekken en beheren voor meer informatie.

Selecteer de pagina Connector openen in het detailvenster voor de connector.

Vouw onder Configuratie Setup uit met PowerShell-script (aanbevolen) en kopieer vervolgens de externe id (werkruimte-id) naar het klembord.

Een Open ID-Verbinding maken (OIDC)-web-id-provider en een rol van AWS maken

Open de AWS-console in een ander browservenster of tabblad.

Maak een web-id-provider. Volg deze instructies in de AWS-documentatie:

OpenID Verbinding maken -id-providers (OIDC) maken.Parameter Selectie/waarde Opmerkingen Client ID - Negeer dit, u hebt het al. Zie de doelgroepregel hieronder. Providertype OpenID Connect In plaats van standaard SAML. Provider URL Commerciële: sts.windows.net/33e01921-4d64-4f8c-a055-5bdaffd5e33d/

Regering:sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/Vingerafdruk 626d44e704d1ceabe3bf0d53397464ac8080142cAls deze is gemaakt in de IAM-console, geeft u dit resultaat als u de vingerafdruk Ophalen selecteert. Publiek Commerciële: api://1462b192-27f7-4cb9-8523-0f4ecb54b47e

Regering:api://d4230588-5f84-4281-a9c7-2c15194b28f7Maak een IAM-rol die is aangenomen. Volg deze instructies in de AWS-documentatie:

Een rol maken voor webidentiteit of OpenID Verbinding maken Federation.Parameter Selectie/waarde Opmerkingen Type vertrouwde entiteit Webidentiteit In plaats van de standaard AWS-service. Identiteitsprovider Commerciële: sts.windows.net/33e01921-4d64-4f8c-a055-5bdaffd5e33d/

Regering:sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/De provider die u in de vorige stap hebt gemaakt. Publiek Commerciële: api://1462b192-27f7-4cb9-8523-0f4ecb54b47e

Regering:api://d4230588-5f84-4281-a9c7-2c15194b28f7De doelgroep die u in de vorige stap hebt gedefinieerd voor de id-provider. Machtigingen om toe te wijzen AmazonSQSReadOnlyAccessAWSLambdaSQSQueueExecutionRoleAmazonS3ReadOnlyAccessROSAKMSProviderPolicy- Aanvullende beleidsregels voor het opnemen van de verschillende typen AWS-servicelogboeken

Zie de relevante pagina met machtigingen voor AWS S3-connector in de GitHub-opslagplaats van Microsoft Sentinel voor informatie over dit beleid. Naam "OIDC_MicrosoftSentinelRole" Kies een betekenisvolle naam die een verwijzing naar Microsoft Sentinel bevat.

De naam moet het exacte voorvoegselOIDC_bevatten, anders werkt de verbindingslijn niet goed.Bewerk het vertrouwensbeleid van de nieuwe rol en voeg een andere voorwaarde toe:

"sts:RoleSessionName": "MicrosoftSentinel_{WORKSPACE_ID)"Belangrijk

De waarde van de

sts:RoleSessionNameparameter moet het exacte voorvoegselMicrosoftSentinel_hebben, anders werkt de connector niet goed.Het voltooide vertrouwensbeleid moet er als volgt uitzien:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Federated": "arn:aws:iam::XXXXXXXXXXXX:oidc-provider/sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/" }, "Action": "sts:AssumeRoleWithWebIdentity", "Condition": { "StringEquals": { "sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/:aud": "api://d4230588-5f84-4281-a9c7-2c15194b28f7", "sts:RoleSessionName": "MicrosoftSentinel_XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX" } } } ] }XXXXXXXXXXXXis uw AWS-account-id.XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXis uw Microsoft Sentinel-werkruimte-id.

Werk het beleid bij (sla het op) wanneer u klaar bent met bewerken.

De AWS-rol- en wachtrijgegevens toevoegen aan de S3-gegevensconnector

Open op het browsertabblad de AWS-console, voer de IAM-service (Identity and Access Management) in en navigeer naar de lijst met rollen. Selecteer de rol die u hierboven hebt gemaakt.

Kopieer de ARN naar het klembord.

Voer de Simple Queue Service in, selecteer de SQS-wachtrij die u hebt gemaakt en kopieer de URL van de wachtrij naar het klembord.

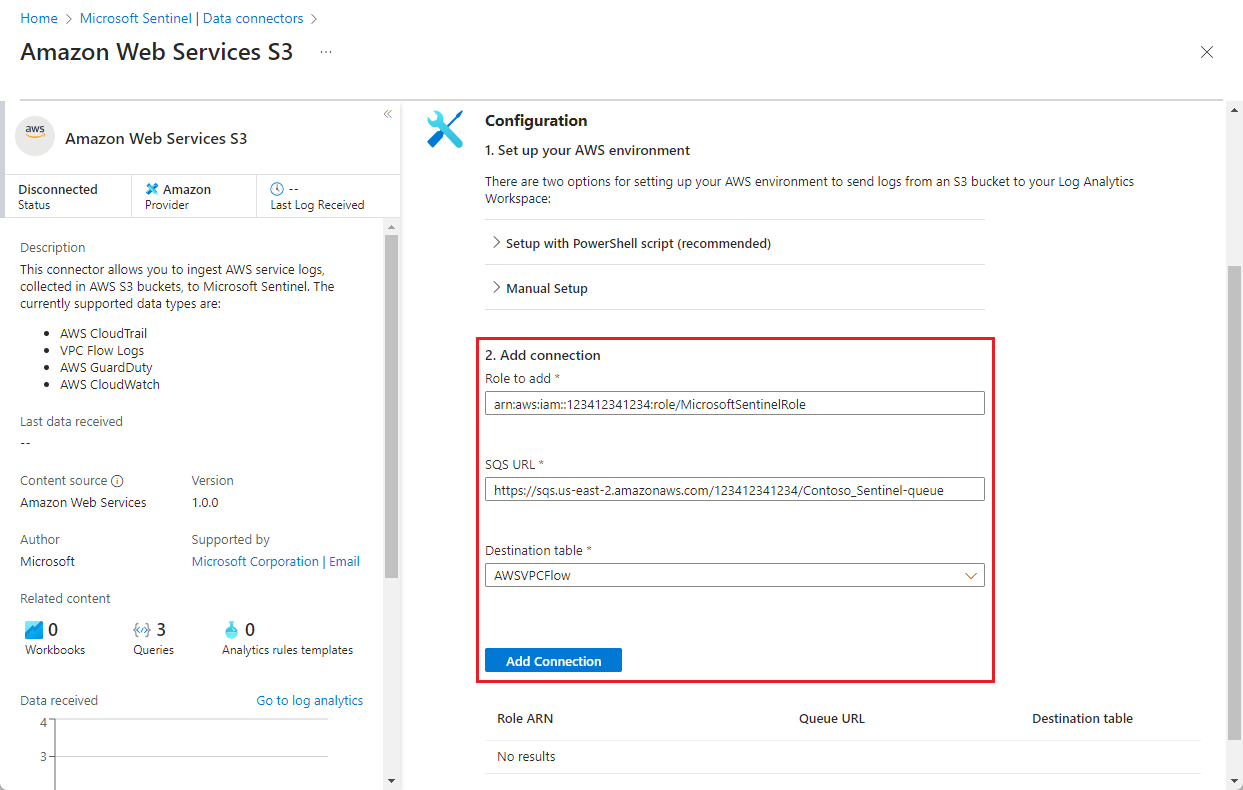

Ga terug naar het browsertabblad van Microsoft Sentinel. Deze moet zijn geopend op de pagina van de Amazon Web Services S3-gegevensconnector (preview). Onder 2. Verbinding toevoegen:

- Plak de IAM-rol ARN die u twee stappen geleden hebt gekopieerd in het veld Rol om toe te voegen .

- Plak de URL van de SQS-wachtrij die u in de laatste stap hebt gekopieerd in het veld SQS-URL .

- Selecteer een gegevenstype in de vervolgkeuzelijst Doeltabel . Hiermee wordt aan de connector aangegeven welke logboeken van de AWS-service deze verbinding tot stand brengt om te verzamelen en in welke Log Analytics-tabel de opgenomen gegevens worden opgeslagen.

- Selecteer Verbinding toevoegen.

Een AWS-service configureren voor het exporteren van logboeken naar een S3-bucket

Zie de documentatie van Amazon Web Services (hieronder gekoppeld) voor de instructies voor het verzenden van elk type logboek naar uw S3-bucket:

Publiceer een VPC-stroomlogboek naar een S3-bucket.

Notitie

Als u ervoor kiest om de indeling van het logboek aan te passen, moet u het beginkenmerk opnemen, omdat het wordt toegewezen aan het veld TimeGenerated in de Log Analytics-werkruimte. Anders wordt het veld TimeGenerated gevuld met de opgenomen tijd van de gebeurtenis, die de logboekgebeurtenis niet nauwkeurig beschrijft.

Exporteer uw GuardDuty-bevindingen naar een S3-bucket.

Notitie

In AWS worden bevindingen standaard elke 6 uur geëxporteerd. Pas de exportfrequentie aan voor bijgewerkte actieve bevindingen op basis van uw omgevingsvereisten. Als u het proces wilt versnellen, kunt u de standaardinstelling wijzigen om de resultaten elke 15 minuten te exporteren. Zie De frequentie instellen voor het exporteren van bijgewerkte actieve bevindingen.

Het veld TimeGenerated wordt gevuld met de update van de resultaten op waarde.

AWS CloudTrail-paden worden standaard opgeslagen in S3-buckets.

Bekende problemen en probleemoplossing

Bekende problemen

Verschillende typen logboeken kunnen worden opgeslagen in dezelfde S3-bucket, maar mogen niet in hetzelfde pad worden opgeslagen.

Elke SQS-wachtrij moet verwijzen naar één type bericht, dus als u GuardDuty-bevindingen en VPC-stroomlogboeken wilt opnemen, moet u afzonderlijke wachtrijen instellen voor elk type.

Op dezelfde manier kan één SQS-wachtrij slechts één pad in een S3-bucket verwerken, dus als u om welke reden dan ook logboeken opslaat in meerdere paden, vereist elk pad een eigen toegewezen SQS-wachtrij.

Probleemoplossing

Meer informatie over het oplossen van problemen met de Amazon Web Services S3-connector.

Volgende stappen

In dit document hebt u geleerd hoe u verbinding kunt maken met AWS-resources om hun logboeken op te nemen in Microsoft Sentinel. Zie de volgende artikelen voor meer informatie over Microsoft Sentinel:

- Meer informatie over het verkrijgen van inzicht in uw gegevens en mogelijke bedreigingen.

- Ga aan de slag met het detecteren van bedreigingen met Microsoft Sentinel.

- Werkmappen gebruiken om uw gegevens te bewaken.