Werken met detectieanalyseregels in bijna realtime (NRT) in Microsoft Sentinel

De bijna realtime analyseregels van Microsoft Sentinel bieden out-of-the-minute detectie van bedreigingen. Dit type regel is ontworpen om zeer responsief te zijn door de query met intervallen van slechts één minuut uit te voeren.

Deze sjablonen hebben voorlopig een beperkte toepassing, zoals hieronder wordt beschreven, maar de technologie ontwikkelt en groeit snel.

Belangrijk

Microsoft Sentinel is beschikbaar als onderdeel van de openbare preview voor het geïntegreerde platform voor beveiligingsbewerkingen in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Nrt-regels (near-real-time) weergeven

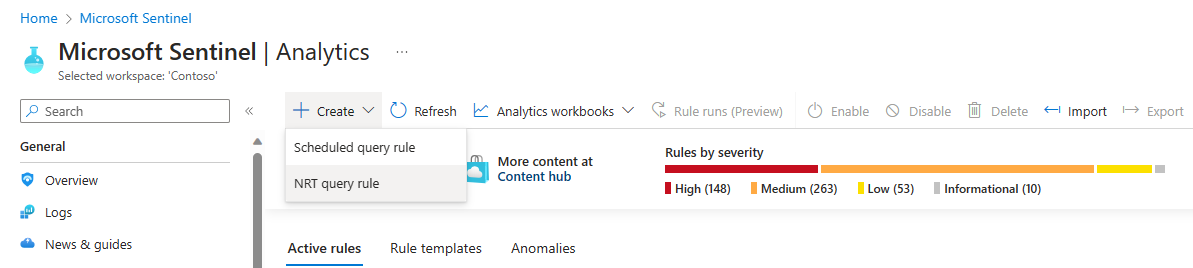

Selecteer Analytics in de sectie Configuratie van het navigatiemenu van Microsoft Sentinel.

Filter op het scherm Analyse met het tabblad Actieve regels geselecteerd de lijst voor NRT-sjablonen :

Selecteer Filter toevoegen en kies Regeltype in de lijst met filters.

Selecteer NRT in de resulterende lijst. Selecteer vervolgens Toepassen.

NRT-regels maken

U maakt NRT-regels op dezelfde manier als u reguliere regels voor geplande queryanalyse maakt:

Volg de instructies van de wizard Analyseregels.

De configuratie van NRT-regels is op de meeste manieren hetzelfde als die van geplande analyseregels.

U kunt verwijzen naar meerdere tabellen en volglijsten in uw querylogica.

U kunt alle methoden voor waarschuwingsverrijking gebruiken: entiteitstoewijzing, aangepaste details en waarschuwingsdetails.

U kunt kiezen hoe u waarschuwingen in incidenten kunt groeperen en een query wilt onderdrukken wanneer een bepaald resultaat is gegenereerd.

U kunt reacties op waarschuwingen en incidenten automatiseren.

Vanwege de aard en beperkingen van NRT-regels zijn de volgende functies van geplande analyseregels echter niet beschikbaar in de wizard:

- Het plannen van query's kan niet worden geconfigureerd, omdat query's automatisch één keer per minuut worden uitgevoerd met een lookbackperiode van één minuut.

- Waarschuwingsdrempel is irrelevant, omdat er altijd een waarschuwing wordt gegenereerd.

- Configuratie van gebeurtenisgroepering is nu in beperkte mate beschikbaar. U kunt ervoor kiezen om een NRT-regel te laten genereren voor elke gebeurtenis voor maximaal 30 gebeurtenissen. Als u deze optie kiest en de regel resulteert in meer dan 30 gebeurtenissen, worden waarschuwingen voor één gebeurtenis gegenereerd voor de eerste 29 gebeurtenissen en wordt een 30e waarschuwing samengevat met alle gebeurtenissen in de resultatenset.

Daarnaast heeft de query zelf de volgende vereisten:

U kunt de query niet uitvoeren in werkruimten.

Vanwege de groottelimieten van de waarschuwingen moet uw query gebruikmaken van

projectinstructies om alleen de benodigde velden uit de tabel op te nemen. Anders kan de informatie die u wilt weergeven, worden afgekapt.

Volgende stappen

In dit document hebt u geleerd hoe u bijna realtime analyseregels (NRT) maakt in Microsoft Sentinel.

- Meer informatie over bijna realtime analyseregels (NRT) in Microsoft Sentinel.

- Verken andere typen analyseregels.