Migreren naar Microsoft Sentinel met de SIEM-migratie-ervaring

Migreer uw SIEM naar Microsoft Sentinel voor al uw use cases voor beveiligingsbewaking. Geautomatiseerde hulp van de SIEM-migratie vereenvoudigt uw migratie.

Deze functies zijn momenteel opgenomen in de SIEM-migratie-ervaring:

Splunk

- De ervaring is gericht op het migreren van Splunk-beveiligingsbewaking naar Microsoft Sentinel.

- De ervaring biedt alleen ondersteuning voor migratie van Splunk-detecties naar Microsoft Sentinel-analyseregels.

Vereisten

U hebt het volgende nodig van de bron-SIEM:

Splunk

- De migratie-ervaring is compatibel met zowel Splunk Enterprise- als Splunk Cloud-edities.

- Er is een Splunk-beheerdersrol vereist om alle Splunk-waarschuwingen te exporteren. Zie Splunk-gebruikerstoegang op basis van rollen voor meer informatie.

- Exporteer de historische gegevens van Splunk naar de relevante tabellen in de Log Analytics-werkruimte. Zie Historische gegevens exporteren uit Splunk voor meer informatie

U hebt het volgende nodig op het doel, Microsoft Sentinel:

- Met de SIEM-migratie-ervaring worden analyseregels geïmplementeerd. Voor deze mogelijkheid is de rol Microsoft Sentinel-inzender vereist. Zie Machtigingen in Microsoft Sentinel voor meer informatie.

- Opname van beveiligingsgegevens die eerder in uw bron SIEM zijn gebruikt in Microsoft Sentinel. U kunt out-of-the-box -gegevensconnectors (OOTB) installeren en inschakelen zodat deze overeenkomen met uw beveiligingsbewakingsomgeving vanuit uw bron-SIEM.

- Als de gegevensconnectors nog niet zijn geïnstalleerd, zoekt u de relevante oplossingen in Content Hub.

- Als er geen gegevensconnector bestaat, maakt u een aangepaste opnamepijplijn.

Zie Microsoft Sentinel out-of-the-box-inhoud of aangepaste gegevensopname en -transformatie ontdekken en beheren voor meer informatie.

Splunk-detectieregels vertalen

De kern van Splunk-detectieregels is de SPL (Search Processing Language). De SIEM-migratie-ervaring vertaalt SPL systematisch naar Kusto-querytaal (KQL) voor elke Splunk-regel. Controleer de vertalingen zorgvuldig en breng aanpassingen aan om ervoor te zorgen dat gemigreerde regels werken zoals bedoeld in uw Microsoft Sentinel-werkruimte. Zie Splunk-detectieregels migreren voor meer informatie over de concepten die belangrijk zijn bij het vertalen van detectieregels.

Huidige mogelijkheden:

- Eenvoudige query's vertalen met één gegevensbron

- Directe vertalingen vermeld in het artikel, Splunk naar Kusto cheatsheet

- Feedback over vertaalde queryfouten bekijken met bewerkingsmogelijkheden om tijd te besparen in het proces voor het vertalen van detectieregels

- Vertaalde query's hebben een volledigheidsstatus met vertaalstatussen

Hier volgen enkele van de prioriteiten die belangrijk voor ons zijn als we de vertaaltechnologie blijven ontwikkelen:

- Splunk Common Information Model (CIM) naar de vertaalondersteuning van Microsoft Sentinel (Advanced Security Information Model)

- Ondersteuning voor Splunk-macro's

- Ondersteuning voor Splunk-zoekacties

- Vertaling van complexe correlatielogica die gebeurtenissen in meerdere gegevensbronnen opvraagt en correleert

De SIEM-migratie-ervaring starten

Ga in Azure Portal naar Microsoft Sentinel en selecteer Inhoudshub onder Inhoudsbeheer.

Selecteer SIEM-migratie.

Splunk-detecties uploaden

Selecteer zoeken en rapporteren in Splunk Web in het deelvenster Apps .

Voer de volgende query uit.

| rest splunk_server=local count=0 /services/saved/searches | search disabled=0 | table title,search ,*Selecteer de knop Exporteren en kies JSON als de indeling.

Sla het bestand op.

Upload het geëxporteerde Splunk JSON-bestand.

Notitie

De Splunk-export moet een geldig JSON-bestand zijn en de uploadgrootte is beperkt tot 50 MB.

Regels configureren

Selecteer Regels configureren.

Bekijk de analyse van de Splunk-export.

- Naam is de oorspronkelijke naam van de Splunk-detectieregel.

- Vertaaltype geeft aan of een Sentinel OOTB-analyseregel overeenkomt met de detectielogica van Splunk.

- Vertaalstatus heeft de volgende waarden:

- Volledig vertaalde query's in deze regel zijn volledig vertaald naar KQL

- Gedeeltelijk vertaalde query's in deze regel zijn niet volledig vertaald naar KQL

- Niet vertaald geeft een fout in vertaling aan

- Handmatig vertaald wanneer een regel wordt gecontroleerd en opgeslagen

Notitie

Controleer het schema van de gegevenstypen en velden die worden gebruikt in de regellogica. Microsoft Sentinel Analytics vereist dat het gegevenstype aanwezig is in de Log Analytics-werkruimte voordat de regel wordt ingeschakeld. Het is ook belangrijk dat de velden die in de query worden gebruikt, nauwkeurig zijn voor het gedefinieerde gegevenstypeschema.

Markeer een regel om vertaling op te lossen en selecteer Bewerken. Wanneer u tevreden bent met de resultaten, selecteert u Wijzigingen opslaan.

Schakel de wisselknop Gereed voor implementatie in voor analyseregels die u wilt implementeren.

Wanneer de beoordeling is voltooid, selecteert u Controleren en migreren.

De analyseregels implementeren

Selecteer Implementeren.

Vertaaltype Geïmplementeerde resource Out-of-the-box De bijbehorende oplossingen van Content Hub die de overeenkomende sjablonen voor analyseregels bevatten, worden geïnstalleerd. De overeenkomende regels worden geïmplementeerd als actieve analyseregels met de status Uitgeschakeld.

Zie Sjablonen voor analyseregels beheren voor meer informatie.Aangepast telefoonnummer Regels worden geïmplementeerd als actieve analyseregels met de status Uitgeschakeld. (Optioneel) Kies Analyseregels en selecteer Sjablonen exporteren om ze te downloaden als ARM-sjablonen voor gebruik in uw CI/CD- of aangepaste implementatieprocessen.

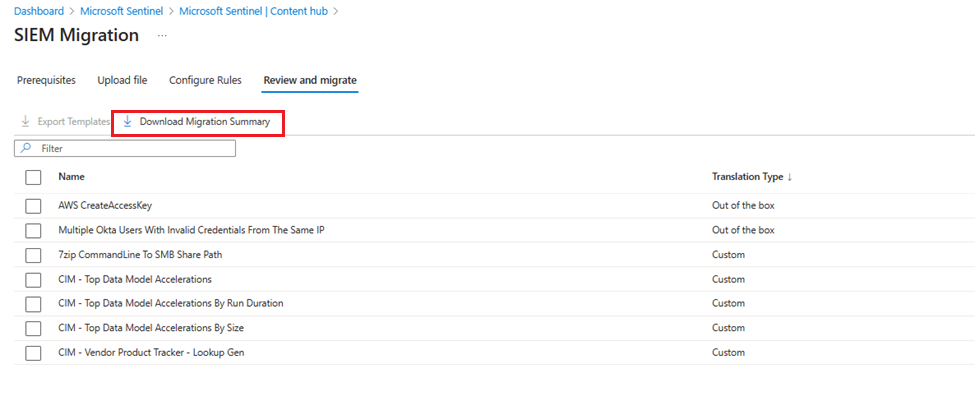

Voordat u de SIEM-migratie-ervaring afsluit, selecteert u Migratieoverzicht downloaden om een samenvatting van de analyse-implementatie te behouden.

Regels valideren en inschakelen

Bekijk de eigenschappen van geïmplementeerde regels van Microsoft Sentinel Analytics.

- Alle gemigreerde regels worden geïmplementeerd met het voorvoegsel [Splunk Migrated].

- Alle gemigreerde regels zijn ingesteld op uitgeschakeld.

- De volgende eigenschappen worden waar mogelijk bewaard bij de Splunk-export:

Severity

queryFrequency

queryPeriod

triggerOperator

triggerThreshold

suppressionDuration

Schakel regels in nadat u ze hebt gecontroleerd en geverifieerd.

Volgende stap

In dit artikel hebt u geleerd hoe u de SIEM-migratie-ervaring kunt gebruiken.