Overeenkomende analyses gebruiken om bedreigingen te detecteren

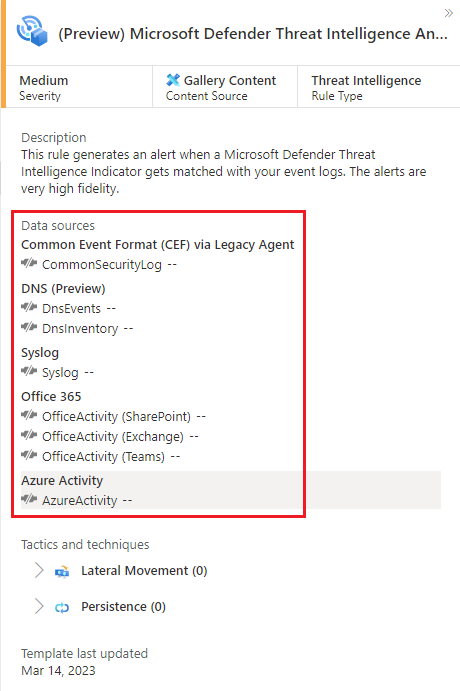

Profiteer van bedreigingsinformatie die door Microsoft wordt geproduceerd om waarschuwingen en incidenten met hoge kwaliteit te genereren met de Microsoft Defender-bedreigingsinformatie Analytics-regel. Deze ingebouwde regel in Microsoft Sentinel komt overeen met indicatoren met CEF-logboeken (Common Event Format), Windows DNS-gebeurtenissen met domein- en IPv4-bedreigingsindicatoren, syslog-gegevens en meer.

Belangrijk

Overeenkomende analyses zijn momenteel beschikbaar in PREVIEW. Zie de aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die bèta, preview of anderszins nog niet beschikbaar zijn.

Vereisten

Als u waarschuwingen en incidenten met hoge kwaliteit wilt produceren, moet een of meer van de ondersteunde gegevensconnectors worden geïnstalleerd, maar er is geen Premium MDTI-licentie vereist. Installeer de juiste oplossingen van de inhoudshub om deze gegevensbronnen te verbinden.

- Common Event Format (CEF)

- DNS (Preview)

- Syslog

- Office-activiteitenlogboeken

- Activiteitenlogboeken van Azure

Afhankelijk van uw gegevensbron kunt u bijvoorbeeld de volgende oplossingen en gegevensconnectors gebruiken.

De overeenkomende analyseregel configureren

Overeenkomende analyses worden geconfigureerd wanneer u de Microsoft Defender-bedreigingsinformatie Analytics-regel inschakelt.

Klik op het menu Analyse in de sectie Configuratie .

Selecteer het menutabblad Regelsjablonen .

Typ bedreigingsinformatie in het zoekvenster.

Selecteer de Microsoft Defender-bedreigingsinformatie Analytics-regelsjabloon.

Klik op Regel maken. De regeldetails zijn alleen-lezen en de standaardstatus van de regel is ingeschakeld.

Klik op Maken> controleren.

Gegevensbronnen en indicatoren

Microsoft Defender-bedreigingsinformatie (MDTI) Analytics overeenkomt met uw logboeken met domein-, IP- en URL-indicatoren op de volgende manier:

CEF-logboeken die zijn opgenomen in de Tabel Log Analytics CommonSecurityLog komen overeen met URL- en domeinindicatoren als deze zijn ingevuld in het

RequestURLveld en IPv4-indicatoren in hetDestinationIPveld.Windows DNS-logboeken waarin gebeurtenissen

SubType == "LookupQuery"die zijn opgenomen in de tabel DnsEvents overeenkomen met domeinindicatoren die zijn ingevuld in hetNameveld en IPv4-indicatoren in hetIPAddressesveld.Syslog-gebeurtenissen waarbij

Facility == "cron"opname in het syslog-tabeldomein en IPv4-indicatoren rechtstreeks vanuit hetSyslogMessageveld overeenkomen.Office-activiteitenlogboeken die zijn opgenomen in de OfficeActivity-tabel komen rechtstreeks uit het

ClientIPveld overeen met IPv4-indicatoren.Azure-activiteitenlogboeken die zijn opgenomen in de AzureActivity-tabel komen rechtstreeks uit het

CallerIpAddressveld overeen met IPv4-indicatoren.

Een incident sorteren dat wordt gegenereerd door overeenkomende analyses

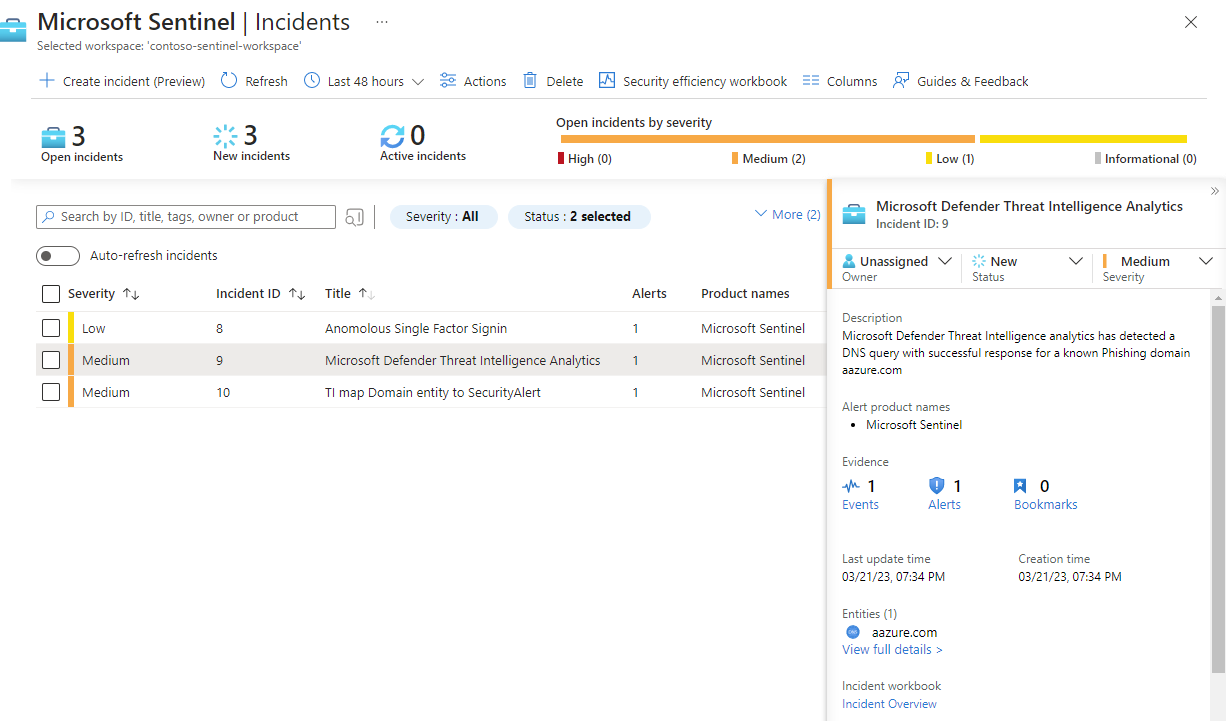

Als de analyse van Microsoft een overeenkomst vindt, worden alle gegenereerde waarschuwingen gegroepeerd in incidenten.

Gebruik de volgende stappen om de incidenten te sorteren die zijn gegenereerd door de Microsoft Defender-bedreigingsinformatie Analytics-regel:

In de Microsoft Sentinel-werkruimte waarin u de Microsoft Defender-bedreigingsinformatie Analytics-regel hebt ingeschakeld, selecteert u Incidenten en zoekt u naar Microsoft Defender-bedreigingsinformatie Analytics.

Gevonden incidenten worden weergegeven in het raster.

Selecteer Volledige details weergeven om entiteiten en andere details over het incident weer te geven, zoals specifieke waarschuwingen.

Voorbeeld:

Bekijk de ernst die is toegewezen aan de waarschuwingen en het incident. Afhankelijk van hoe de indicator overeenkomt, wordt een geschikte ernst toegewezen aan een waarschuwing van waaruit

InformationalHigh. Als de indicator bijvoorbeeld overeenkomt met firewalllogboeken waarvoor het verkeer is toegestaan, wordt er een waarschuwing met hoge ernst gegenereerd. Als dezelfde indicator overeenkomt met firewalllogboeken die het verkeer hebben geblokkeerd, zou de gegenereerde waarschuwing laag of gemiddeld zijn.Waarschuwingen worden vervolgens gegroepeerd per waarneembare basis van de indicator. Alle waarschuwingen die zijn gegenereerd in een periode van 24 uur die overeenkomen met het

contoso.comdomein, worden bijvoorbeeld gegroepeerd in één incident met een ernst die is toegewezen op basis van de hoogste ernst van de waarschuwing.Bekijk de details van de indicator. Wanneer er een overeenkomst wordt gevonden, wordt de indicator gepubliceerd naar de tabel Log Analytics ThreatIntelligenceIndicators en weergegeven op de pagina Bedreigingsinformatie. Voor indicatoren die zijn gepubliceerd op basis van deze regel, wordt de bron gedefinieerd als Microsoft Defender-bedreigingsinformatie Analytics.

Bijvoorbeeld in de tabel ThreatIntelligenceIndicators :

Op de pagina Bedreigingsinformatie :

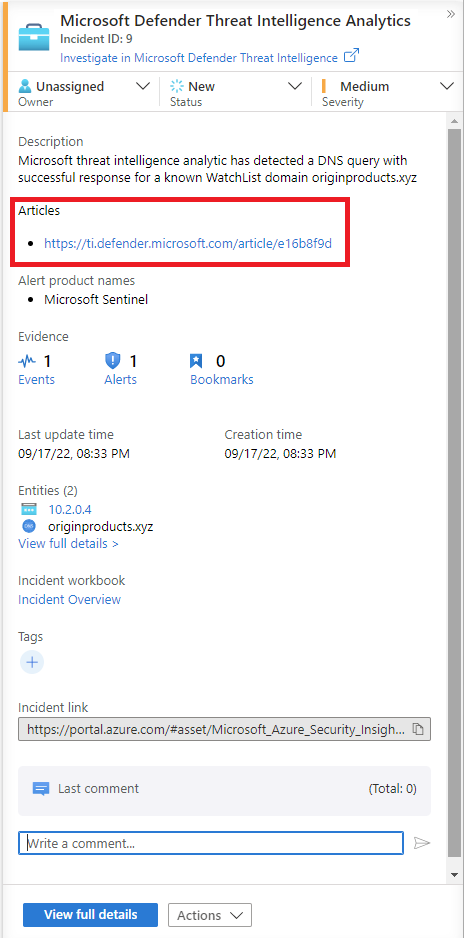

Meer context ophalen uit Microsoft Defender-bedreigingsinformatie

Naast waarschuwingen en incidenten met hoge kwaliteit bevatten sommige MDTI-indicatoren een koppeling naar een referentieartikel in de MDTI-communityportal.

Zie de MDTI-portal en wat is Microsoft Defender-bedreigingsinformatie voor meer informatie?

Gerelateerde inhoud

In dit artikel hebt u geleerd hoe u bedreigingsinformatie kunt verbinden die door Microsoft wordt geproduceerd om waarschuwingen en incidenten te genereren. Zie de volgende artikelen voor meer informatie over bedreigingsinformatie in Microsoft Sentinel:

- Werken met bedreigingsindicatoren in Microsoft Sentinel.

- Verbinding maken Microsoft Sentinel naar STIX/TAXII-feeds voor bedreigingsinformatie.

- Verbinding maken platformen voor bedreigingsinformatie naar Microsoft Sentinel.

- Bekijk welke TIP-platforms, TAXII-feeds en verrijkingen gemakkelijk kunnen worden geïntegreerd met Microsoft Sentinel.