Een Service Fabric-cluster maken in Azure met behulp van Azure Portal

Dit is een stapsgewijze handleiding die u begeleidt bij het instellen van een Service Fabric-cluster (Linux of Windows) in Azure met behulp van Azure Portal. In deze handleiding worden de volgende stappen beschreven:

- Maak een cluster in Azure via Azure Portal.

- Beheerders verifiëren met behulp van certificaten.

Notitie

Voor geavanceerdere beveiligingsopties, zoals gebruikersverificatie met Microsoft Entra-id en het instellen van certificaten voor toepassingsbeveiliging, maakt u uw cluster met behulp van Azure Resource Manager.

Clusterbeveiliging

Er worden in Service Fabric certificaten gebruikt voor verificatie en versleuteling om verschillende aspecten van een cluster en de bijbehorende toepassingen te beveiligen. Zie Service Fabric-clusterbeveiligingsscenario's voor meer informatie over hoe certificaten worden gebruikt in Service Fabric.

Als dit de eerste keer is dat u een Service Fabric-cluster maakt of een cluster implementeert voor testworkloads, kunt u doorgaan naar de volgende sectie (Cluster maken in Azure Portal) en het systeem certificaten laten genereren die nodig zijn voor uw clusters waarop testworkloads worden uitgevoerd. Als u een cluster instelt voor productieworkloads, gaat u verder met lezen.

Cluster- en servercertificaat (vereist)

Dit certificaat is vereist om een cluster te beveiligen en onbevoegde toegang tot het cluster te voorkomen. Het biedt clusterbeveiliging op een aantal manieren:

- Clusterverificatie: verifieert communicatie tussen knooppunten voor clusterfederatie. Alleen knooppunten die hun identiteit met dit certificaat kunnen bewijzen, kunnen lid worden van het cluster.

- Serververificatie: verifieert de eindpunten voor clusterbeheer voor een beheerclient, zodat de beheerclient weet dat deze met het echte cluster praat. Dit certificaat biedt ook TLS voor de HTTPS-beheer-API en voor Service Fabric Explorer via HTTPS.

Voor deze doeleinden moet het certificaat voldoen aan de volgende vereisten:

- Het certificaat moet een persoonlijke sleutel bevatten.

- Het certificaat moet worden gemaakt voor sleuteluitwisseling, exporteerbaar naar een PFX-bestand (Personal Information Exchange).

- De onderwerpnaam van het certificaat moet overeenkomen met het domein dat wordt gebruikt voor toegang tot het Service Fabric-cluster. Dit is vereist om TLS te bieden voor de HTTPS-beheereindpunten van het cluster en Service Fabric Explorer. U kunt geen TLS/SSL-certificaat verkrijgen van een certificeringsinstantie (CA) voor het

.cloudapp.azure.comdomein. Haal een aangepaste domeinnaam op voor uw cluster. Wanneer u een certificaat van een CA aanvraagt, moet de onderwerpnaam van het certificaat overeenkomen met de aangepaste domeinnaam die voor uw cluster wordt gebruikt. - De lijst met DNS-namen van het certificaat moet de FQDN (Fully Qualified Domain Name) van het cluster bevatten.

Clientverificatiecertificaten

Aanvullende clientcertificaten verifiëren beheerders voor clusterbeheertaken. Service Fabric heeft twee toegangsniveaus: beheerder en alleen-lezen gebruiker. Ten minste één certificaat voor beheerderstoegang moet worden gebruikt. Voor aanvullende toegang op gebruikersniveau moet een afzonderlijk certificaat worden opgegeven. Zie op rollen gebaseerd toegangsbeheer voor Service Fabric-clients voor meer informatie over toegangsrollen.

U hoeft geen clientverificatiecertificaten te uploaden naar Key Vault om te werken met Service Fabric. Deze certificaten hoeven alleen te worden verstrekt aan gebruikers die gemachtigd zijn voor clusterbeheer.

Notitie

Microsoft Entra ID is de aanbevolen manier om clients te verifiëren voor clusterbeheerbewerkingen. Als u Microsoft Entra ID wilt gebruiken, moet u een cluster maken met Behulp van Azure Resource Manager.

Toepassingscertificaten (optioneel)

Een willekeurig aantal extra certificaten kan worden geïnstalleerd op een cluster voor toepassingsbeveiligingsdoeleinden. Voordat u uw cluster maakt, moet u rekening houden met de toepassingsbeveiligingsscenario's waarvoor een certificaat moet worden geïnstalleerd op de knooppunten, zoals:

- Versleuteling en ontsleuteling van toepassingsconfiguratiewaarden

- Versleuteling van gegevens tussen knooppunten tijdens replicatie

Toepassingscertificaten kunnen niet worden geconfigureerd bij het maken van een cluster via Azure Portal. Als u toepassingscertificaten wilt configureren tijdens het instellen van het cluster, moet u een cluster maken met behulp van Azure Resource Manager. U kunt ook toepassingscertificaten toevoegen aan het cluster nadat het is gemaakt.

Cluster maken in Azure Portal

Het maken van een productiecluster om aan uw toepassingsbehoeften te voldoen, omvat een aantal planningen om u hierbij te helpen. Het wordt sterk aangeraden dat u het document met overwegingen voor het plannen van het Service Fabric-cluster leest en begrijpt .

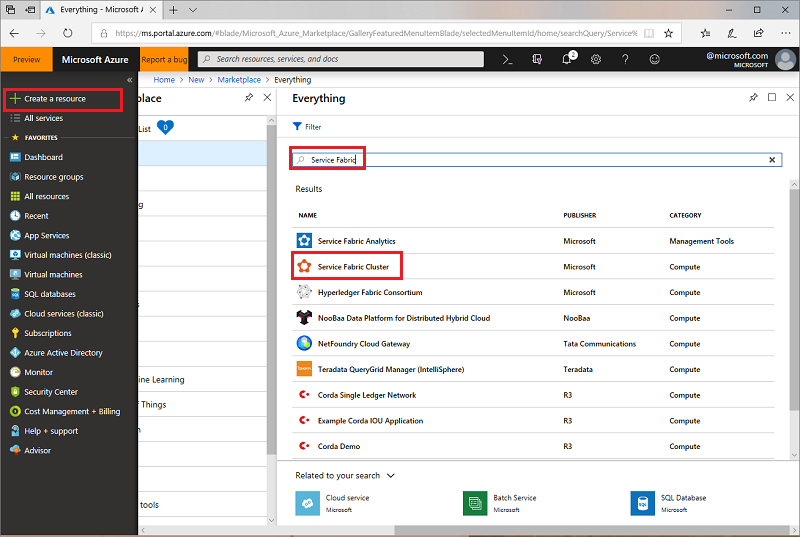

Zoeken naar de Service Fabric-clusterresource

Meld u aan bij de Azure-portal. Klik op Een resource maken om een nieuwe resourcesjabloon toe te voegen. Zoek naar de Service Fabric-clustersjabloon in marketplace onder Alles. Selecteer Service Fabric-cluster in de lijst.

Navigeer naar de blade Service Fabric-cluster en klik op Maken.

De blade Service Fabric-cluster maken heeft de volgende vier stappen:

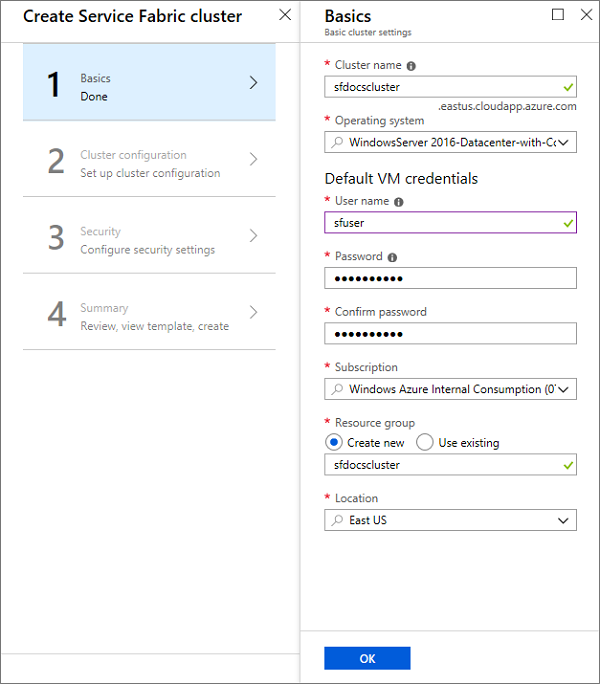

1. Basisprincipes

Op de blade Basisbeginselen moet u de basisgegevens voor uw cluster opgeven.

Voer de naam van het cluster in.

Voer een gebruikersnaam en wachtwoord in voor Extern bureaublad voor de VM's.

Zorg ervoor dat u het abonnement selecteert waarop u uw cluster wilt implementeren, met name als u meerdere abonnementen hebt.

Maak een nieuwe resourcegroep. U kunt het beste dezelfde naam geven als het cluster, omdat het helpt ze later te vinden, vooral wanneer u wijzigingen aanbrengt in uw implementatie of het cluster verwijdert.

Notitie

Hoewel u kunt besluiten een bestaande resourcegroep te gebruiken, is het een goed idee om een nieuwe resourcegroep te maken. Hierdoor kunt u eenvoudig clusters en alle resources verwijderen die worden gebruikt.

Selecteer de locatie waarin u het cluster wilt maken. Als u van plan bent een bestaand certificaat te gebruiken dat u al hebt geüpload naar een sleutelkluis, moet u dezelfde regio gebruiken waarin uw sleutelkluis zich bevindt.

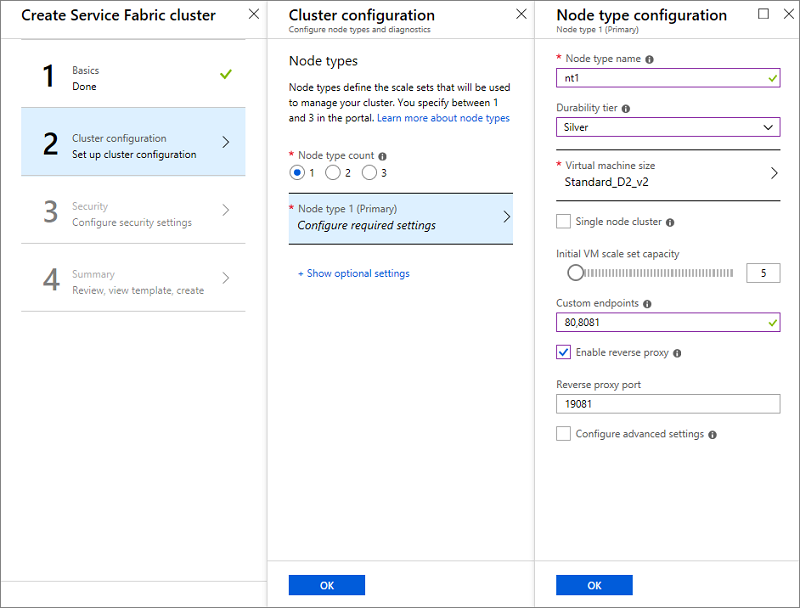

2. Clusterconfiguratie

Configureer uw clusterknooppunten. Knooppunttypen definiëren de VM-grootten, het aantal VM's en de bijbehorende eigenschappen. Uw cluster kan meer dan één knooppunttype hebben, maar het primaire knooppunttype (het eerste knooppunt dat u in de portal definieert), moet ten minste vijf VM's hebben, omdat dit het knooppunttype is waarop Service Fabric-systeemservices worden geplaatst. Configureer plaatsingseigenschappen niet omdat automatisch een standaardplaatsingseigenschap van NodeTypeName wordt toegevoegd.

Notitie

Een veelvoorkomend scenario voor meerdere knooppunttypen is een toepassing die een front-endservice en een back-endservice bevat. U wilt de front-endservice op kleinere VM's (VM-grootten zoals D2_V2) met poorten die zijn geopend voor internet, en de back-endservice op grotere VM's (met VM-grootten zoals D3_V2, D6_V2, D15_V2, enzovoort) zonder dat er internetgerichte poorten zijn geopend.

- Kies een naam voor uw knooppunttype (1 tot 12 tekens met alleen letters en cijfers).

- De minimale grootte van VM's voor het primaire knooppunttype wordt aangestuurd door de duurzaamheidslaag die u voor het cluster kiest. De standaardwaarde voor de duurzaamheidslaag is brons. Zie hoe u de duurzaamheid van het Service Fabric-cluster kiest voor meer informatie over duurzaamheid.

- Selecteer de grootte van de virtuele machine. VM's uit de D-serie hebben SSD-schijven en worden ten zeerste aanbevolen voor stateful toepassingen. Gebruik geen VM-SKU met gedeeltelijke kernen of minder dan 10 GB aan beschikbare schijfcapaciteit. Raadpleeg het overwegingsdocument voor service fabric-clusterplanning voor hulp bij het selecteren van de VM-grootte.

- Cluster met één knooppunt en drie knooppuntclusters zijn alleen bedoeld voor testgebruik. Ze worden niet ondersteund voor actieve productieworkloads.

- Kies de capaciteit van de initiële virtuele-machineschaalset voor het knooppunttype. U kunt het aantal virtuele machines in een knooppunttype later in- of uitschalen, maar op het primaire knooppunttype is het minimum vijf voor productieworkloads. Andere knooppunttypen kunnen minimaal één VM hebben. Het minimale aantal VM's voor het primaire knooppunttype zorgt voor de betrouwbaarheid van uw cluster.

- Configureer aangepaste eindpunten. Met dit veld kunt u een door komma's gescheiden lijst met poorten invoeren die u via de Azure Load Balancer beschikbaar wilt maken voor het openbare internet voor uw toepassingen. Als u bijvoorbeeld van plan bent om een webtoepassing in uw cluster te implementeren, voert u hier '80' in om verkeer op poort 80 in uw cluster toe te staan. Zie communiceren met toepassingen voor meer informatie over eindpunten

- Schakel omgekeerde proxy in. Met de omgekeerde Service Fabric-proxy kunnen microservices die worden uitgevoerd in een Service Fabric-cluster detecteren en communiceren met andere services met HTTP-eindpunten.

- Configureer clusterdiagnose in de blade Clusterconfiguratie onder Optionele instellingen +Weergeven. Diagnostische gegevens zijn standaard ingeschakeld op uw cluster om u te helpen bij het oplossen van problemen. Als u diagnostische gegevens wilt uitschakelen, wijzigt u de wisselknop Status in Uit. Het uitschakelen van diagnostische gegevens wordt niet aanbevolen. Als u al een Application Insights-project hebt gemaakt, geeft u de sleutel op, zodat de toepassingstraceringen naar het project worden gerouteerd.

- Neem de DNS-service op. De DNS-service is een optionele service waarmee u andere services kunt vinden met behulp van het DNS-protocol.

- Selecteer de infrastructuurupgrademodus waarop u het cluster wilt instellen. Selecteer Automatisch als u wilt dat het systeem automatisch de meest recente beschikbare versie ophaalt en uw cluster naar het cluster wilt upgraden. Stel de modus in op Handmatig als u een ondersteunde versie wilt kiezen. Zie het service fabric-clusterupgradedocument voor meer informatie over de fabric-upgrademodus.

Notitie

Alleen clusters met ondersteunde versies van Service Fabric worden ondersteund. Door de handmatige modus te selecteren, neemt u de verantwoordelijkheid om uw cluster te upgraden naar een ondersteunde versie.

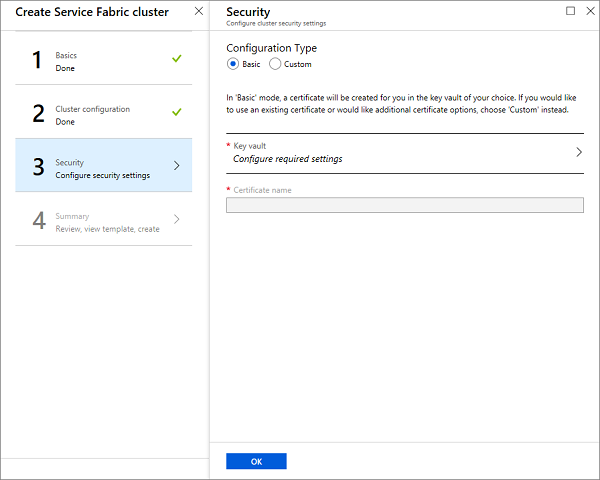

3. Beveiliging

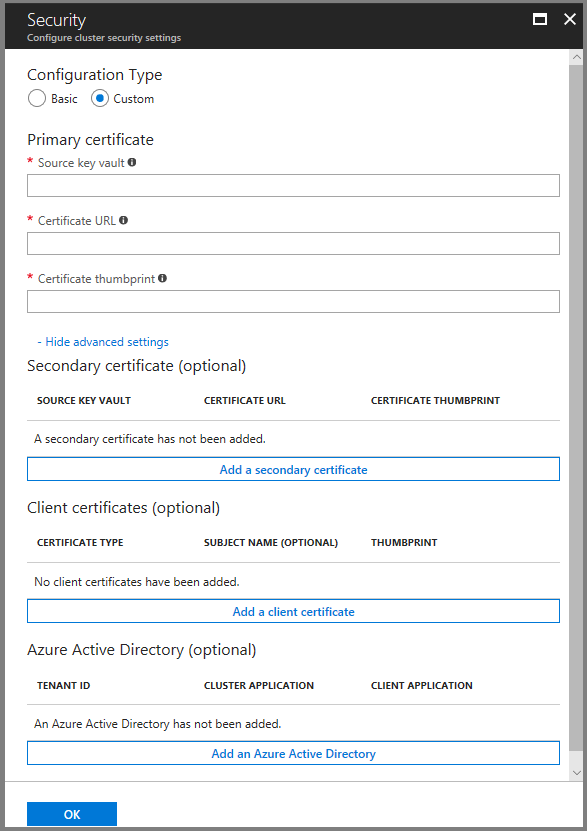

Om het instellen van een beveiligd testcluster eenvoudig voor u te maken, hebben we de basic-optie opgegeven. Als u al een certificaat hebt en het hebt geüpload naar uw sleutelkluis (en de sleutelkluis hebt ingeschakeld voor implementatie), gebruikt u de optie Aangepast

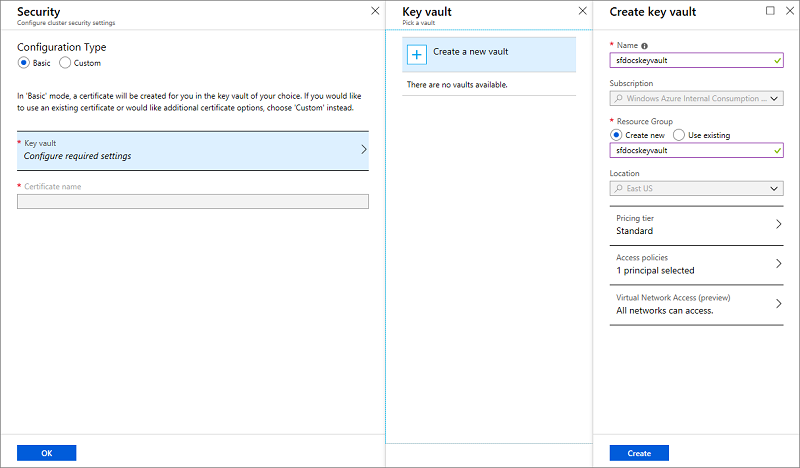

Basisoptie

Volg de schermen om een bestaande sleutelkluis toe te voegen of opnieuw te gebruiken en een certificaat toe te voegen. Het toevoegen van het certificaat is een synchroon proces en dus moet u wachten totdat het certificaat is gemaakt.

Verzet u tegen de verleiding om weg te navigeren van het scherm totdat het voorgaande proces is voltooid.

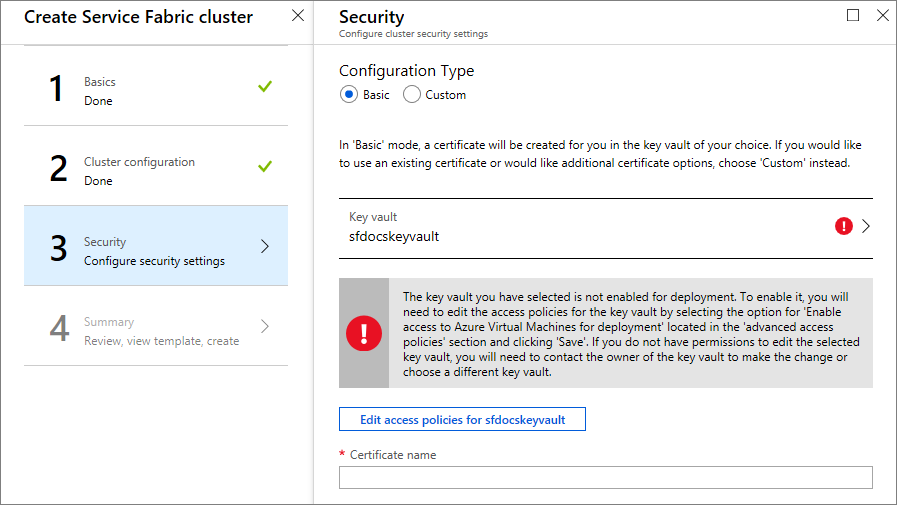

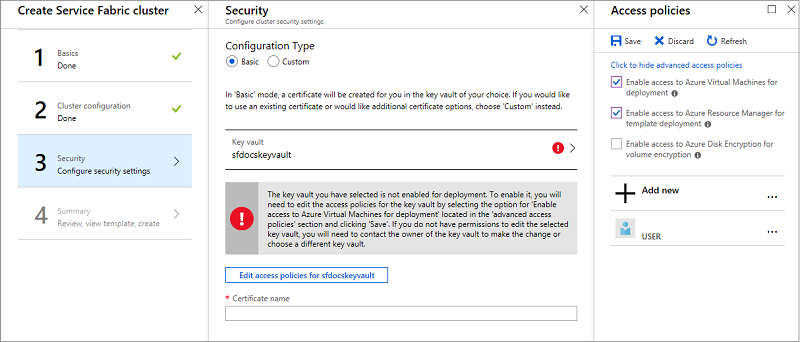

Nu de sleutelkluis is gemaakt, bewerkt u het toegangsbeleid voor uw sleutelkluis.

Klik op het toegangsbeleid bewerken en vervolgens geavanceerd toegangsbeleid weergeven en toegang tot Azure Virtual Machines inschakelen voor implementatie. U wordt aangeraden ook de sjabloonimplementatie in te schakelen. Nadat u uw selecties hebt gemaakt, vergeet dan niet om op de knop Opslaan te klikken en het deelvenster Toegangsbeleid te sluiten.

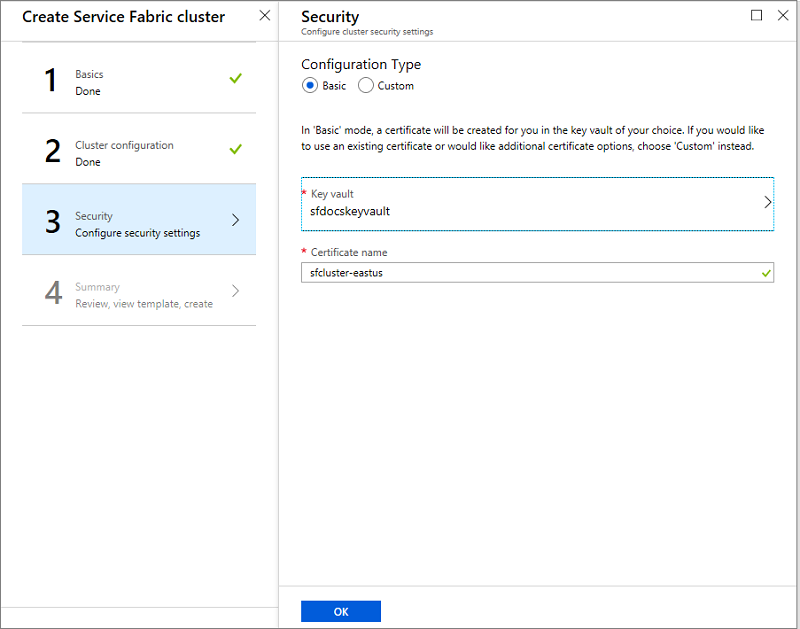

Voer de naam van het certificaat in en klik op OK.

Aangepaste optie

Sla deze sectie over als u de stappen in de basisoptie al hebt uitgevoerd.

U hebt de bronsleutelkluis, certificaat-URL en certificaatvingerafdrukgegevens nodig om de beveiligingspagina te voltooien. Als u dit niet bij de hand hebt, opent u een ander browservenster en doet u het volgende in Azure Portal

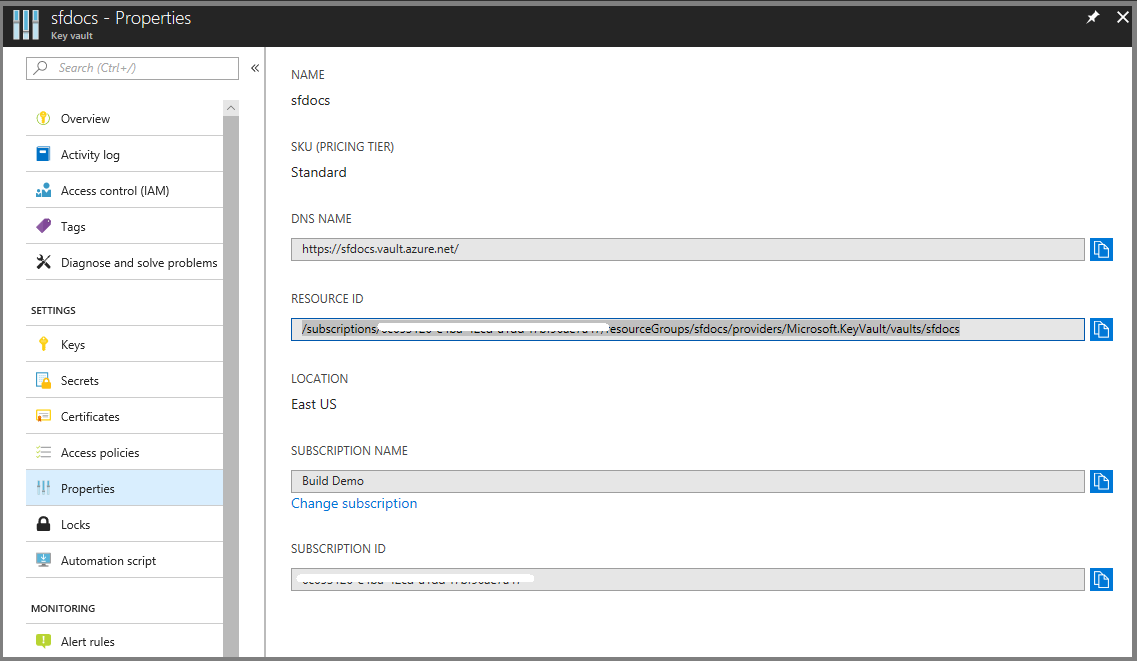

Navigeer naar de sleutelkluisservice.

Selecteer het tabblad Eigenschappen en kopieer de RESOURCE-id naar Bronsleutelkluis in het andere browservenster

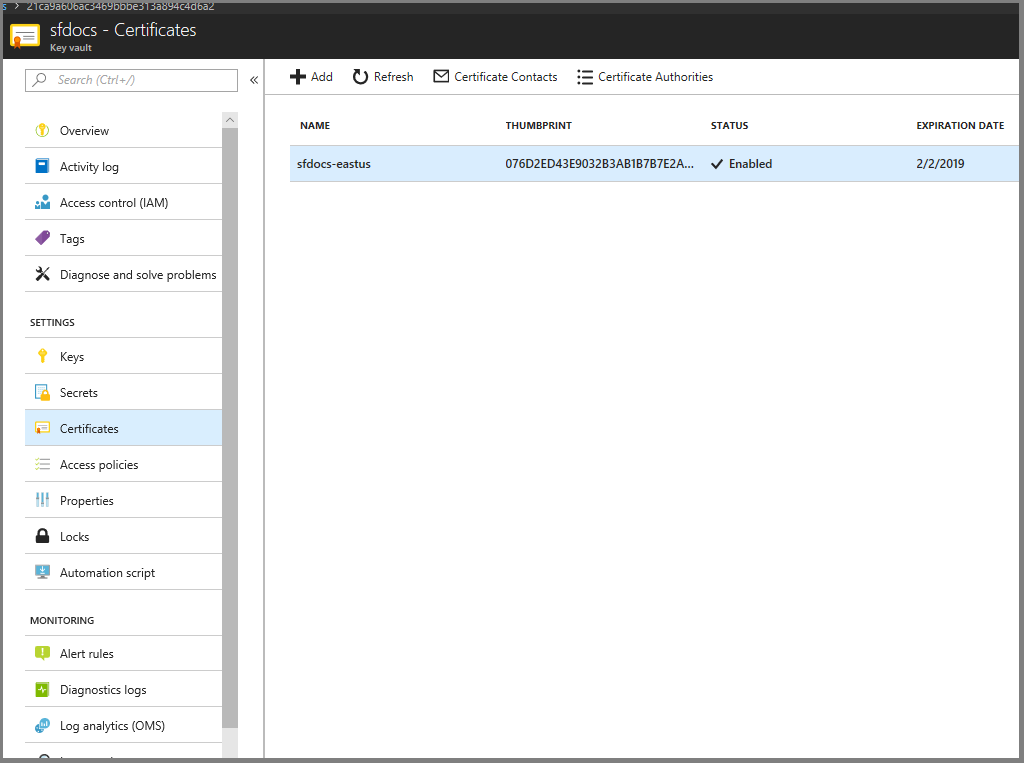

Selecteer nu het tabblad Certificaten.

Klik op vingerafdruk van certificaat, waarmee u naar de pagina Versies gaat.

Klik op de GUID's die u onder de huidige versie ziet.

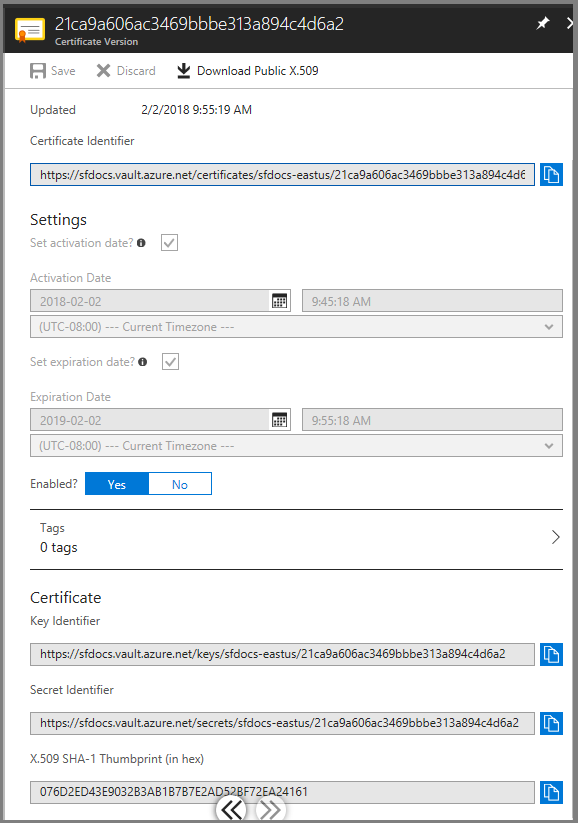

U moet nu op het scherm staan, zoals hieronder. Kopieer de hexadecimale SHA-1-vingerafdruk naar 'Vingerafdruk van certificaat' in het andere browservenster

Kopieer de geheime id naar de certificaat-URL in een ander browservenster.

Schakel het selectievakje Geavanceerde instellingen configureren in om clientcertificaten in te voeren voor de beheerderclient en alleen-lezenclient. Voer in deze velden de vingerafdruk in van uw beheerdersclientcertificaat en de vingerafdruk van het alleen-lezen clientcertificaat van de gebruiker, indien van toepassing. Wanneer beheerders proberen verbinding te maken met het cluster, krijgen ze alleen toegang als ze een certificaat hebben met een vingerafdruk die overeenkomt met de vingerafdrukwaarden die hier zijn ingevoerd.

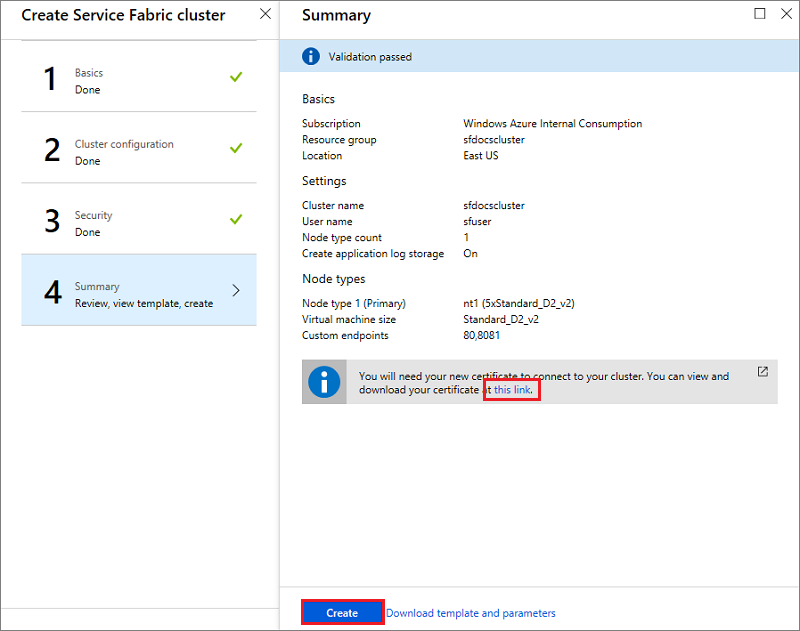

4. Samenvatting

U bent nu klaar om het cluster te implementeren. Voordat u dit doet, downloadt u het certificaat en kijkt u in het grote blauwe informatievak voor de koppeling. Zorg ervoor dat u het certificaat op een veilige plaats bewaart. u hebt deze nodig om verbinding te maken met uw cluster. Omdat het certificaat dat u hebt gedownload geen wachtwoord heeft, wordt u aangeraden er een toe te voegen.

Klik op Maken om het maken van het cluster te voltooien. U kunt de sjabloon desgewenst downloaden.

U kunt de voortgang van het maken in de meldingen bekijken. (Klik op het pictogram Bel in de buurt van de statusbalk rechtsboven in het scherm.) Als u tijdens het maken van het cluster op Vastmaken aan Startboard hebt geklikt, wordt het Service Fabric-cluster op het startbord vastgemaakt. Dit proces duurt enige tijd.

Als u beheerbewerkingen wilt uitvoeren op uw cluster met behulp van PowerShell of CLI, moet u verbinding maken met uw cluster. Lees meer over het maken van verbinding met uw cluster.

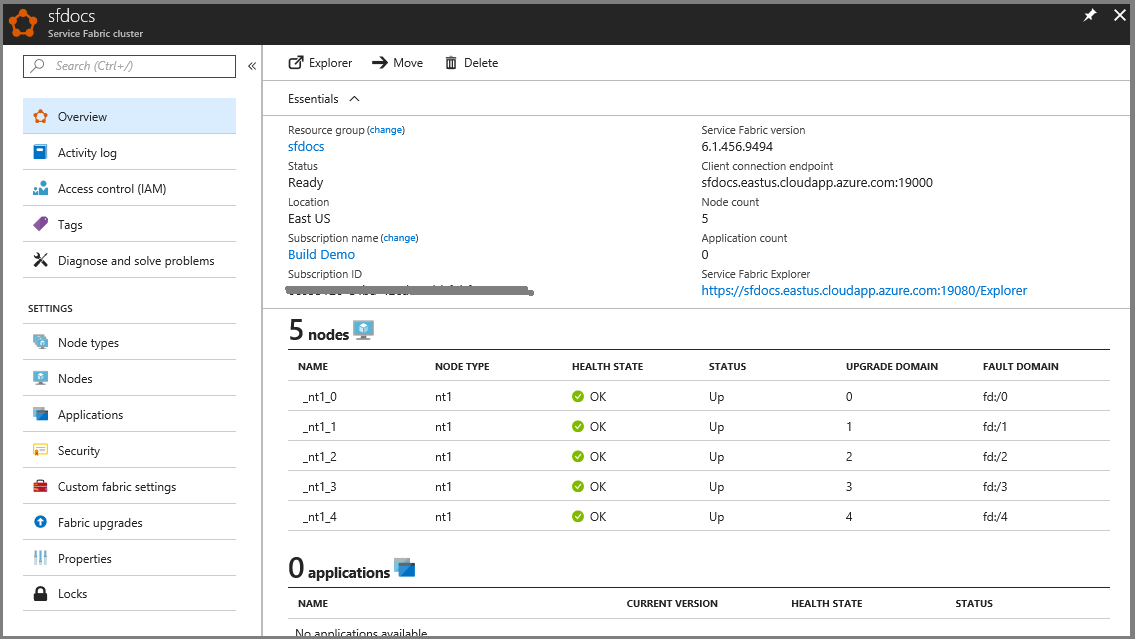

De clusterstatus weergeven

Zodra uw cluster is gemaakt, kunt u uw cluster controleren in de portal:

- Ga naar Bladeren en klik op Service Fabric-clusters.

- Zoek het cluster en klik erop.

- U kunt de gegevens van uw cluster nu bekijken op het dashboard, waaronder het openbare eindpunt van het cluster en een koppeling naar Service Fabric Explorer.

De sectie Knooppuntmonitor op de dashboardblade van het cluster geeft het aantal VM's aan dat in orde en niet in orde is. Meer informatie over de status van het cluster vindt u in de inleiding van het Service Fabric-statusmodel.

Notitie

Voor Service Fabric-clusters moet een bepaald aantal knooppunten altijd de beschikbaarheid behouden en de status behouden. Dit wordt 'quorum onderhouden' genoemd. Daarom is het doorgaans niet veilig om alle machines in het cluster af te sluiten, tenzij u eerst een volledige back-up van uw status hebt uitgevoerd.

Externe verbinding maken met een exemplaar van een virtuele-machineschaalset of een clusterknooppunt

Elk van de NodeTypes die u in uw cluster opgeeft, resulteert in een virtuele-machineschaalset die wordt ingesteld.

Volgende stappen

Op dit moment hebt u een beveiligd cluster met behulp van certificaten voor beheerverificatie. Maak vervolgens verbinding met uw cluster en leer hoe u toepassingsgeheimen beheert. Meer informatie over service fabric-ondersteuningsopties.