Machines repliceren met privé-eindpunten

Met Azure Site Recovery kunt u privé-eindpunten van Azure Private Link gebruiken voor het repliceren van uw machines vanuit een geïsoleerd virtueel netwerk. Privé-eindpunttoegang tot een herstelkluis wordt ondersteund in alle Azure Commercial & Government-regio's.

In dit artikel vindt u instructies voor het uitvoeren van de volgende stappen:

- Maak een Azure Backup Recovery Services-kluis om uw machines te beveiligen.

- Schakel een beheerde identiteit in voor de kluis en ververleent de vereiste machtigingen voor toegang tot opslagaccounts van klanten om verkeer van bron naar doellocaties te repliceren. Toegang tot beheerde identiteiten voor opslag is nodig wanneer u Private Link-toegang tot de kluis instelt.

- DNS-wijzigingen aanbrengen die vereist zijn voor privé-eindpunten

- Privé-eindpunten maken en goedkeuren voor een kluis in een virtueel netwerk

- Maak privé-eindpunten voor de opslagaccounts. U kunt zo nodig openbare of firewalltoegang voor opslag blijven toestaan. Het maken van een privé-eindpunt voor toegang tot opslag is niet verplicht voor Azure Site Recovery.

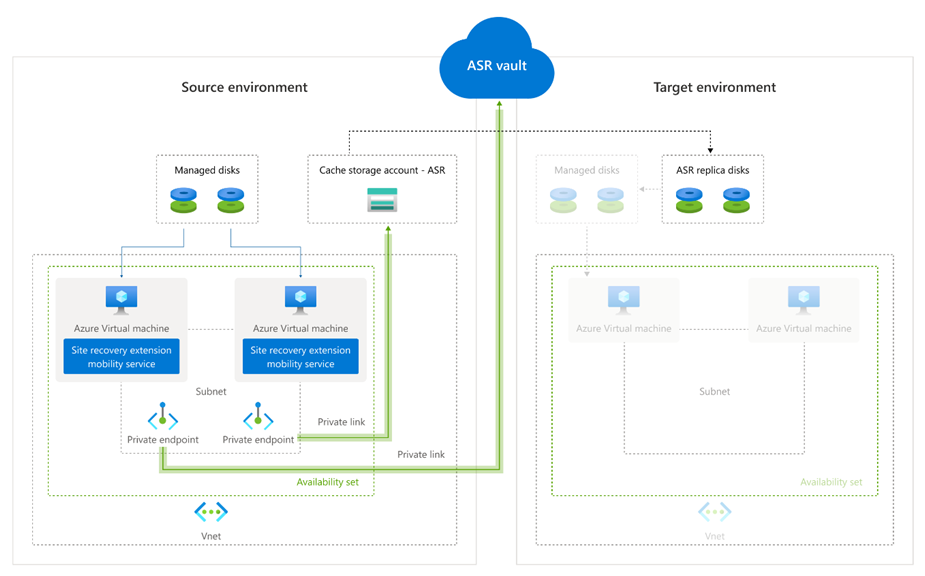

Hieronder ziet u een referentiearchitectuur over de wijzigingen in de replicatiewerkstroom met privé-eindpunten.

Vereisten en opmerkingen

- Privé-eindpunten kunnen alleen worden gemaakt voor nieuwe Recovery Services-kluizen waarvoor geen items zijn geregistreerd bij de kluis. Als zodanig moeten privé-eindpunten worden gemaakt voordat items aan de kluis worden toegevoegd. Bekijk de prijsstructuur voor privé-eindpunten.

- Wanneer een privé-eindpunt wordt gemaakt voor een kluis, wordt de kluis vergrendeld en is deze niet toegankelijk vanuit andere netwerken dan die netwerken met privé-eindpunten.

- Microsoft Entra ID biedt momenteel geen ondersteuning voor privé-eindpunten. Als zodanig moeten IP-adressen en volledig gekwalificeerde domeinnamen die vereist zijn om microsoft Entra-id te laten werken in een regio uitgaande toegang vanaf het beveiligde netwerk toestaan. U kunt ook de netwerkbeveiligingsgroeptag 'Azure Active Directory' en Azure Firewall-tags gebruiken om toegang te verlenen tot Microsoft Entra-id, indien van toepassing.

- Er zijn ten minste zeven IP-adressen vereist in de subnetten van zowel uw broncomputers als uw herstelmachines. Wanneer u een privé-eindpunt voor de kluis maakt, maakt Site Recovery vijf privékoppelingen voor toegang tot de microservices. Wanneer u de replicatie inschakelt, worden er bovendien twee extra privékoppelingen toegevoegd voor de koppeling tussen de bron- en doelregio.

- Een extra IP-adres is vereist in zowel de bron- als herstelsubnetten. Dit IP-adres is alleen nodig wanneer u privé-eindpunten moet gebruiken die verbinding maken met cacheopslagaccounts. Privé-eindpunten voor opslag kunnen alleen worden gemaakt op het type Algemeen gebruik v2. Bekijk de prijsstructuur voor gegevensoverdracht op GPv2.

Privé-eindpunten maken en gebruiken voor Site Recovery

In deze sectie vindt u informatie over de stappen voor het maken en gebruiken van privé-eindpunten voor Azure Site Recovery in uw virtuele netwerken.

Notitie

Het wordt ten zeerste aanbevolen om deze stappen in dezelfde volgorde te volgen als opgegeven. Als u dit niet doet, kan dit ertoe leiden dat de kluis niet kan worden gebruikt voor privé-eindpunten en dat u het proces opnieuw moet starten met een nieuwe kluis.

Een Recovery Services-kluis maken

Een Recovery Services-kluis is een entiteit die de replicatiegegevens van machines bevat en wordt gebruikt om Site Recovery-bewerkingen te activeren. Zie Een Recovery Services-kluis maken voor meer informatie.

Schakel de beheerde identiteit voor de kluis in.

Met een beheerde identiteit kan de kluis toegang krijgen tot de opslagaccounts van de klant. Site Recovery moet toegang hebben tot de bronopslag, doelopslag en cache-/logboekopslagaccounts, afhankelijk van de scenariovereiste. Toegang tot beheerde identiteiten is essentieel wanneer u de service voor privékoppelingen voor de kluis gebruikt.

Ga naar uw Recovery Services-kluis. Selecteer Identiteit onder Instellingen.

Wijzig de status in Aan en selecteer Opslaan.

Er wordt een object-id gegenereerd die aangeeft dat de kluis nu is geregistreerd bij Azure Active Directory.

Privé-eindpunten maken voor de Recovery Services-kluis

Als u zowel failover als failback voor virtuele Azure-machines wilt inschakelen, hebt u twee privé-eindpunten nodig voor de kluis. Eén privé-eindpunt voor de beveiliging van machines in het bronnetwerk en een ander voor het opnieuw beveiligen van failovermachines in het herstelnetwerk.

Zorg ervoor dat u ook tijdens dit installatieproces een virtueel herstelnetwerk in uw doelregio maakt.

Maak het eerste privé-eindpunt voor uw kluis in uw virtuele bronnetwerk met behulp van het Private Link Center in de portal of via Azure PowerShell. Maak het tweede privé-eindpunt voor de kluis in uw herstelnetwerk. Hieronder volgen de stappen voor het maken van het privé-eindpunt in het bronnetwerk. Herhaal dezelfde richtlijnen om het tweede privé-eindpunt te maken.

Zoek en selecteer 'Private Link' in de zoekbalk van Azure Portal. Met deze actie gaat u naar het Private Link-centrum.

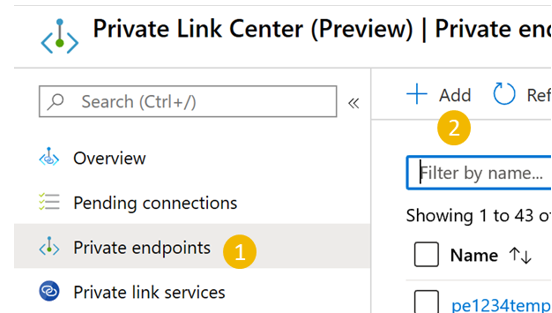

Selecteer privé-eindpunten in de linkernavigatiebalk. Selecteer op de pagina Privé-eindpunten +Toevoegen om een privé-eindpunt voor uw kluis te maken.

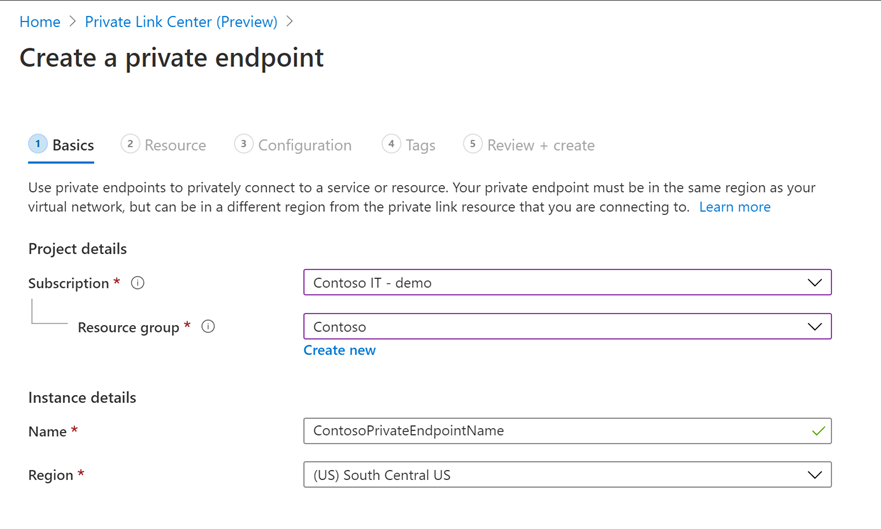

Eenmaal in de ervaring Privé-eindpunt maken, moet u details opgeven voor het maken van uw privé-eindpuntverbinding.

Basisbeginselen: vul de basisgegevens voor uw privé-eindpunten in. De regio moet hetzelfde zijn als de bronmachines.

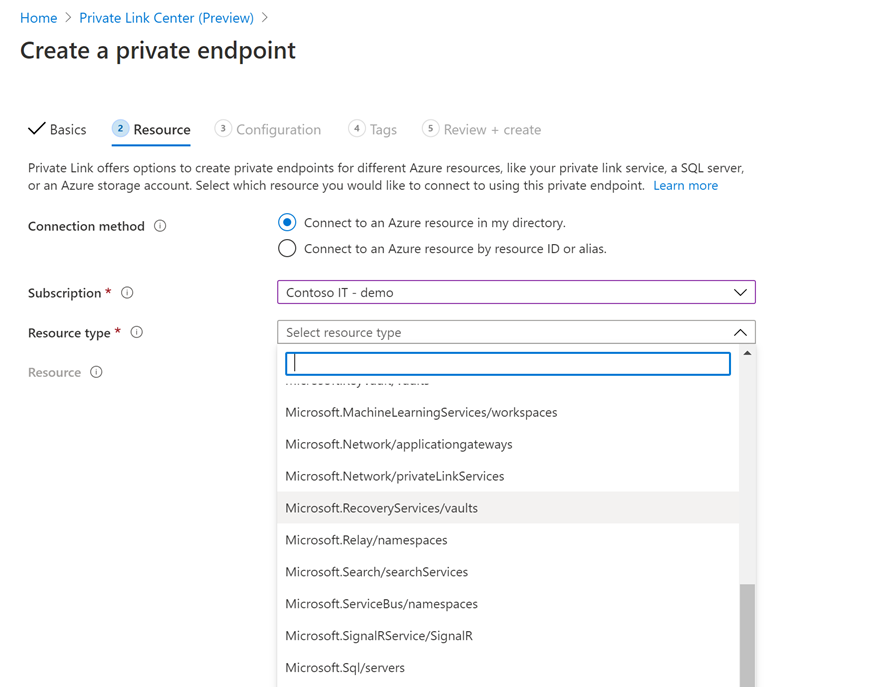

Resource: Op dit tabblad moet u de platform-as-a-service-resource vermelden waarvoor u de verbinding wilt maken. Selecteer Microsoft.RecoveryServices/kluizen in het resourcetype voor uw geselecteerde abonnement. Kies vervolgens de naam van uw Recovery Services-kluis voor Resource en stel Azure Site Recovery in als de doelsubresource.

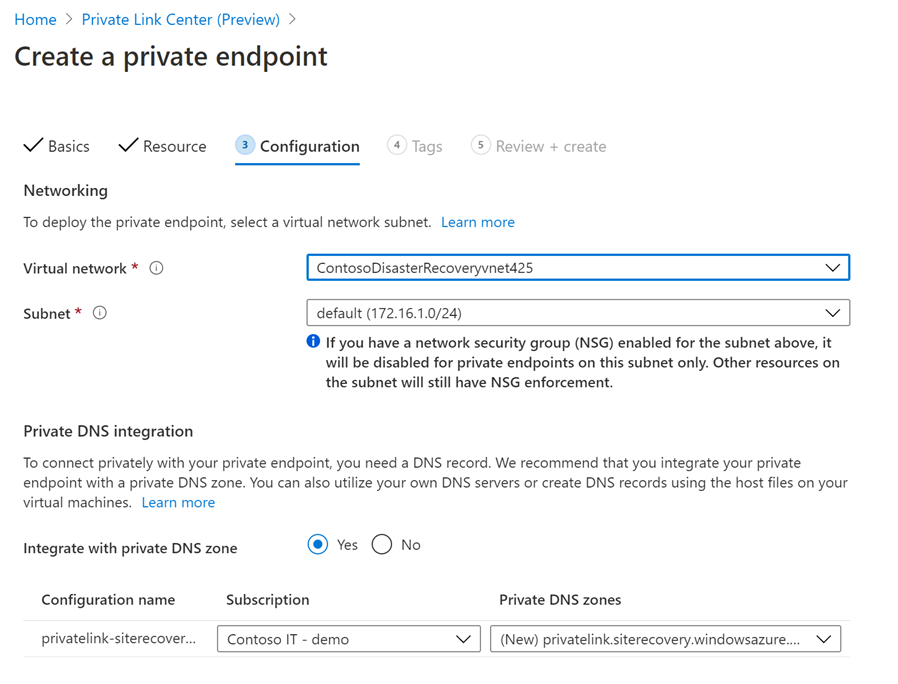

Configuratie: Geef in de configuratie het virtuele netwerk en subnet op waar u het privé-eindpunt wilt maken. Dit virtuele netwerk is het netwerk waar de virtuele machine aanwezig is. Schakel integratie met privé-DNS-zone in door Ja te selecteren. Kies een al gemaakte DNS-zone of maak een nieuwe zone. Als u Ja selecteert, wordt de zone automatisch gekoppeld aan het virtuele bronnetwerk en worden de DNS-records toegevoegd die vereist zijn voor DNS-omzetting van nieuwe IP-adressen en volledig gekwalificeerde domeinnamen die zijn gemaakt voor het privé-eindpunt.

Zorg ervoor dat u ervoor kiest om een nieuwe DNS-zone te maken voor elk nieuw privé-eindpunt dat verbinding maakt met dezelfde kluis. Als u een bestaande privé-DNS-zone kiest, worden de vorige CNAME-records overschreven. Raadpleeg de richtlijnen voor privé-eindpunten voordat u doorgaat.

Als uw omgeving een hub- en spoke-model heeft, hebt u slechts één privé-eindpunt en slechts één privé-DNS-zone nodig voor de volledige installatie, omdat er al peering tussen uw virtuele netwerken is ingeschakeld. Zie DNS-integratie van privé-eindpunten voor meer informatie.

Als u de privé-DNS-zone handmatig wilt maken, volgt u de stappen in Privé-DNS-zones maken en voegt u handmatig DNS-records toe.

Tags: U kunt desgewenst tags toevoegen voor uw privé-eindpunt.

Controleren en maken: wanneer de validatie is voltooid, selecteert u Maken om het privé-eindpunt te maken.

Zodra het privé-eindpunt is gemaakt, worden er vijf volledig gekwalificeerde domeinnamen toegevoegd aan het privé-eindpunt. Met deze koppelingen kunnen de machines in het virtuele netwerk toegang krijgen tot alle vereiste Site Recovery-microservices in de context van de kluis. Wanneer u de replicatie inschakelt, worden er later twee extra volledig gekwalificeerde domeinnamen toegevoegd aan hetzelfde privé-eindpunt.

De vijf domeinnamen zijn opgemaakt met het volgende patroon:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

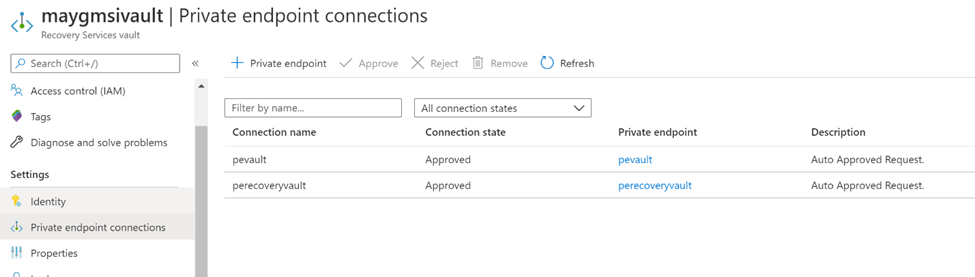

Privé-eindpunten goedkeuren voor Site Recovery

Als de gebruiker die het privé-eindpunt maakt ook de eigenaar is van de Recovery Services-kluis, wordt het hierboven gemaakte privé-eindpunt binnen enkele minuten automatisch goedgekeurd. Anders moet de eigenaar van de kluis het privé-eindpunt goedkeuren voordat u het gaat gebruiken. Als u een aangevraagde privé-eindpuntverbinding wilt goedkeuren of weigeren, gaat u naar Privé-eindpuntverbindingen onder 'Instellingen' op de pagina van de herstelkluis.

U kunt naar de privé-eindpuntresource gaan om de status van de verbinding te controleren voordat u doorgaat.

(Optioneel) Privé-eindpunten maken voor het cacheopslagaccount

Er kan een privé-eindpunt naar Azure Storage worden gebruikt. Het maken van privé-eindpunten voor opslagtoegang is optioneel voor Azure Site Recovery-replicatie. Bij het maken van een privé-eindpunt voor opslag zijn de volgende vereisten van toepassing:

- U hebt een privé-eindpunt nodig voor het cache-/logboekopslagaccount in uw virtuele bronnetwerk.

- U hebt een tweede privé-eindpunt nodig op het moment van opnieuw beveiligen van de machines waarvoor een failover is uitgevoerd in het herstelnetwerk. Dit privé-eindpunt is bedoeld voor het nieuwe opslagaccount dat is gemaakt in de doelregio.

Notitie

Als privé-eindpunten niet zijn ingeschakeld voor het opslagaccount, is de beveiliging nog steeds geslaagd. Replicatieverkeer gaat echter door naar openbare Azure Site Recovery-eindpunten. Om ervoor te zorgen dat replicatieverkeer via privékoppelingen stroomt, moet het opslagaccount zijn ingeschakeld met privé-eindpunten.

Notitie

Privé-eindpunt voor opslag kan alleen worden gemaakt voor opslagaccounts voor algemeen gebruik v2 . Zie De prijzen van standard-pagina-blobs voor informatie over prijzen.

Volg de richtlijnen voor het maken van privéopslag om een opslagaccount met een privé-eindpunt te maken. Zorg ervoor dat u Ja selecteert voor integratie met een privé-DNS-zone. Selecteer een al gemaakte DNS-zone of maak een nieuwe.

Vereiste machtigingen verlenen aan de kluis

Als uw virtuele machines beheerde schijven gebruiken, moet u de beheerde identiteit alleen machtigingen verlenen voor de cacheopslagaccounts. Als de virtuele machines niet-beheerde schijven gebruiken, moet u de beheerde identiteit machtigingen verlenen voor bron-, cache- en doelopslagaccounts. In dit geval moet u het doelopslagaccount vooraf maken.

Voordat u replicatie van virtuele machines inschakelt, moet de beheerde identiteit van de kluis de volgende rolmachtigingen hebben, afhankelijk van het type opslagaccount:

- Op Resource Manager gebaseerde opslagaccounts (standaardtype):

- Op Resource Manager gebaseerde opslagaccounts (Premium-type):

- Klassieke opslagaccounts:

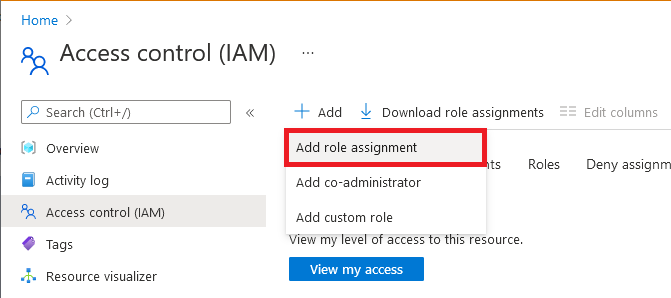

In de volgende stappen wordt beschreven hoe u een roltoewijzing toevoegt aan uw opslagaccounts, één voor één. Raadpleeg Azure-rollen toewijzen met Azure Portal voor informatie over het toewijzen van rollen.

Navigeer in Azure Portal naar het cacheopslagaccount dat u hebt gemaakt.

Klik op Toegangsbeheer (IAM) .

Selecteer Roltoewijzing toevoegen.>

Selecteer op het tabblad Rol een van de rollen die in het begin van deze sectie worden vermeld.

Selecteer beheerde identiteit op het tabblad Leden en selecteer vervolgens Leden selecteren.

Selecteer uw Azure-abonnement.

Selecteer Door het systeem toegewezen beheerde identiteit, zoek naar een kluis en selecteer deze.

Selecteer op het tabblad Beoordelen en toewijzen de optie Beoordelen en toewijzen om de rol toe te wijzen.

Naast deze machtigingen moet u toegang tot vertrouwde Microsoft-services toestaan. Dit doet u als volgt:

Ga naar Firewalls en virtuele netwerken.

Selecteer in Uitzonderingen de optie Vertrouwde Microsoft-services toegang geven tot dit opslagaccount.

Uw virtuele machines beveiligen

Zodra alle bovenstaande configuraties zijn voltooid, gaat u verder met het inschakelen van replicatie voor uw virtuele machines. Alle Site Recovery-bewerkingen werken zonder extra stappen als DNS-integratie is gebruikt tijdens het maken van privé-eindpunten in de kluis. Als de DNS-zones echter handmatig worden gemaakt en geconfigureerd, hebt u aanvullende stappen nodig om specifieke DNS-records toe te voegen in zowel bron- als doel-DNS-zones nadat u de replicatie hebt ingeschakeld. Zie Privé-DNS-zones maken en DNS-records handmatig toevoegen voor meer informatie en stappen.

Privé-DNS-zones maken en DNS-records handmatig toevoegen

Als u niet de optie hebt geselecteerd om te integreren met een privé-DNS-zone op het moment dat u een privé-eindpunt voor de kluis maakt, volgt u de stappen in deze sectie.

Maak één privé-DNS-zone zodat de Mobility-agent volledig gekwalificeerde domeinnamen van private link kan omzetten in privé-IP-adressen.

Een privé-DNS-zone maken

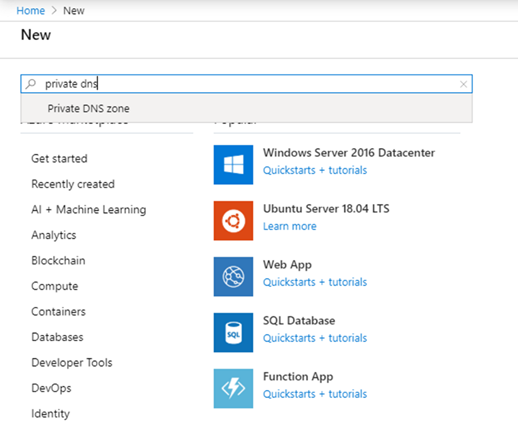

Zoek naar Privé-DNS zone in de zoekbalk alle services en selecteer 'Privé-DNS zones' in de vervolgkeuzelijst.

Selecteer op de pagina 'Privé-DNS zones' de knop +Toevoegen om een nieuwe zone te maken.

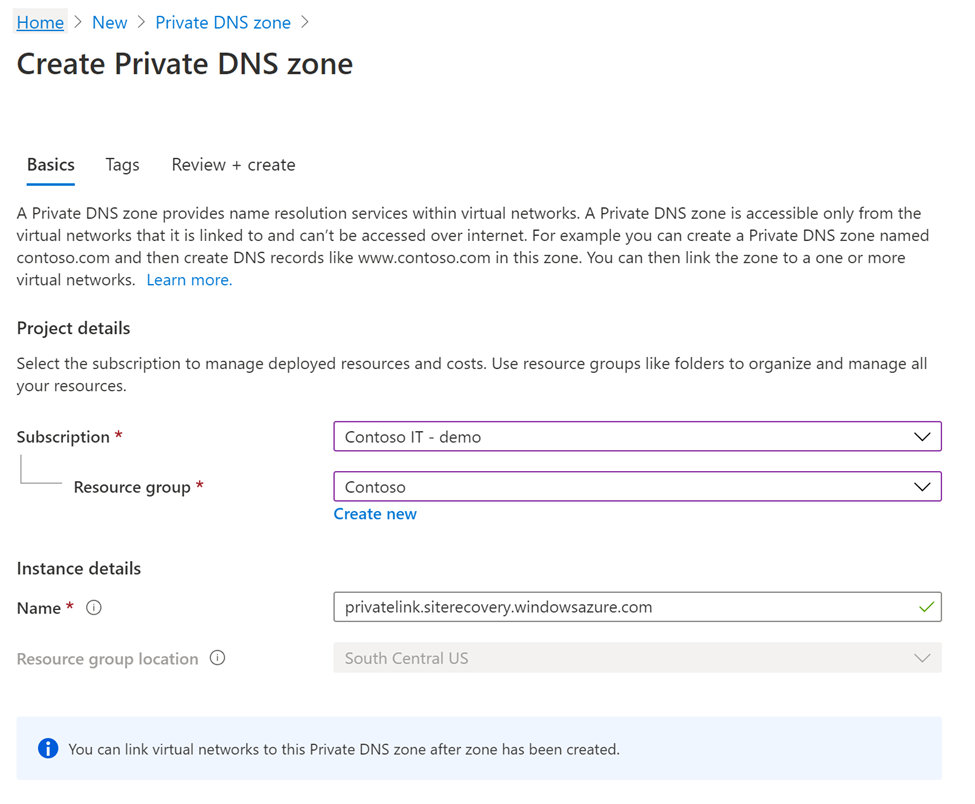

Vul op de pagina Privé-DNS-zone maken de vereiste gegevens in. Voer de naam van de privé-DNS-zone in als

privatelink.siterecovery.windowsazure.com. U kunt elke resourcegroep en elk abonnement kiezen om deze te maken.

Ga door naar het tabblad Controleren en maken om de DNS-zone te controleren en te maken.

Privé-DNS-zone koppelen aan uw virtuele netwerk

De hierboven gemaakte privé-DNS-zones moeten nu worden gekoppeld aan het virtuele netwerk waar uw servers zich momenteel bevinden. U moet de privé-DNS-zone ook vooraf koppelen aan het virtuele doelnetwerk.

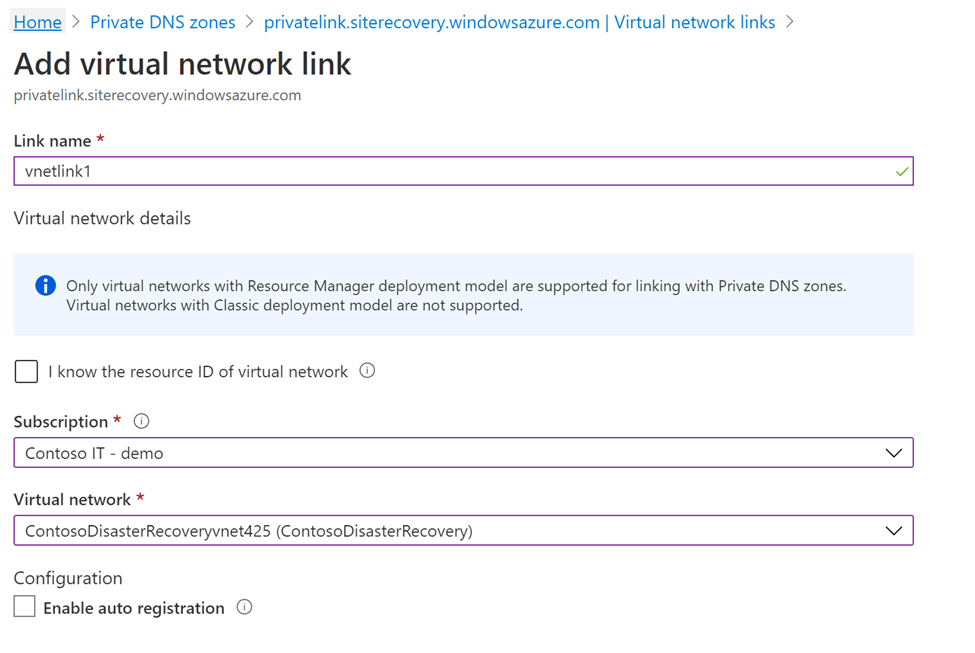

Ga naar de privé-DNS-zone die u in de vorige stap hebt gemaakt en navigeer naar koppelingen naar het virtuele netwerk aan de linkerkant van de pagina. Selecteer daar de knop +Toevoegen .

Vul de vereiste gegevens in. De velden Abonnement en Virtueel netwerk moeten worden ingevuld met de bijbehorende details van het virtuele netwerk waar uw servers bestaan. De andere velden moeten net zo blijven.

DNS-records toevoegen

Nadat u de vereiste privé-DNS-zones en de privé-eindpunten hebt gemaakt, moet u DNS-records toevoegen aan uw DNS-zones.

Notitie

Als u een aangepaste privé-DNS-zone gebruikt, moet u ervoor zorgen dat vergelijkbare vermeldingen worden gemaakt, zoals hieronder wordt besproken.

Voor deze stap moet u vermeldingen maken voor elke volledig gekwalificeerde domeinnaam in uw privé-eindpunt in uw privé-DNS-zone.

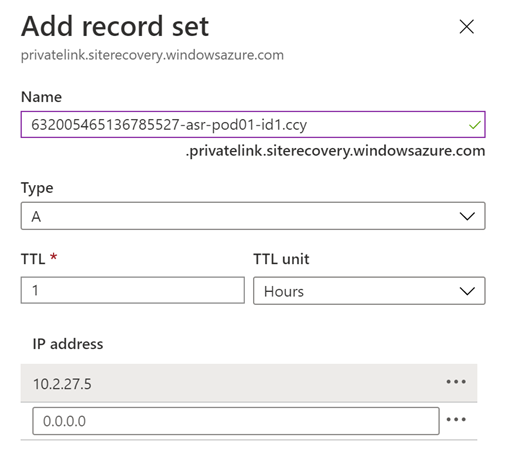

Ga naar uw privé-DNS-zone en navigeer naar de sectie Overzicht aan de linkerkant van de pagina. Selecteer vervolgens +Recordset om records toe te voegen.

Voeg op de pagina Recordset toevoegen die wordt geopend een vermelding toe voor elke volledig gekwalificeerde domeinnaam en privé-IP als een A-typerecord . De lijst met volledig gekwalificeerde domeinnamen en IP-adressen kan worden verkregen via de pagina Privé-eindpunt in Overzicht. Zoals in het onderstaande voorbeeld wordt weergegeven, wordt de eerste volledig gekwalificeerde domeinnaam van het privé-eindpunt toegevoegd aan de recordset in de privé-DNS-zone.

Deze volledig gekwalificeerde domeinnamen komen overeen met het patroon:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

Notitie

Nadat u replicatie hebt ingeschakeld, worden er twee volledig gekwalificeerde domeinnamen gemaakt op de privé-eindpunten in beide regio's. Zorg ervoor dat u ook de DNS-records toevoegt voor deze zojuist gemaakte volledig gekwalificeerde domeinnamen.

Volgende stappen

Nu u privé-eindpunten hebt ingeschakeld voor de replicatie van uw virtuele machine, raadpleegt u deze andere pagina's voor aanvullende en gerelateerde informatie: