Voorbeeld van Voorwaarden voor Azure-roltoewijzing voor Blob Storage

In dit artikel vindt u enkele voorbeelden van roltoewijzingsvoorwaarden voor het beheren van de toegang tot Azure Blob Storage.

Belangrijk

Op kenmerken gebaseerd toegangsbeheer van Azure (Azure ABAC) is algemeen beschikbaar (GA) voor het beheren van de toegang tot Azure Blob Storage, Azure Data Lake Storage Gen2 en Azure Queues met behulp van request, resourceen environmentprincipal kenmerken in de prestatielagen standard en Premium Storage-account. Momenteel zijn het resourcekenmerk voor containermetagegevens en de lijst-blob inclusief het aanvraagkenmerk in PREVIEW. Zie Status van voorwaardefuncties in Azure Storage voor volledige informatie over de functiestatus van ABAC voor Azure Storage.

Raadpleeg de Aanvullende voorwaarden voor Microsoft Azure-previews voor juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

Vereisten

Zie Voorwaarden voor informatie over de vereisten voor het toevoegen of bewerken van voorwaarden voor roltoewijzing.

Overzicht van voorbeelden in dit artikel

Gebruik de volgende tabel om snel een voorbeeld te vinden dat past bij uw ABAC-scenario. De tabel bevat een korte beschrijving van het scenario, plus een lijst met kenmerken die worden gebruikt in het voorbeeld per bron (omgeving, principal, aanvraag en resource).

Blob-indextags

Deze sectie bevat voorbeelden van blobindextags.

Belangrijk

Hoewel de Read content from a blob with tag conditions suboperation momenteel wordt ondersteund voor compatibiliteit met voorwaarden die zijn geïmplementeerd tijdens de preview van de ABAC-functie, is deze afgeschaft en raadt Microsoft aan de Read a blob actie te gebruiken.

Wanneer u ABAC-voorwaarden configureert in Azure Portal, ziet u mogelijk AFGESCHAFT: Inhoud lezen uit een blob met tagvoorwaarden. Microsoft raadt u aan de bewerking te verwijderen en deze te vervangen door de Read a blob actie.

Als u uw eigen voorwaarde ontwerpt waarin u leestoegang wilt beperken op basis van tagvoorwaarden, raadpleegt u Voorbeeld: blobs lezen met een blobindextag.

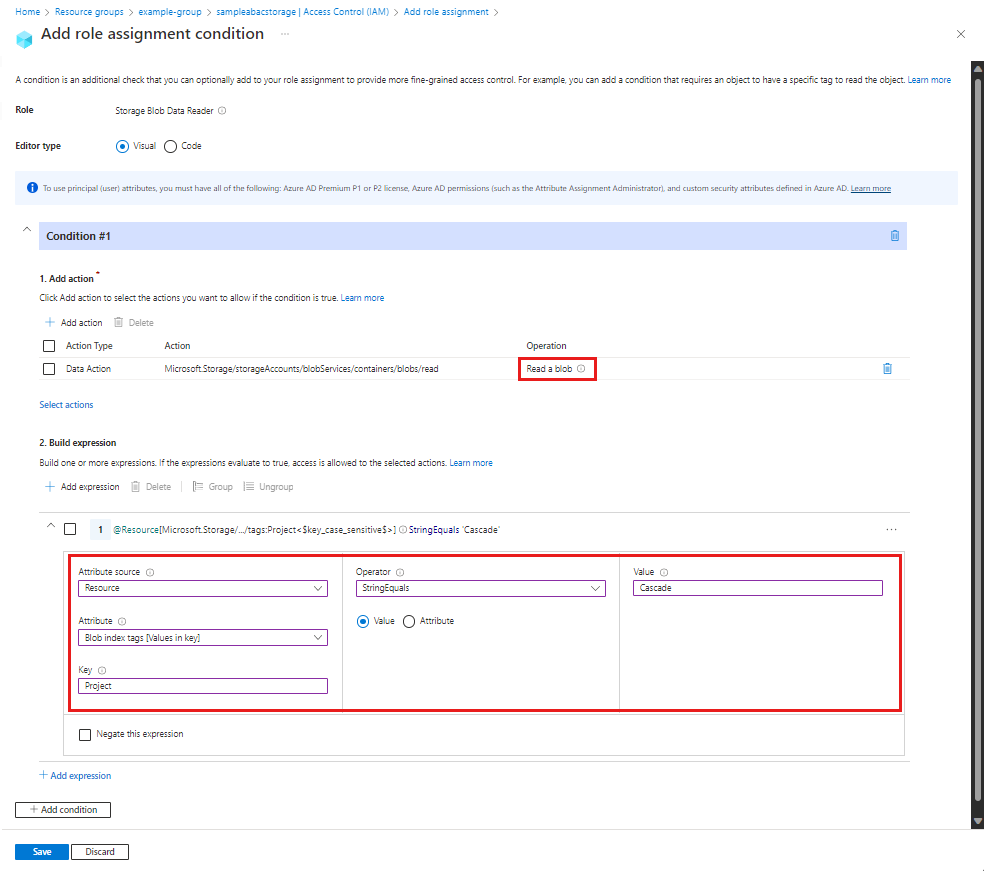

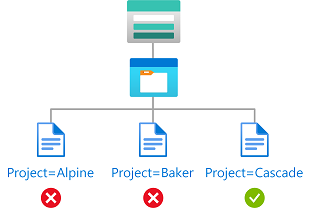

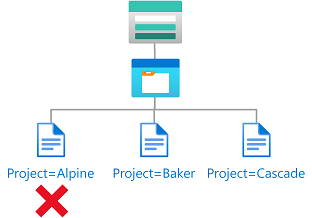

Voorbeeld: Blobs lezen met een blobindextag

Met deze voorwaarde kunnen gebruikers blobs lezen met een blob-indextagsleutel van Project en een waarde van Trapsgewijs. Pogingen om toegang te krijgen tot blobs zonder deze sleutelwaardetag is niet toegestaan.

Als u wilt dat deze voorwaarde effectief is voor een beveiligingsprincipaal, moet u deze toevoegen aan alle roltoewijzingen die de volgende acties bevatten:

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van de visual-editor van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Een blob lezen |

| Kenmerkbron | Resource |

| Kenmerk | Blob-indextags [Waarden in sleutel] |

| Sleutel | {keyName} |

| Operator | StringEquals |

| Weergegeven als | {keyValue} |

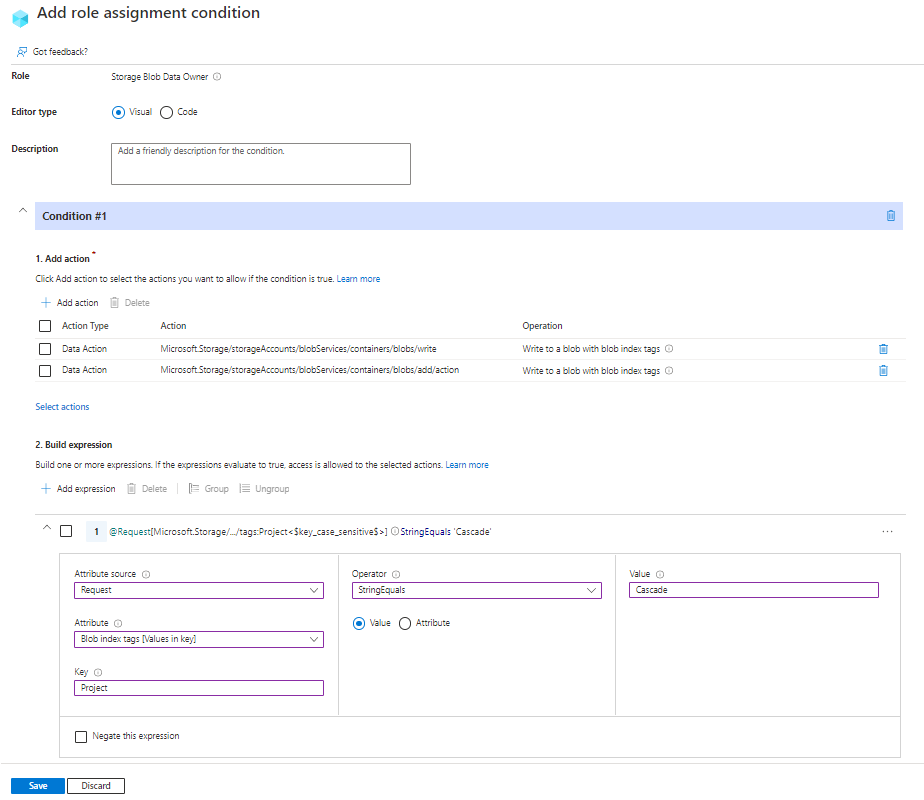

Voorbeeld: Nieuwe blobs moeten een blobindextag bevatten

Deze voorwaarde vereist dat nieuwe blobs een blob-indextagsleutel van Project en een waarde trapsgewijs bevatten.

Er zijn twee acties waarmee u nieuwe blobs kunt maken, dus u moet beide bereiken. U moet deze voorwaarde toevoegen aan roltoewijzingen die een van de volgende acties bevatten:

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Schrijven naar een blob met blobindextags Schrijven naar een blob met blobindextags |

| Kenmerkbron | Aanvraag |

| Kenmerk | Blob-indextags [Waarden in sleutel] |

| Sleutel | {keyName} |

| Operator | StringEquals |

| Weergegeven als | {keyValue} |

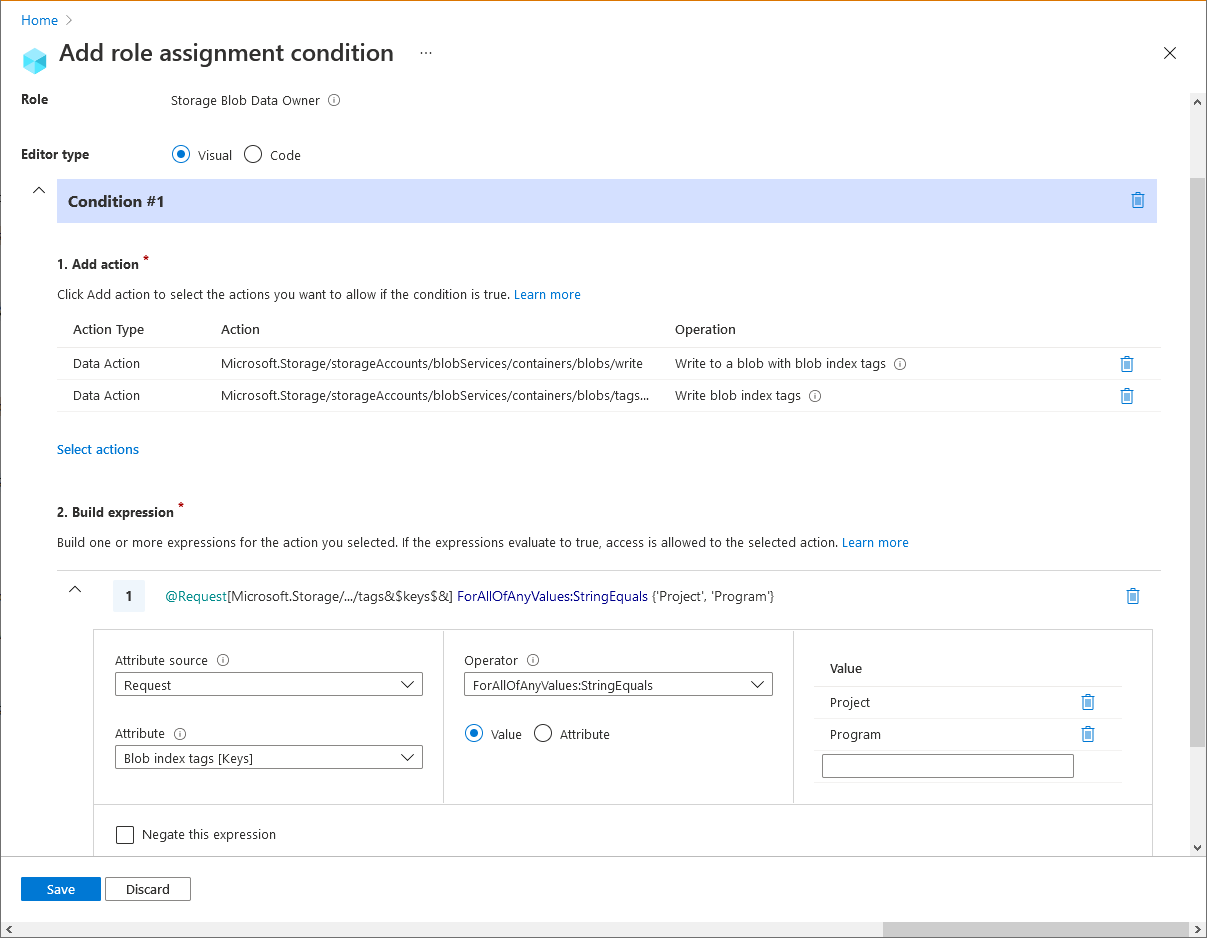

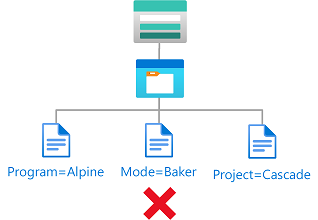

Voorbeeld: bestaande blobs moeten blob-indextagsleutels hebben

Deze voorwaarde vereist dat bestaande blobs worden gelabeld met ten minste één van de toegestane blob-indextagsleutels : Project of Program. Deze voorwaarde is handig voor het toevoegen van governance aan bestaande blobs.

Er zijn twee acties waarmee u tags op bestaande blobs kunt bijwerken, dus u moet zich op beide richten. U moet deze voorwaarde toevoegen aan roltoewijzingen die een van de volgende acties bevatten:

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Schrijven naar een blob met blobindextags Blob-indextags schrijven |

| Kenmerkbron | Aanvraag |

| Kenmerk | Blob-indextags [Sleutels] |

| Operator | ForAllOfAnyValues:StringEquals |

| Weergegeven als | {keyName1} {keyName2} |

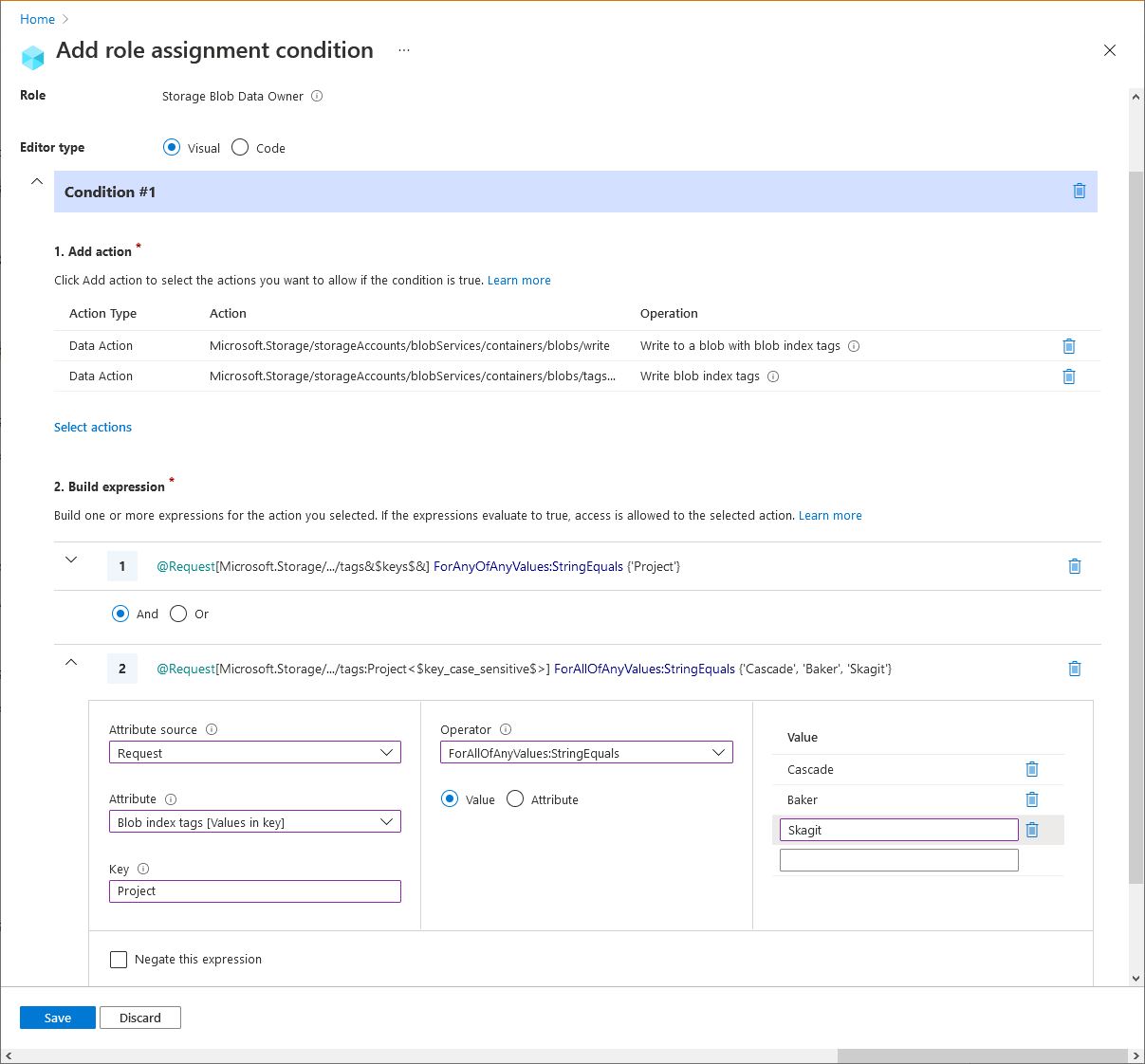

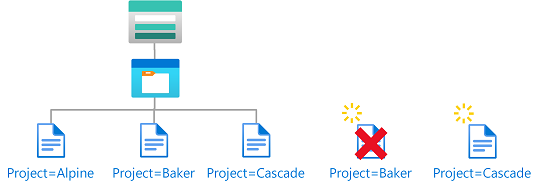

Voorbeeld: Bestaande blobs moeten een sleutel en waarden voor de blob-indextag hebben

Voor deze voorwaarde is vereist dat bestaande blobs een blob-indextagsleutel hebben van Project en waarden van Cascade, Baker of Skagit. Deze voorwaarde is handig voor het toevoegen van governance aan bestaande blobs.

Er zijn twee acties waarmee u tags op bestaande blobs kunt bijwerken, dus u moet zich op beide richten. U moet deze voorwaarde toevoegen aan roltoewijzingen die een van de volgende acties bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Schrijven naar een blob met blobindextags Blob-indextags schrijven |

| Kenmerkbron | Aanvraag |

| Kenmerk | Blob-indextags [Sleutels] |

| Operator | ForAnyOfAnyValues:StringEquals |

| Weergegeven als | {keyName} |

| Operator | And |

| Expression 2 | |

| Kenmerkbron | Aanvraag |

| Kenmerk | Blob-indextags [Waarden in sleutel] |

| Sleutel | {keyName} |

| Operator | ForAllOfAnyValues:StringEquals |

| Weergegeven als | {keyValue1} {keyValue2} {keyValue3} |

Namen of paden van blobcontainers

Deze sectie bevat voorbeelden die laten zien hoe u de toegang tot objecten beperkt op basis van de containernaam of het blobpad.

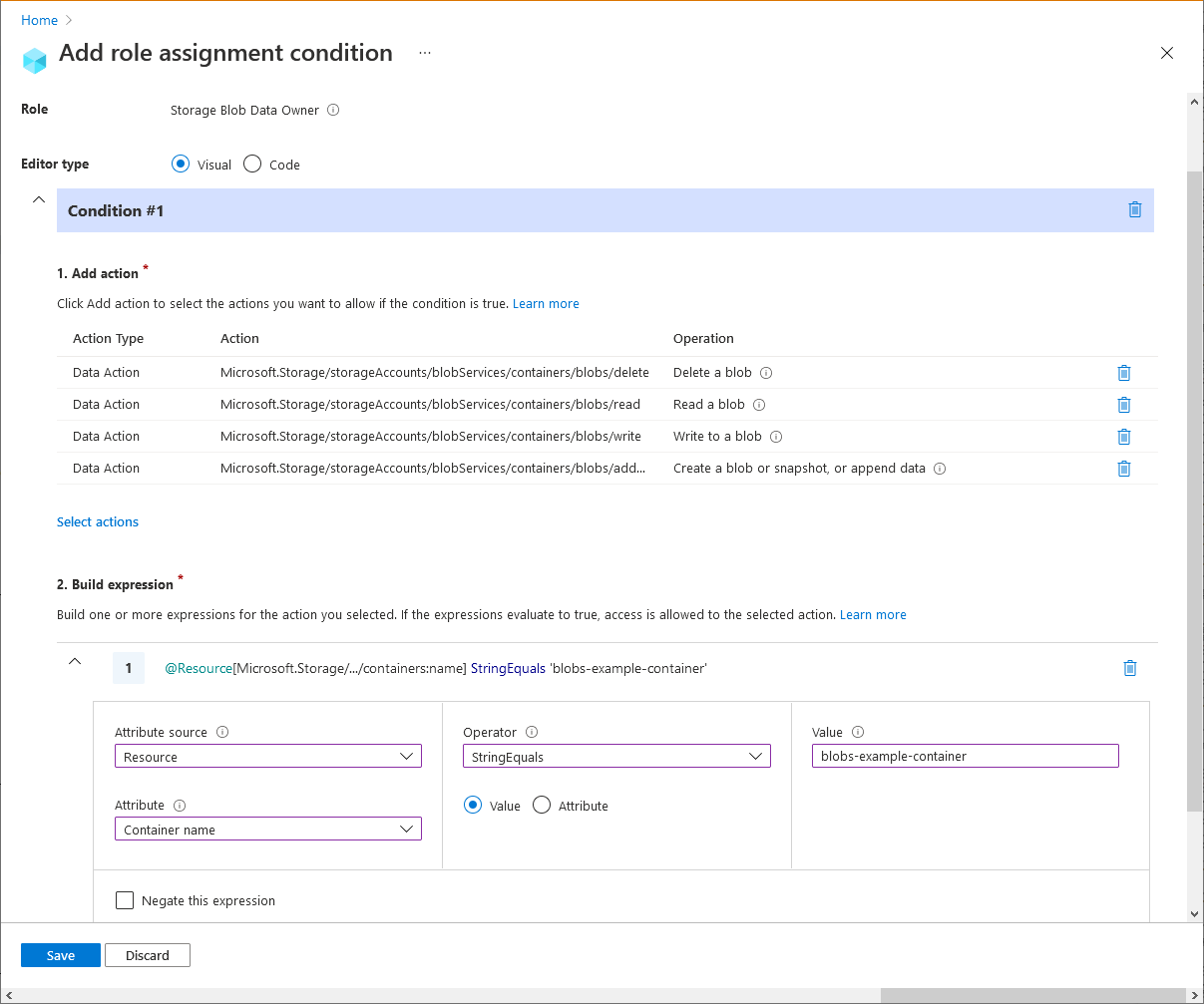

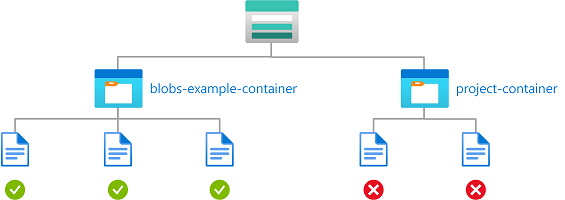

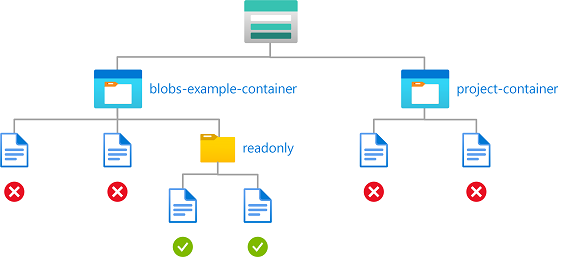

Voorbeeld: Blobs lezen, schrijven of verwijderen in benoemde containers

Met deze voorwaarde kunnen gebruikers blobs lezen, schrijven of verwijderen in opslagcontainers met de naam blobs-example-container. Deze voorwaarde is handig voor het delen van specifieke opslagcontainers met andere gebruikers in een abonnement.

Er zijn vijf acties voor het lezen, schrijven en verwijderen van bestaande blobs. U moet deze voorwaarde toevoegen aan roltoewijzingen die een van de volgende acties bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. Voeg toe als de opslagaccounts in deze voorwaarde hiërarchische naamruimte hebben ingeschakeld of in de toekomst mogelijk zijn ingeschakeld. |

Suboperations worden niet in deze voorwaarde gebruikt omdat de suboperation alleen nodig is wanneer voorwaarden zijn gemaakt op basis van tags.

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Een blob verwijderen Een blob lezen Schrijven naar een blob Een blob of momentopname maken of gegevens toevoegen Alle gegevensbewerkingen voor accounts waarvoor hiërarchische naamruimte is ingeschakeld (indien van toepassing) |

| Kenmerkbron | Resource |

| Kenmerk | Containernaam |

| Operator | StringEquals |

| Weergegeven als | {containerName} |

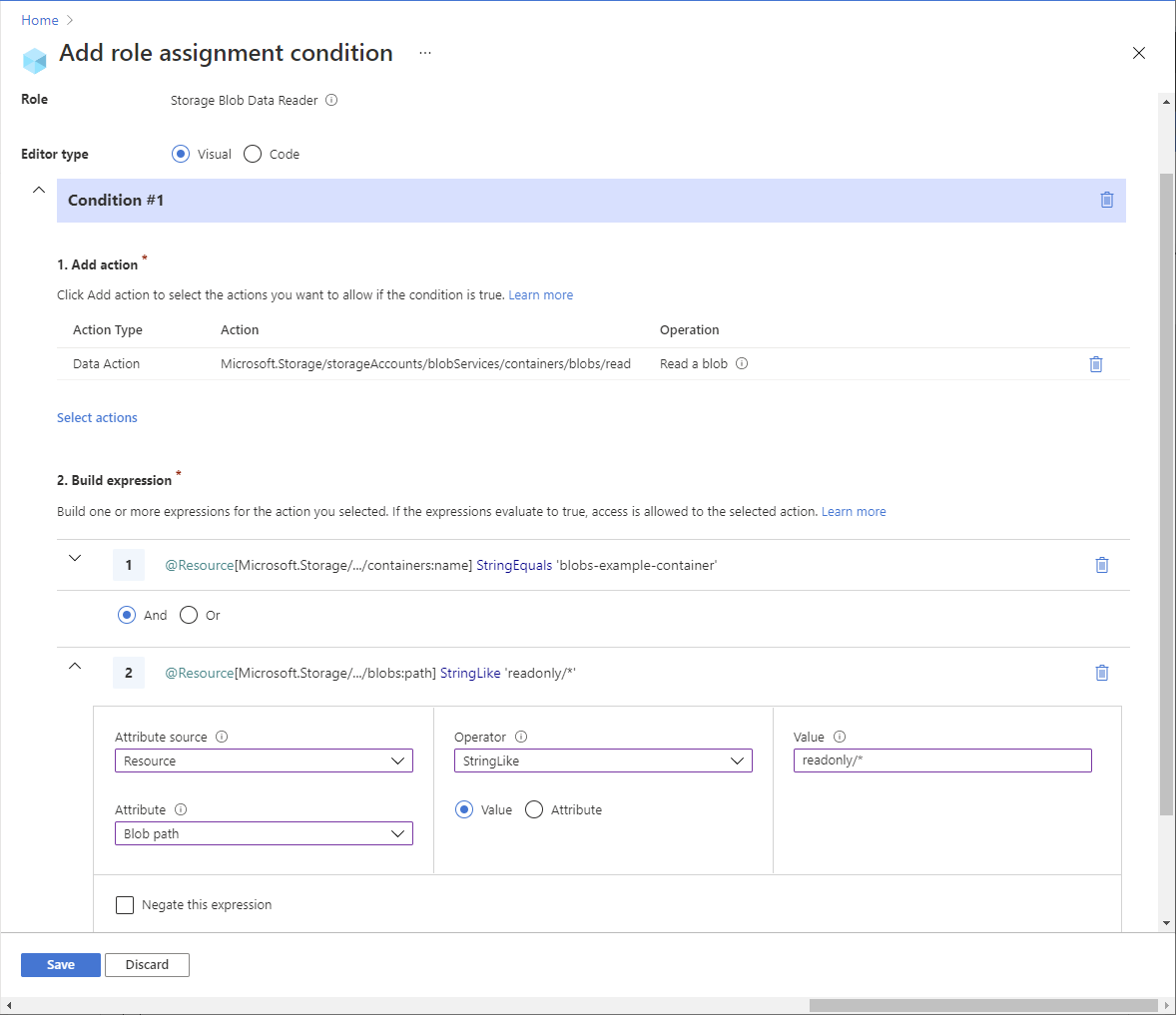

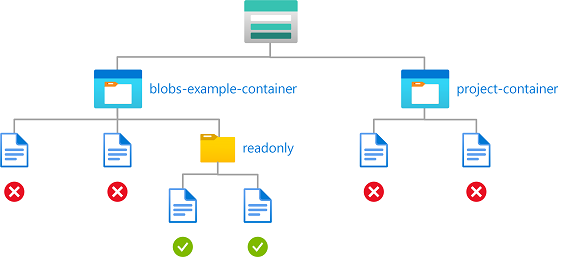

Voorbeeld: Blobs lezen in benoemde containers met een pad

Met deze voorwaarde heeft u leestoegang tot opslagcontainers met de naam blobs-example-container met een blobpad van alleen-lezen/*. Deze voorwaarde is handig voor het delen van specifieke onderdelen van opslagcontainers voor leestoegang met andere gebruikers in het abonnement.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende acties bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. Voeg toe als de opslagaccounts in deze voorwaarde hiërarchische naamruimte hebben ingeschakeld of in de toekomst mogelijk zijn ingeschakeld. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Een blob lezen Alle gegevensbewerkingen voor accounts waarvoor hiërarchische naamruimte is ingeschakeld (indien van toepassing) |

| Kenmerkbron | Resource |

| Kenmerk | Containernaam |

| Operator | StringEquals |

| Weergegeven als | {containerName} |

| Expression 2 | |

| Operator | And |

| Kenmerkbron | Resource |

| Kenmerk | Blobpad |

| Operator | StringLike |

| Weergegeven als | {pathString} |

Voorbeeld: Blobs lezen of vermelden in benoemde containers met een pad

Deze voorwaarde staat leestoegang toe en vermeldt ook toegang tot opslagcontainers met de naam blobs-example-container met een blobpad van alleen-lezen/*. Voorwaarde 1 is van toepassing op leesacties, met uitzondering van lijst-blobs. Voorwaarde 2 is van toepassing op lijst-blobs. Deze voorwaarde is handig voor het delen van specifieke onderdelen van opslagcontainers voor lees- of lijsttoegang met andere gebruikers in het abonnement.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende acties bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. Voeg toe als de opslagaccounts in deze voorwaarde hiërarchische naamruimte hebben ingeschakeld of in de toekomst mogelijk zijn ingeschakeld. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

Notitie

Azure Portal maakt gebruik van voorvoegsel='' om blobs uit de hoofdmap van de container weer te geven. Nadat de voorwaarde is toegevoegd met de bewerking lijst-blobs met het voorvoegsel StringStartsWith 'readonly/', kunnen doelgebruikers geen blobs weergeven uit de hoofdmap van de container in Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Een blob lezen Alle gegevensbewerkingen voor accounts waarvoor hiërarchische naamruimte is ingeschakeld (indien van toepassing) |

| Kenmerkbron | Resource |

| Kenmerk | Containernaam |

| Operator | StringEquals |

| Weergegeven als | {containerName} |

| Expression 2 | |

| Operator | And |

| Kenmerkbron | Resource |

| Kenmerk | Blobpad |

| Operator | StringStartsWith |

| Weergegeven als | {pathString} |

| Voorwaarde 2 | Instelling |

|---|---|

| Acties | Blobs vermelden Alle gegevensbewerkingen voor accounts waarvoor hiërarchische naamruimte is ingeschakeld (indien van toepassing) |

| Kenmerkbron | Resource |

| Kenmerk | Containernaam |

| Operator | StringEquals |

| Weergegeven als | {containerName} |

| Expression 2 | |

| Operator | And |

| Kenmerkbron | Aanvraag |

| Kenmerk | Blobvoorvoegsel |

| Operator | StringStartsWith |

| Weergegeven als | {pathString} |

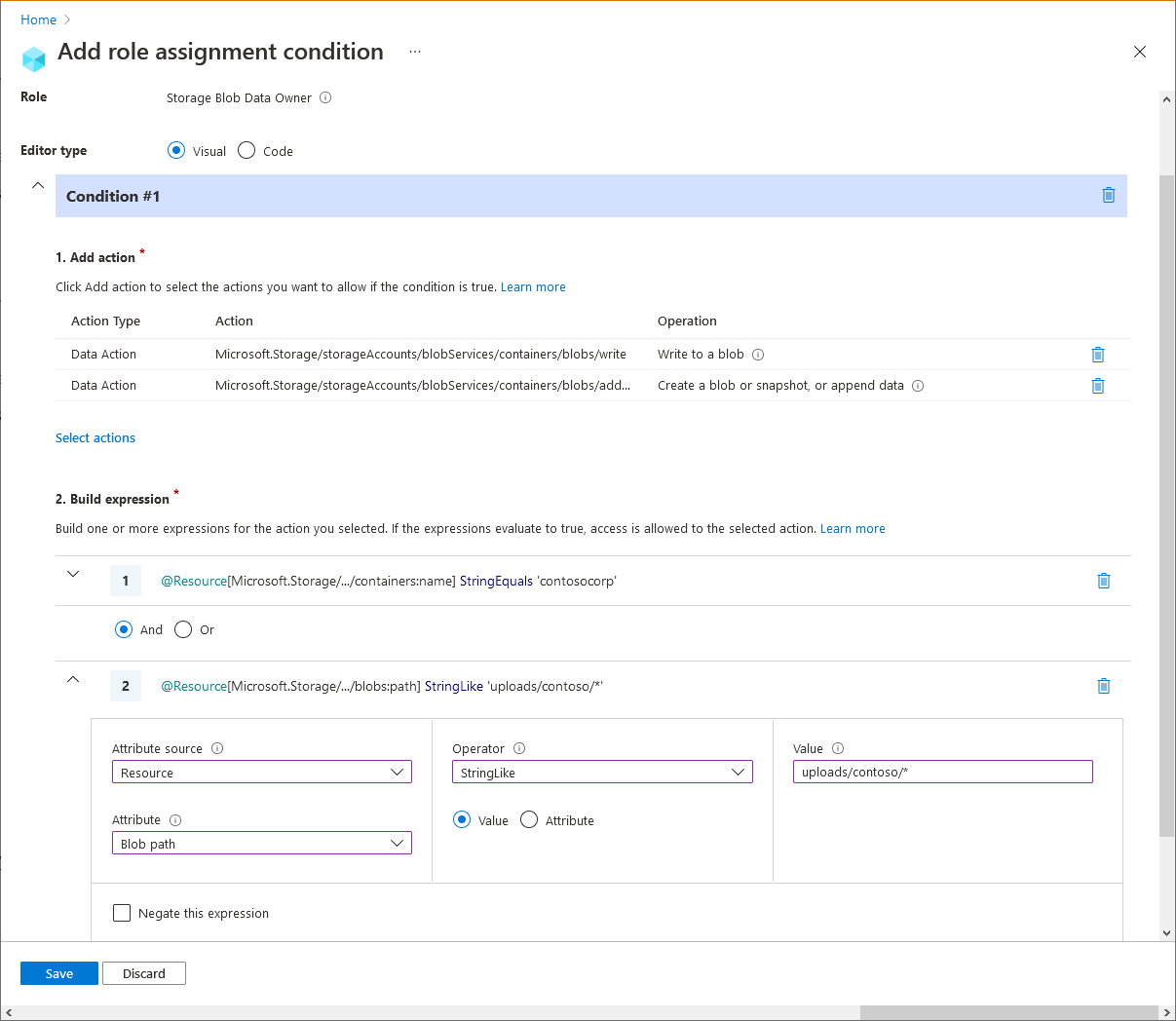

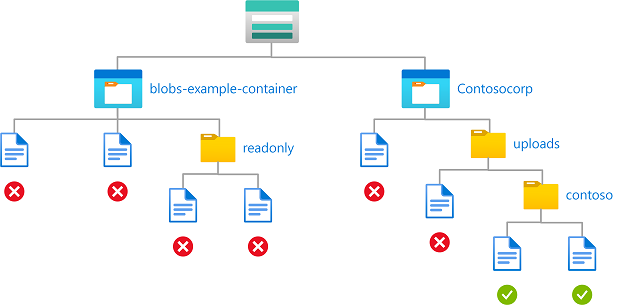

Voorbeeld: Blobs schrijven in benoemde containers met een pad

Met deze voorwaarde kan een partner (een Gastgebruiker van Microsoft Entra) bestanden neerzetten in opslagcontainers met de naam Contosocorp met een pad naar uploads/contoso/*. Deze voorwaarde is handig voor het toestaan van andere gebruikers om gegevens in opslagcontainers te plaatsen.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende acties bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. Voeg toe als de opslagaccounts in deze voorwaarde hiërarchische naamruimte hebben ingeschakeld of in de toekomst mogelijk zijn ingeschakeld. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Schrijven naar een blob Een blob of momentopname maken of gegevens toevoegen Alle gegevensbewerkingen voor accounts waarvoor hiërarchische naamruimte is ingeschakeld (indien van toepassing) |

| Kenmerkbron | Resource |

| Kenmerk | Containernaam |

| Operator | StringEquals |

| Weergegeven als | {containerName} |

| Expression 2 | |

| Operator | And |

| Kenmerkbron | Resource |

| Kenmerk | Blobpad |

| Operator | StringLike |

| Weergegeven als | {pathString} |

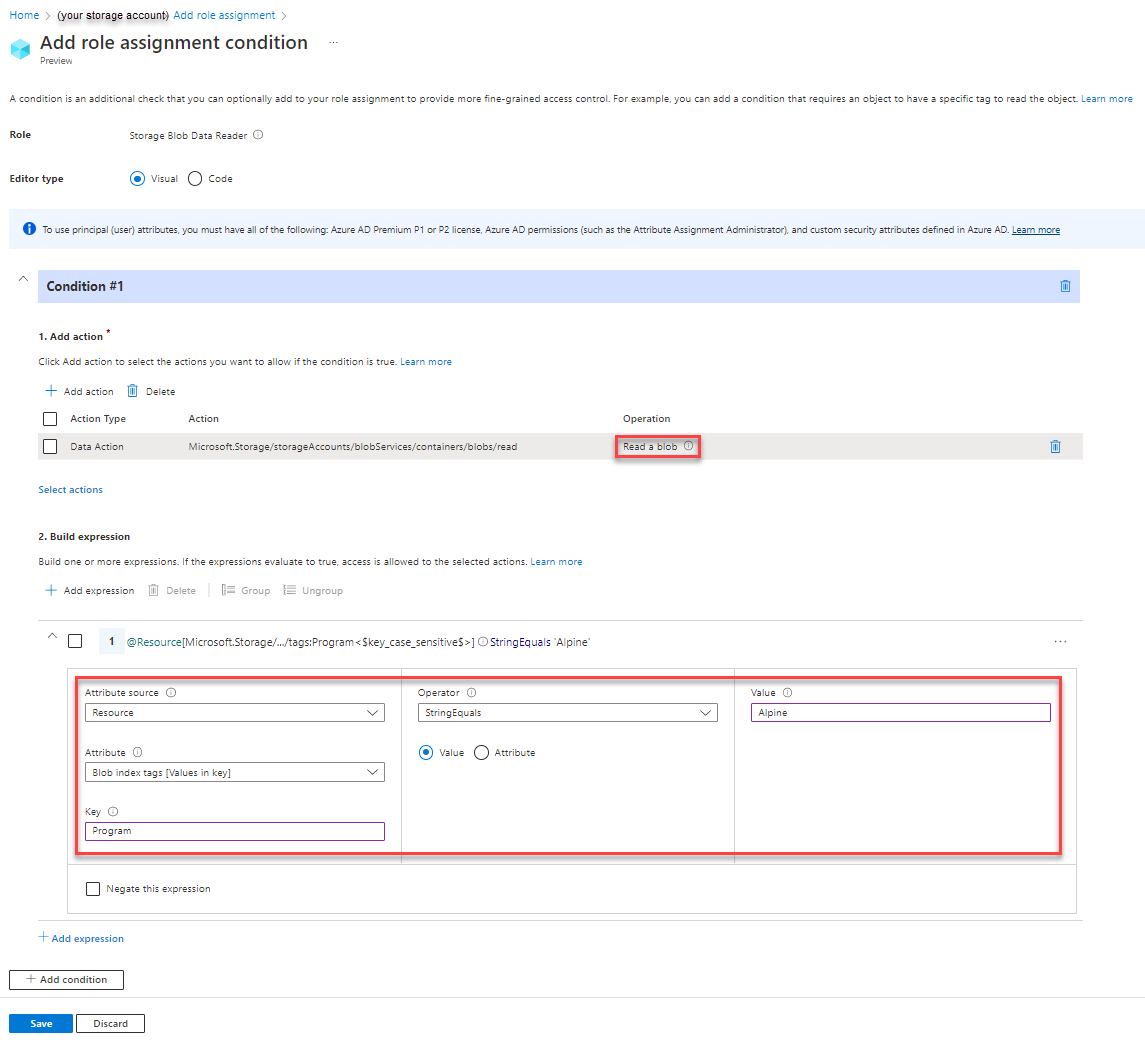

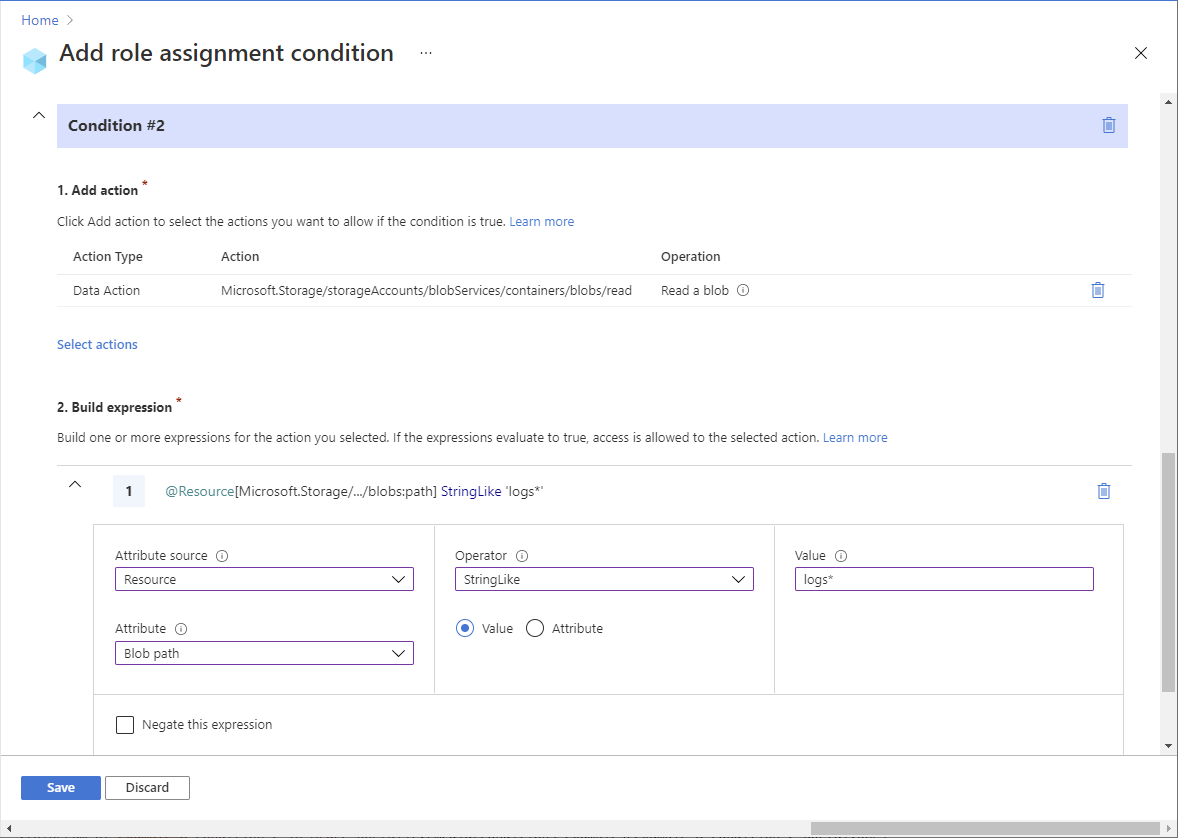

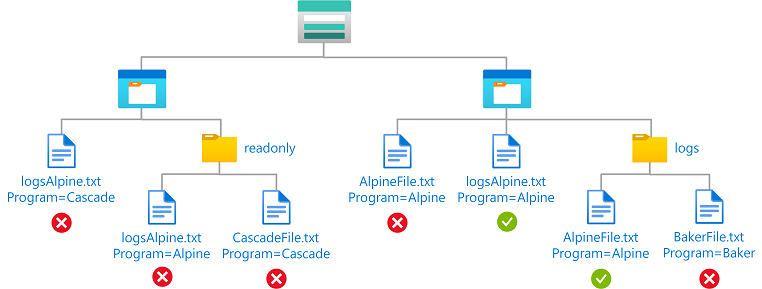

Voorbeeld: Blobs lezen met een blobindextag en een pad

Met deze voorwaarde kan een gebruiker blobs lezen met een blob-indextagsleutel van Program, een waarde van Alpine en een blobpad van logboeken*. Het blobpad van logboeken* bevat ook de blobnaam.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende actie bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Een blob lezen |

| Kenmerkbron | Resource |

| Kenmerk | Blob-indextags [Waarden in sleutel] |

| Sleutel | {keyName} |

| Operator | StringEquals |

| Weergegeven als | {keyValue} |

| Voorwaarde 2 | Instelling |

|---|---|

| Acties | Een blob lezen |

| Kenmerkbron | Resource |

| Kenmerk | Blobpad |

| Operator | StringLike |

| Weergegeven als | {pathString} |

Metagegevens van blobcontainer

Voorbeeld: Blobs lezen in container met specifieke metagegevens

Met deze voorwaarde kunnen gebruikers blobs lezen in blobcontainers met een specifieke metagegevenssleutel/waardepaar.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende actie bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Een blob lezen |

| Kenmerkbron | Resource |

| Kenmerk | Containermetagegevens |

| Operator | StringEquals |

| Weergegeven als | {containerName} |

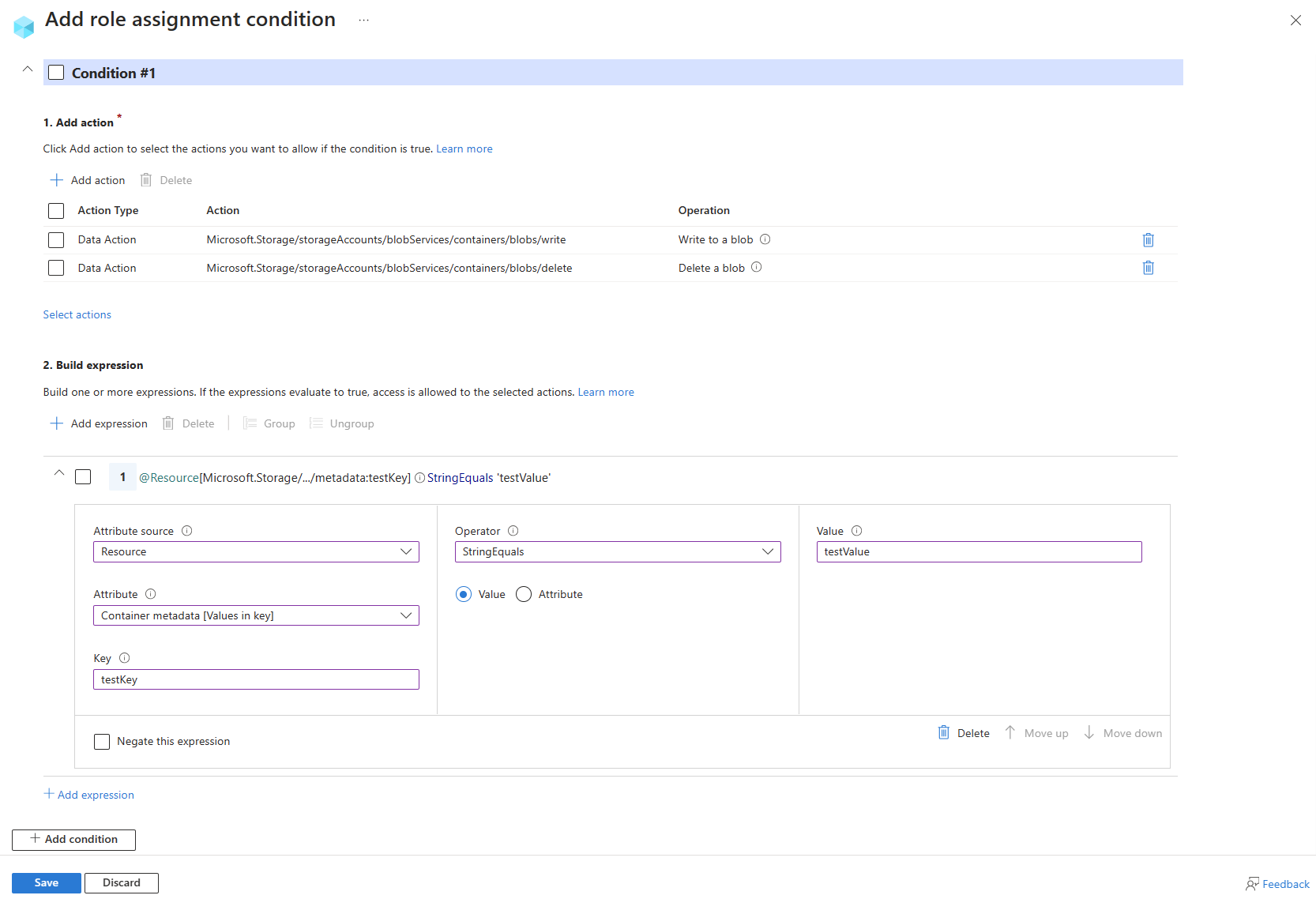

Voorbeeld: Blobs schrijven of verwijderen in een container met specifieke metagegevens

Met deze voorwaarde kunnen gebruikers blobs schrijven of verwijderen in blobcontainers met een specifieke sleutel/waardepaar met metagegevens.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende actie bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Schrijven naar een blob Een blob verwijderen |

| Kenmerkbron | Resource |

| Kenmerk | Containermetagegevens |

| Operator | StringEquals |

| Weergegeven als | {containerName} |

Blobversies of blobmomentopnamen

Deze sectie bevat voorbeelden die laten zien hoe u de toegang tot objecten beperkt op basis van de blobversie of momentopname.

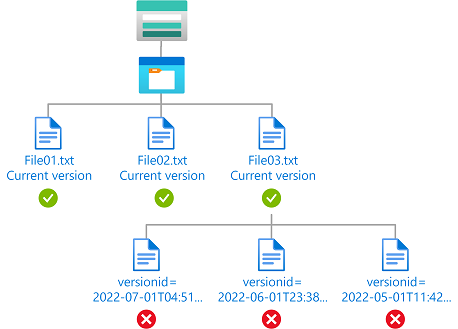

Voorbeeld: Alleen-lezen huidige blobversies

Met deze voorwaarde kan een gebruiker alleen huidige blobversies lezen. De gebruiker kan geen andere blobversies lezen.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende acties bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Een blob lezen Alle gegevensbewerkingen voor accounts waarvoor hiërarchische naamruimte is ingeschakeld (indien van toepassing) |

| Kenmerkbron | Resource |

| Kenmerk | Is de huidige versie |

| Operator | BoolEquals |

| Weergegeven als | Waar |

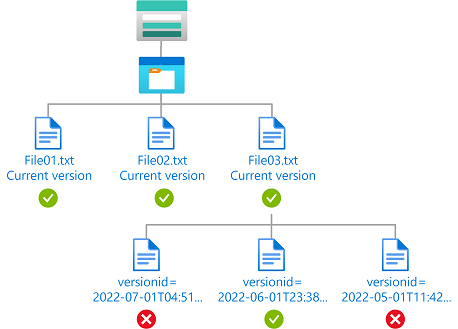

Voorbeeld: huidige blobversies en een specifieke blobversie lezen

Met deze voorwaarde kan een gebruiker de huidige blobversies lezen en blobs lezen met een versie-id van 2022-06-01T23:38:32.8883645Z. De gebruiker kan geen andere blobversies lezen. Het kenmerk Versie-id is alleen beschikbaar voor opslagaccounts waarvoor hiërarchische naamruimte niet is ingeschakeld.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende actie bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Een blob lezen |

| Kenmerkbron | Aanvraag |

| Kenmerk | Versie-id |

| Operator | DateTimeEquals |

| Weergegeven als | <blobVersionId> |

| Expression 2 | |

| Operator | Or |

| Kenmerkbron | Resource |

| Kenmerk | Is de huidige versie |

| Operator | BoolEquals |

| Weergegeven als | Waar |

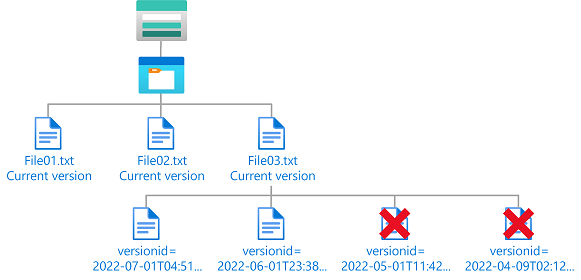

Voorbeeld: Oude blobversies verwijderen

Met deze voorwaarde kan een gebruiker versies van een blob verwijderen die ouder zijn dan 06/01/2022 om opschoning uit te voeren. Het kenmerk Versie-id is alleen beschikbaar voor opslagaccounts waarvoor hiërarchische naamruimte niet is ingeschakeld.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende acties bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/deleteBlobVersion/action |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Een blob verwijderen Een versie van een blob verwijderen |

| Kenmerkbron | Aanvraag |

| Kenmerk | Versie-id |

| Operator | DateTimeLessThan |

| Weergegeven als | <blobVersionId> |

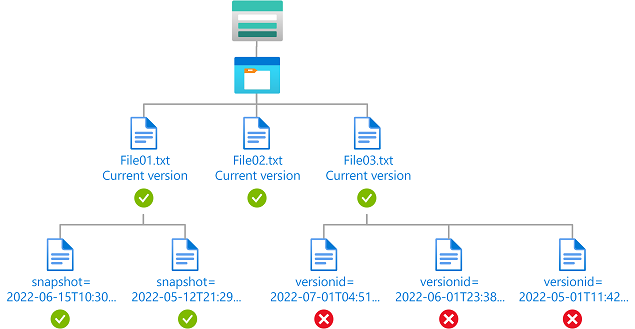

Voorbeeld: huidige blobversies en eventuele blobmomentopnamen lezen

Met deze voorwaarde kan een gebruiker de huidige blobversies en eventuele blobmomentopnamen lezen. Het kenmerk Versie-id is alleen beschikbaar voor opslagaccounts waarvoor hiërarchische naamruimte niet is ingeschakeld. Het kenmerk Momentopname is beschikbaar voor opslagaccounts waarvoor hiërarchische naamruimte niet is ingeschakeld en momenteel in preview is voor opslagaccounts waarvoor hiërarchische naamruimte is ingeschakeld.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende actie bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Een blob lezen Alle gegevensbewerkingen voor accounts waarvoor hiërarchische naamruimte is ingeschakeld (indien van toepassing) |

| Kenmerkbron | Aanvraag |

| Kenmerk | Momentopname |

| Exists | Gecontroleerd |

| Expression 2 | |

| Operator | Or |

| Kenmerkbron | Resource |

| Kenmerk | Is de huidige versie |

| Operator | BoolEquals |

| Weergegeven als | Waar |

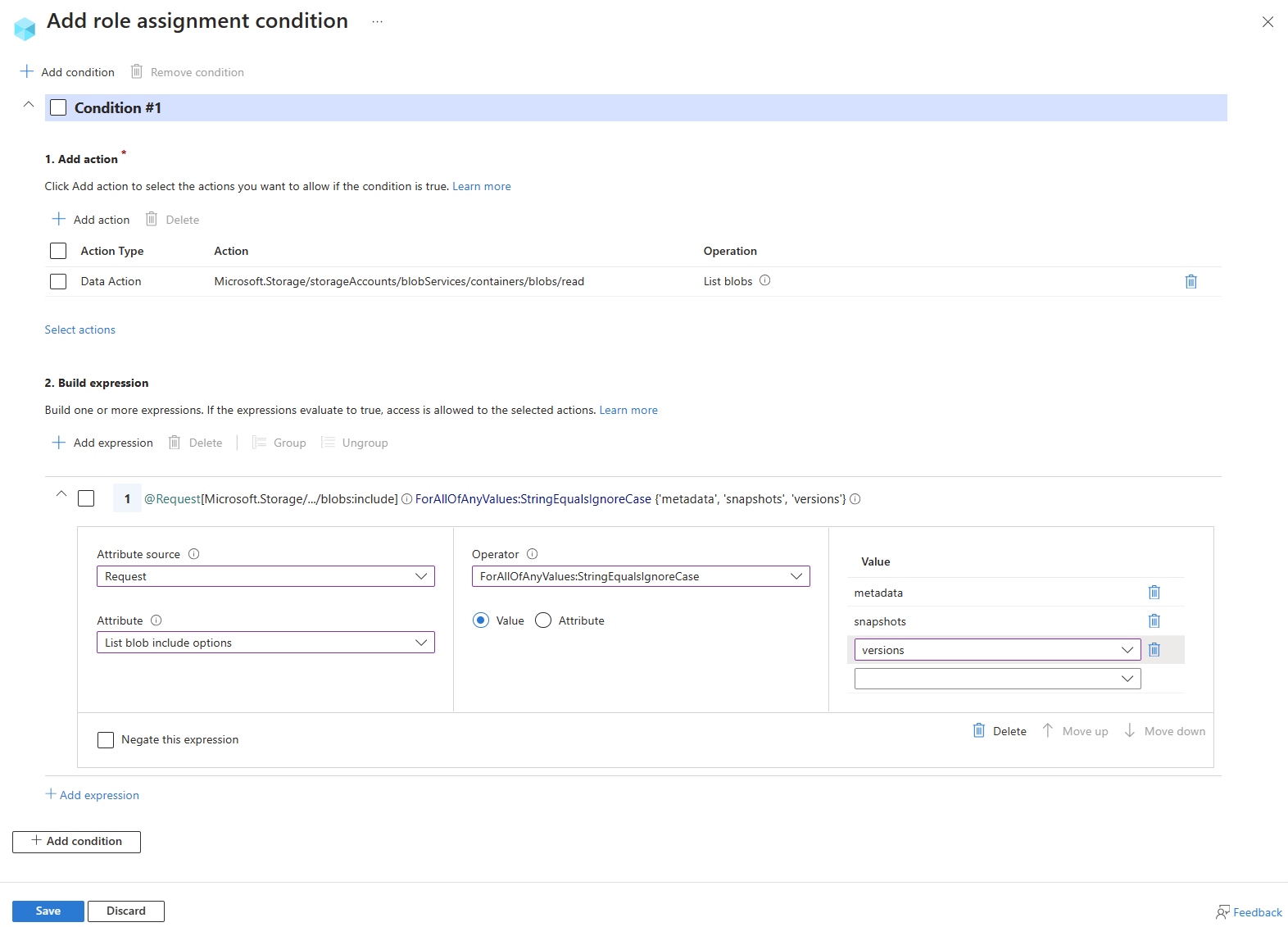

Voorbeeld: Lijstblobbewerking toestaan om blobmetagegevens, momentopnamen of versies op te nemen

Met deze voorwaarde kan een gebruiker blobs in een container vermelden en metagegevens, momentopnamen en versiegegevens opnemen. Het kenmerk Lijst-blobs bevatten is beschikbaar voor opslagaccounts waarbij hiërarchische naamruimte niet is ingeschakeld.

Notitie

Lijst-blobs bevatten een aanvraagkenmerk en werkt door waarden in de include parameter toe te staan of te beperken bij het aanroepen van de bewerking List Blobs . De waarden in de include parameter worden vergeleken met de waarden die zijn opgegeven in de voorwaarde met behulp van vergelijkingsoperatoren voor meerdere producten. Als de vergelijking waar oplevert, is de List Blobs aanvraag toegestaan. Als de vergelijking resulteert in onwaar, wordt de List Blobs aanvraag geweigerd.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende actie bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Blobs vermelden |

| Kenmerkbron | Aanvraag |

| Kenmerk | Lijst-blobs bevatten |

| Operator | ForAllOfAnyValues:StringEqualsIgnoreCase |

| Weergegeven als | {'metadata', 'snapshots', 'versions'} |

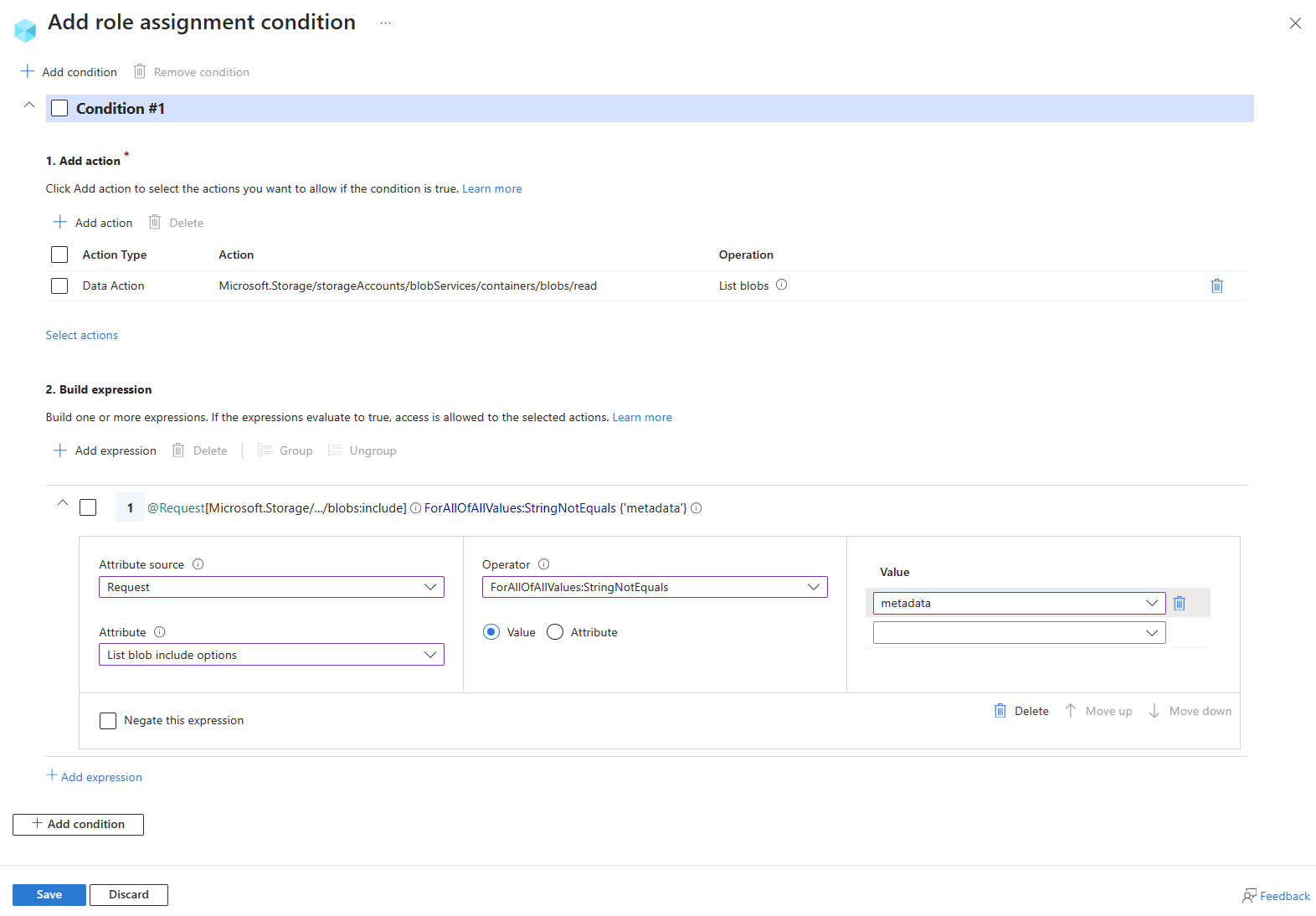

Voorbeeld: Lijstblobbewerking beperken tot het niet opnemen van blobmetagegevens

Deze voorwaarde beperkt een gebruiker om blobs weer te geven wanneer metagegevens in de aanvraag worden opgenomen. Het kenmerk Lijst-blobs bevatten is beschikbaar voor opslagaccounts waarbij hiërarchische naamruimte niet is ingeschakeld.

Notitie

Lijst-blobs bevatten een aanvraagkenmerk en werkt door waarden in de include parameter toe te staan of te beperken bij het aanroepen van de bewerking List Blobs . De waarden in de include parameter worden vergeleken met de waarden die zijn opgegeven in de voorwaarde met behulp van vergelijkingsoperatoren voor meerdere producten. Als de vergelijking waar oplevert, is de List Blobs aanvraag toegestaan. Als de vergelijking resulteert in onwaar, wordt de List Blobs aanvraag geweigerd.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende actie bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Blobs vermelden |

| Kenmerkbron | Aanvraag |

| Kenmerk | Lijst-blobs bevatten |

| Operator | ForAllOfAllValues:StringNotEquals |

| Weergegeven als | {'metadata'} |

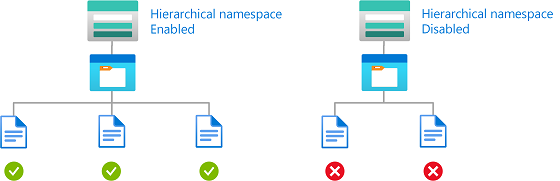

Hiërarchische naamruimte

Deze sectie bevat voorbeelden die laten zien hoe u de toegang tot objecten beperkt op basis van of hiërarchische naamruimte is ingeschakeld voor een opslagaccount.

Voorbeeld: Alleen-lezen opslagaccounts waarvoor hiërarchische naamruimte is ingeschakeld

Met deze voorwaarde kan een gebruiker alleen blobs lezen in opslagaccounts waarvoor hiërarchische naamruimte is ingeschakeld. Deze voorwaarde is alleen van toepassing op het bereik van de resourcegroep of hoger.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende acties bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Een blob lezen Alle gegevensbewerkingen voor accounts waarvoor hiërarchische naamruimte is ingeschakeld (indien van toepassing) |

| Kenmerkbron | Resource |

| Kenmerk | Is hiërarchische naamruimte ingeschakeld |

| Operator | BoolEquals |

| Weergegeven als | Waar |

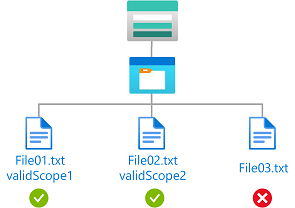

Versleutelingsbereik

Deze sectie bevat voorbeelden die laten zien hoe u de toegang tot objecten met een goedgekeurd versleutelingsbereik kunt beperken.

Voorbeeld: Blobs lezen met specifieke versleutelingsbereiken

Met deze voorwaarde kan een gebruiker blobs lezen die zijn versleuteld met versleutelingsbereik validScope1 of validScope2.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende actie bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Een blob lezen |

| Kenmerkbron | Resource |

| Kenmerk | Naam van versleutelingsbereik |

| Operator | ForAnyOfAnyValues:StringEquals |

| Weergegeven als | <scopeName> |

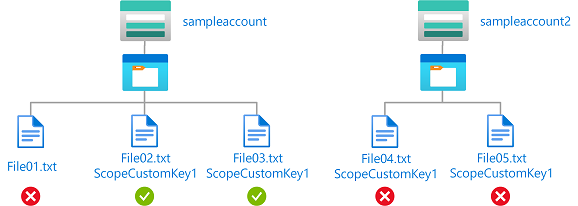

Voorbeeld: Blobs lezen of schrijven in benoemd opslagaccount met een specifiek versleutelingsbereik

Met deze voorwaarde kan een gebruiker blobs lezen of schrijven in een opslagaccount met de naam sampleaccount en versleuteld met versleutelingsbereik ScopeCustomKey1. Als blobs niet zijn versleuteld of ontsleuteld met ScopeCustomKey1, retourneert de aanvraag verboden.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende acties bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

Notitie

Omdat versleutelingsbereiken voor verschillende opslagaccounts kunnen verschillen, is het raadzaam om het storageAccounts:name kenmerk te gebruiken met het encryptionScopes:name kenmerk om het specifieke versleutelingsbereik te beperken dat is toegestaan.

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Een blob lezen Schrijven naar een blob Een blob of momentopname maken of gegevens toevoegen |

| Kenmerkbron | Resource |

| Kenmerk | Accountnaam |

| Operator | StringEquals |

| Weergegeven als | <accountName> |

| Expression 2 | |

| Operator | And |

| Kenmerkbron | Resource |

| Kenmerk | Naam van versleutelingsbereik |

| Operator | ForAnyOfAnyValues:StringEquals |

| Weergegeven als | <scopeName> |

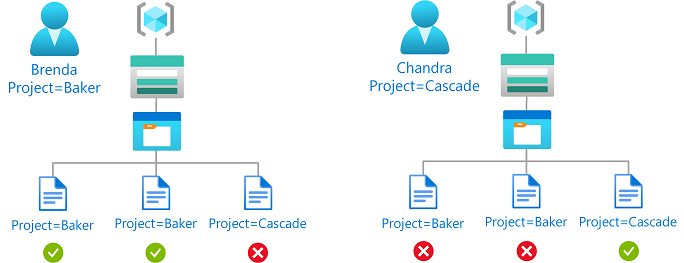

Principal-kenmerken

Deze sectie bevat voorbeelden die laten zien hoe u de toegang tot objecten kunt beperken op basis van aangepaste beveiligingsprinciplen.

Voorbeeld: Blobs lezen of schrijven op basis van blob-indextags en aangepaste beveiligingskenmerken

Met deze voorwaarde is lees- of schrijftoegang tot blobs toegestaan als de gebruiker een aangepast beveiligingskenmerk heeft dat overeenkomt met de blob-indextag.

Als Brenda bijvoorbeeld het kenmerk Project=Bakerheeft, kan ze alleen blobs lezen of schrijven met de Project=Baker blob-indextag. Op dezelfde manier kan Chandra alleen blobs lezen of schrijven met Project=Cascade.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende acties bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

Zie Leestoegang tot blobs toestaan op basis van tags en aangepaste beveiligingskenmerken voor meer informatie.

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Blobvoorwaarden lezen |

| Kenmerkbron | Belangrijkste |

| Kenmerk | <attributeset>_<key> |

| Operator | StringEquals |

| Optie | Kenmerk |

| Kenmerkbron | Resource |

| Kenmerk | Blob-indextags [Waarden in sleutel] |

| Sleutel | <key> |

| Voorwaarde 2 | Instelling |

|---|---|

| Acties | Schrijven naar een blob met blobindextags Schrijven naar een blob met blobindextags |

| Kenmerkbron | Belangrijkste |

| Kenmerk | <attributeset>_<key> |

| Operator | StringEquals |

| Optie | Kenmerk |

| Kenmerkbron | Aanvraag |

| Kenmerk | Blob-indextags [Waarden in sleutel] |

| Sleutel | <key> |

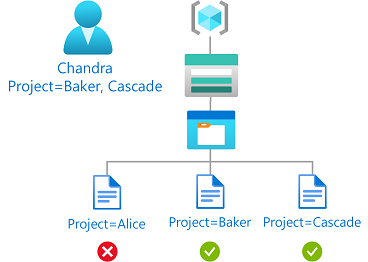

Voorbeeld: Blobs lezen op basis van blobindextags en aangepaste beveiligingskenmerken met meerdere waarden

Met deze voorwaarde is leestoegang tot blobs toegestaan als de gebruiker een aangepast beveiligingskenmerk heeft met waarden die overeenkomen met de blobindextag.

Als Chandra bijvoorbeeld het kenmerk Project heeft met de waarden Baker en Cascade, kan ze alleen blobs lezen met de Project=Baker of Project=Cascade blob-indextag.

U moet deze voorwaarde toevoegen aan roltoewijzingen die de volgende actie bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

Zie Leestoegang tot blobs toestaan op basis van tags en aangepaste beveiligingskenmerken voor meer informatie.

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van Azure Portal.

| Voorwaarde 1 | Instelling |

|---|---|

| Acties | Blobvoorwaarden lezen |

| Kenmerkbron | Resource |

| Kenmerk | Blob-indextags [Waarden in sleutel] |

| Sleutel | <key> |

| Operator | ForAnyOfAnyValues:StringEquals |

| Optie | Kenmerk |

| Kenmerkbron | Belangrijkste |

| Kenmerk | <attributeset>_<key> |

Omgevingskenmerken

Deze sectie bevat voorbeelden die laten zien hoe u de toegang tot objecten beperkt op basis van de netwerkomgeving of de huidige datum en tijd.

Voorbeeld: Leestoegang tot blobs toestaan na een specifieke datum en tijd

Met deze voorwaarde is leestoegang tot blobcontainer container1 pas na 1 mei 2023 Universal Coordinated Time (UTC) toegestaan.

Er zijn twee mogelijke acties voor het lezen van bestaande blobs. Als u deze voorwaarde effectief wilt maken voor principals met meerdere roltoewijzingen, moet u deze voorwaarde toevoegen aan alle roltoewijzingen die een van de volgende acties bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Actie toevoegen

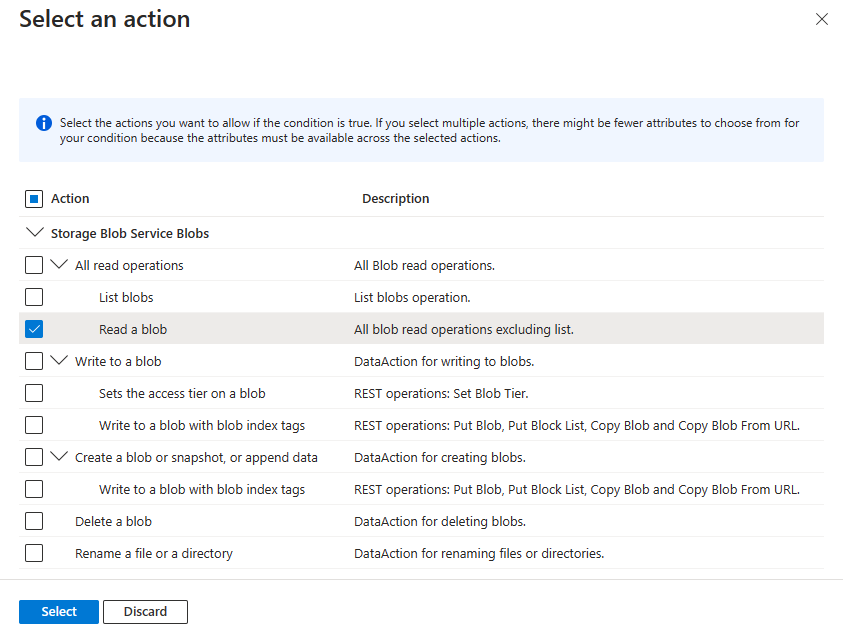

Selecteer Actie Toevoegen en selecteer vervolgens alleen de suboperation Een blob lezen , zoals wordt weergegeven in de volgende tabel.

| Actie | Suboperation |

|---|---|

| Alle leesbewerkingen | Een blob lezen |

Selecteer niet de actie Alle leesbewerkingen of andere subbewerkingen op het hoogste niveau, zoals wordt weergegeven in de volgende afbeelding:

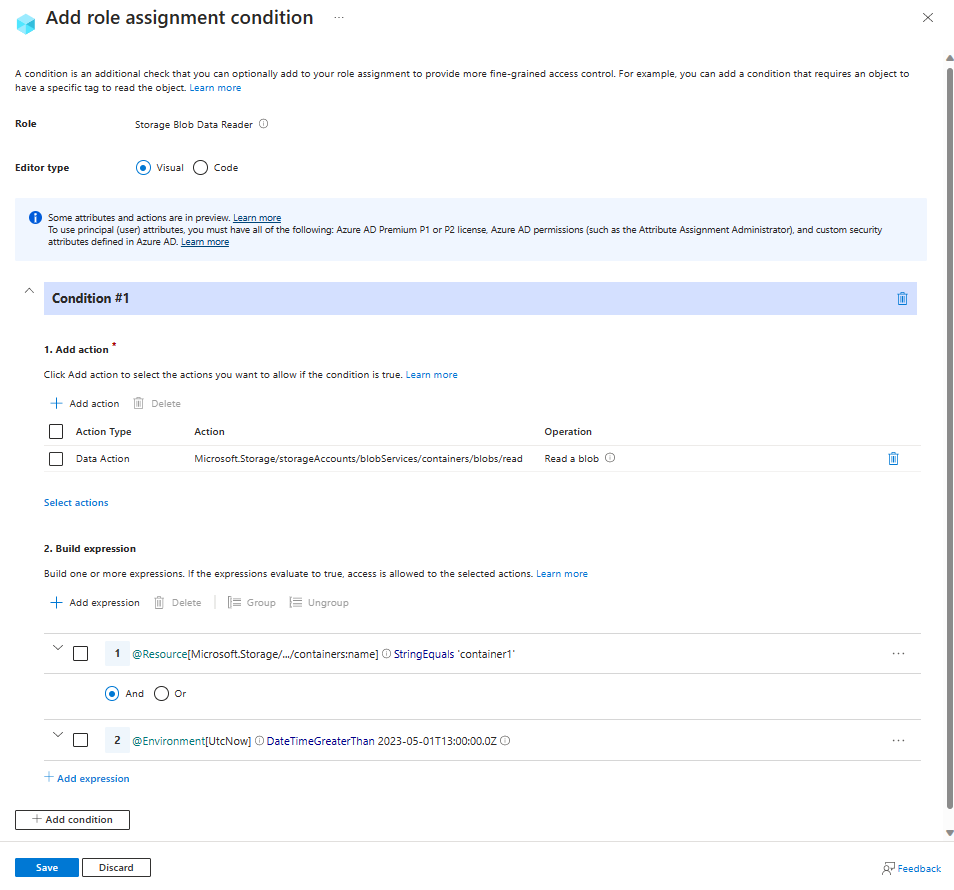

Expressie opbouwen

Gebruik de waarden in de volgende tabel om het expressiegedeelte van de voorwaarde te maken:

Instelling Weergegeven als Kenmerkbron Resource Kenmerk Containernaam Operator StringEquals Weergegeven als container1Logische operator 'AND' Kenmerkbron Omgeving Kenmerk UtcNow Operator DateTimeGreaterThan Weergegeven als 2023-05-01T13:00:00.000Z

In de volgende afbeelding ziet u de voorwaarde nadat de instellingen zijn ingevoerd in Azure Portal. U moet expressies groeperen om de juiste evaluatie te garanderen.

Voorbeeld: Toegang tot blobs in specifieke containers vanuit een specifiek subnet toestaan

Met deze voorwaarde kunt u alleen lees-, schrijf-, toevoeg- en verwijdertoegang tot blobs in container1 een subnet default in het virtuele netwerk virtualnetwork1toestaan. Als u het subnetkenmerk in dit voorbeeld wilt gebruiken, moet voor het subnet service-eindpunten zijn ingeschakeld voor Azure Storage.

Er zijn vijf mogelijke acties voor lees-, schrijf-, toevoeg- en verwijdertoegang tot bestaande blobs. Als u deze voorwaarde effectief wilt maken voor principals met meerdere roltoewijzingen, moet u deze voorwaarde toevoegen aan alle roltoewijzingen die een van de volgende acties bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

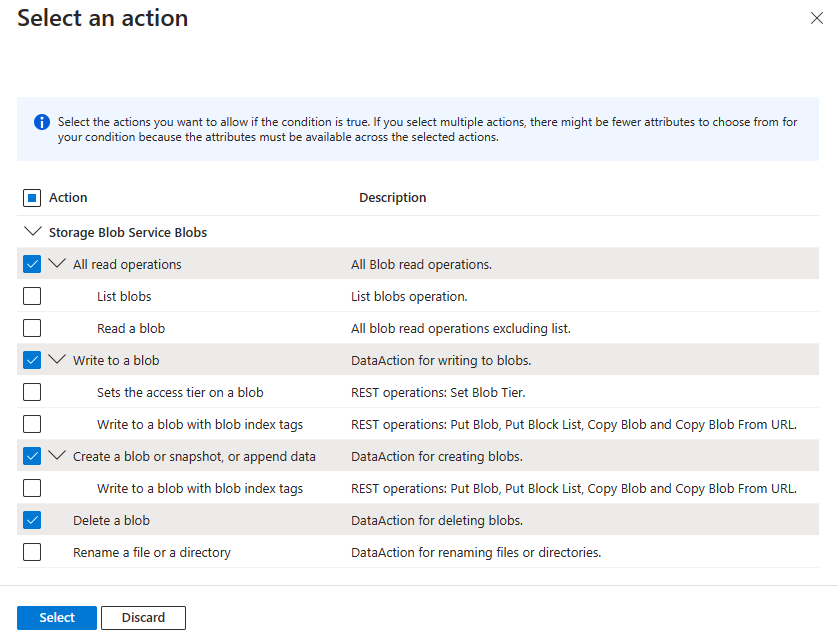

Actie toevoegen

Selecteer Actie Toevoegen en selecteer vervolgens alleen de acties op het hoogste niveau die worden weergegeven in de volgende tabel.

| Actie | Suboperation |

|---|---|

| Alle leesbewerkingen | N/a |

| Schrijven naar een blob | N/a |

| Een blob of momentopname maken of gegevens toevoegen | N/a |

| Een blob verwijderen | N/a |

Selecteer geen afzonderlijke suboperations, zoals wordt weergegeven in de volgende afbeelding:

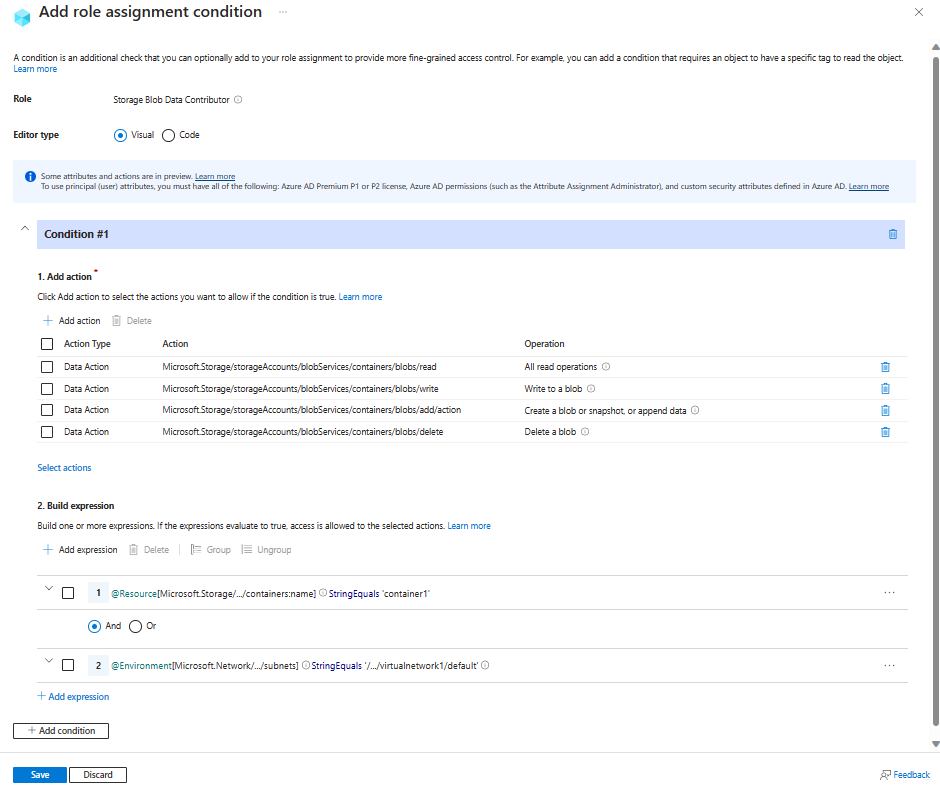

Expressie opbouwen

Gebruik de waarden in de volgende tabel om het expressiegedeelte van de voorwaarde te maken:

Instelling Weergegeven als Kenmerkbron Resource Kenmerk Containernaam Operator StringEquals Weergegeven als container1Logische operator 'AND' Kenmerkbron Omgeving Kenmerk Subnet Operator StringEqualsIgnoreCase Weergegeven als /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/virtualNetworks/virtualnetwork1/subnets/default

In de volgende afbeelding ziet u de voorwaarde nadat de instellingen zijn ingevoerd in Azure Portal. U moet expressies groeperen om de juiste evaluatie te garanderen.

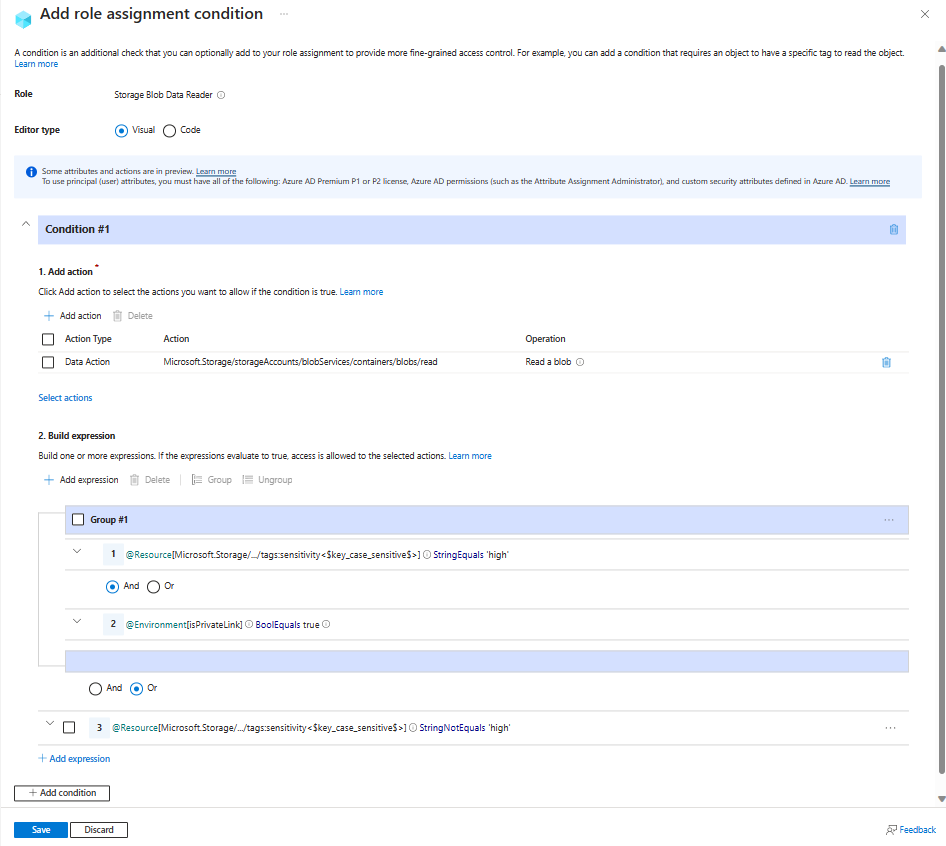

Voorbeeld: Toegang tot private link vereisen voor lees-blobs met hoge gevoeligheid

Voor deze voorwaarde moeten aanvragen voor het lezen van blobs worden gelezen waarbij de vertrouwelijkheid van de blob-indextag een waarde heeft die high moet worden overschreden via een privékoppeling (elke privékoppeling). Dit betekent dat alle pogingen om zeer gevoelige blobs van het openbare internet te lezen, niet worden toegestaan. Gebruikers kunnen blobs lezen van het openbare internet waarvoor gevoeligheid is ingesteld op een andere waarde dan high.

Een waarheidstabel voor deze ABAC-voorbeeldvoorwaarde volgt:

| Actie | Vertrouwelijkheid | Privékoppeling | Toegang |

|---|---|---|---|

| Een blob lezen | Hoge | Ja | Toegestaan |

| Een blob lezen | Hoge | Nee | Niet toegestaan |

| Een blob lezen | NIET hoog | Ja | Toegestaan |

| Een blob lezen | NIET hoog | Nee | Toegestaan |

Er zijn twee mogelijke acties voor het lezen van bestaande blobs. Als u deze voorwaarde effectief wilt maken voor principals met meerdere roltoewijzingen, moet u deze voorwaarde toevoegen aan alle roltoewijzingen die een van de volgende acties bevatten.

Actie Opmerkingen Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionVoeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens.

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van de visual condition editor in Azure Portal.

Actie toevoegen

Selecteer Actie Toevoegen en selecteer vervolgens alleen de suboperation Een blob lezen , zoals wordt weergegeven in de volgende tabel.

| Actie | Suboperation |

|---|---|

| Alle leesbewerkingen | Een blob lezen |

Selecteer niet de actie Alle leesbewerkingen op het hoogste niveau van andere subbewerkingen, zoals wordt weergegeven in de volgende afbeelding:

Expressie opbouwen

Gebruik de waarden in de volgende tabel om het expressiegedeelte van de voorwaarde te maken:

Groep Instelling Weergegeven als Groep 1 Kenmerkbron Resource Kenmerk Blob-indextags [Waarden in sleutel] Sleutel sensitivityOperator StringEquals Weergegeven als highLogische operator 'AND' Kenmerkbron Omgeving Kenmerk Is privékoppeling Operator BoolEquals Weergegeven als TrueEinde van groep 1 Logische operator 'OF' Kenmerkbron Resource Kenmerk Blob-indextags [Waarden in sleutel] Sleutel sensitivityOperator StringNotEquals Weergegeven als high

In de volgende afbeelding ziet u de voorwaarde nadat de instellingen zijn ingevoerd in Azure Portal. U moet expressies groeperen om de juiste evaluatie te garanderen.

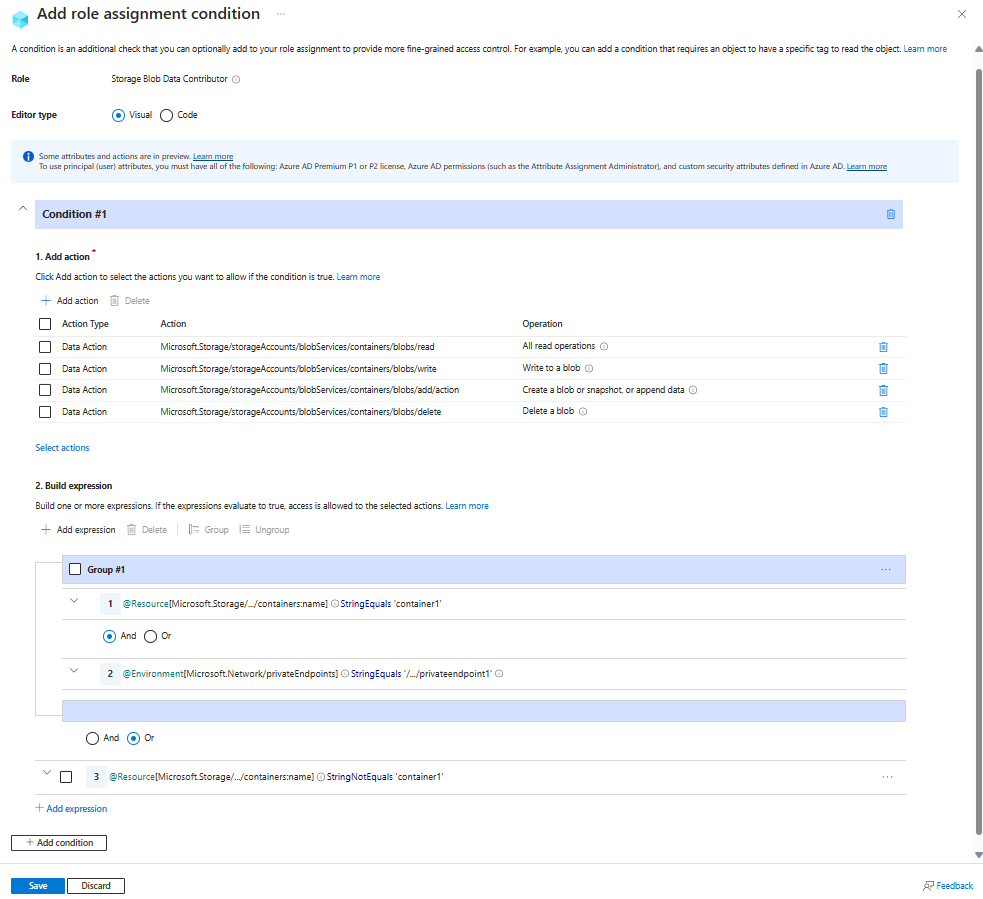

Voorbeeld: Alleen toegang tot een container vanaf een specifiek privé-eindpunt toestaan

Deze voorwaarde vereist dat alle lees-, schrijf-, toevoeg- en verwijderbewerkingen voor blobs in een opslagcontainer met de naam container1 worden gemaakt via een privé-eindpunt met de naam privateendpoint1. Voor alle andere containers die geen naam hebben container1, hoeft de toegang niet via het privé-eindpunt te worden uitgevoerd.

Er zijn vijf mogelijke acties voor het lezen, schrijven en verwijderen van bestaande blobs. Als u deze voorwaarde effectief wilt maken voor principals met meerdere roltoewijzingen, moet u deze voorwaarde toevoegen aan alle roltoewijzingen die een van de volgende acties bevatten.

| Actie | Opmerkingen |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Voeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens. Voeg toe als de opslagaccounts in deze voorwaarde hiërarchische naamruimte hebben ingeschakeld of in de toekomst mogelijk zijn ingeschakeld. |

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van de visual condition editor in Azure Portal.

Actie toevoegen

Selecteer Actie Toevoegen en selecteer vervolgens alleen de acties op het hoogste niveau die worden weergegeven in de volgende tabel.

| Actie | Suboperation |

|---|---|

| Alle leesbewerkingen | N/a |

| Schrijven naar een blob | N/a |

| Een blob of momentopname maken of gegevens toevoegen | N/a |

| Een blob verwijderen | N/a |

Selecteer geen afzonderlijke suboperations, zoals wordt weergegeven in de volgende afbeelding:

Expressie opbouwen

Gebruik de waarden in de volgende tabel om het expressiegedeelte van de voorwaarde te maken:

Groep Instelling Weergegeven als Groep 1 Kenmerkbron Resource Kenmerk Containernaam Operator StringEquals Weergegeven als container1Logische operator 'AND' Kenmerkbron Omgeving Kenmerk Privé-eindpunt Operator StringEqualsIgnoreCase Weergegeven als /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1Einde van groep 1 Logische operator 'OF' Kenmerkbron Resource Kenmerk Containernaam Operator StringNotEquals Weergegeven als container1

In de volgende afbeelding ziet u de voorwaarde nadat de instellingen zijn ingevoerd in Azure Portal. U moet expressies groeperen om de juiste evaluatie te garanderen.

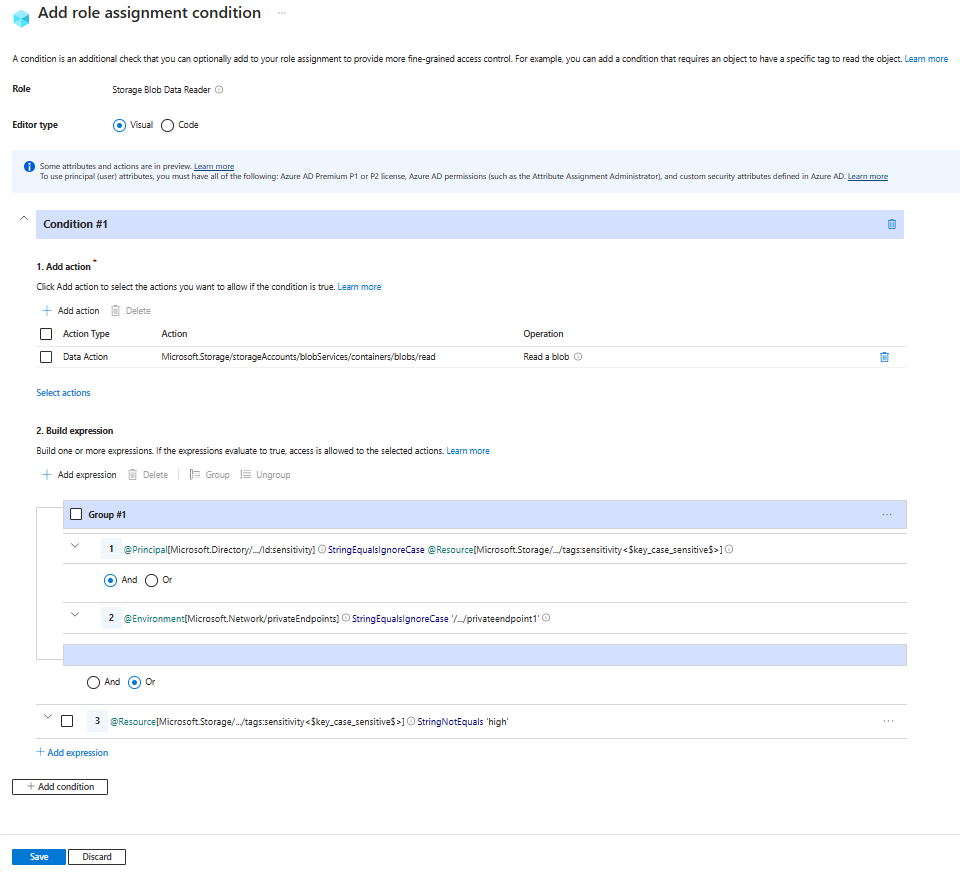

Voorbeeld: Leestoegang tot zeer gevoelige blobgegevens alleen toestaan vanuit een specifiek privé-eindpunt en door gebruikers die zijn getagd voor toegang

Deze voorwaarde vereist dat blobs met gevoeligheid voor indextagszijn ingesteld op high alleen-lezen door gebruikers met een overeenkomende waarde voor hun gevoeligheidsbeveiligingskenmerk. Daarnaast moeten ze worden geopend via een privé-eindpunt met de naam privateendpoint1. Blobs met een andere waarde voor de vertrouwelijkheidstag kunnen worden geopend via andere eindpunten of internet.

Er zijn twee mogelijke acties voor het lezen van bestaande blobs. Als u deze voorwaarde effectief wilt maken voor principals met meerdere roltoewijzingen, moet u deze voorwaarde toevoegen aan alle roltoewijzingen die een van de volgende acties bevatten.

Actie Opmerkingen Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionVoeg toe als de roldefinitie deze actie bevat, zoals eigenaar van opslagblobgegevens.

De voorwaarde kan worden toegevoegd aan een roltoewijzing met behulp van Azure Portal of Azure PowerShell. De portal heeft twee hulpprogramma's voor het bouwen van ABAC-voorwaarden: de visuele editor en de code-editor. U kunt schakelen tussen de twee editors in Azure Portal om uw voorwaarden in verschillende weergaven te bekijken. Schakel tussen het tabblad Visual Editor en de tabbladen Code-editor om de voorbeelden voor de portaleditor van uw voorkeur weer te geven.

Hier volgen de instellingen voor het toevoegen van deze voorwaarde met behulp van de visual condition editor in Azure Portal.

Actie toevoegen

Selecteer Actie Toevoegen en selecteer vervolgens alleen de suboperation Een blob lezen , zoals wordt weergegeven in de volgende tabel.

| Actie | Suboperation |

|---|---|

| Alle leesbewerkingen | Een blob lezen |

Selecteer de actie op het hoogste niveau niet, zoals wordt weergegeven in de volgende afbeelding:

Expressie opbouwen

Gebruik de waarden in de volgende tabel om het expressiegedeelte van de voorwaarde te maken:

| Groep | Instelling | Weergegeven als |

|---|---|---|

| Groep 1 | ||

| Kenmerkbron | Belangrijkste | |

| Kenmerk | <attributeset>_<key> | |

| Operator | StringEquals | |

| Optie | Kenmerk | |

| Logische operator | 'AND' | |

| Kenmerkbron | Resource | |

| Kenmerk | Blob-indextags [Waarden in sleutel] | |

| Sleutel | <key> | |

| Logische operator | 'AND' | |

| Kenmerkbron | Omgeving | |

| Kenmerk | Privé-eindpunt | |

| Operator | StringEqualsIgnoreCase | |

| Weergegeven als | /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1 |

|

| Einde van groep 1 | ||

| Logische operator | 'OF' | |

| Kenmerkbron | Resource | |

| Kenmerk | Blob-indextags [Waarden in sleutel] | |

| Sleutel | sensitivity |

|

| Operator | StringNotEquals | |

| Weergegeven als | high |

In de volgende afbeelding ziet u de voorwaarde nadat de instellingen zijn ingevoerd in Azure Portal. U moet expressies groeperen om de juiste evaluatie te garanderen.

Volgende stappen

- Zelfstudie: Een voorwaarde voor roltoewijzing toevoegen om de toegang tot blobs te beperken met behulp van Azure Portal

- Acties en kenmerken voor voorwaarden voor Azure-roltoewijzing voor Azure Blob Storage

- Indeling en syntaxis van voorwaarden voor Azure-roltoewijzing

- Problemen met Azure-roltoewijzingsvoorwaarden oplossen