Resourcelogboekregistratie voor een netwerkbeveiligingsgroep

Een netwerkbeveiligingsgroep (NSG) bevat regels die verkeer naar een subnet van een virtueel netwerk, de netwerkinterface of beide toestaan of weigeren.

Wanneer u logboekregistratie inschakelt voor een NSG, kunt u de volgende typen resourcelogboekgegevens verzamelen:

- Gebeurtenis: Vermeldingen worden geregistreerd waarvoor NSG-regels worden toegepast op virtuele machines, op basis van MAC-adres.

- Regelteller: Bevat vermeldingen voor hoe vaak elke NSG-regel wordt toegepast om verkeer toe te staan of te weigeren. De status voor deze regels wordt elke 300 seconden verzameld.

Resourcelogboeken zijn alleen beschikbaar voor NSG's die zijn geïmplementeerd via het Azure Resource Manager-implementatiemodel. U kunt geen resourcelogboekregistratie inschakelen voor NSG's die zijn geïmplementeerd via het klassieke implementatiemodel. Zie Implementatiemodellen begrijpen voor meer informatie.

Resourcelogboekregistratie wordt afzonderlijk ingeschakeld voor elke NSG waarvoor diagnostische gegevens moeten worden verzameld. Als u in plaats daarvan geïnteresseerd bent in activiteiten of operationele logboeken, raadpleegt u Overzicht van Azure-platformlogboeken. Als u geïnteresseerd bent in IP-verkeer dat via NSG's loopt, raadpleegt u Stroomlogboeken voor netwerkbeveiligingsgroepen.

Logboekregistratie inschakelen

U kunt de Azure Portal, Azure PowerShell of de Azure CLI gebruiken om resourcelogboekregistratie in te schakelen.

Azure Portal

Meld u aan bij de Azure Portal.

Voer in het zoekvak boven aan de Azure Portal netwerkbeveiligingsgroepen in. Selecteer Netwerkbeveiligingsgroepen in de zoekresultaten.

Selecteer de NSG waarvoor u logboekregistratie wilt inschakelen.

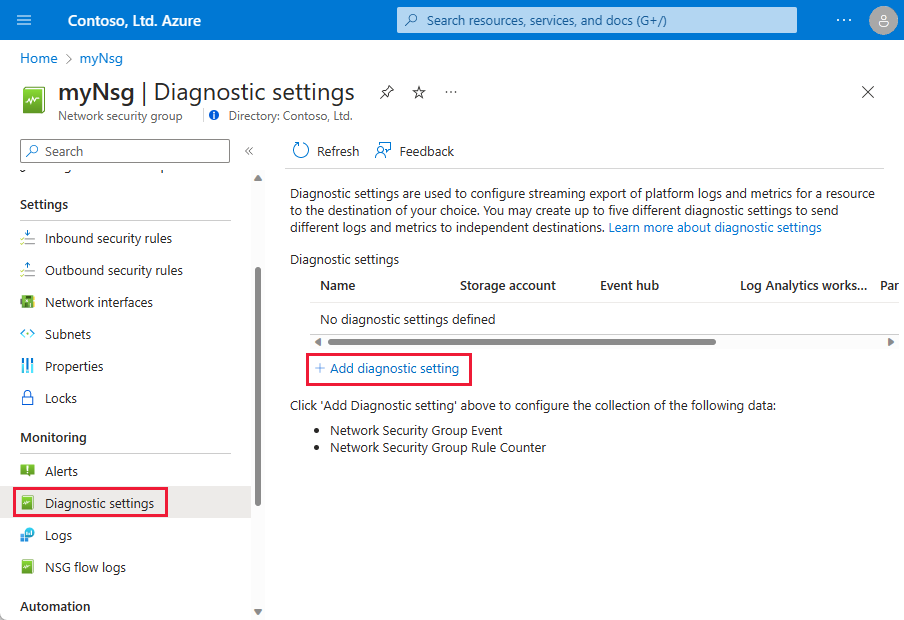

Selecteer onder Bewakingde optie Diagnostische instellingen en selecteer vervolgens Diagnostische instelling toevoegen:

Voer bij Diagnostische instelling een naam in, zoals myNsgDiagnostic.

Voor Logboeken selecteert u allLogs of selecteert u afzonderlijke categorieën logboeken. Zie Logboekcategorieën voor meer informatie over elke categorie.

Selecteer onder Bestemmingsgegevens een of meer bestemmingen:

- Verzenden naar Log Analytics-werkruimte

- Archiveren naar een opslagaccount

- Streamen naar een Event Hub

- Oplossing voor verzenden naar partner

Zie Logboekbestemmingen voor meer informatie.

Selecteer Opslaan.

Logboeken weergeven en analyseren. Zie Logboeken weergeven en analyseren voor meer informatie.

Azure PowerShell

Notitie

U wordt aangeraden de Azure Az PowerShell-module te gebruiken om te communiceren met Azure. Zie Azure PowerShell installeren om aan de slag te gaan. Raadpleeg Azure PowerShell migreren van AzureRM naar Az om te leren hoe u naar de Azure PowerShell-module migreert.

U kunt de opdrachten in deze sectie uitvoeren in de Azure Cloud Shell of door PowerShell uit te voeren vanaf uw computer. De Azure Cloud Shell is een gratis interactieve shell. In deze shell zijn algemene Azure-hulpprogramma's vooraf geïnstalleerd en geconfigureerd voor gebruik met uw account.

Als u PowerShell uitvoert vanaf uw computer, hebt u de Azure PowerShell-module versie 1.0.0 of hoger nodig. Voer Get-Module -ListAvailable Az uit om te kijken welke versie is geïnstalleerd. Als u PowerShell wilt upgraden, raadpleegt u De Azure PowerShell-module installeren. Als u PowerShell lokaal uitvoert, moet u ook de cmdlet Connect-AzAccount uitvoeren om u aan te melden bij Azure met een account dat de benodigde machtigingen heeft.

Als u resourcelogboekregistratie wilt inschakelen, hebt u de id van een bestaande NSG nodig. Als u geen bestaande NSG hebt, maakt u er een met behulp van de cmdlet New-AzNetworkSecurityGroup .

Haal de netwerkbeveiligingsgroep op waarvoor u resourcelogboekregistratie wilt inschakelen met behulp van de cmdlet Get-AzNetworkSecurityGroup . Sla de NSG op in een variabele voor later gebruik. Als u bijvoorbeeld een NSG met de naam myNsg wilt ophalen die bestaat in een resourcegroep met de naam myResourceGroup, voert u de volgende opdracht in:

$Nsg=Get-AzNetworkSecurityGroup `

-Name myNsg `

-ResourceGroupName myResourceGroup

U kunt resourcelogboeken naar verschillende doeltypen schrijven. Zie Logboekbestemmingen voor meer informatie. In dit artikel worden logboeken verzonden naar een Log Analytics-werkruimtebestemming . Als u geen bestaande werkruimte hebt, kunt u er een maken met behulp van de cmdlet New-AzOperationalInsightsWorkspace .

Haal een bestaande Log Analytics-werkruimte op met de cmdlet Get-AzOperationalInsightsWorkspace . Als u bijvoorbeeld een bestaande werkruimte met de naam myWorkspace wilt ophalen en opslaan in een resourcegroep met de naam myWorkspaces, voert u de volgende opdracht in:

$Oms=Get-AzOperationalInsightsWorkspace `

-ResourceGroupName myWorkspaces `

-Name myWorkspace

Er zijn twee categorieën logboekregistratie die u kunt inschakelen. Zie Logboekcategorieën voor meer informatie. Schakel resourcelogboekregistratie in voor de NSG met de cmdlet New-AzDiagnosticSetting . In het volgende voorbeeld worden zowel gebeurtenis- als tellercategoriegegevens in de werkruimte voor een NSG opgeslagen. Deze gebruikt de id's voor de NSG en werkruimte die u hebt verkregen met de vorige opdrachten:

New-AzDiagnosticSetting `

-Name myDiagnosticSetting `

-ResourceId $Nsg.Id `

-WorkspaceId $Oms.ResourceId

Als u zich wilt aanmelden bij een andere bestemming dan een Log Analytics-werkruimte, gebruikt u een geschikte parameter in de opdracht. Zie Azure-resourcelogboeken voor meer informatie.

Zie New-AzDiagnosticSetting voor meer informatie over instellingen.

Logboeken weergeven en analyseren. Zie Logboeken weergeven en analyseren voor meer informatie.

Azure CLI

U kunt de opdrachten in deze sectie uitvoeren in de Azure Cloud Shell of door de Azure CLI uit te voeren vanaf uw computer. De Azure Cloud Shell is een gratis interactieve shell. In deze shell zijn algemene Azure-hulpprogramma's vooraf geïnstalleerd en geconfigureerd voor gebruik met uw account.

Als u de CLI vanaf uw computer uitvoert, hebt u versie 2.0.38 of hoger nodig. Voer az --version uit op uw computer om de geïnstalleerde versie te vinden. Zie Azure CLI installeren als u een upgrade moet uitvoeren. Als u de CLI lokaal uitvoert, moet u ook uitvoeren az login om u aan te melden bij Azure met een account dat de benodigde machtigingen heeft.

Als u resourcelogboekregistratie wilt inschakelen, hebt u de id van een bestaande NSG nodig. Als u geen bestaande NSG hebt, maakt u er een met behulp van az network nsg create.

Haal de netwerkbeveiligingsgroep op waarvoor u resourcelogboekregistratie wilt inschakelen en sla deze op met az network nsg show. Als u bijvoorbeeld een NSG met de naam myNsg wilt ophalen die bestaat in een resourcegroep met de naam myResourceGroup, voert u de volgende opdracht in:

nsgId=$(az network nsg show \

--name myNsg \

--resource-group myResourceGroup \

--query id \

--output tsv)

U kunt resourcelogboeken naar verschillende doeltypen schrijven. Zie Logboekbestemmingen voor meer informatie. In dit artikel worden logboeken bijvoorbeeld verzonden naar een Log Analytics-werkruimtebestemming . Zie Logboekcategorieën voor meer informatie.

Schakel resourcelogboekregistratie in voor de NSG met az monitor diagnostic-settings create. In het volgende voorbeeld worden zowel gebeurtenis- als tellercategoriegegevens in een bestaande werkruimte met de naam myWorkspace, die bestaat in een resourcegroep met de naam myWorkspaces. Deze maakt gebruik van de id van de NSG die u hebt opgeslagen met behulp van de vorige opdracht.

az monitor diagnostic-settings create \

--name myNsgDiagnostics \

--resource $nsgId \

--logs '[ { "category": "NetworkSecurityGroupEvent", "enabled": true, "retentionPolicy": { "days": 30, "enabled": true } }, { "category": "NetworkSecurityGroupRuleCounter", "enabled": true, "retentionPolicy": { "days": 30, "enabled": true } } ]' \

--workspace myWorkspace \

--resource-group myWorkspaces

Als u geen bestaande werkruimte hebt, maakt u er een met behulp van de Azure Portal of Azure PowerShell. Er zijn twee categorieën logboekregistratie waarvoor u logboeken kunt inschakelen.

Als u alleen gegevens voor de ene of de andere categorie wilt vastleggen, verwijdert u de categorie waarvoor u geen gegevens wilt registreren in de vorige opdracht. Als u zich wilt aanmelden bij een andere bestemming dan een Log Analytics-werkruimte, gebruikt u een geschikte parameter. Zie Azure-resourcelogboeken voor meer informatie.

Logboeken weergeven en analyseren. Zie Logboeken weergeven en analyseren voor meer informatie.

Logboekbestemmingen

U kunt diagnostische gegevens verzenden naar de volgende opties:

Logboekcategorieën

Gegevens in JSON-indeling worden geschreven voor de volgende logboekcategorieën: gebeurtenis en regelteller.

Gebeurtenis

Het gebeurtenislogboek bevat informatie over welke NSG-regels worden toegepast op virtuele machines, op basis van het MAC-adres. De volgende gegevens worden geregistreerd voor elke gebeurtenis. In het volgende voorbeeld worden de gegevens geregistreerd voor een virtuele machine met het IP-adres 192.168.1.4 en een MAC-adres van 00-0D-3A-92-6A-7C:

{

"time": "[DATE-TIME]",

"systemId": "[ID]",

"category": "NetworkSecurityGroupEvent",

"resourceId": "/SUBSCRIPTIONS/[SUBSCRIPTION-ID]/RESOURCEGROUPS/[RESOURCE-GROUP-NAME]/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/[NSG-NAME]",

"operationName": "NetworkSecurityGroupEvents",

"properties": {

"vnetResourceGuid":"[ID]",

"subnetPrefix":"192.168.1.0/24",

"macAddress":"00-0D-3A-92-6A-7C",

"primaryIPv4Address":"192.168.1.4",

"ruleName":"[SECURITY-RULE-NAME]",

"direction":"[DIRECTION-SPECIFIED-IN-RULE]",

"priority":"[PRIORITY-SPECIFIED-IN-RULE]",

"type":"[ALLOW-OR-DENY-AS-SPECIFIED-IN-RULE]",

"conditions":{

"protocols":"[PROTOCOLS-SPECIFIED-IN-RULE]",

"destinationPortRange":"[PORT-RANGE-SPECIFIED-IN-RULE]",

"sourcePortRange":"[PORT-RANGE-SPECIFIED-IN-RULE]",

"sourceIP":"[SOURCE-IP-OR-RANGE-SPECIFIED-IN-RULE]",

"destinationIP":"[DESTINATION-IP-OR-RANGE-SPECIFIED-IN-RULE]"

}

}

}

Regelteller

Het logboek voor regeltellers bevat informatie over elke regel die wordt toegepast op resources. De volgende voorbeeldgegevens worden geregistreerd telkens wanneer een regel wordt toegepast. In het volgende voorbeeld worden de gegevens geregistreerd voor een virtuele machine met het IP-adres 192.168.1.4 en een MAC-adres van 00-0D-3A-92-6A-7C:

{

"time": "[DATE-TIME]",

"systemId": "[ID]",

"category": "NetworkSecurityGroupRuleCounter",

"resourceId": "/SUBSCRIPTIONS/[SUBSCRIPTION ID]/RESOURCEGROUPS/[RESOURCE-GROUP-NAME]/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/[NSG-NAME]",

"operationName": "NetworkSecurityGroupCounters",

"properties": {

"vnetResourceGuid":"[ID]",

"subnetPrefix":"192.168.1.0/24",

"macAddress":"00-0D-3A-92-6A-7C",

"primaryIPv4Address":"192.168.1.4",

"ruleName":"[SECURITY-RULE-NAME]",

"direction":"[DIRECTION-SPECIFIED-IN-RULE]",

"type":"[ALLOW-OR-DENY-AS-SPECIFIED-IN-RULE]",

"matchedConnections":125

}

}

Notitie

Het bron-IP-adres voor de communicatie wordt niet geregistreerd. U kunt NSG-stroomlogboekregistratie inschakelen voor een NSG, die alle regeltellergegevens en het bron-IP-adres registreert waarmee de communicatie is gestart. NSG-stroomlogboekgegevens worden naar een Azure Storage-account geschreven. U kunt de gegevens analyseren met de verkeersanalysefunctie van Azure Network Watcher.

Logboeken bekijken en analyseren

Als u diagnostische gegevens verzendt naar:

Azure Monitor-logboeken: u kunt de analyseoplossing voor netwerkbeveiligingsgroepen gebruiken voor uitgebreide inzichten. De oplossing biedt visualisaties voor NSG-regels die verkeer toestaan of weigeren, per MAC-adres, van de netwerkinterface in een virtuele machine.

Azure Storage-account: gegevens worden geschreven naar een PT1H.json-bestand . U vindt het volgende:

- Gebeurtenislogboek in het volgende pad: insights-logs-networksecuritygroupevent/resourceId=/SUBSCRIPTIONS/[ID]/RESOURCEGROUPS/[RESOURCE-GROUP-NAME-FOR-NSG]/PROVIDERS/MICROSOFT. NETWORK/NETWORKSECURITYGROUPS/[NSG NAME]/y=[YEAR]/m=[MONTH/d=[DAY]/h=[HOUR]/m=[MINUTE]

- Regeltellerlogboek in het volgende pad: insights-logs-networksecuritygrouprulecounter/resourceId=/SUBSCRIPTIONS/[ID]/RESOURCEGROUPS/[RESOURCE-GROUP-NAME-FOR-NSG]/PROVIDERS/MICROSOFT. NETWORK/NETWORKSECURITYGROUPS/[NSG NAME]/y=[YEAR]/m=[MONTH/d=[DAY]/h=[HOUR]/m=[MINUTE]

Zie Overzicht van azure-platformlogboeken voor meer informatie over het weergeven van resourcelogboekgegevens.

Volgende stappen

Zie Overzicht van azure-platformlogboeken voor meer informatie over activiteitenlogboeken.

Activiteitenlogboekregistratie is standaard ingeschakeld voor NSG's die zijn gemaakt via een van beide Azure-implementatiemodellen. Als u wilt bepalen welke bewerkingen zijn voltooid op NSG's in het activiteitenlogboek, zoekt u naar vermeldingen die de volgende resourcetypen bevatten:

- Microsoft.ClassicNetwork/networkSecurityGroups

- Microsoft.ClassicNetwork/networkSecurityGroups/securityRules

- Microsoft.Network/networkSecurityGroups

- Microsoft.Network/networkSecurityGroups/securityRules

Zie Netwerkverkeer naar en van een virtuele machine registreren met behulp van de Azure Portal voor meer informatie over het vastleggen van diagnostische gegevens.