P2S configureren voor toegang op basis van gebruikers en groepen - Microsoft Entra-verificatie

Wanneer u Microsoft Entra ID gebruikt als verificatiemethode voor P2S, kunt u P2S configureren om verschillende toegang voor verschillende gebruikers en groepen toe te staan. Als u wilt dat verschillende sets gebruikers verbinding kunnen maken met verschillende VPN-gateways, kunt u meerdere apps registreren in AD en deze koppelen aan verschillende VPN-gateways. Dit artikel helpt u bij het instellen van een Microsoft Entra-tenant voor P2S Microsoft Entra-verificatie en het maken en registreren van meerdere apps in Microsoft Entra ID voor het toestaan van verschillende toegang voor verschillende gebruikers en groepen. Zie Over punt-naar-site-VPN voor meer informatie over punt-naar-site-protocollen en -verificatie.

Notitie

Microsoft Entra-verificatie wordt alleen ondersteund voor OpenVPN-protocolverbindingen® en vereist de Azure VPN-client.

Microsoft Entra-tenant

Voor de stappen in dit artikel is een Microsoft Entra-tenant vereist. Als u geen Microsoft Entra-tenant hebt, kunt u er een maken met behulp van de stappen in het artikel Een nieuwe tenant maken. Let op de volgende velden bij het maken van uw directory:

- Organisatienaam

- Initiële domeinnaam

Microsoft Entra-tenantgebruikers maken

Maak twee accounts in de zojuist gemaakte Microsoft Entra-tenant. Zie Een nieuwe gebruiker toevoegen of verwijderen voor stappen.

- Account van globale beheerder

- Gebruikersaccount

Het globale beheerdersaccount wordt gebruikt om toestemming te verlenen voor de registratie van de Azure VPN-app. Het gebruikersaccount kan worden gebruikt om OpenVPN-verificatie te testen.

Wijs een van de accounts de rol globale beheerder toe. Zie Beheerders- en niet-beheerdersrollen toewijzen aan gebruikers met Microsoft Entra-id voor stappen.

De Azure VPN-toepassing autoriseren

Meld u aan bij Azure Portal als een gebruiker waaraan de rol globale beheerder is toegewezen.

Geef vervolgens beheerderstoestemming voor uw organisatie. Hierdoor kan de Azure VPN-toepassing zich aanmelden en gebruikersprofielen lezen. Kopieer en plak de URL die betrekking heeft op uw implementatielocatie in de adresbalk van uw browser:

Openbaar

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Duitsland

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure beheerd door 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentNotitie

Als u een globale beheerdersaccount gebruikt dat niet systeemeigen is voor de Microsoft Entra-tenant om toestemming te geven, vervangt u 'algemeen' door de Tenant-id van Microsoft Entra in de URL. Mogelijk moet u ook 'algemeen' vervangen door uw tenant-id in bepaalde andere gevallen. Zie Uw Microsoft Entra-tenant-id vinden voor hulp bij het vinden van uw tenant-id van uw tenant.

Selecteer het account met de rol Globale beheerder als hierom wordt gevraagd.

Selecteer Accepteren op de pagina Machtigingen die zijn aangevraagd.

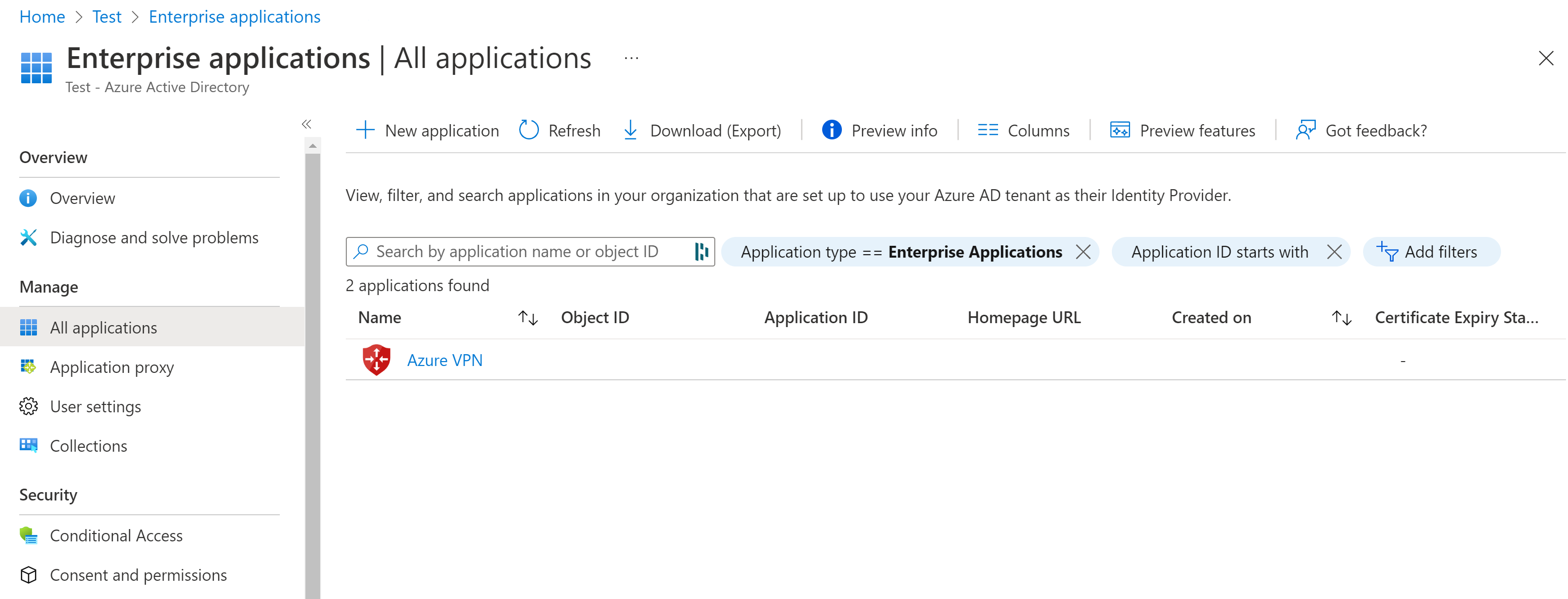

Ga naar Microsoft Entra-id. Klik in het linkerdeelvenster op Bedrijfstoepassingen. U ziet dat Azure VPN wordt vermeld.

Aanvullende toepassingen registreren

In deze sectie kunt u extra toepassingen registreren voor verschillende gebruikers en groepen. Herhaal de stappen om zoveel toepassingen te maken die nodig zijn voor uw beveiligingsvereisten. Elke toepassing wordt gekoppeld aan een VPN-gateway en kan een andere set gebruikers hebben. Er kan slechts één toepassing worden gekoppeld aan een gateway.

Een bereik toevoegen

Selecteer Microsoft Entra-id in de Azure-portal.

Selecteer App-registraties in het linkerdeelvenster.

Selecteer + Nieuwe registratie bovenaan de pagina App-registraties.

Voer op de pagina Een toepassing registreren de naam in. Bijvoorbeeld MarketingVPN. U kunt de naam later altijd wijzigen.

- Selecteer de gewenste ondersteunde accounttypen.

- Klik onder aan de pagina op Registreren.

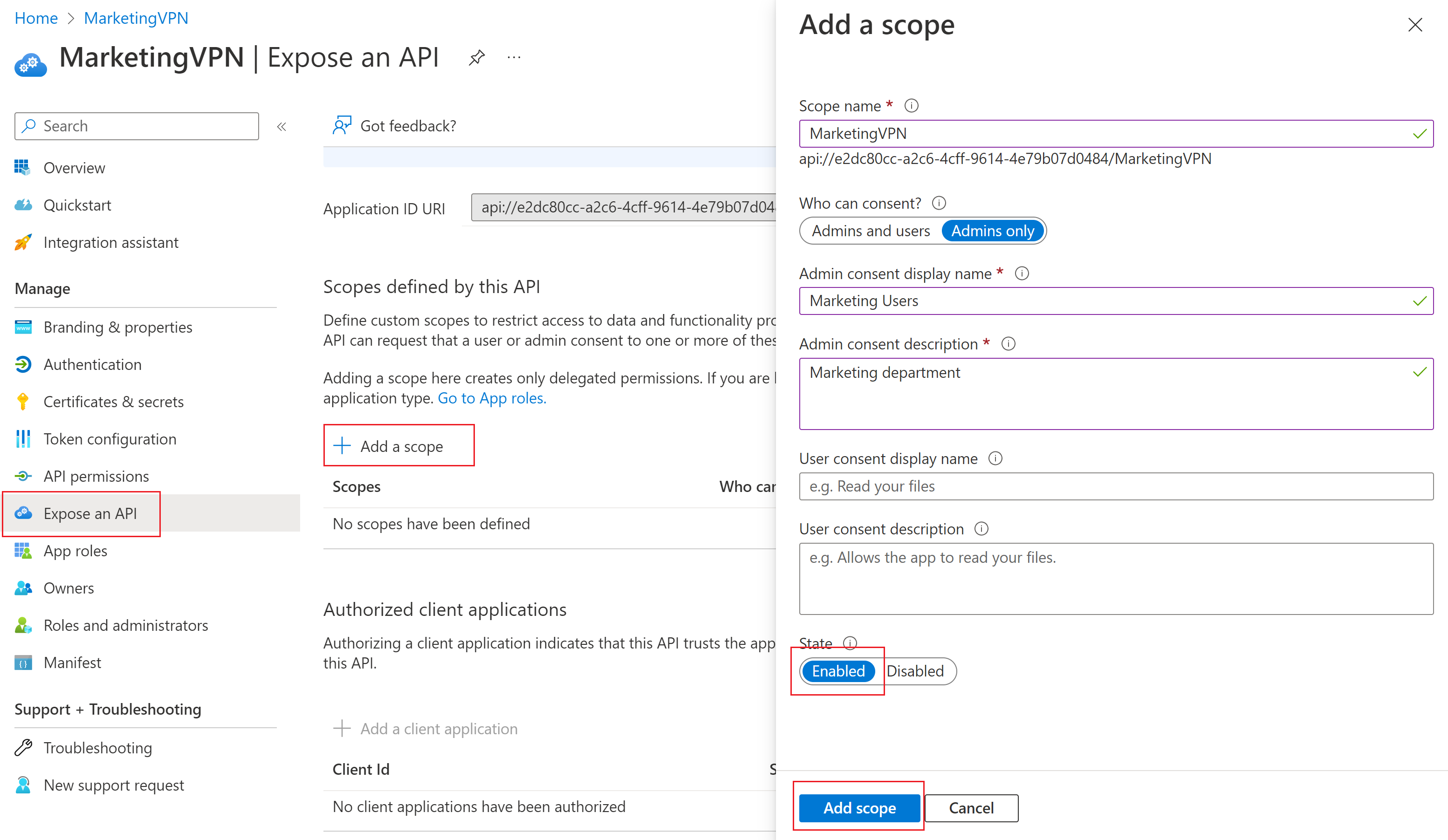

Zodra de nieuwe app is geregistreerd, klikt u in het linkerdeelvenster op Een API beschikbaar maken. Klik vervolgens op + Een bereik toevoegen.

- Laat op de pagina Een bereik toevoegen de standaard-URI voor de toepassings-id staan.

- Klik op Opslaan en doorgaan.

De pagina keert terug naar de pagina Een bereik toevoegen. Vul de vereiste velden in en zorg ervoor dat Status is ingeschakeld.

Wanneer u klaar bent met het invullen van de velden, klikt u op Bereik toevoegen.

Een clienttoepassing toevoegen

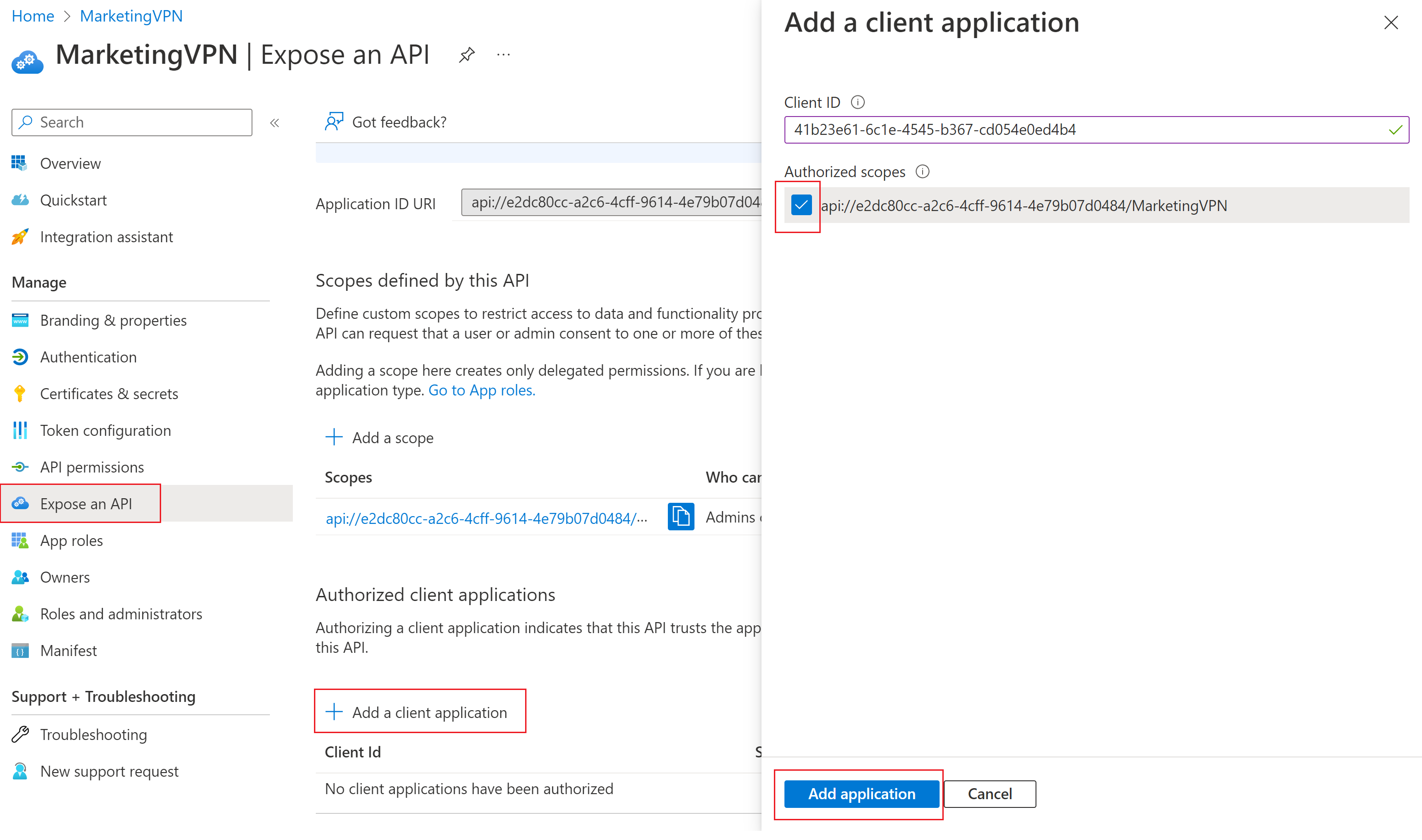

Klik op de pagina Een API beschikbaar maken op + Een clienttoepassing toevoegen.

Voer op de pagina Een clienttoepassing toevoegen voor client-id de volgende waarden in, afhankelijk van de cloud:

- Openbaar in Azure:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Government:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure Duitsland:

538ee9e6-310a-468d-afef-ea97365856a9 - Microsoft Azure beheerd door 21Vianet:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Openbaar in Azure:

Schakel het selectievakje in voor de geautoriseerde bereiken die u wilt opnemen. Klik vervolgens op Toepassing toevoegen.

Klik op Toepassing toevoegen.

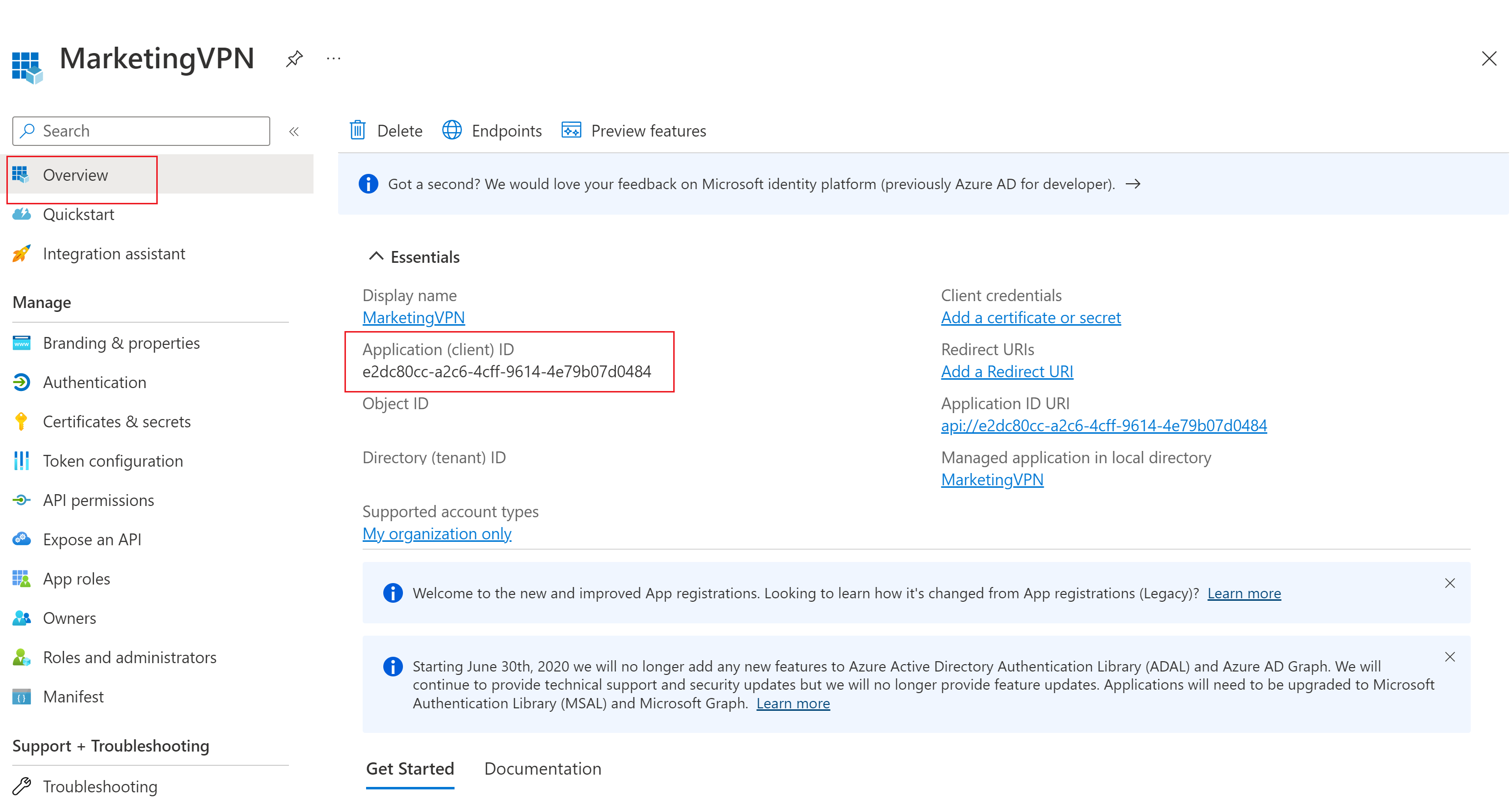

Toepassings-id (client) kopiëren

Wanneer u verificatie inschakelt op de VPN-gateway, hebt u de waarde van de toepassings-id (client) nodig om de doelgroepwaarde in te vullen voor de punt-naar-site-configuratie.

Ga naar de pagina Overzicht.

Kopieer de toepassings-id (client) op de pagina Overzicht en sla deze op, zodat u deze waarde later kunt openen. U hebt deze informatie nodig om uw VPN-gateway(s) te configureren.

Gebruikers toewijzen aan toepassingen

Wijs de gebruikers toe aan uw toepassingen. Als u een groep opgeeft, moet de gebruiker een direct lid van de groep zijn. Geneste groepen worden niet ondersteund.

- Ga naar uw Microsoft Entra-id en selecteer Bedrijfstoepassingen.

- Zoek in de lijst de toepassing die u zojuist hebt geregistreerd en klik erop om deze te openen.

- Klik op Eigenschappen. Controleer op de pagina Eigenschappen of Ingeschakeld voor gebruikers om zich aan te melden is ingesteld op Ja. Zo niet, wijzigt u de waarde in Ja.

- Voor toewijzing vereist, wijzigt u de waarde in Ja. Zie Toepassingseigenschappen voor meer informatie over deze instelling.

- Als u wijzigingen hebt aangebracht, klikt u op Opslaan om uw instellingen op te slaan.

- Klik in het linkerdeelvenster op Gebruikers en groepen. Klik op de pagina Gebruikers en groepen op + Gebruiker/groep toevoegen om de pagina Toewijzing toevoegen te openen.

- Klik op de koppeling onder Gebruikers en groepen om de pagina Gebruikers en groepen te openen. Selecteer de gebruikers en groepen die u wilt toewijzen en klik vervolgens op Selecteren.

- Nadat u klaar bent met het selecteren van gebruikers en groepen, klikt u op Toewijzen.

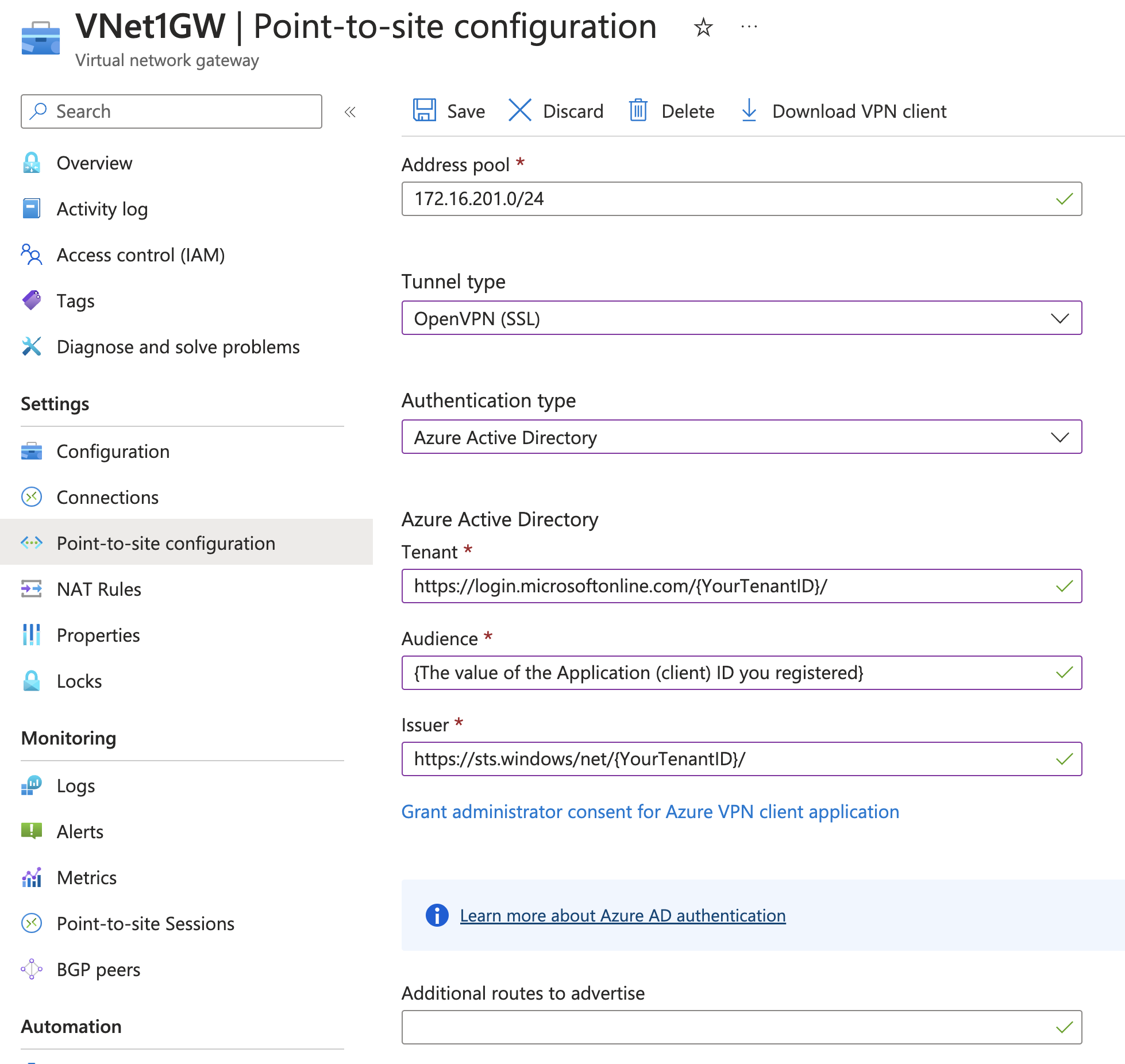

Verificatie voor de gateway configureren

Belangrijk

Azure Portal is bezig met het bijwerken van Azure Active Directory-velden naar Entra. Als u microsoft Entra-id ziet waarnaar wordt verwezen en u deze waarden nog niet ziet in de portal, kunt u Azure Active Directory-waarden selecteren.

In deze stap configureert u P2S Microsoft Entra-verificatie voor de gateway van het virtuele netwerk.

Ga naar de gateway van het virtuele netwerk. Klik in het linkerdeelvenster op Punt-naar-site-configuratie.

Configureer de volgende waarden:

- Adresgroep: clientadresgroep

- Tunneltype: OpenVPN (SSL)

- Verificatietype: Microsoft Entra-id

Gebruik voor Microsoft Entra ID-waarden de volgende richtlijnen voor tenant-, doelgroep- en verlenerwaarden .

- Tenant:

https://login.microsoftonline.com/{TenantID} - Doelgroep-id: Gebruik de waarde die u in de vorige sectie hebt gemaakt die overeenkomt met de toepassings-id (client). Gebruik de toepassings-id niet voor 'Azure VPN' Microsoft Entra Enterprise App: gebruik de toepassings-id die u hebt gemaakt en geregistreerd. Als u in plaats daarvan de toepassings-id voor de Microsoft Entra Enterprise-app 'Azure VPN' gebruikt, krijgen alle gebruikers toegang tot de VPN-gateway (wat de standaardwijze is om toegang in te stellen), in plaats van alleen de gebruikers toe te kennen die u hebt toegewezen aan de toepassing die u hebt gemaakt en geregistreerd.

- Verlener:

https://sts.windows.net/{TenantID}Zorg ervoor dat u voor de waarde van de verlener een volging / aan het einde opneemt.

Zodra u klaar bent met het configureren van instellingen, klikt u boven aan de pagina op Opslaan .

Het configuratiepakket voor het Azure VPN-clientprofiel downloaden

In deze sectie genereert en downloadt u het configuratiepakket voor het Azure VPN-clientprofiel. Dit pakket bevat de instellingen die u kunt gebruiken om het Profiel van de Azure VPN-client op clientcomputers te configureren.

Klik boven aan de pagina punt-naar-site-configuratie op VPN-client downloaden. Het duurt enkele minuten voordat het clientconfiguratiepakket wordt gegenereerd.

Uw browser geeft aan dat een zip-bestand voor clientconfiguratie beschikbaar is. Deze heeft dezelfde naam als uw gateway.

Pak het gedownloade zip-bestand uit.

Blader naar de uitgepakte map 'AzureVPN'.

Noteer de locatie van het bestand 'azurevpnconfig.xml'. De azurevpnconfig.xml bevat de instelling voor de VPN-verbinding. U kunt dit bestand ook distribueren naar alle gebruikers die verbinding moeten maken via e-mail of andere manieren. De gebruiker heeft geldige Microsoft Entra-referenties nodig om verbinding te maken. Zie configuratiebestanden voor Azure VPN-clientprofielen voor Microsoft Entra-verificatie voor meer informatie.

Volgende stappen

- Als u verbinding wilt maken met uw virtuele netwerk, moet u de Azure VPN-client op uw clientcomputers configureren. Zie Een VPN-client configureren voor P2S VPN-verbindingen.

- Zie de sectie Punt-naar-site van de veelgestelde vragen over VPN Gateway voor veelgestelde vragen voor veelgestelde vragen.