App-beleid maken in app-governance

Samen met een ingebouwde set mogelijkheden voor het detecteren van afwijkend app-gedrag en het genereren van waarschuwingen op basis van machine learning-algoritmen, kunt u met beleidsregels in app-governance het volgende doen:

Geef voorwaarden op waarmee app-governance u waarschuwt voor app-gedrag voor automatisch of handmatig herstel.

Dwing het nalevingsbeleid voor apps af voor uw organisatie.

Gebruik app-governance om OAuth-beleid te maken voor apps die zijn verbonden met Microsoft Entra-id, Google Workspace en Salesforce.

OAuth-app-beleid maken voor Microsoft Entra-id

Voor apps die zijn verbonden met Microsoft Entra-id, maakt u app-beleid op basis van opgegeven sjablonen die kunnen worden aangepast of maakt u uw eigen aangepaste app-beleid.

Als u een nieuw app-beleid voor Azure AD-apps wilt maken, gaat u naar Microsoft Defender XDR-app-beheerbeleid >>> Azure AD.

Bijvoorbeeld:

Selecteer de optie Nieuw beleid maken en voer vervolgens een van de volgende stappen uit:

- Als u een nieuw app-beleid wilt maken op basis van een sjabloon, kiest u de relevante sjablooncategorie gevolgd door de sjabloon in die categorie.

- Als u een aangepast beleid wilt maken, selecteert u de categorie Aangepast .

Bijvoorbeeld:

App-beleidssjablonen

Als u een nieuw app-beleid wilt maken op basis van een app-beleidssjabloon, selecteert u op de pagina App-beleidssjabloon kiezen een categorie van de app-sjabloon, selecteert u de naam van de sjabloon en selecteert u vervolgens Volgende.

In de volgende secties worden de categorieën van app-beleidssjablonen beschreven.

Gebruik

De volgende tabel bevat de app-beheersjablonen die worden ondersteund voor het genereren van waarschuwingen voor app-gebruik.

| Sjabloonnaam | Beschrijving |

|---|---|

| Nieuwe app met hoog gegevensgebruik | Zoek zojuist geregistreerde apps die grote hoeveelheden gegevens hebben geüpload of gedownload met behulp van Graph API. Met dit beleid worden de volgende voorwaarden gecontroleerd: |

| Toename van gebruikers | Apps zoeken met een aanzienlijke toename van het aantal gebruikers. Met dit beleid worden de volgende voorwaarden gecontroleerd: |

Bevoegdheden

De volgende tabel bevat de app-beheersjablonen die worden ondersteund voor het genereren van waarschuwingen voor app-machtigingen.

| Sjabloonnaam | Beschrijving |

|---|---|

| Overprivileged app | Zoek apps met ongebruikte Graph API-machtigingen. Aan deze apps zijn machtigingen verleend die niet nodig kunnen zijn voor normaal gebruik. |

| Nieuwe app met hoge bevoegdheden | Zoek zojuist geregistreerde apps waaraan schrijftoegang is verleend en andere krachtige Graph API-machtigingen. Met dit beleid worden de volgende voorwaarden gecontroleerd: |

| Nieuwe app met niet-Graph API-machtigingen | Zoek zojuist geregistreerde apps met machtigingen voor niet-Graph-API's. Deze apps kunnen u blootstellen aan risico's als de API's die ze gebruiken beperkte ondersteuning en updates ontvangen. Met dit beleid worden de volgende voorwaarden gecontroleerd: |

Certificering

De volgende tabel bevat de app-beheersjablonen die worden ondersteund voor het genereren van waarschuwingen voor Microsoft 365-certificering.

| Sjabloonnaam | Beschrijving |

|---|---|

| Nieuwe niet-gecertificeerde app | Zoek zojuist geregistreerde apps die geen attestation voor uitgevers of Microsoft 365-certificering hebben. Met dit beleid worden de volgende voorwaarden gecontroleerd: |

Aangepast beleid

Gebruik een aangepast app-beleid wanneer u iets moet doen dat nog niet is gedaan door een van de ingebouwde sjablonen.

Als u een nieuw aangepast app-beleid wilt maken, selecteert u eerst Nieuw beleid maken op de pagina Beleid . Selecteer op de pagina App-beleidssjabloon kiezen de aangepaste categorie, de sjabloon Aangepast beleid en selecteer vervolgens Volgende.

Configureer het volgende op de pagina Naam en beschrijving :

- Policy Name

- Beleidsbeschrijving

- Selecteer de ernst van het beleid, waarmee de ernst wordt ingesteld van waarschuwingen die door dit beleid worden gegenereerd.

- Hoog

- Medium

- Laag

Selecteer op de pagina Beleidsinstellingen en voorwaarden kiezen voor Kiezen voor welke apps dit beleid van toepassing is:

- Alle apps

- Specifieke apps kiezen

- Alle apps behalve

Als u specifieke apps of alle apps behalve dit beleid kiest, selecteert u Apps toevoegen en selecteert u de gewenste apps in de lijst. In het deelvenster Apps kiezen kunt u meerdere apps selecteren waarop dit beleid van toepassing is en vervolgens Toevoegen selecteren. Selecteer Volgende wanneer u tevreden bent met de lijst.

Selecteer Voorwaarden bewerken. Selecteer Voorwaarde toevoegen en kies een voorwaarde in de lijst. Stel de gewenste drempelwaarde in voor de geselecteerde voorwaarde. Herhaal dit om meer voorwaarden toe te voegen. Selecteer Opslaan om de regel op te slaan en wanneer u klaar bent met het toevoegen van regels, selecteert u Volgende.

Notitie

Sommige beleidsvoorwaarden zijn alleen van toepassing op apps die toegang hebben tot Graph API-machtigingen. Bij het evalueren van apps die alleen toegang hebben tot niet-Graph API's, slaat app-governance deze beleidsvoorwaarden over en gaat u verder met het controleren van alleen andere beleidsvoorwaarden.

Hier volgen de beschikbare voorwaarden voor een aangepast app-beleid:

Conditie Geaccepteerde voorwaardewaarden Beschrijving Meer informatie Leeftijd van registratie Binnen de afgelopen X dagen Apps die zijn geregistreerd bij Microsoft Entra ID binnen een opgegeven periode vanaf de huidige datum Certificering Geen certificering, Uitgever getest, Microsoft 365 Certified Apps die Microsoft 365 certified zijn, een attestation-rapport voor uitgevers hebben of geen van beide Microsoft 365-certificering Uitgever geverifieerd Ja of nee Apps die uitgevers hebben geverifieerd Verificatie van uitgever Toepassingsmachtigingen (alleen Graph) Selecteer een of meer API-machtigingen in de lijst Apps met specifieke Graph API-machtigingen die rechtstreeks zijn verleend Naslaginformatie over Microsoft Graph-machtigingen Gedelegeerde machtigingen (alleen Graph) Selecteer een of meer API-machtigingen in de lijst Apps met specifieke Graph API-machtigingen die zijn verleend door een gebruiker Naslaginformatie over Microsoft Graph-machtigingen Zeer bevoegd (alleen Graph) Ja of nee Apps met relatief krachtige Graph API-machtigingen Een interne aanduiding op basis van dezelfde logica die wordt gebruikt door Defender voor Cloud Apps. Overprivileged (alleen graph) Ja of nee Apps met ongebruikte Graph API-machtigingen Apps met meer verleende machtigingen dan worden gebruikt door deze apps. Niet-Graph API-machtigingen Ja of nee Apps met machtigingen voor niet-Graph API's. Deze apps kunnen u blootstellen aan risico's als de API's die ze gebruiken beperkte ondersteuning en updates ontvangen. Gegevensgebruik (alleen graph) Groter dan X GB aan gegevens die per dag zijn gedownload en geüpload Apps die meer dan een opgegeven hoeveelheid gegevens hebben gelezen en geschreven met behulp van Graph API Trend voor gegevensgebruik (alleen Grafiek) X % toename van het gegevensgebruik vergeleken met de vorige dag Apps waarvan gegevens met Graph API worden gelezen en geschreven, zijn verhoogd met een opgegeven percentage vergeleken met de vorige dag API-toegang (alleen Graph) Groter dan X API-aanroepen per dag Apps die een opgegeven aantal Graph API-aanroepen per dag hebben uitgevoerd API-toegangstrend (alleen Graph) X % toename van API-aanroepen vergeleken met vorige dag Apps waarvan het aantal Graph API-aanroepen is verhoogd met een opgegeven percentage vergeleken met de vorige dag Aantal toestemmingsgebruikers (Groter dan of Kleiner dan) X-gebruikers toestemming gegeven Apps die toestemming hebben gegeven door een groter of minder aantal gebruikers dan opgegeven Toename van toestemming voor gebruikers X % toename van gebruikers in de afgelopen 90 dagen Apps waarvan het aantal toestemmingen voor gebruikers is toegenomen met een bepaald percentage in de afgelopen 90 dagen Toestemming van prioriteitsaccount gegeven Ja of nee Apps die toestemming hebben gegeven door gebruikers met prioriteit Een gebruiker met een prioriteitsaccount. Namen van toestemmingsgebruikers Gebruikers selecteren in de lijst Apps die toestemming hebben gegeven door specifieke gebruikers Rollen van toestemming van gebruikers Rollen selecteren in de lijst Apps die toestemming hebben gegeven door gebruikers met specifieke rollen Meerdere selecties zijn toegestaan. Elke Microsoft Entra-rol met toegewezen lid moet beschikbaar worden gesteld in deze lijst.

Vertrouwelijkheidslabels geopend Selecteer een of meer vertrouwelijkheidslabels in de lijst Apps die in de afgelopen 30 dagen toegang hebben tot gegevens met specifieke vertrouwelijkheidslabels. Services die worden geopend (alleen Graph) Exchange en/of OneDrive en/of SharePoint en/of Teams Apps die toegang hebben tot OneDrive, SharePoint of Exchange Online met behulp van Graph API Meerdere selecties zijn toegestaan. Foutpercentage (alleen grafiek) Foutpercentage is in de afgelopen zeven dagen groter dan X% Apps waarvan de Graph API-foutpercentages in de afgelopen zeven dagen groter zijn dan een opgegeven percentage Aan alle opgegeven voorwaarden moet worden voldaan voor dit app-beleid om een waarschuwing te genereren.

Wanneer u klaar bent met het opgeven van de voorwaarden, selecteert u Opslaan en vervolgens Volgende.

Selecteer op de pagina Beleidsacties definiëren de optieApp uitschakelen als u wilt dat app-beheer de app uitschakelt wanneer een waarschuwing op basis van dit beleid wordt gegenereerd en selecteer vervolgens Volgende. Wees voorzichtig bij het toepassen van acties omdat een beleid van invloed kan zijn op gebruikers en legitiem app-gebruik.

Selecteer op de pagina Beleidsstatus definiëren een van de volgende opties:

- Controlemodus: beleidsregels worden geëvalueerd, maar geconfigureerde acties worden niet uitgevoerd. Beleidsregels voor de controlemodus worden weergegeven met de status Controle in de lijst met beleidsregels. U moet de controlemodus gebruiken om een nieuw beleid te testen.

- Actief: beleidsregels worden geëvalueerd en geconfigureerde acties worden uitgevoerd.

- Inactief: beleidsregels worden niet geëvalueerd en geconfigureerde acties worden niet uitgevoerd.

Bekijk zorgvuldig alle parameters van uw aangepaste beleid. Selecteer Verzenden wanneer u tevreden bent. U kunt ook teruggaan en instellingen wijzigen door onder een van de instellingen bewerken te selecteren.

Uw nieuwe app-beleid testen en bewaken

Nu uw app-beleid is gemaakt, moet u dit controleren op de pagina Beleid om ervoor te zorgen dat het een verwacht aantal actieve waarschuwingen en het totale aantal waarschuwingen registreert tijdens het testen.

Als het aantal waarschuwingen een onverwacht lage waarde is, bewerkt u de instellingen van het app-beleid om ervoor te zorgen dat u het correct hebt geconfigureerd voordat u de status ervan instelt.

Hier volgt een voorbeeld van een proces voor het maken van een nieuw beleid, het testen en vervolgens het actief maken:

- Maak het nieuwe beleid met ernst, apps, voorwaarden en acties die zijn ingesteld op initiële waarden en de status ingesteld op de controlemodus.

- Controleer op verwacht gedrag, zoals gegenereerde waarschuwingen.

- Als het gedrag niet wordt verwacht, bewerkt u indien nodig de beleids-apps, voorwaarden en actie-instellingen en gaat u terug naar stap 2.

- Als het gedrag wordt verwacht, bewerkt u het beleid en wijzigt u de status ervan in Actief.

In het volgende stroomdiagram ziet u bijvoorbeeld de stappen die nodig zijn:

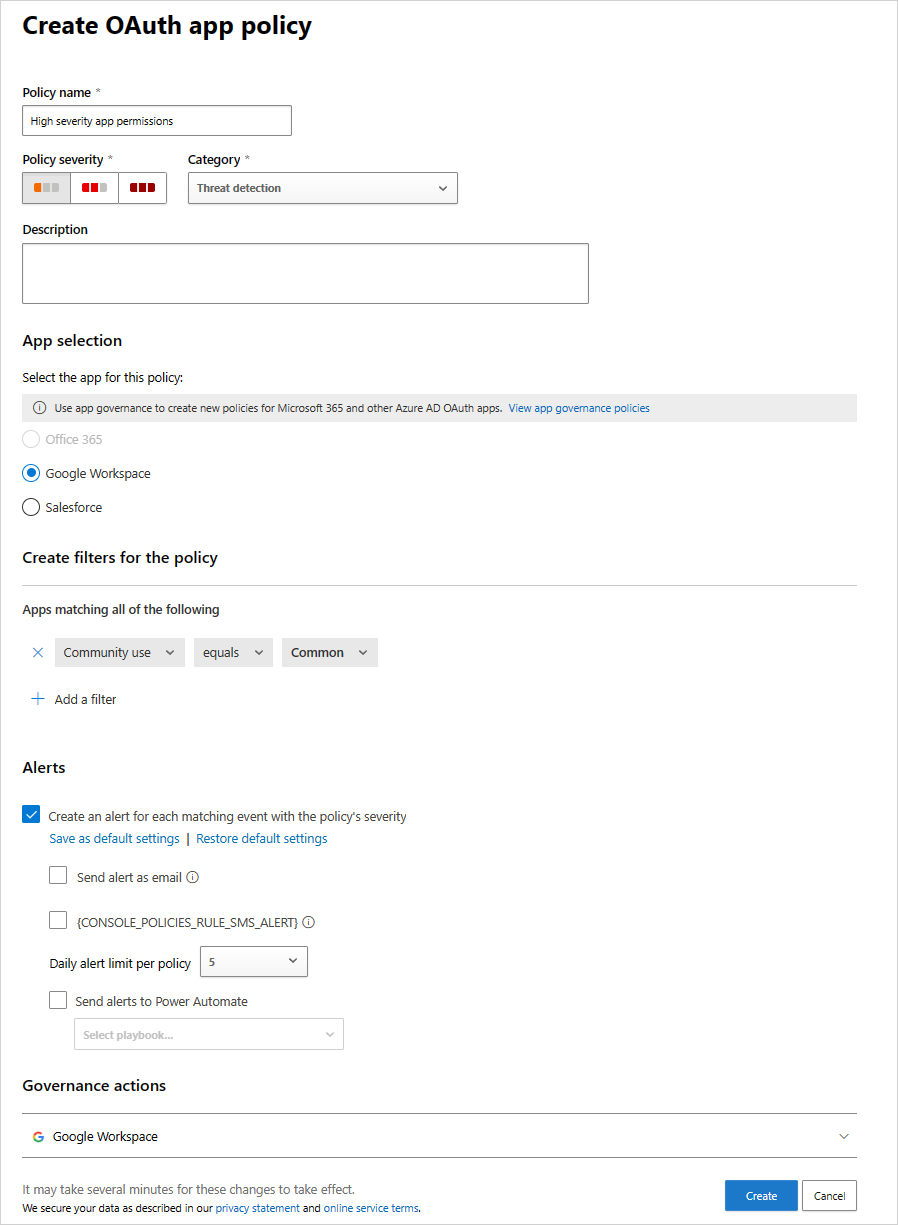

Een nieuw beleid maken voor OAuth-apps die zijn verbonden met Salesforce en Google Workspace

Beleidsregels voor OAuth-apps activeren alleen waarschuwingen voor beleidsregels die zijn geautoriseerd door gebruikers in de tenant.

Een nieuw app-beleid maken voor Salesforce, Google en andere apps:

Ga naar Microsoft Defender XDR-app-governancebeleid >>> andere apps. Bijvoorbeeld:

Filter de apps op basis van uw behoeften. U kunt bijvoorbeeld alle apps weergeven waarvoor toestemming is gevraagd om agenda's in uw postvak te wijzigen.

Tip

Gebruik het gebruiksfilter van de Community om informatie te krijgen over of het toestaan van machtigingen voor deze app gebruikelijk, ongebruikelijk of zeldzaam is. Dit filter kan handig zijn als u een app hebt die zeldzaam is en machtigingen aanvraagt met een hoog ernstniveau of een machtiging voor aanvragen van veel gebruikers.

U kunt het beleid instellen op basis van de groepslidmaatschappen van de gebruikers die de apps hebben geautoriseerd. Een beheerder kan bijvoorbeeld besluiten een beleid in te stellen dat ongebruikelijke apps intrekt als ze om hoge machtigingen vragen, alleen als de gebruiker die de machtigingen heeft geautoriseerd lid is van de groep Beheer istrators.

Bijvoorbeeld:

Beleid voor anomaliedetectie voor OAuth-apps die zijn verbonden met Salesforce en Google Workspace

Naast het Oauth-app-beleid dat u kunt maken, biedt Defender voor Cloud apps out-of-the-box beleidsregels voor anomaliedetectie die profielmetagegevens van OAuth-apps maken om de metagegevens van OAuth-apps te identificeren die mogelijk schadelijk zijn.

Deze sectie is alleen relevant voor Salesforce- en Google Workspace-toepassingen.

Notitie

Beleidsregels voor anomaliedetectie zijn alleen beschikbaar voor OAuth-apps die zijn geautoriseerd in uw Microsoft Entra-id. De ernst van het anomaliedetectiebeleid voor OAuth-apps kan niet worden gewijzigd.

In de volgende tabel worden de out-of-the-box beleidsregels voor anomaliedetectie beschreven die worden geleverd door Defender voor Cloud Apps:

| Beleid | Beschrijving |

|---|---|

| Misleidende naam van OAuth-app | Scant OAuth-apps die zijn verbonden met uw omgeving en activeert een waarschuwing wanneer een app met een misleidende naam wordt gedetecteerd. Misleidende namen, zoals refererende brieven die lijken op Latijnse letters, kunnen duiden op een poging om een schadelijke app te vermomen als een bekende en vertrouwde app. |

| Misleidende uitgeversnaam voor een OAuth-app | Scant OAuth-apps die zijn verbonden met uw omgeving en activeert een waarschuwing wanneer een app met een misleidende uitgeversnaam wordt gedetecteerd. Misleidende uitgeversnamen, zoals refererende brieven die lijken op Latijnse letters, kunnen duiden op een poging om een schadelijke app te vermommen als een app die afkomstig is van een bekende en vertrouwde uitgever. |

| Toestemming voor schadelijke OAuth-app | Scant OAuth-apps die zijn verbonden met uw omgeving en activeert een waarschuwing wanneer een mogelijk schadelijke app is geautoriseerd. Schadelijke OAuth-apps kunnen worden gebruikt als onderdeel van een phishingcampagne in een poging om gebruikers te beschadigen. Deze detectie maakt gebruik van Microsoft-beveiligingsonderzoek en expertise op het gebied van bedreigingsinformatie om schadelijke apps te identificeren. |

| Verdachte downloadactiviteiten voor OAuth-apps | Zie Beleid voor anomaliedetectie voor meer informatie. |