Zelfstudie: Riskante gebruikers onderzoeken

Beveiligingsteams worden aangeroepen om gebruikersactiviteiten te bewaken, verdacht of anderszins, in alle dimensies van de kwetsbaarheid voor identiteitsaanvallen, met behulp van meerdere beveiligingsoplossingen die vaak niet zijn verbonden. Hoewel veel bedrijven nu opsporingsteams hebben om proactief bedreigingen in hun omgevingen te identificeren, kan het een uitdaging zijn om te weten wat er moet worden gezocht in de enorme hoeveelheid gegevens. Microsoft Defender voor Cloud Apps vereenvoudigt dit nu doordat u complexe correlatieregels hoeft te maken en kunt u zoeken naar aanvallen die zich in uw cloud en on-premises netwerk bevinden.

Om u te helpen focussen op gebruikersidentiteit, biedt Microsoft Defender voor Cloud Apps UEBA (User Entity Behavior Analytics) in de cloud. Dit kan worden uitgebreid naar uw on-premises omgeving door te integreren met Microsoft Defender for Identity. Nadat u integreert met Defender for Identity, krijgt u ook context rond de gebruikersidentiteit van de systeemeigen integratie met Active Directory.

Of uw trigger nu een waarschuwing is die u ziet in het dashboard Defender voor Cloud Apps of dat u informatie van een beveiligingsservice van derden hebt, start uw onderzoek vanuit het dashboard Defender voor Cloud Apps om dieper in te gaan op riskante gebruikers.

In deze zelfstudie leert u hoe u Defender voor Cloud Apps gebruikt om riskante gebruikers te onderzoeken:

Verhoging van de prioriteitsscore van onderzoek - tijdlijn voor afschaffing

In juli 2024 wordt de ondersteuning voor het verhogen van de prioriteitsscore voor onderzoek geleidelijk buiten gebruik gesteld van Microsoft Defender voor Cloud Apps.

Na zorgvuldige analyse en overweging hebben we besloten deze te verwijderen vanwege het hoge aantal fout-positieven dat aan deze waarschuwing is gekoppeld, die we niet effectief hebben gevonden voor de algehele beveiliging van uw organisatie.

Ons onderzoek gaf aan dat deze functie geen significante waarde toevoegde en niet was afgestemd op onze strategische focus op het leveren van hoogwaardige, betrouwbare beveiligingsoplossingen.

We streven ernaar onze diensten continu te verbeteren en ervoor te zorgen dat ze voldoen aan uw behoeften en verwachtingen.

Voor degenen die deze waarschuwing willen blijven gebruiken, raden we u aan om toegewezen query 'Geavanceerde opsporing' te gebruiken:

let time_back = 1d;

let last_seen_threshold = 30;

// the number of days which the resource is considered to be in use by the user lately, and therefore not indicates anomaly resource usage

// anomaly score based on LastSeenForUser column in CloudAppEvents table

let last_seen_scores =

CloudAppEvents

| where Timestamp > ago(time_back)

| where isnotempty(LastSeenForUser)

| mv-expand LastSeenForUser

| extend resource = tostring(bag_keys(LastSeenForUser)[0])

| extend last_seen = LastSeenForUser[resource]

| where last_seen < 0 or last_seen > last_seen_threshold

// score is calculated as the number of resources which were never seen before or breaching the chosen threshold

| summarize last_seen_score = dcount(resource) by ReportId, AccountId;

// anomaly score based on UncommonForUser column in CloudAppEvents table

let uncommonality_scores =

CloudAppEvents

| where Timestamp > ago(time_back)

| where isnotempty(UncommonForUser)

| extend uncommonality_score = array_length(UncommonForUser)

// score is calculated as the number of uncommon resources on the event

| project uncommonality_score, ReportId, AccountId;

last_seen_scores | join kind=innerunique uncommonality_scores on ReportId and AccountId

| project-away ReportId1, AccountId1

| extend anomaly_score = last_seen_score + uncommonality_score

// joined scores

- Deze query is een suggestie, gebruik deze als sjabloon en wijzig deze op basis van uw behoeften.

Inzicht in de prioriteitsscore van onderzoek

De beoordelingsprioriteitsscore is een score Defender voor Cloud Apps aan elke gebruiker geeft om u te laten weten hoe riskant een gebruiker is ten opzichte van andere gebruikers in uw organisatie.

Gebruik de prioriteitsscore Onderzoek om te bepalen welke gebruikers het eerst moeten onderzoeken. Defender voor Cloud Apps bouwt gebruikersprofielen voor elke gebruiker op basis van analyses die rekening houden met tijd, peergroepen en verwachte gebruikersactiviteit. Activiteit die afwijkend is voor de basislijn van een gebruiker, wordt geëvalueerd en beoordeeld. Nadat het scoren is voltooid, worden de eigen dynamische peerberekeningen van Microsoft uitgevoerd op de gebruikersactiviteiten om de onderzoeksprioriteit voor elke gebruiker te berekenen.

De prioriteitsscore Onderzoek biedt u de mogelijkheid om zowel kwaadwillende insiders als externe aanvallers die zich lateraal verplaatsen in uw organisaties te detecteren, zonder dat u hoeft te vertrouwen op standaarddeterministische detecties.

De prioriteitsscore voor onderzoek is gebaseerd op beveiligingswaarschuwingen, abnormale activiteiten en potentiële zakelijke en assetimpact met betrekking tot elke gebruiker, zodat u kunt beoordelen hoe dringend het is om elke specifieke gebruiker te onderzoeken.

Als u de scorewaarde voor een waarschuwing of activiteit selecteert, kunt u het bewijs bekijken waarin wordt uitgelegd hoe Defender voor Cloud Apps de activiteit hebben beoordeeld.

Elke Microsoft Entra-gebruiker heeft een dynamische prioriteitsscore voor onderzoek, die voortdurend wordt bijgewerkt op basis van recent gedrag en impact, gebouwd op basis van gegevens die zijn geëvalueerd door Defender for Identity en Defender voor Cloud Apps. U kunt nu direct begrijpen wie de echte meest riskante gebruikers zijn, door te filteren op basis van de prioriteitsscore Onderzoek, direct te controleren wat hun zakelijke impact is en alle gerelateerde activiteiten te onderzoeken, ongeacht of ze worden gecompromitteerd, gegevens exfiltreren of als insider-bedreigingen optreden.

Defender voor Cloud Apps gebruikt het volgende om risico's te meten:

Scoren van waarschuwingen

De waarschuwingsscore vertegenwoordigt de mogelijke impact van een specifieke waarschuwing op elke gebruiker. Scoren van waarschuwingen is gebaseerd op ernst, gebruikersimpact, populariteit van waarschuwingen voor alle gebruikers en alle entiteiten in de organisatie.Scoren van activiteit

De activiteitsscore bepaalt de waarschijnlijkheid van een specifieke gebruiker die een specifieke activiteit uitvoert, op basis van gedragsleer van de gebruiker en hun peers. Activiteiten geïdentificeerd als de meest abnormale ontvangst van de hoogste scores.

Fase 1: Verbinding maken naar de apps die u wilt beveiligen

- Verbinding maken ten minste één app om apps te Microsoft Defender voor Cloud met behulp van de API-connectors. U wordt aangeraden eerst verbinding te maken met Microsoft 365.

- Verbinding maken extra apps met behulp van de proxy om app-beheer voor voorwaardelijke toegang te bereiken.

Fase 2: Belangrijkste riskante gebruikers identificeren

Ga als volgt te werk om te bepalen wie uw riskante gebruikers zich in Defender voor Cloud Apps bevinden:

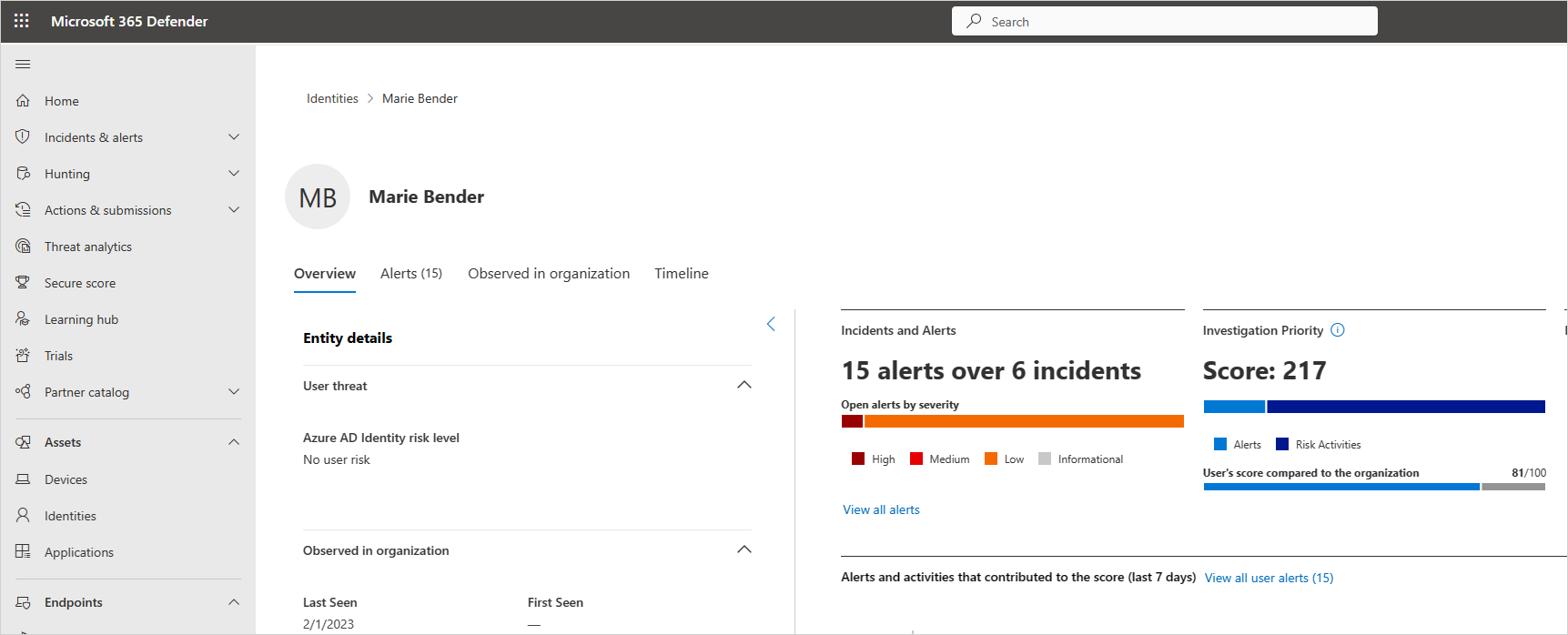

Selecteer Identiteiten in de Microsoft Defender-portal onder Assets. Sorteer de tabel op onderzoeksprioriteit. Vervolgens gaat u één voor één naar de gebruikerspagina om deze te onderzoeken.

Het nummer van de onderzoeksprioriteit, dat naast de gebruikersnaam wordt gevonden, is een som van alle riskante activiteiten van de gebruiker in de afgelopen week.

Selecteer de drie puntjes rechts van de gebruiker en kies De pagina Gebruiker weergeven.

Bekijk de informatie op de gebruikerspagina om een overzicht van de gebruiker te krijgen en te zien of er punten zijn waarop de gebruiker activiteiten heeft uitgevoerd die ongebruikelijk waren voor die gebruiker of die op een ongebruikelijk tijdstip werden uitgevoerd. De score van de gebruiker vergeleken met de organisatie geeft aan in welk percentiel de gebruiker zich bevindt op basis van hun rangorde in uw organisatie: hoe hoog ze zijn in de lijst met gebruikers die u moet onderzoeken ten opzichte van andere gebruikers in uw organisatie. Het getal wordt rood als een gebruiker zich in of boven het 90e percentiel van riskante gebruikers in uw organisatie bevindt.

De pagina Gebruiker helpt u bij het beantwoorden van de vragen:Wie is de gebruiker?

Bekijk het linkerdeelvenster om informatie te krijgen over wie de gebruiker is en wat er over hen bekend is. Dit deelvenster bevat informatie over de rol van de gebruiker in uw bedrijf en hun afdeling. Is de gebruiker een DevOps-engineer die vaak ongebruikelijke activiteiten uitvoert als onderdeel van hun taak? Is de gebruiker een ontevreden werknemer die net is doorgegeven voor een promotie?Is de gebruiker riskant?

Bekijk de bovenkant van het rechterdeelvenster, zodat u weet of het de moeite waard is om de gebruiker te onderzoeken. Wat is de risicoscore van de werknemer?Wat is het risico dat de gebruiker aan uw organisatie presenteert?

Bekijk de lijst in het onderste deelvenster, waarmee u elke activiteit en elke waarschuwing met betrekking tot de gebruiker krijgt om inzicht te krijgen in het type risico dat de gebruiker vertegenwoordigt. Selecteer elke regel in de tijdlijn, zodat u dieper kunt inzoomen op de activiteit of waarschuwing zelf. U kunt ook het nummer naast de activiteit selecteren, zodat u inzicht krijgt in het bewijs dat de score zelf heeft beïnvloed.Wat is het risico voor andere assets in uw organisatie?

Selecteer het tabblad Laterale verplaatsingspaden om te begrijpen welke paden een aanvaller kan gebruiken om controle te krijgen over andere assets in uw organisatie. Zelfs als de gebruiker die u onderzoekt een niet-gevoelig account heeft, kan een aanvaller verbindingen met het account gebruiken om gevoelige accounts in uw netwerk te detecteren en te misbruiken. Zie Laterale verplaatsingspaden gebruiken voor meer informatie.

Notitie

Het is belangrijk te onthouden dat de pagina Gebruiker informatie biedt voor apparaten, resources en accounts voor alle activiteiten, de prioriteitsscore voor onderzoek de som is van alle riskante activiteiten en waarschuwingen in de afgelopen 7 dagen.

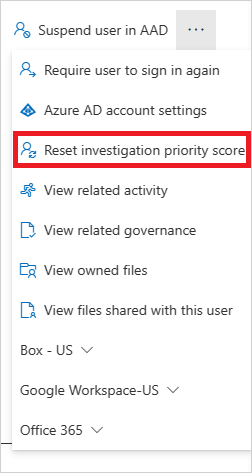

Gebruikersscore opnieuw instellen

Als de gebruiker is onderzocht en er geen vermoeden voor inbreuk is gevonden of om welke reden dan ook, kunt u de prioriteitsscore van de gebruiker opnieuw instellen, de score handmatig opnieuw instellen.

Selecteer Identiteiten in de Microsoft Defender-portal onder Assets.

Selecteer de drie puntjes rechts van de onderzochte gebruiker en kies De prioriteitsscore van onderzoek opnieuw instellen. U kunt ook de pagina Gebruiker weergeven selecteren en vervolgens De prioriteitsscore van onderzoek opnieuw instellen selecteren op de drie puntjes op de pagina Gebruiker.

Notitie

Alleen gebruikers met een niet-nul onderzoeksprioriteitsscore kunnen opnieuw worden ingesteld.

Selecteer opnieuw instellen in het bevestigingsvenster.

Fase 3: Gebruikers verder onderzoeken

Wanneer u een gebruiker onderzoekt op basis van een waarschuwing of als u een waarschuwing in een extern systeem hebt gezien, zijn er mogelijk activiteiten die alleen geen alarm veroorzaken, maar wanneer Defender voor Cloud Apps deze samenvoegt met andere activiteiten, kan de waarschuwing een indicatie zijn van een verdachte gebeurtenis.

Wanneer u een gebruiker onderzoekt, wilt u deze vragen stellen over de activiteiten en waarschuwingen die u ziet:

Is er een zakelijke reden voor deze werknemer om deze activiteiten uit te voeren? Als iemand van Marketing bijvoorbeeld toegang heeft tot de codebasis of als iemand van Development toegang heeft tot de financiële database, moet u contact opnemen met de werknemer om ervoor te zorgen dat dit een opzettelijke en gerechtvaardigd activiteit was.

Ga naar het activiteitenlogboek om te begrijpen waarom deze activiteit een hoge score heeft ontvangen terwijl anderen dat niet hebben gedaan. U kunt de prioriteit Onderzoek instellen op Is ingesteld om te begrijpen welke activiteiten verdacht zijn. U kunt bijvoorbeeld filteren op basis van onderzoeksprioriteit voor alle activiteiten die zich in Oekraïne hebben voorgedaan. Vervolgens kunt u zien of er andere activiteiten zijn die riskant waren, waarbij de gebruiker verbinding heeft gemaakt, en u eenvoudig kunt draaien naar andere inzoomen, zoals recente niet-afwijkende cloud- en on-premises activiteiten, om uw onderzoek voort te zetten.

Fase 4: Uw organisatie beveiligen

Als uw onderzoek u leidt tot de conclusie dat een gebruiker is gecompromitteerd, volgt u deze stappen om het risico te beperken.

Neem contact op met de gebruiker. Met behulp van de contactgegevens van de gebruiker die is geïntegreerd met Defender voor Cloud Apps uit Active Directory, kunt u inzoomen op elke waarschuwing en activiteit om de gebruikersidentiteit op te lossen. Zorg ervoor dat de gebruiker bekend is met de activiteiten.

Selecteer rechtstreeks vanuit de Microsoft Defender-portal op de pagina Identiteiten de drie puntjes van de onderzochte gebruiker en kies of de gebruiker zich opnieuw moet aanmelden, de gebruiker moet onderbreken of de gebruiker moet bevestigen als gecompromitteerd.

In het geval van een aangetaste identiteit kunt u de gebruiker vragen om het wachtwoord opnieuw in te stellen, zodat het wachtwoord voldoet aan de aanbevolen richtlijnen voor lengte en complexiteit.

Als u inzoomt op een waarschuwing en vaststelt dat de activiteit geen waarschuwing heeft geactiveerd, selecteert u in de activiteitenlade de koppeling Feedback verzenden, zodat we ons zeker kunnen zijn om ons waarschuwingssysteem af te stemmen met uw organisatie.

Nadat u het probleem hebt opgelost, sluit u de waarschuwing.

Zie ook

Als u problemen ondervindt, zijn we hier om u te helpen. Als u hulp of ondersteuning voor uw productprobleem wilt krijgen, opent u een ondersteuningsticket.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor