Toegangsbeleid in Microsoft Defender voor Cloud Apps

Microsoft Defender voor Cloud Toegangsbeleid voor apps maakt realtime bewaking en controle mogelijk over de toegang tot cloud-apps op basis van gebruiker, locatie, apparaat en app. U kunt toegangsbeleid maken voor elk apparaat, inclusief apparaten die geen hybride join van Microsoft Entra zijn en niet worden beheerd door Microsoft Intune, door clientcertificaten uit te rollen op beheerde apparaten of bestaande certificaten te gebruiken, zoals MDM-certificaten van derden. U kunt bijvoorbeeld clientcertificaten implementeren op beheerde apparaten en vervolgens de toegang vanaf apparaten zonder certificaat blokkeren.

Notitie

- In plaats van toegang volledig toe te staan of te blokkeren, kunt u met sessiebeleid toegang toestaan tijdens het bewaken van de sessie en/of specifieke sessieactiviteiten beperken.

- Er is geen verbinding tussen een beleid dat u maakt voor een host-app en eventuele gerelateerde resource-apps. Toegangsbeleid dat u maakt voor Teams, Exchange of Gmail, is bijvoorbeeld niet verbonden met Sharepoint, OneDrive of Google Drive. Als u naast de host-app een beleid voor de resource-app nodig hebt, maakt u een afzonderlijk beleid.

Vereisten voor het gebruik van toegangsbeleid

- Microsoft Entra ID P1-licentie of de licentie die is vereist voor uw id-provideroplossing (IdP)

- De relevante apps moeten worden geïmplementeerd met app-beheer voor voorwaardelijke toegang

- Zorg ervoor dat u uw IdP-oplossing als volgt hebt geconfigureerd voor gebruik met Defender voor Cloud-apps:

- Zie Integratie met Microsoft Entra-id configureren voor voorwaardelijke toegang van Microsoft Entra

- Zie Integratie met andere IdP-oplossingen configureren voor andere IdP-oplossingen

Een toegangsbeleid voor Defender voor Cloud apps maken

Volg deze procedure om een nieuw toegangsbeleid te maken:

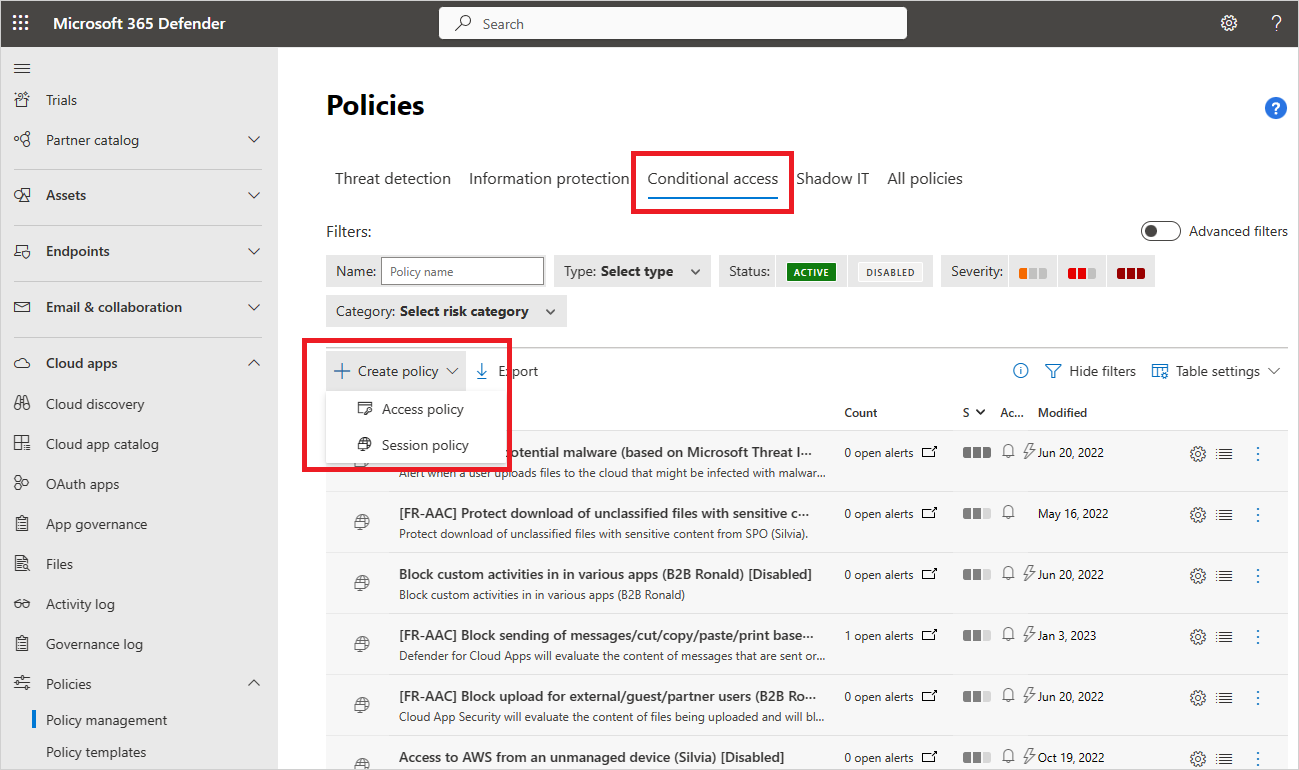

Ga in de Microsoft Defender-portal onder Cloud-apps naar Beleid -> Beleidsbeheer. Selecteer vervolgens het tabblad Voorwaardelijke toegang .

Selecteer Beleid maken en selecteer vervolgens Toegangsbeleid.

Wijs in het venster Toegangsbeleid een naam toe voor uw beleid, zoals Toegang vanaf niet-beheerde apparaten blokkeren.

Selecteer in de sectie Activiteiten die overeenkomen met alle volgende secties extra activiteitsfilters die u wilt toepassen op het beleid. Filters bevatten de volgende opties:

Apparaattags: Gebruik dit filter om onbeheerde apparaten te identificeren.

Locatie: Gebruik dit filter om onbekende (en daarom riskante) locaties te identificeren.

IP-adres: gebruik dit filter om te filteren per IP-adres of gebruik eerder toegewezen IP-adrestags.

Gebruikersagenttag: Gebruik dit filter om de heuristiek in te schakelen voor het identificeren van mobiele apps en desktop-apps. Dit filter kan worden ingesteld op gelijk of niet gelijk aan. De waarden moeten worden getest op basis van uw mobiele en desktop-apps voor elke cloud-app.

Selecteer onder Acties een van de volgende opties:

Test: Stel deze actie in om toegang toe te staan op basis van de beleidsfilters die u expliciet hebt ingesteld.

Blokkeren: Stel deze actie in om de toegang te blokkeren volgens de beleidsfilters die u expliciet hebt ingesteld.

U kunt een waarschuwing maken voor elke overeenkomende gebeurtenis met de ernst van het beleid, een waarschuwingslimiet instellen en selecteren of u de waarschuwing wilt gebruiken als e-mail, een sms-bericht of beide.

Verwante video's

Volgende stappen

Zie ook

Als u problemen ondervindt, zijn we hier om u te helpen. Als u hulp of ondersteuning voor uw productprobleem wilt krijgen, opent u een ondersteuningsticket.