Hoe Defender voor Cloud Apps uw GitHub Enterprise-omgeving beschermt

GitHub Enterprise Cloud is een service waarmee organisaties hun code kunnen opslaan en beheren, en wijzigingen in hun code kunnen bijhouden en beheren. Naast de voordelen van het bouwen en schalen van codeopslagplaatsen in de cloud, kunnen de meest kritieke assets van uw organisatie worden blootgesteld aan bedreigingen. Blootgestelde assets bevatten opslagplaatsen met mogelijk gevoelige informatie, samenwerkings- en partnerschapsgegevens en meer. Het voorkomen van blootstelling van deze gegevens vereist continue bewaking om te voorkomen dat kwaadwillende actoren of beveiligingsbewuste insiders gevoelige informatie exfiltreren.

Verbinding maken GitHub Enterprise Cloud om Defender voor Cloud Apps te Defender voor Cloud biedt u meer inzicht in de activiteiten van uw gebruikers en biedt bedreigingsdetectie voor afwijkend gedrag.

Gebruik deze app-connector voor toegang tot SSPM-functies (SaaS Security Posture Management), via beveiligingscontroles die worden weergegeven in Microsoft Secure Score. Meer informatie.

Belangrijkste bedreigingen

- Gecompromitteerde accounts en bedreigingen van insiders

- Gegevenslekken

- Onvoldoende beveiligingsbewustzijn

- Onbeheerd Bring Your Own Device (BYOD)

Hoe Defender voor Cloud Apps uw omgeving helpt beschermen

- Cloudbedreigingen, gecompromitteerde accounts en kwaadwillende insiders detecteren

- Het audittrail van activiteiten voor forensisch onderzoek gebruiken

Beheer van saaS-beveiligingspostuur

Als u aanbevelingen voor de beveiligingspostuur voor GitHub in Microsoft Secure Score wilt bekijken, maakt u een API-connector via het tabblad Verbinding maken ors, met machtigingen voor eigenaar en onderneming. Selecteer in Secure Score aanbevolen acties en filter op Product = GitHub.

Aanbevelingen voor GitHub zijn bijvoorbeeld:

- Meervoudige verificatie (MFA) inschakelen

- Eenmalige aanmelding inschakelen (SSO)

- Schakel 'Leden toestaan om opslagplaatsvisibiliteiten voor deze organisatie te wijzigen' uit

- 'Leden met beheerdersmachtigingen voor opslagplaatsen kunnen opslagplaatsen verwijderen of overdragen' uitschakelen

Als er al een connector bestaat en u nog geen GitHub-aanbevelingen ziet, vernieuwt u de verbinding door de API-connector te verbreken en vervolgens opnieuw verbinding te maken met de machtigingen eigenaar en onderneming .

Zie voor meer informatie:

GitHub in realtime beveiligen

Bekijk onze aanbevolen procedures voor het beveiligen en samenwerken met externe gebruikers.

Verbinding maken GitHub Enterprise Cloud om apps te Microsoft Defender voor Cloud

In deze sectie vindt u instructies voor het verbinden van Microsoft Defender voor Cloud-apps met uw bestaande GitHub Enterprise Cloud-organisatie met behulp van de App Verbinding maken or-API's. Deze verbinding geeft u inzicht in en controle over het gitHub Enterprise Cloud-gebruik van uw organisatie. Zie GitHub Enterprise beveiligen voor meer informatie over hoe Defender voor Cloud Apps GitHub Enterprise Cloud beveiligt.

Gebruik deze app-connector voor toegang tot SSPM-functies (SaaS Security Posture Management), via beveiligingscontroles die worden weergegeven in Microsoft Secure Score. Meer informatie.

Vereisten

- Uw organisatie moet een GitHub Enterprise Cloud-licentie hebben.

- Het GitHub-account dat wordt gebruikt voor het maken van verbinding met Defender voor Cloud-apps, moet eigenaarsmachtigingen hebben voor uw organisatie.

- Voor SSPM-mogelijkheden moet het opgegeven account de eigenaar van het enterprise-account zijn.

- Als u eigenaren van uw organisatie wilt verifiëren, bladert u naar de pagina van uw organisatie, selecteert u Mensen en filtert u op Eigenaar.

Uw GitHub-domeinen verifiëren

Controleren of uw domeinen optioneel zijn. We raden u echter ten zeerste aan om uw domeinen te verifiëren, zodat Defender voor Cloud Apps de domein-e-mails van de leden van uw GitHub-organisatie aan hun bijbehorende Azure Active Directory-gebruiker kunnen koppelen.

Deze stappen kunnen onafhankelijk van de stappen gitHub Enterprise Cloud configureren worden voltooid en kunnen worden overgeslagen als u uw domeinen al hebt geverifieerd.

Upgrade uw organisatie naar de zakelijke servicevoorwaarden.

Controleer de domeinen van uw organisatie.

Notitie

Zorg ervoor dat u alle beheerde domeinen controleert die worden vermeld in de instellingen van uw Defender voor Cloud Apps. Als u uw beheerde domeinen wilt weergeven, gaat u naar de Microsoft Defender-portal en selecteert u Instellingen. Kies vervolgens Cloud Apps. Kies onder Systeem de gegevens van de organisatie en ga vervolgens naar de sectie Beheerde domeinen.

GitHub Enterprise Cloud configureren

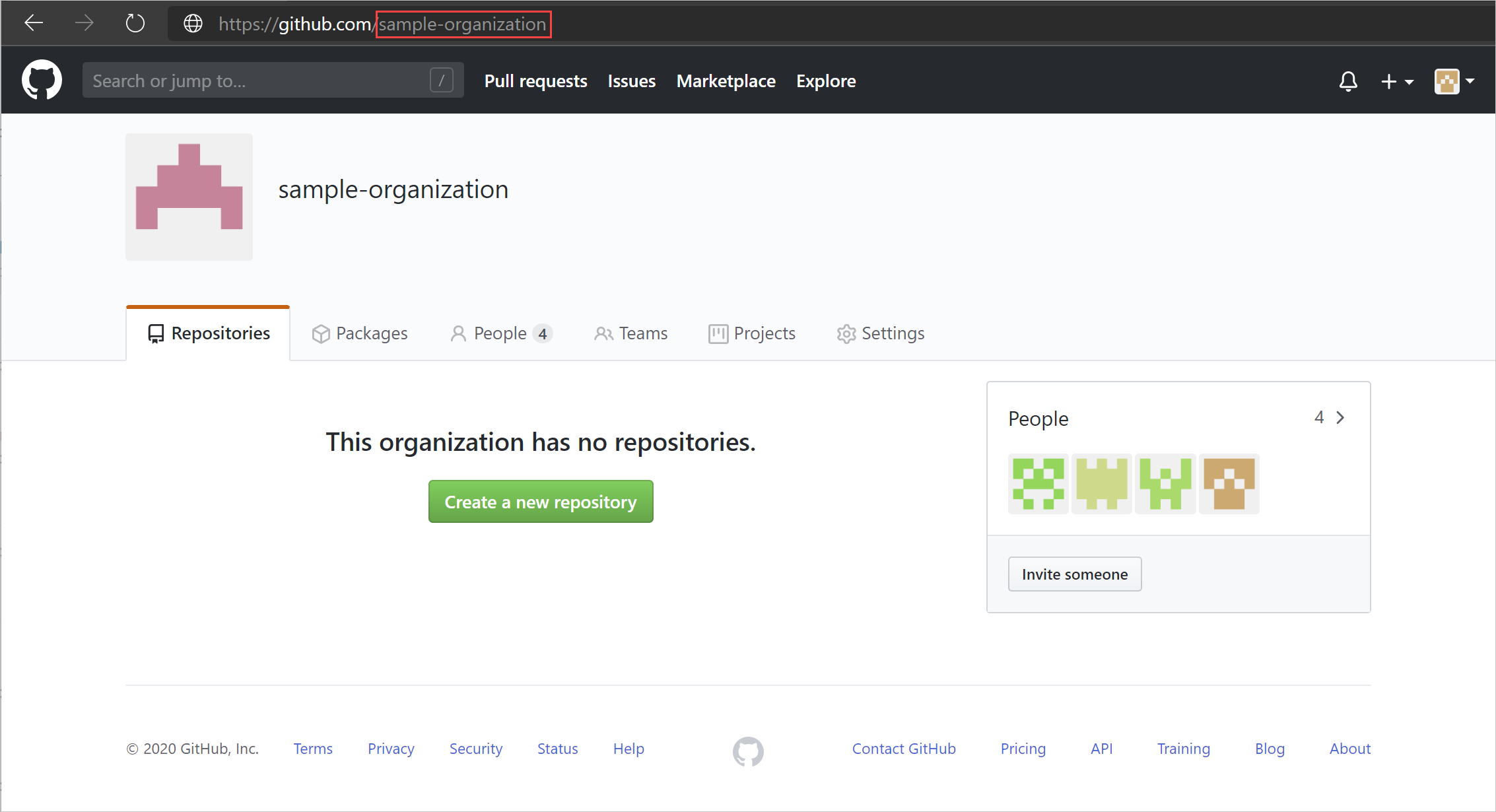

Zoek de aanmeldingsnaam van uw organisatie. Blader in GitHub naar de pagina van uw organisatie en noteer de aanmeldingsnaam van uw organisatie via de URL. U hebt deze later nodig.

Notitie

De pagina heeft een URL zoals

https://github.com/<your-organization>. Als de pagina van uw organisatie bijvoorbeeld ishttps://github.com/sample-organization, is de aanmeldingsnaam van de organisatie een voorbeeldorganisatie.

Maak een OAuth-app voor Defender voor Cloud-apps om verbinding te maken met uw GitHub-organisatie. Herhaal deze stap voor elke extra verbonden organisatie.

Notitie

Als u preview-functies en app-governance hebt ingeschakeld, gebruikt u de pagina App-beheer in plaats van de pagina OAuth-apps om deze procedure uit te voeren.

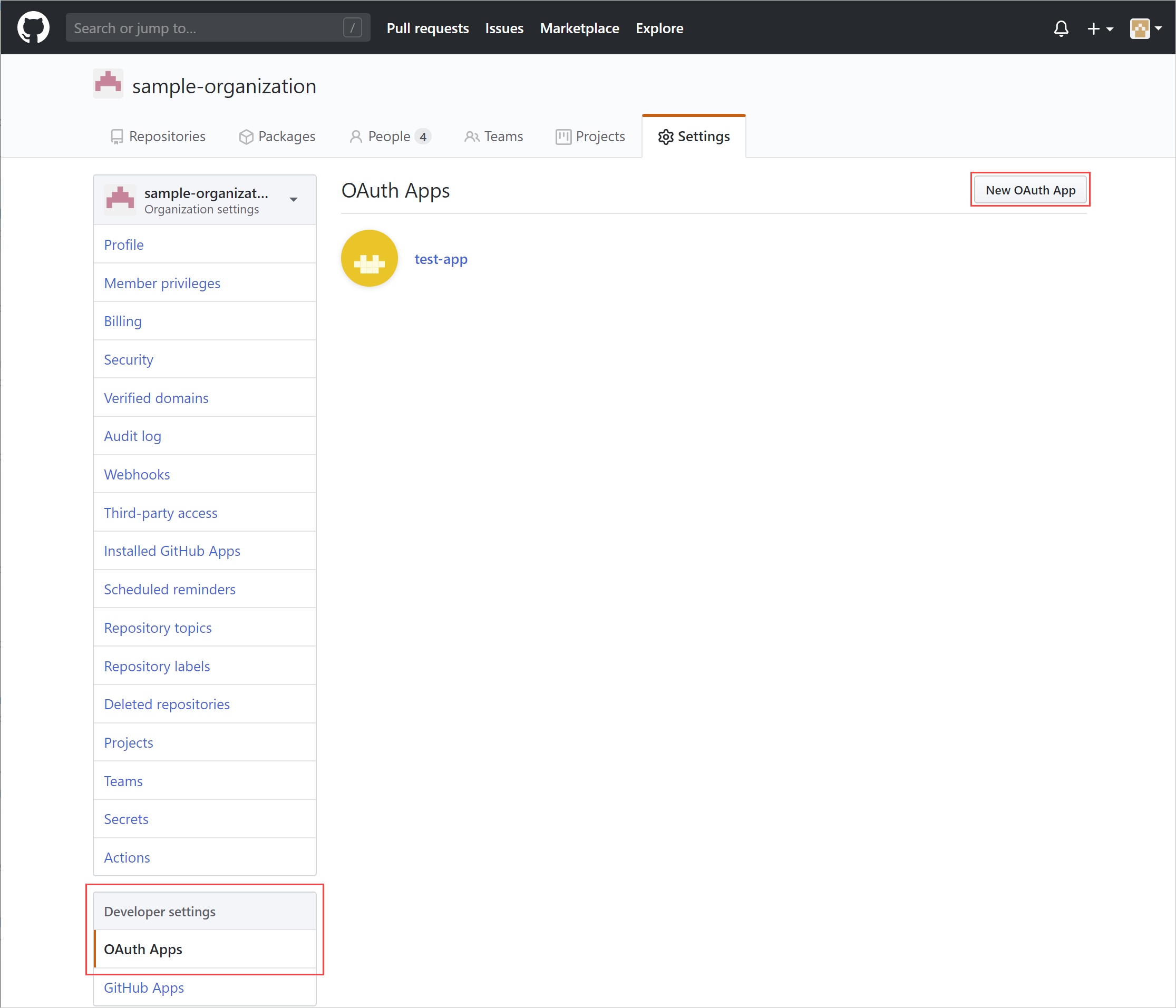

Blader naar Instellingen> Ontwikkelingsinstellingen, selecteer OAuth-apps en selecteer vervolgens Een toepassing registreren. Als u bestaande OAuth-apps hebt, selecteert u ook Nieuwe OAuth-app.

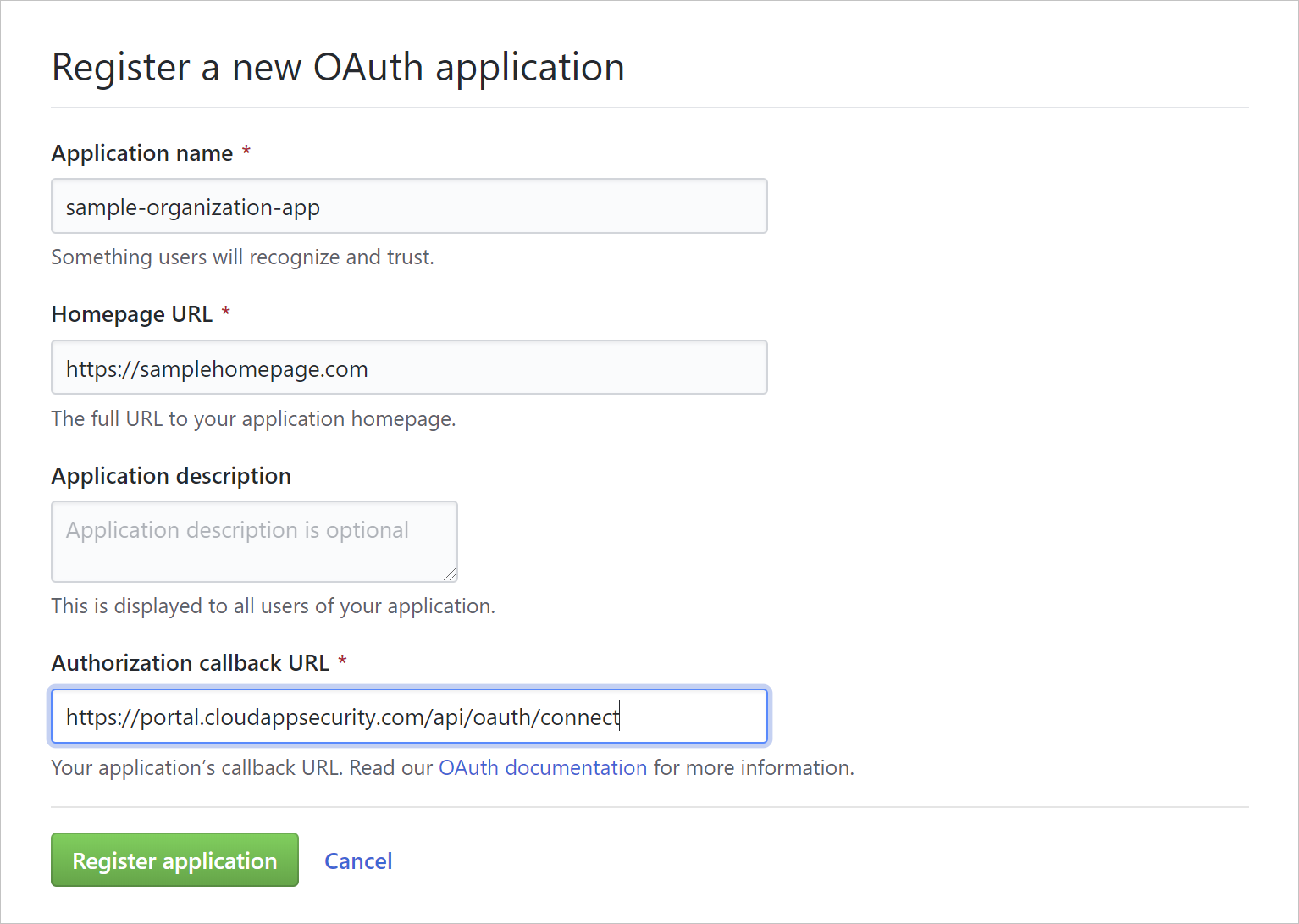

Vul de details van een nieuwe OAuth-app registreren in en selecteer Toepassing registreren.

- Voer in het vak Toepassingsnaam een naam in voor de app.

- Voer in het vak Startpagina-URL de URL in voor de startpagina van de app.

- Voer in het vak Callback-URL voor autorisatie de volgende waarde in:

https://portal.cloudappsecurity.com/api/oauth/connect.

Notitie

- Voer voor GCC-klanten van de Amerikaanse overheid de volgende waarde in:

https://portal.cloudappsecuritygov.com/api/oauth/connect - Voer voor GCC High-klanten van de Amerikaanse overheid de volgende waarde in:

https://portal.cloudappsecurity.us/api/oauth/connect

Notitie

- Apps die eigendom zijn van een organisatie hebben toegang tot de apps van de organisatie. Zie Over OAuth-app-toegangsbeperkingen voor meer informatie.

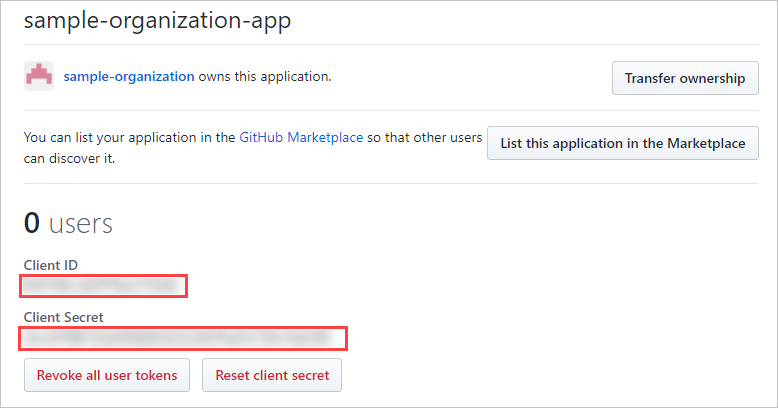

Blader naar Instellingen> OAuth-apps, selecteer de OAuth-app die u zojuist hebt gemaakt en noteer de client-id en het clientgeheim.

Defender voor Cloud-apps configureren

Selecteer Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps. Selecteer app-Verbinding maken ors onder Verbinding maken apps.

Selecteer op de pagina App-connector s +Verbinding maken een app, gevolgd door GitHub.

Geef in het volgende venster een beschrijvende naam op voor de connector en selecteer vervolgens Volgende.

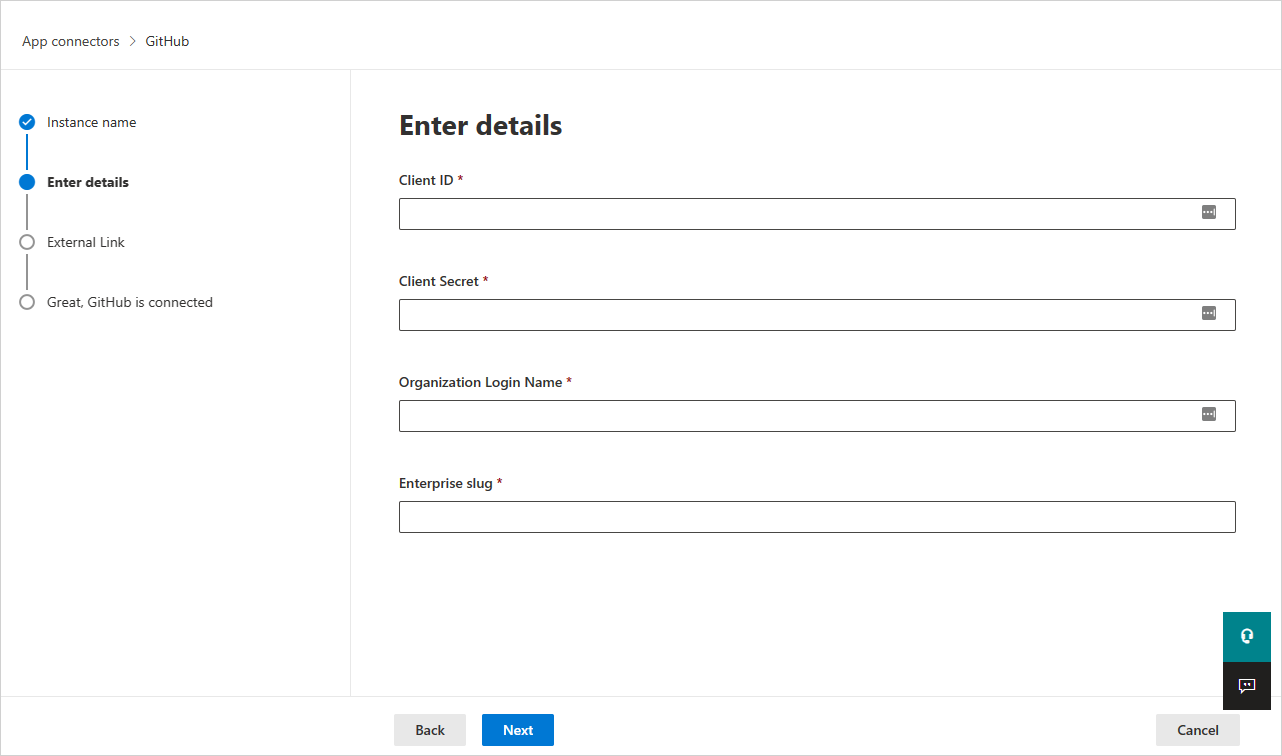

Vul in het venster Details invoeren de client-id, het clientgeheim en de aanmeldingsnaam van de organisatie in die u eerder hebt genoteerd.

Voor Enterprise slug, ook wel bekend als de naam van de onderneming, is nodig voor het ondersteunen van SSPM-mogelijkheden. De Enterprise-slug vinden:

- Selecteer de GitHub-profielfoto -> uw ondernemingen.

- Selecteer uw ondernemingsaccount en kies het account waarmee u verbinding wilt maken met Microsoft Defender voor Cloud Apps.

- Controleer of de URL de bedrijfsslaug is. In dit voorbeeld

https://github.com/enterprises/testEnterpriseis testEnterprise bijvoorbeeld de bedrijfsslak.

Selecteer Volgende.

Selecteer Verbinding maken GitHub.

De aanmeldingspagina van GitHub wordt geopend. Voer zo nodig uw GitHub-beheerdersreferenties in om Defender voor Cloud Apps toegang te geven tot het GitHub Enterprise Cloud-exemplaar van uw team.

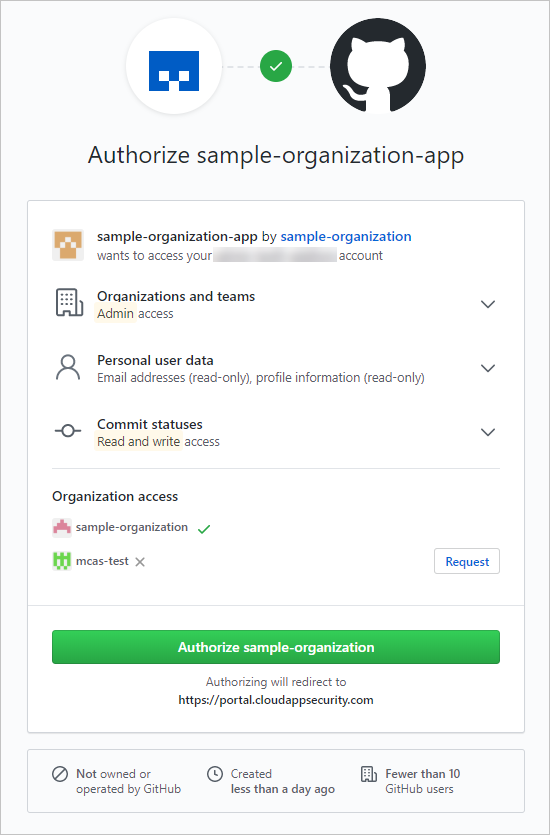

Vraag organisatietoegang aan en autoriseren de app om Defender voor Cloud Apps toegang te geven tot uw GitHub-organisatie. voor Defender voor Cloud Apps zijn de volgende OAuth-bereiken vereist:

- admin:org : vereist voor het synchroniseren van het auditlogboek van uw organisatie

- read:user and user:email - vereist voor het synchroniseren van de leden van uw organisatie

- repo:status : vereist voor het synchroniseren van opslagplaatsgerelateerde gebeurtenissen in het auditlogboek

- admin:enterprise : vereist voor SSPM-mogelijkheden. Houd er rekening mee dat de opgegeven gebruiker de eigenaar van het enterprise-account moet zijn.

Zie Inzicht in bereiken voor OAuth-apps voor meer informatie over OAuth-bereiken.

Terug in de Defender voor Cloud Apps-console ontvangt u een bericht dat GitHub is verbonden.

Werk samen met de eigenaar van uw GitHub-organisatie om organisatietoegang te verlenen tot de OAuth-app die is gemaakt onder de toegangsinstellingen van GitHub van derden. Zie de GitHub-documentatie voor meer informatie.

De eigenaar van de organisatie vindt de aanvraag van de OAuth-app pas na het verbinden van GitHub met Defender voor Cloud Apps.

Selecteer Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps. Selecteer app-Verbinding maken ors onder Verbinding maken apps. Zorg ervoor dat de status van de verbonden app-Verbinding maken or is Verbinding maken.

Nadat u verbinding hebt gemaakt met GitHub Enterprise Cloud, ontvangt u gebeurtenissen gedurende 7 dagen voorafgaand aan de verbinding.

Als u problemen ondervindt met het verbinden van de app, raadpleegt u App-Verbinding maken ors oplossen.

Volgende stappen

Als u problemen ondervindt, zijn we hier om u te helpen. Als u hulp of ondersteuning voor uw productprobleem wilt krijgen, opent u een ondersteuningsticket.