Hoe Defender voor Cloud Apps uw GCP-omgeving (Google Cloud Platform) beschermt

Google Cloud Platform is een IaaS-provider waarmee uw organisatie de volledige workloads in de cloud kan hosten en beheren. Naast de voordelen van het gebruik van infrastructuur in de cloud, kunnen de belangrijkste assets van uw organisatie worden blootgesteld aan bedreigingen. Blootgestelde assets omvatten opslagexemplaren met mogelijk gevoelige informatie, rekenresources die enkele van uw meest kritieke toepassingen, poorten en virtuele particuliere netwerken gebruiken die toegang tot uw organisatie mogelijk maken.

Verbinding maken GCP te Defender voor Cloud Apps helpt u uw assets te beveiligen en potentiële bedreigingen te detecteren door beheer- en aanmeldingsactiviteiten te bewaken, op de hoogte te stellen van mogelijke beveiligingsaanvallen, schadelijk gebruik van een bevoegd gebruikersaccount en ongebruikelijke verwijderingen van VM's.

Belangrijkste bedreigingen

- Misbruik van cloudresources

- Gecompromitteerde accounts en bedreigingen van insiders

- Gegevenslekken

- Onjuiste configuratie van resources en onvoldoende toegangsbeheer

Hoe Defender voor Cloud Apps uw omgeving helpt beschermen

- Cloudbedreigingen, gecompromitteerde accounts en kwaadwillende insiders detecteren

- Het audittrail van activiteiten voor forensisch onderzoek gebruiken

GCP beheren met ingebouwde beleidsregels en beleidssjablonen

U kunt de volgende ingebouwde beleidssjablonen gebruiken om u te detecteren en op de hoogte te stellen van mogelijke bedreigingen:

| Type | Naam |

|---|---|

| Ingebouwd beleid voor anomaliedetectie | Activiteit van anonieme IP-adressen Activiteit van onregelmatig land Activiteit van verdachte IP-adressen Onmogelijke reis Activiteit uitgevoerd door beëindigde gebruiker (vereist Microsoft Entra-id als IdP) Meerdere mislukte aanmeldingspogingen Ongebruikelijke administratieve activiteiten Meerdere VM-activiteiten verwijderen Ongebruikelijke activiteiten voor het maken van meerdere VM's (preview) |

| Sjabloon voor activiteitenbeleid | Wijzigingen in resources van de berekeningsengine Wijzigingen in stackDriver-configuratie Wijzigingen in opslagbronnen Wijzigingen in virtueel particulier netwerk Aanmelding vanaf een riskant IP-adres |

Zie Een beleid maken voor meer informatie over het maken van beleid.

Besturingselementen voor governance automatiseren

Naast het bewaken van mogelijke bedreigingen, kunt u de volgende GCP-governanceacties toepassen en automatiseren om gedetecteerde bedreigingen te verhelpen:

| Type | Actie |

|---|---|

| Gebruikersbeheer | - Vereisen dat de gebruiker het wachtwoord opnieuw instelt op Google (vereist gekoppelde Google Workspace-instantie) - Gebruiker onderbreken (vereist gekoppelde Google Workspace-instantie) - Gebruiker waarschuwen bij waarschuwing (via Microsoft Entra-id) - Vereisen dat de gebruiker zich opnieuw aanmeldt (via Microsoft Entra ID) - Gebruiker onderbreken (via Microsoft Entra-id) |

Zie Verbonden apps beheren voor meer informatie over het oplossen van bedreigingen van apps.

GCP in realtime beveiligen

Bekijk onze aanbevolen procedures voor het beveiligen en samenwerken met externe gebruikers en het blokkeren en beveiligen van het downloaden van gevoelige gegevens op onbeheerde of riskante apparaten.

Verbinding maken Google Cloud Platform om apps te Microsoft Defender voor Cloud

In deze sectie vindt u instructies voor het verbinden van Microsoft Defender voor Cloud-apps met uw bestaande Google Cloud Platform-account (GCP) met behulp van de connector-API's. Deze verbinding geeft u inzicht in en controle over GCP-gebruik. Zie GCP beveiligen voor meer informatie over hoe Defender voor Cloud Apps GCP beveiligt.

U wordt aangeraden een speciaal project te gebruiken voor de integratie en de toegang tot het project te beperken om stabiele integratie te behouden en verwijderingen/wijzigingen van het installatieproces te voorkomen.

Notitie

De instructies voor het verbinden van uw GCP-omgeving voor controle volgen de aanbevelingen van Google voor het gebruik van geaggregeerde logboeken. De integratie maakt gebruik van Google StackDriver en verbruikt extra resources die mogelijk van invloed zijn op uw facturering. De verbruikte resources zijn:

- Geaggregeerde exportsink - organisatieniveau

- Pub/subonderwerp - GCP-projectniveau

- Pub/subabonnement - GCP-projectniveau

Met de Defender voor Cloud-app-controleverbinding worden alleen Beheer auditlogboeken voor activiteiten geïmporteerd; Auditlogboeken voor gegevenstoegang en systeemgebeurtenis worden niet geïmporteerd. Zie Cloud auditlogboeken voor meer informatie over GCP-logboeken.

Vereisten

De GCP-gebruiker moet over de volgende machtigingen beschikken:

- IAM en Beheer bewerken - organisatieniveau

- Project maken en bewerken

U kunt GCP-beveiligingscontrole verbinden met uw Defender voor Cloud Apps-verbindingen om inzicht te krijgen in en controle te krijgen over het gebruik van GCP-apps.

Google Cloud Platform configureren

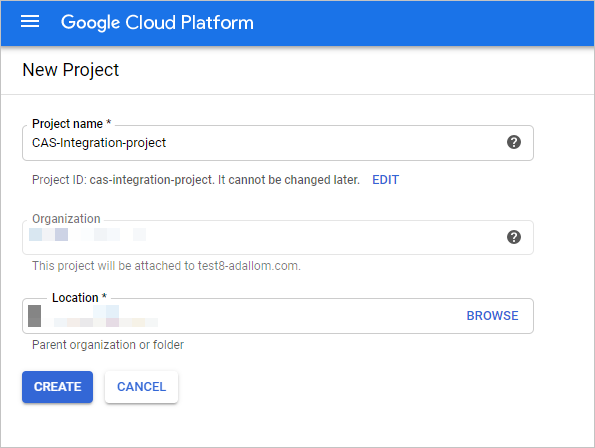

Een speciaal project maken

Maak een speciaal project in GCP onder uw organisatie om integratieisolatie en stabiliteit mogelijk te maken

Meld u aan bij uw GCP-portal met uw GCP-gebruikersaccount.

Selecteer Project maken om een nieuw project te starten.

Geef uw project een naam in het scherm Nieuw project en selecteer Maken.

Vereiste API's inschakelen

Schakel over naar het toegewezen project.

Ga naar het tabblad Bibliotheek .

Zoek en selecteer Cloud Logging-API en selecteer vervolgens op de API-pagina ENABLE.

Zoek en selecteer Cloud Pub/Sub-API en selecteer vervolgens op de API-pagina ENABLE.

Notitie

Zorg ervoor dat u de Pub/Sub Lite-API niet selecteert.

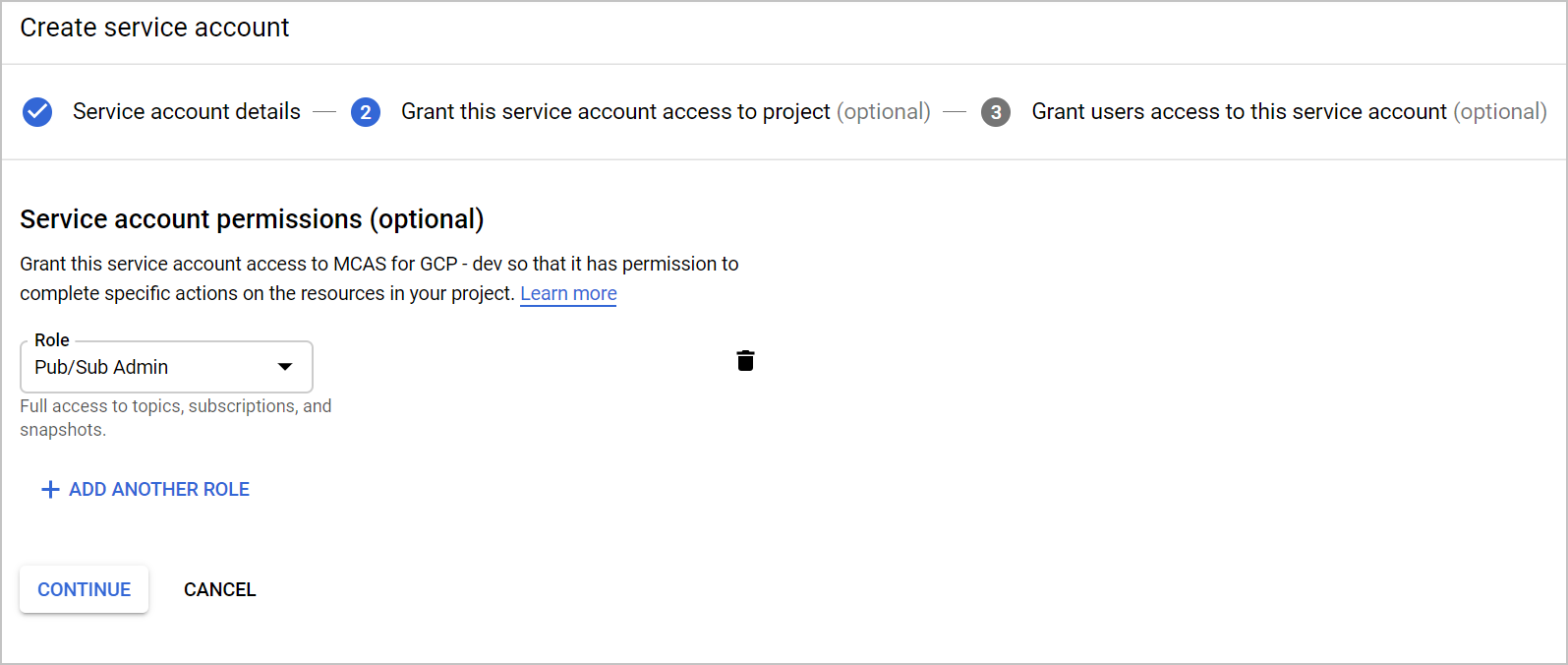

Een toegewezen serviceaccount maken voor de integratie van beveiligingscontrole

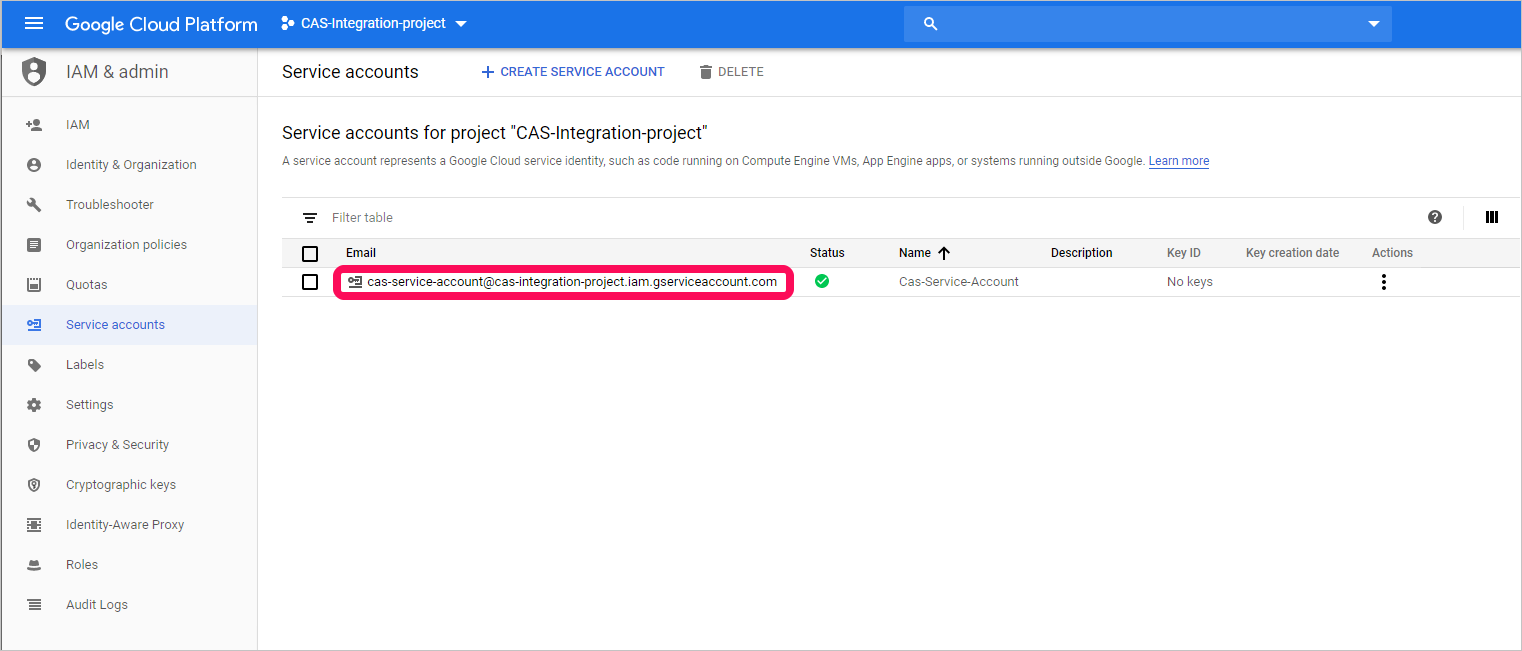

Selecteer onder IAM & admin serviceaccounts.

Selecteer CREATE SERVICE ACCOUNT om een toegewezen serviceaccount te maken.

Voer een accountnaam in en selecteer Vervolgens Maken.

Geef de rol op als pub-/sub-Beheer en selecteer Opslaan.

Kopieer de waarde voor e-mail. U hebt deze later nodig.

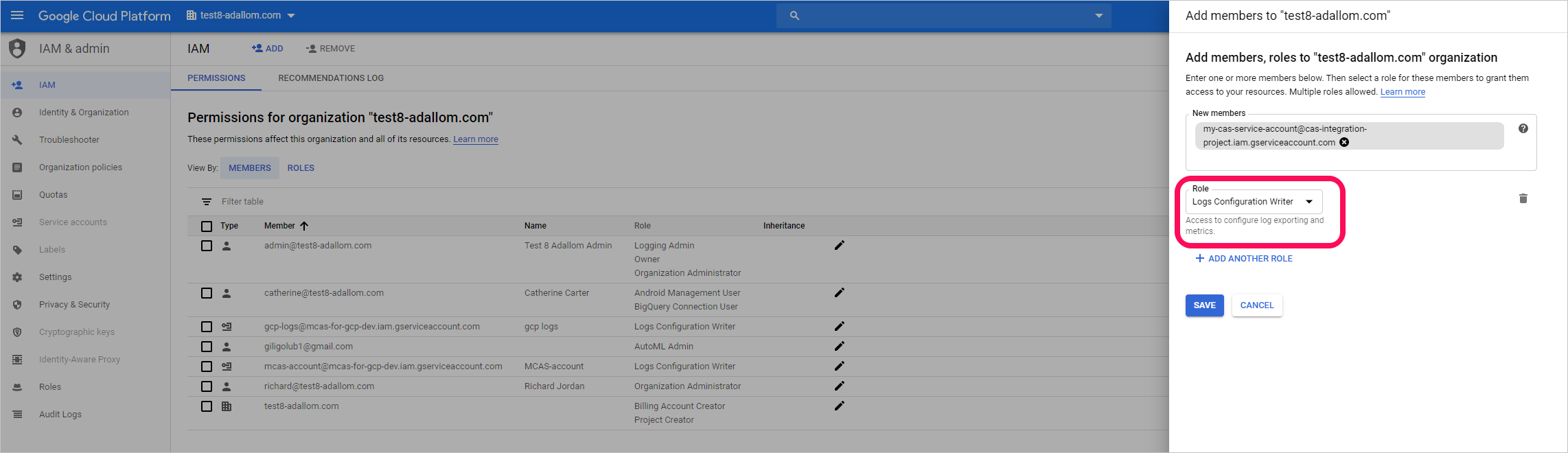

Selecteer IAM onder IAM & admin.

Schakel over naar organisatieniveau.

Selecteer ADD (Toevoegen).

Plak in het vak Nieuwe leden de e-mailwaarde die u eerder hebt gekopieerd.

Geef de rol op als configuratieschrijver voor logboeken en selecteer Opslaan.

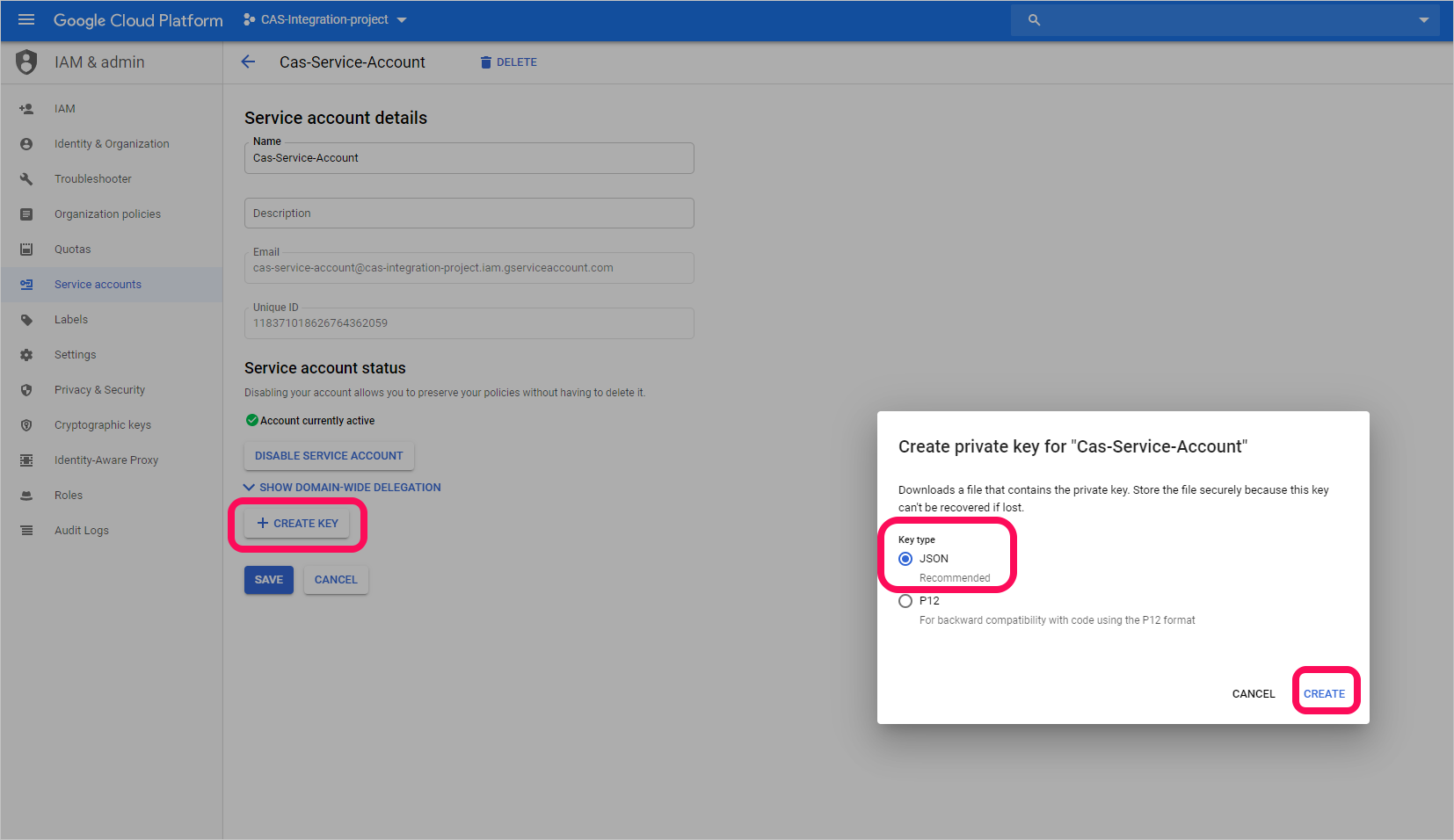

Een persoonlijke sleutel voor het toegewezen serviceaccount maken

Schakel over naar projectniveau.

Selecteer onder IAM & admin serviceaccounts.

Open het toegewezen serviceaccount en selecteer Bewerken.

Selecteer CREATE KEY.

Selecteer JSON in het scherm Persoonlijke sleutel maken en selecteer vervolgens CREATE.

Notitie

U hebt het JSON-bestand nodig dat later op uw apparaat wordt gedownload.

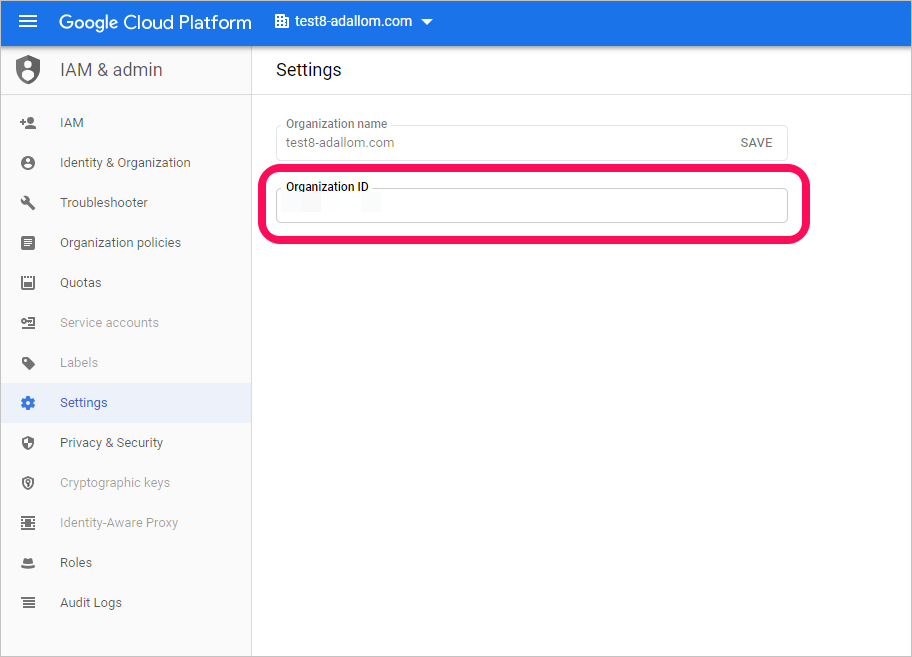

Uw organisatie-id ophalen

Noteer uw organisatie-id. U hebt dit later nodig. Zie Uw organisatie-id ophalen voor meer informatie.

Verbinding maken Controle van Google Cloud Platform voor Defender voor Cloud-apps

In deze procedure wordt beschreven hoe u de GCP-verbindingsgegevens toevoegt om Google Cloud Platform-controle te verbinden met Defender voor Cloud-apps.

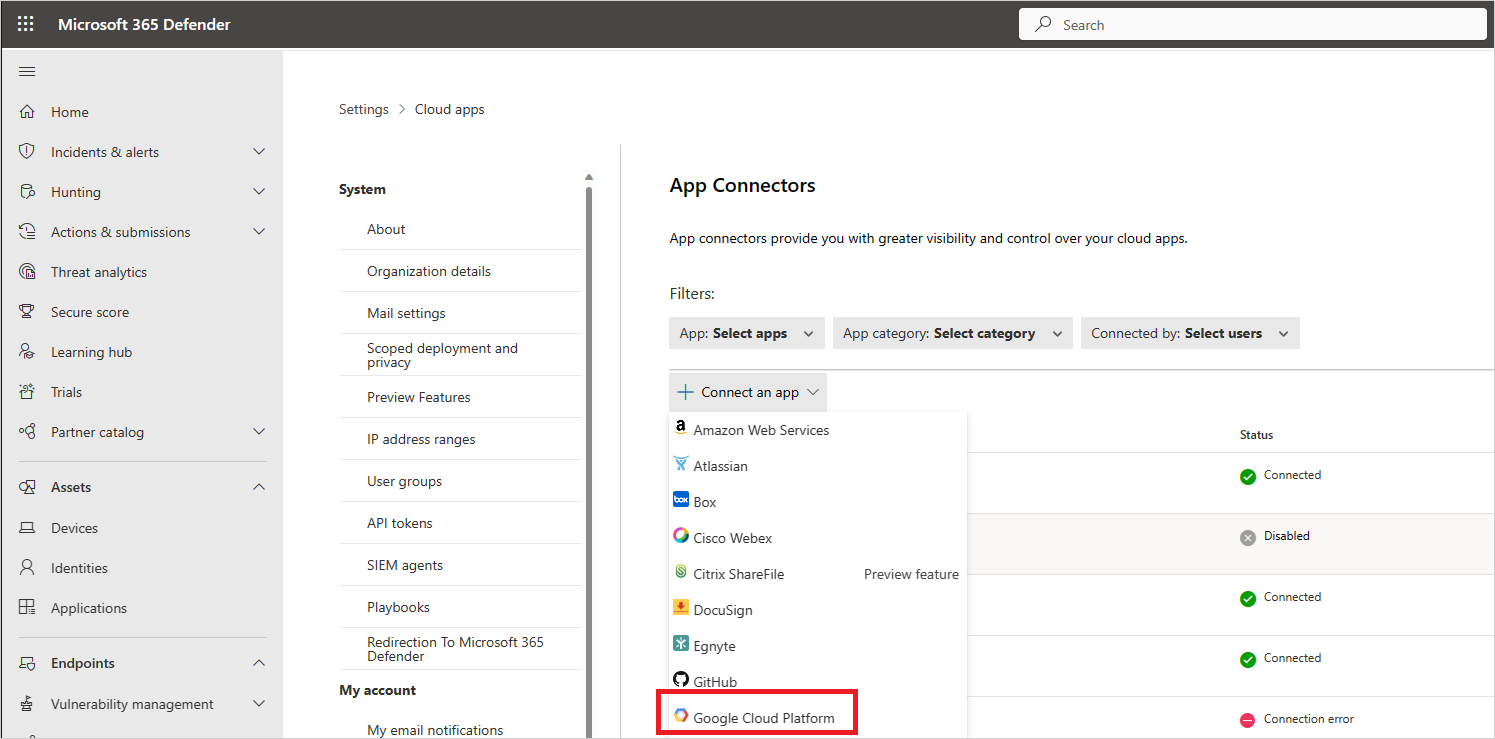

Selecteer Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps. Selecteer app-Verbinding maken ors onder Verbinding maken apps.

Voer op de pagina App-connector s een van de volgende handelingen uit om de referenties van de GCP-connector op te geven:

Notitie

We raden u aan om uw Google Workspace-exemplaar te verbinden om geïntegreerd gebruikersbeheer en -beheer te krijgen. Dit wordt aanbevolen, zelfs als u geen Google Workspace-producten gebruikt en de GCP-gebruikers worden beheerd via het Gebruikersbeheersysteem van Google Workspace.

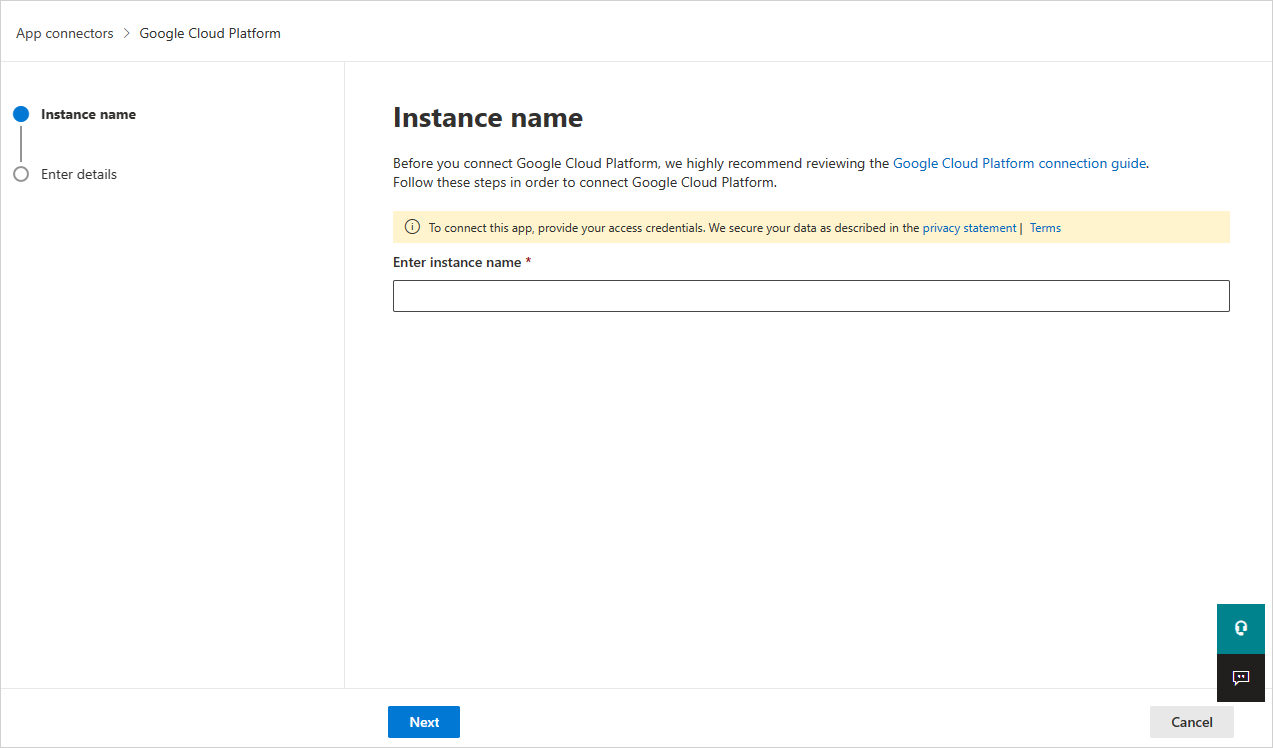

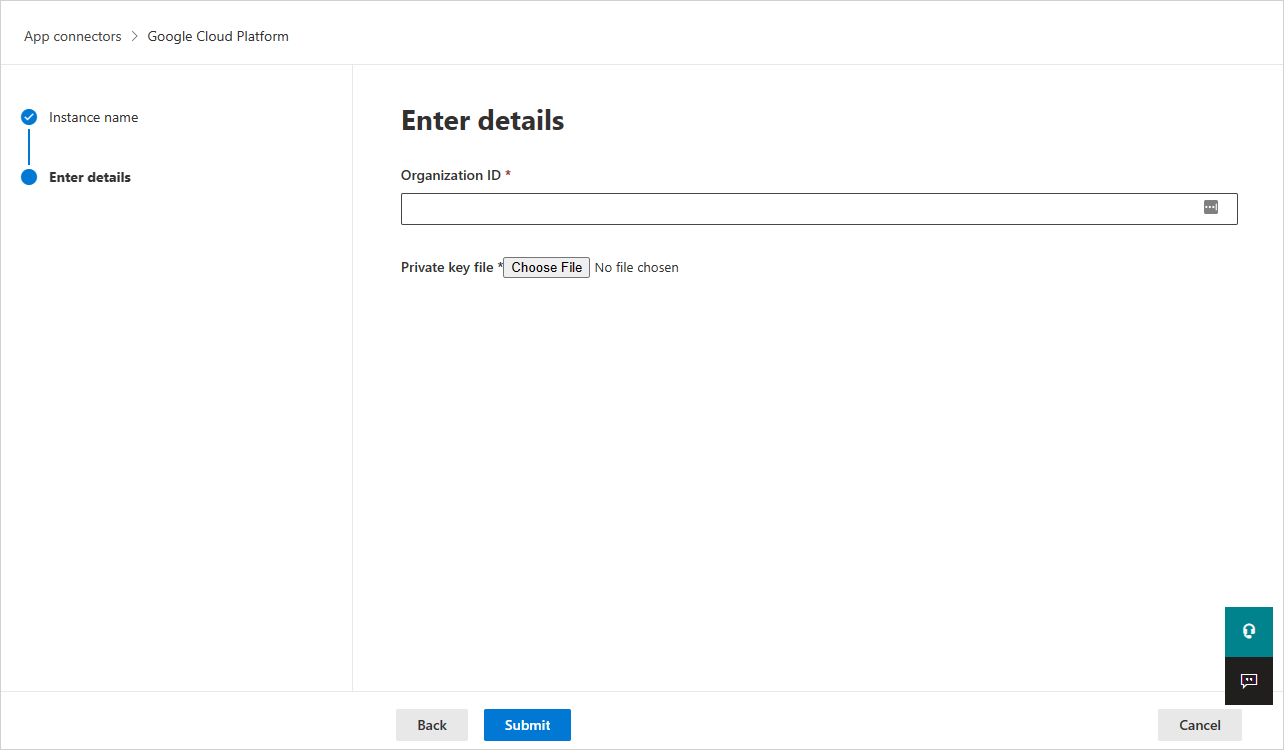

Voor een nieuwe connector

Selecteer +Verbinding maken een app, gevolgd door Google Cloud Platform.

Geef in het volgende venster een naam op voor de connector en selecteer vervolgens Volgende.

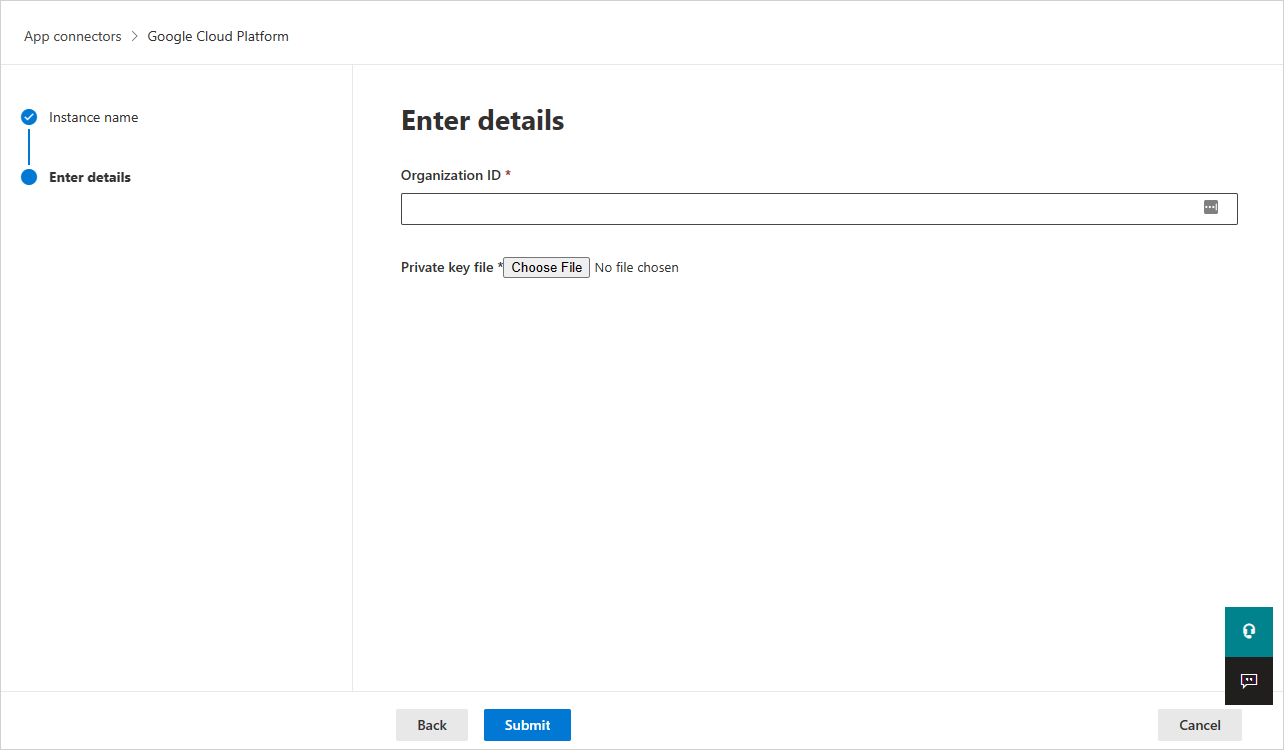

Ga op de pagina Details invoeren als volgt te werk en selecteer Verzenden.

- Voer in het vak Organisatie-id de organisatie in die u eerder hebt genoteerd.

- Blader in het vak Bestand met persoonlijke sleutels naar het JSON-bestand dat u eerder hebt gedownload.

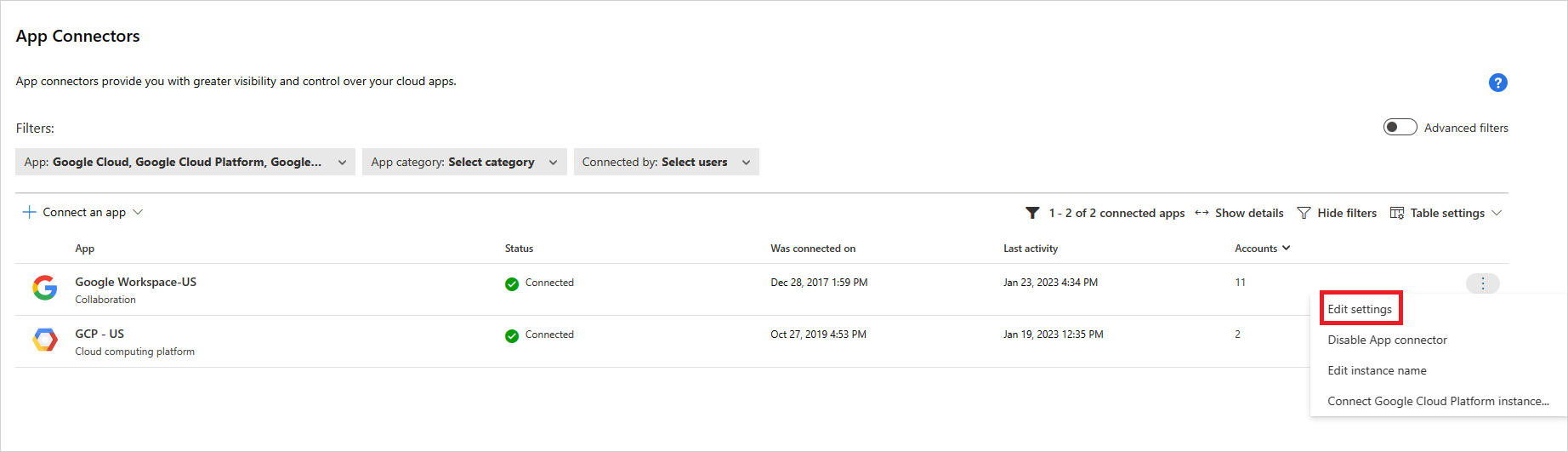

Voor een bestaande connector

Selecteer Instellingen bewerken in de lijst met connectors in de rij waarin de GCP-connector wordt weergegeven.

Ga op de pagina Details invoeren als volgt te werk en selecteer Verzenden.

- Voer in het vak Organisatie-id de organisatie in die u eerder hebt genoteerd.

- Blader in het vak Bestand met persoonlijke sleutels naar het JSON-bestand dat u eerder hebt gedownload.

Selecteer Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps. Selecteer app-Verbinding maken ors onder Verbinding maken apps. Zorg ervoor dat de status van de verbonden app-Verbinding maken or is Verbinding maken.

Notitie

Defender voor Cloud Apps maakt een geaggregeerde export-sink (organisatieniveau), een Pub/Sub-onderwerp en een Pub/Sub-abonnement met behulp van het integratieserviceaccount in het integratieproject.

Geaggregeerde exportsink wordt gebruikt voor het aggregeren van logboeken in de GCP-organisatie en het gemaakte Pub/Sub-onderwerp wordt gebruikt als de bestemming. Defender voor Cloud Apps zich abonneert op dit onderwerp via het Pub/Sub-abonnement dat is gemaakt om de activiteitenlogboeken van beheerders op te halen in de GCP-organisatie.

Als u problemen ondervindt met het verbinden van de app, raadpleegt u App-Verbinding maken ors oplossen.

Volgende stappen

Als u problemen ondervindt, zijn we hier om u te helpen. Als u hulp of ondersteuning voor uw productprobleem wilt krijgen, opent u een ondersteuningsticket.