Microsoft Sentinel-integratie (preview)

U kunt Microsoft Defender voor Cloud-apps integreren met Microsoft Sentinel (een schaalbare, cloudeigen SIEM en SOAR) om gecentraliseerde bewaking van waarschuwingen en detectiegegevens mogelijk te maken. Door te integreren met Microsoft Sentinel kunt u uw cloudtoepassingen beter beveiligen met behoud van uw gebruikelijke beveiligingswerkstroom, het automatiseren van beveiligingsprocedures en het correleren tussen cloudgebeurtenissen en on-premises gebeurtenissen.

De voordelen van het gebruik van Microsoft Sentinel zijn onder andere:

- Langere gegevensretentie van Log Analytics.

- Out-of-the-box visualisaties.

- Gebruik hulpprogramma's zoals Microsoft Power BI- of Microsoft Sentinel-werkmappen om uw eigen detectiegegevensvisualisaties te maken die aansluiten bij de behoeften van uw organisatie.

Aanvullende integratieoplossingen zijn onder andere:

- Algemene SIEM's: integreer Defender voor Cloud-apps met uw algemene SIEM-server. Zie Algemene SIEM-integratie voor informatie over de integratie met een algemene SIEM.

- Microsoft Security Graph API : een tussenliggende service (of broker) die één programmatische interface biedt om meerdere beveiligingsproviders te verbinden. Zie Integraties van beveiligingsoplossingen met behulp van de Microsoft Graph-beveiligings-API voor meer informatie.

Integratie met Microsoft Sentinel bevat configuratie in zowel Defender voor Cloud Apps als Microsoft Sentinel.

Vereisten

Integreren met Microsoft Sentinel:

- U moet een geldige Microsoft Sentinel-licentie hebben

- U moet Globale beheerder of Beveiligingsbeheerder zijn in uw tenant.

Ondersteuning voor de Amerikaanse overheid

De directe Defender voor Cloud-apps - Microsoft Sentinel-integratie is alleen beschikbaar voor commerciële klanten.

Alle Defender voor Cloud Apps-gegevens zijn echter beschikbaar in Microsoft Defender XDR en daarom beschikbaar in Microsoft Sentinel via de Microsoft Defender XDR-connector.

Het is raadzaam dat GCC-, GCC High- en DoD-klanten die geïnteresseerd zijn in Defender voor Cloud Apps-gegevens in Microsoft Sentinel de Microsoft Defender XDR-oplossing installeren.

Zie voor meer informatie:

- Microsoft Defender XDR-integratie met Microsoft Sentinel

- Microsoft Defender voor Cloud-aanbiedingen voor apps voor de Amerikaanse overheid

Integreren met Microsoft Sentinel

Selecteer Instellingen > Cloud Apps in de Microsoft Defender-portal.

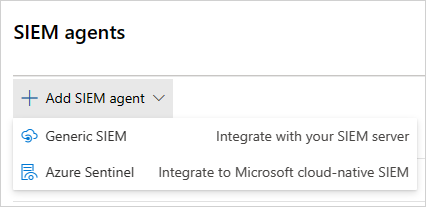

Selecteer onder Systeem SIEM-agents > Add SIEM agent > Sentinel. Bijvoorbeeld:

Notitie

De optie voor het toevoegen van Microsoft Sentinel is niet beschikbaar als u de integratie eerder hebt uitgevoerd.

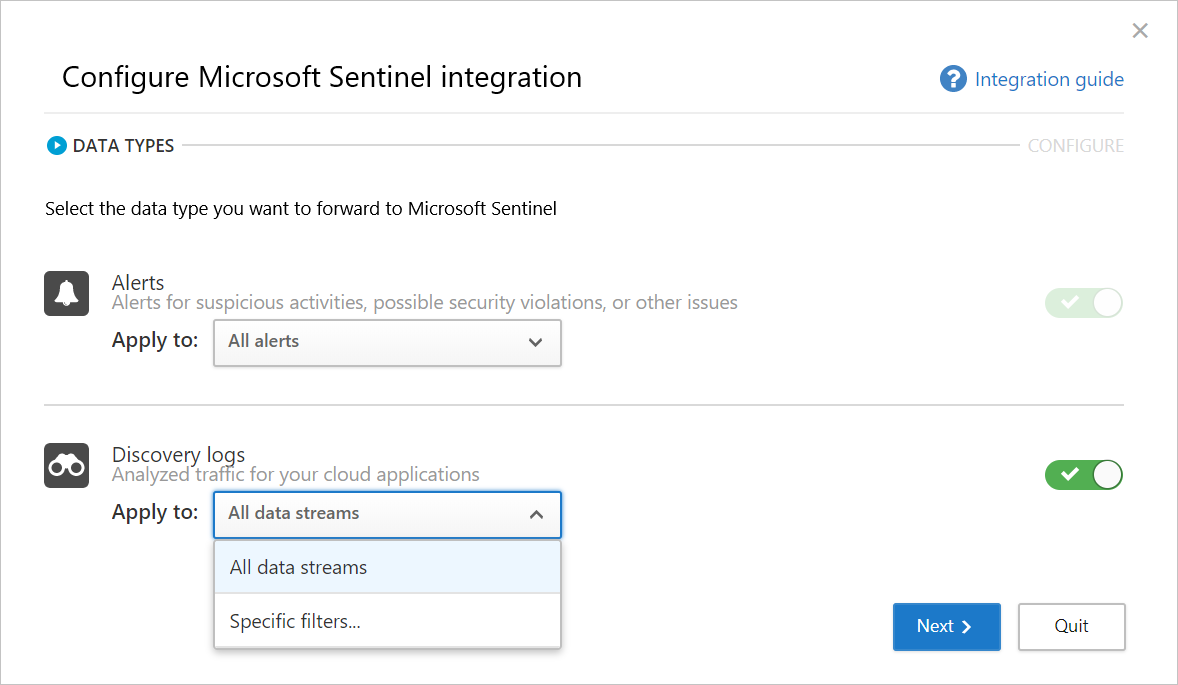

Selecteer in de wizard de gegevenstypen die u wilt doorsturen naar Microsoft Sentinel. U kunt de integratie als volgt configureren:

- Waarschuwingen: waarschuwingen worden automatisch ingeschakeld zodra Microsoft Sentinel is ingeschakeld.

- Detectielogboeken: gebruik de schuifregelaar om ze in en uit te schakelen, standaard is alles geselecteerd en gebruik vervolgens de vervolgkeuzelijst Toepassen om te filteren welke detectielogboeken naar Microsoft Sentinel worden verzonden.

Voorbeeld:

Selecteer Volgende en ga door naar Microsoft Sentinel om de integratie te voltooien. Zie de Microsoft Sentinel-gegevensconnector voor Defender voor Cloud Apps voor meer informatie over het configureren van Microsoft Sentinel. Bijvoorbeeld:

Notitie

Nieuwe detectielogboeken worden meestal binnen 15 minuten na het configureren ervan weergegeven in Microsoft Sentinel in de Defender voor Cloud Apps-portal. Het kan echter langer duren, afhankelijk van de omgevingsomstandigheden van het systeem. Zie Opnamevertraging in analyseregels afhandelen voor meer informatie.

Waarschuwingen en detectielogboeken in Microsoft Sentinel

Zodra de integratie is voltooid, kunt u Defender voor Cloud Apps-waarschuwingen en detectielogboeken bekijken in Microsoft Sentinel.

In Microsoft Sentinel, onder Logboeken, onder Security Insights, kunt u de logboeken voor de gegevenstypen Defender voor Cloud Apps als volgt vinden:

| Gegevenstype | Table |

|---|---|

| Detectielogboeken | McasShadowItReporting |

| Waarschuwingen | SecurityAlert |

In de volgende tabel wordt elk veld in het McasShadowItReporting-schema beschreven:

| Veld | Type | Description | Voorbeelden |

|---|---|---|---|

| Tenant-ID | String | Werkruimte-id | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | String | Bronsysteem – statische waarde | Azure |

| TimeGenerated [UTC] | Datum en tijd | Datum van detectiegegevens | 2019-07-23T11:00:35.858Z |

| StreamName | String | Naam van de specifieke stream | Marketingafdeling |

| TotalEvents | Geheel getal | Totaal aantal gebeurtenissen per sessie | 122 |

| BlockedEvents | Geheel getal | Aantal geblokkeerde gebeurtenissen | 0 |

| Geüploade bytes | Geheel getal | Hoeveelheid geüploade gegevens | 1,514,874 |

| Totaal aantal bytes | Geheel getal | Totale hoeveelheid gegevens | 4,067,785 |

| Gedownloadebytes | Geheel getal | Hoeveelheid gedownloade gegevens | 2,552,911 |

| IpAddress | String | IP-adres van bron | 127.0.0.0 |

| UserName | String | User name | Raegan@contoso.com |

| EnrichedUserName | String | Verrijkte gebruikersnaam met Microsoft Entra-gebruikersnaam | Raegan@contoso.com |

| AppName | String | Naam van cloud-app | Microsoft OneDrive voor Bedrijven |

| AppId | Geheel getal | Cloud-app-id | 15600 |

| AppCategory | String | Categorie van cloud-app | Cloudopslag |

| AppTags | Tekenreeksmatrix | Ingebouwde en aangepaste tags gedefinieerd voor de app | ["goedgekeurd"] |

| AppScore | Geheel getal | De risicoscore van de app in een schaal van 0-10, 10 is een score voor een niet-riskante app | 10 |

| Type | String | Type logboeken - statische waarde | McasShadowItReporting |

Power BI gebruiken met Defender voor Cloud Apps-gegevens in Microsoft Sentinel

Zodra de integratie is voltooid, kunt u ook de Defender voor Cloud Apps-gegevens gebruiken die zijn opgeslagen in Microsoft Sentinel in andere hulpprogramma's.

In deze sectie wordt beschreven hoe u Met Microsoft Power BI eenvoudig gegevens kunt vormgeven en combineren om rapporten en dashboards te maken die voldoen aan de behoeften van uw organisatie.

Ga als volgt aan de slag:

Importeer in Power BI query's uit Microsoft Sentinel voor Defender voor Cloud Apps-gegevens. Zie Logboekgegevens van Azure Monitor importeren in Power BI voor meer informatie.

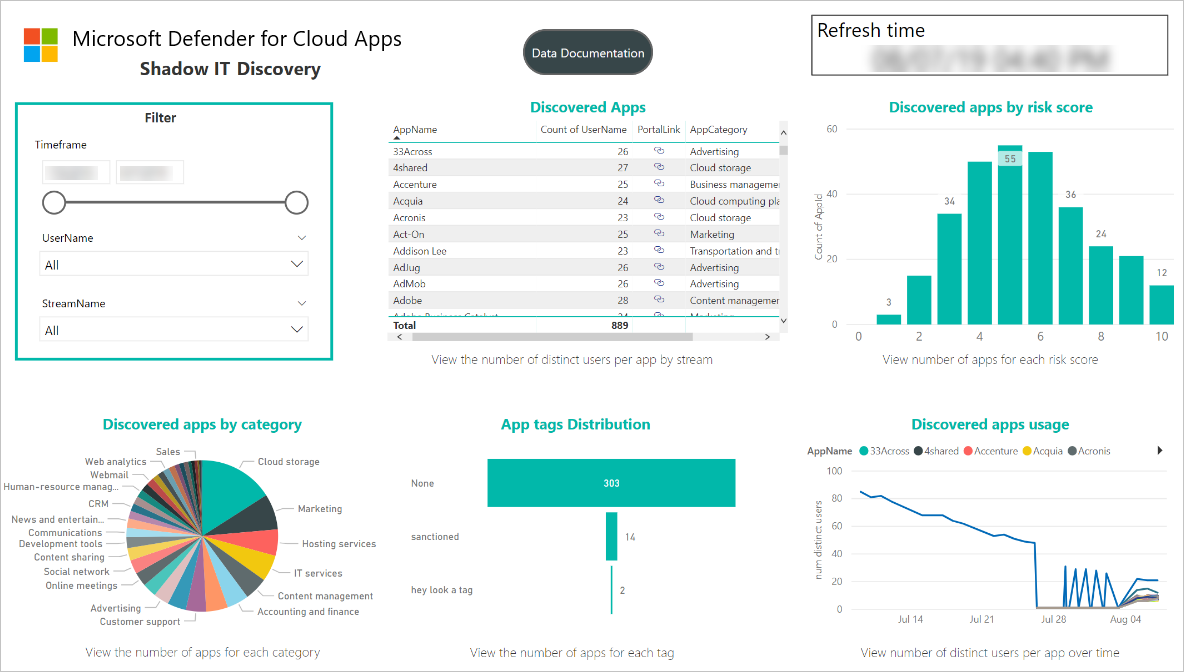

Installeer de Defender voor Cloud Apps Shadow IT Discovery-app en verbind deze met uw detectielogboekgegevens om het ingebouwde Shadow IT Discovery-dashboard weer te geven.

Notitie

Momenteel wordt de app niet gepubliceerd op Microsoft AppSource. Daarom moet u mogelijk contact opnemen met uw Power BI-beheerder voor machtigingen om de app te installeren.

Voorbeeld:

U kunt eventueel aangepaste dashboards maken in Power BI Desktop en deze aanpassen aan de vereisten voor visuele analyses en rapportage van uw organisatie.

de app Defender voor Cloud Apps Verbinding maken

Selecteer > in Power BI de App Shadow IT Discovery-app.

Selecteer Verbinding maken op de pagina Aan de slag met uw nieuwe app. Voorbeeld:

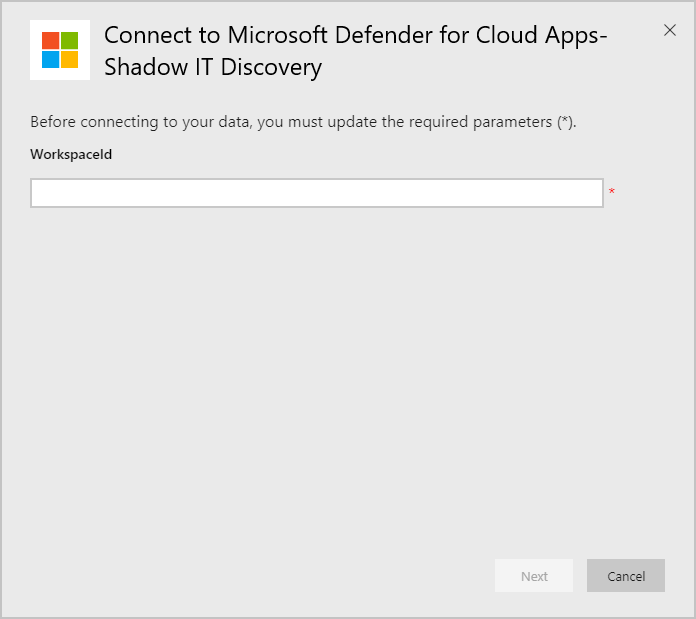

Voer op de pagina werkruimte-id uw Microsoft Sentinel-werkruimte-id in zoals weergegeven op de overzichtspagina van Log Analytics en selecteer vervolgens Volgende. Voorbeeld:

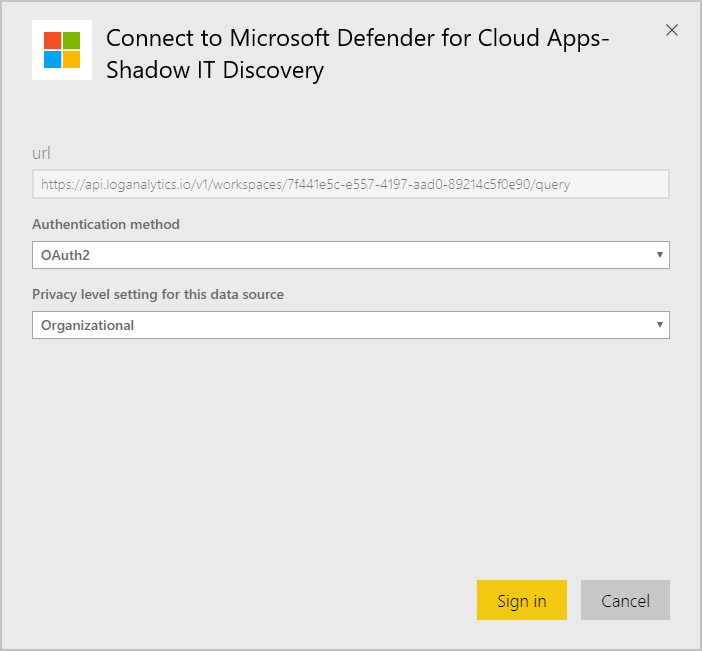

Geef op de verificatiepagina de verificatiemethode en het privacyniveau op en selecteer vervolgens Aanmelden. Voorbeeld:

Nadat u verbinding hebt gemaakt met uw gegevens, gaat u naar het tabblad Gegevenssets van de werkruimte en selecteert u Vernieuwen. Hiermee wordt het rapport bijgewerkt met uw eigen gegevens.

Als u problemen ondervindt, zijn we hier om u te helpen. Als u hulp of ondersteuning voor uw productprobleem wilt krijgen, opent u een ondersteuningsticket.