Beveiligingsevaluatie: Riskantste laterale verplaatsingspaden (LMP)

In dit artikel wordt het LMP-rapport (Riskantste laterale verplaatsingspaden) voor beveiligingspostuur beschreven, dat beschikbaar is in Microsoft Secure Score.

Wat zijn riskante zijwaartse verplaatsingspaden?

Microsoft Defender for Identity bewaakt uw omgeving continu om gevoelige accounts te identificeren met de risicovolle laterale verplaatsingspaden die een beveiligingsrisico blootstellen en rapporten over deze accounts om u te helpen bij het beheren van uw omgeving. Paden worden als riskant beschouwd als ze drie of meer niet-gevoelige accounts hebben die het gevoelige account kunnen blootstellen aan referentiediefstal door kwaadwillende actoren.

Meer informatie over LMP:

- Lateral Movement Paths (LMPs) begrijpen en onderzoeken met Microsoft Defender for Identity

- MITRE ATT&CK zijwaartse beweging

Welk risico vormen riskante zijwaartse verplaatsingspaden?

Organisaties die hun gevoelige accounts niet kunnen beveiligen, laten de deur ontgrendeld voor kwaadwillende actoren.

Kwaadwillende actoren, net als dieven, zoeken vaak naar de eenvoudigste en rustigste manier in elke omgeving. Gevoelige accounts met riskante laterale verplaatsingspaden zijn vensters van mogelijkheden voor aanvallers en kunnen risico's blootstellen.

De risicovolle paden zijn bijvoorbeeld gemakkelijker zichtbaar voor aanvallers en kunnen, indien gecompromitteerd, een aanvaller toegang geven tot de meest gevoelige entiteiten van uw organisatie.

Hoe kan ik deze beveiligingsevaluatie gebruiken?

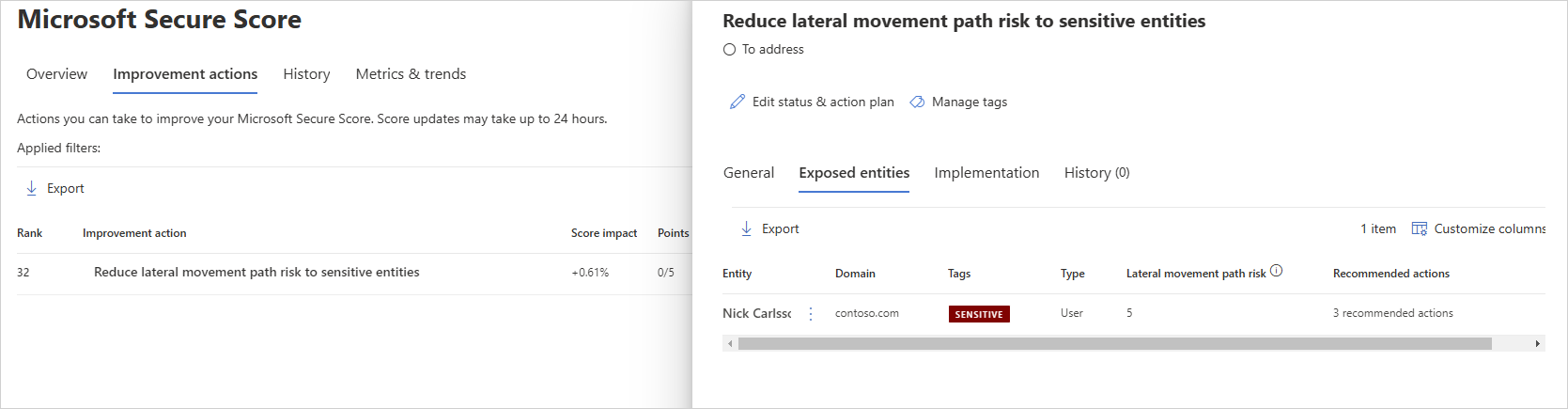

Bekijk de aanbevolen actie om https://security.microsoft.com/securescore?viewid=actions te ontdekken welke van uw gevoelige accounts riskante LMP's hebben.

Voer de juiste actie uit:

- Verwijder de entiteit uit de groep zoals opgegeven in de aanbeveling.

- Verwijder de lokale beheerdersmachtigingen voor de entiteit van het apparaat dat is opgegeven in de aanbeveling.

Notitie

Terwijl evaluaties in bijna realtime worden bijgewerkt, worden scores en statussen elke 24 uur bijgewerkt. Hoewel de lijst met betrokken entiteiten binnen een paar minuten na de implementatie van de aanbevelingen wordt bijgewerkt, kan de status nog steeds even duren totdat deze is gemarkeerd als Voltooid.