Assets onderzoeken

Microsoft Defender for Identity biedt Microsoft Defender XDR-gebruikers bewijs van wanneer gebruikers, computers en apparaten verdachte activiteiten hebben uitgevoerd of tekenen van inbreuk laten zien.

Dit artikel bevat aanbevelingen voor het bepalen van risico's voor uw organisatie, het bepalen van hoe u deze herstelt en hoe u in de toekomst vergelijkbare aanvallen kunt voorkomen.

Onderzoeksstappen voor verdachte gebruikers

Notitie

Zie de microsoft Defender XDR-documentatie voor informatie over het weergeven van gebruikersprofielen in Microsoft Defender XDR.

Als een waarschuwing of incident aangeeft dat een gebruiker verdacht of gecompromitteerd kan zijn, controleert en onderzoekt u het gebruikersprofiel op de volgende details en activiteiten:

Gebruikersidentiteit

- Is de gebruiker een gevoelige gebruiker (zoals beheerder of op een volglijst, enzovoort)?

- Wat is hun rol binnen de organisatie?

- Zijn ze belangrijk in de organisatiestructuur?

Onderzoek verdachte activiteiten, zoals:

- Heeft de gebruiker andere geopende waarschuwingen in Defender for Identity of in andere beveiligingshulpprogramma's, zoals Microsoft Defender voor Eindpunt, Microsoft Defender voor Cloud en/of Microsoft Defender voor Cloud-apps?

- Heeft de gebruiker zich niet aangemeld?

- Welke resources heeft de gebruiker toegang?

- Heeft de gebruiker toegang tot resources met een hoge waarde?

- Had de gebruiker toegang moeten krijgen tot de resources die ze hebben geopend?

- Op welke apparaten heeft de gebruiker zich aangemeld?

- Moest de gebruiker zich aanmelden bij die apparaten?

- Is er een lateral movement path (LMP) tussen de gebruiker en een gevoelige gebruiker?

Gebruik de antwoorden op deze vragen om te bepalen of het account is gecompromitteerd of als de verdachte activiteiten schadelijke acties impliceren.

Identiteitsgegevens zoeken in de volgende Microsoft Defender XDR-gebieden:

- Pagina's met afzonderlijke identiteitsdetails

- Pagina met details van afzonderlijke waarschuwingen of incidenten

- Pagina's met apparaatdetails

- Geavanceerde opsporingsquery's

- De pagina Actiecentrum

In de volgende afbeelding ziet u bijvoorbeeld de details op een pagina met identiteitsdetails:

Identiteitsdetails

Wanneer u een specifieke identiteit onderzoekt, ziet u de volgende details op een pagina met identiteitsdetails:

| Paginagebied met identiteitsdetails | Beschrijving |

|---|---|

| Tabblad Overzicht | Algemene identiteitsgegevens, zoals het identiteitsrisiconiveau van Microsoft Entra, het aantal apparaten waarop de gebruiker is aangemeld, wanneer de gebruiker voor het eerst en voor het laatst werd gezien, de accounts van de gebruiker en belangrijkere informatie. Gebruik het tabblad Overzicht om ook grafieken weer te geven voor incidenten en waarschuwingen, de score voor onderzoeksprioriteit, een organisatiestructuur, entiteitstags en een tijdlijn voor gescoorde activiteiten. |

| Incidenten en waarschuwingen | Een lijst met actieve incidenten en waarschuwingen met betrekking tot de gebruiker van de afgelopen 180 dagen, inclusief details zoals de ernst van de waarschuwing en de tijd waarop de waarschuwing is gegenereerd. |

| Waargenomen in organisatie | Bevat de volgende subgebieden: - Apparaten: De apparaten waarmee de identiteit is aangemeld, inclusief de meeste en minst gebruikte in de afgelopen 180 dagen. - Locaties: de waargenomen locaties van de identiteit in de afgelopen 30 dagen. - Groepen: Alle waargenomen on-premises groepen voor de identiteit. - Laterale verplaatsingspaden : alle geprofileerde laterale verplaatsingspaden uit de on-premises omgeving. |

| Tijdlijn identiteit | De tijdlijn vertegenwoordigt activiteiten en waarschuwingen die worden waargenomen op basis van de identiteit van een gebruiker, het samenvoegen van identiteitsvermeldingen in Microsoft Defender for Identity, Microsoft Defender voor Cloud Apps en Microsoft Defender voor Eindpunt. Gebruik de tijdlijn om te focussen op activiteiten die een gebruiker heeft uitgevoerd of die in specifieke tijdsbestekpen zijn uitgevoerd. Selecteer de standaard 30 dagen om het tijdsbereik te wijzigen in een andere ingebouwde waarde of in een aangepast bereik. |

| Herstelacties | Reageer op gecompromitteerde gebruikers door hun accounts uit te schakelen of hun wachtwoord opnieuw in te stellen. Nadat u actie hebt ondernomen voor gebruikers, kunt u de details van de activiteit controleren in het Microsoft Defender XDR **Actiecentrum. |

Zie Gebruikers onderzoeken in de Microsoft Defender XDR-documentatie voor meer informatie.

Onderzoeksstappen voor verdachte groepen

Als een waarschuwing of incidentonderzoek is gerelateerd aan een Active Directory-groep, controleert u de groepsentiteit op de volgende details en activiteiten:

Groepsentiteit

- Is de groep een gevoelige groep, zoals Domein-Beheer s?

- Bevat de groep gevoelige gebruikers?

Onderzoek verdachte activiteiten, zoals:

- Heeft de groep andere geopende, gerelateerde waarschuwingen in Defender for Identity of in andere beveiligingshulpprogramma's, zoals Microsoft Defender voor Eindpunt, Microsoft Defender voor Cloud en/of Microsoft Defender voor Cloud-apps?

- Welke gebruikers zijn onlangs toegevoegd aan of verwijderd uit de groep?

- Is de groep onlangs opgevraagd en door wie?

Gebruik de antwoorden op deze vragen om u te helpen bij uw onderzoek.

Selecteer in een deelvenster met groepsentiteitsgegevens Go hunt of Open tijdlijn om te onderzoeken. U kunt ook groepsinformatie vinden in de volgende Microsoft Defender XDR-gebieden:

- Pagina met details van afzonderlijke waarschuwingen of incidenten

- Pagina's met apparaat- of gebruikersdetails

- Geavanceerde opsporingsquery's

In de volgende afbeelding ziet u bijvoorbeeld de tijdlijn van de activiteit Serveroperators , inclusief gerelateerde waarschuwingen en activiteiten van de afgelopen 180 dagen:

Onderzoeksstappen voor verdachte apparaten

Microsoft Defender XDR-waarschuwing bevat alle apparaten en gebruikers die zijn verbonden met elke verdachte activiteit. Selecteer een apparaat om de pagina met apparaatdetails weer te geven en onderzoek vervolgens op de volgende details en activiteiten:

Wat is er gebeurd rond de tijd van de verdachte activiteit?

- Welke gebruiker is aangemeld bij het apparaat?

- Meldt die gebruiker zich normaal gesproken aan of opent het bron- of doelapparaat?

- Welke resources zijn geopend? Door welke gebruikers? Als er resources werden geopend, waren ze hoogwaardige resources?

- Had de gebruiker toegang tot deze resources moeten krijgen?

- Heeft de gebruiker die toegang heeft tot het apparaat andere verdachte activiteiten uitgevoerd?

Meer verdachte activiteiten om te onderzoeken:

- Zijn andere waarschuwingen rond dezelfde tijd geopend als deze waarschuwing in Defender for Identity of in andere beveiligingshulpprogramma's, zoals Microsoft Defender voor Eindpunt, Microsoft Defender voor Cloud en/of Microsoft Defender voor Cloud-apps?

- Zijn er mislukte aanmeldingen?

- Zijn er nieuwe programma's geïmplementeerd of geïnstalleerd?

Gebruik de antwoorden op deze vragen om te bepalen of het apparaat is aangetast of als de verdachte activiteiten schadelijke acties impliceren.

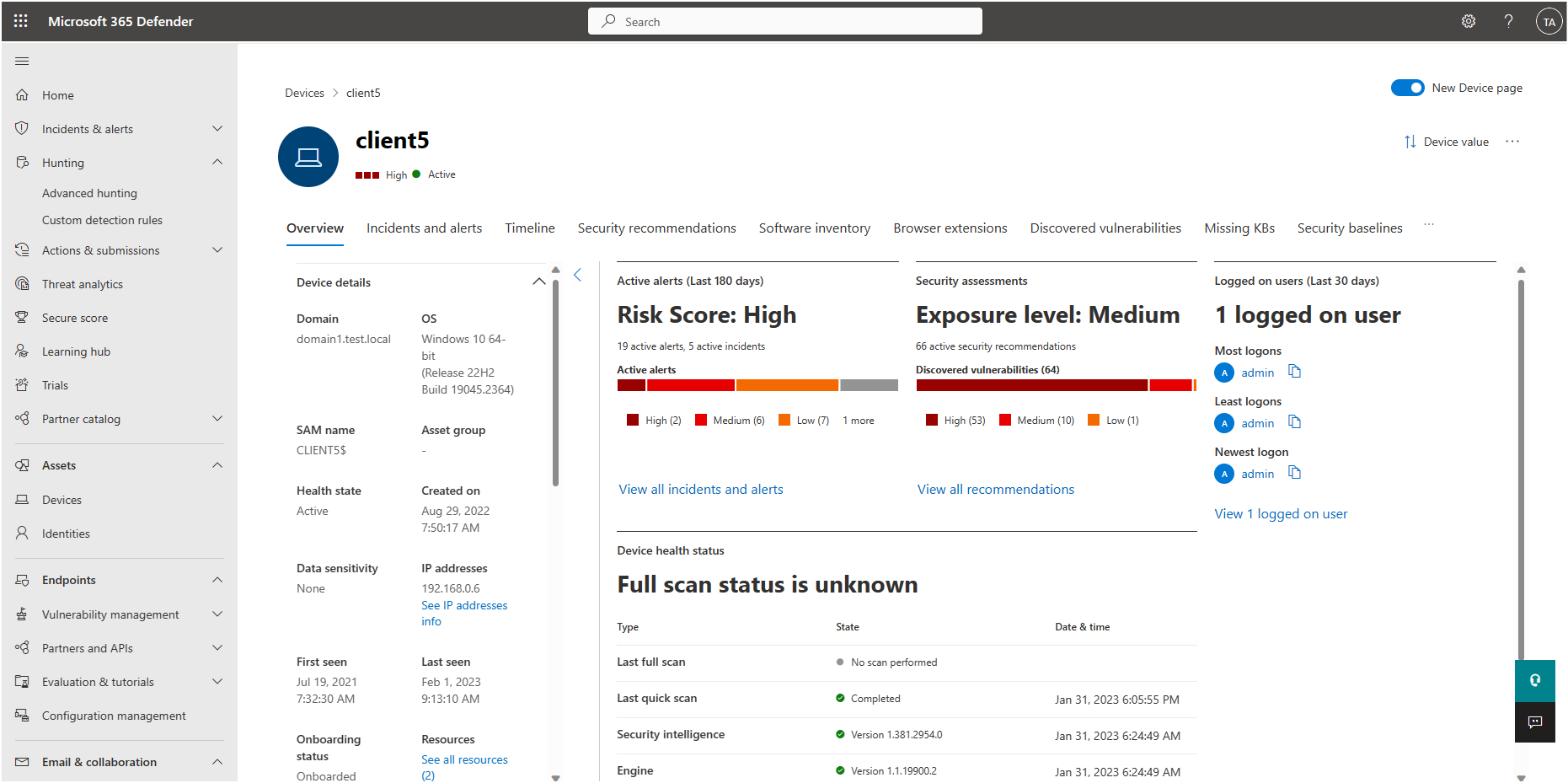

In de volgende afbeelding ziet u bijvoorbeeld een pagina met apparaatdetails:

Zie Apparaten onderzoeken in de Microsoft Defender XDR-documentatie voor meer informatie.

Volgende stappen

- Lateral Movement Paths (LMP's) onderzoeken

- Gebruikers onderzoeken in Microsoft Defender XDR

- Incidenten onderzoeken in Microsoft Defender XDR

Tip

Probeer onze interactieve handleiding: Aanvallen onderzoeken en erop reageren met Microsoft Defender for Identity