De rol van Azure Information Protection bij het beveiligen van gegevens

Azure Information Protection (AIP) biedt klanten de mogelijkheid om hun gegevens te classificeren, labelen en beveiligen met behulp van versleuteling. Met Azure Information Protection kunnen IT-Beheer istrators:

- E-mailberichten en documenten automatisch classificeren op basis van vooraf ingestelde regels

- Markeringen toevoegen aan inhoud zoals aangepaste kopteksten, voetteksten en watermerken

- Beveilig de vertrouwelijke bestanden van het bedrijf met Rights Management, zodat ze het volgende kunnen doen:

- Gebruik RSA 2048-bits sleutels voor cryptografie van openbare sleutels en SHA-256 voor ondertekeningsbewerkingen.

- De bestanden versleutelen naar een specifieke set geadresseerden zowel binnen als buiten hun organisatie

- Specifieke set rechten toepassen om de bruikbaarheid van het bestand te beperken

- Inhoud ontsleutelen op basis van de identiteit en autorisatie van de gebruiker in het rechtenbeleid

Met deze mogelijkheden kunnen ondernemingen meer end-to-end controle over hun gegevens hebben. In deze context speelt Azure Information Protection een belangrijke rol bij het beveiligen van de bedrijfsgegevens.

Belangrijk

De status van enterprise-beveiliging vandaag

Veel ondernemingen hebben momenteel geen beveiligingstechnologie, waarbij documenten en e-mailberichten worden gedeeld in duidelijke tekst en gegevensbewaarders die niet de duidelijkheid hebben waarop gebruikers toegang hebben tot bevoorrechte inhoud. Beveiligingstechnologieën zoals SMIME zijn ingewikkeld en ACL's reizen niet noodzakelijkerwijs met e-mailberichten en documenten.

In een grotendeels niet-beveiligde omgeving biedt Azure Information Protection een mate van beveiliging die eerder niet beschikbaar was. En hoewel beveiliging een voortdurend veranderend onderwerp is en geen enkele organisatie op elk moment 100% beveiliging kan claimen, verhoogt Azure Information Protection wanneer deze goed wordt geïmplementeerd de beveiligingsvoetafdruk van een organisatie.

Beveiligingsprincipes voor het delen van inhoud

Wanneer u Azure Information Protection binnen de organisatie gebruikt, hebben IT-beheerders volledige controle over het clientapparaat en over gebruikersidentiteitsbeheer. Dit bouwt het juiste vertrouwensplatform voor delen binnen de organisatie. Het verzenden van informatie buiten de organisatie is inherent minder betrouwbaar. Bij het nadenken over de benadering van gegevensbescherming zijn er enkele principes die u moet uitvoeren van een risicoanalyse. Houd bij het uitvoeren van deze risicoanalyse rekening met de volgende punten:

- De ontvanger heeft fysieke toegang tot een onbeheerd apparaat en heeft daarom de controle over alles wat er op het apparaat gebeurt.

- De ontvanger wordt geverifieerd voor een zekere mate van vertrouwen met betrekking tot niet-imitatie.

In een situatie waarin de IT-beheerder het apparaat of de identiteit niet bepaalt, kan IT niet bepalen wat er met de beveiligde gegevens gebeurt. Zodra een gebruiker beveiligde gegevens verifieert en opent, is het niet langer uw gegevens om te beheren. Op dit moment vertrouwt u de ontvanger dat hij of zij het beleid op de inhoud nakomt.

Het is niet mogelijk om een kwaadwillende externe ontvanger met geautoriseerde toegang tot de beveiligde inhoud volledig te stoppen. Azure Information Protection helpt bij het vaststellen van ethische grenzen en met het gebruik van toepassingen met functionaliteit helpt mensen eerlijk te houden over hoe ze toegang hebben tot het document. Azure Information Protection helpt wanneer er impliciet vertrouwen is binnen de gedefinieerde grens van toegang op basis van identiteit.

Het detecteren en beperken van toekomstige toegang is echter eenvoudiger. De Documenttracking-functie van de Azure Information Protection-service kan de toegang bijhouden en de organisatie kan handelen door de toegang tot het specifieke document in te roepen of de toegang van de gebruiker in te roepen.

Als de inhoud zeer gevoelig is en de organisatie de ontvanger niet kan vertrouwen, wordt extra beveiliging van de inhoud van het grootste belang. De aanbeveling is om de inbelknop ten gunste van beveiliging te zetten en besturingselementen voor toegang in het document te plaatsen.

Beveiliging op basis van identiteit

In de volgende secties worden drie belangrijke scenario's van aanvallen op beveiligde inhoud verkend en wordt uitgelegd hoe een combinatie van omgevingsbeheer en Azure Information Protection kan worden gebruikt om schadelijke toegang tot de inhoud te beperken.

Aanvallen door onbevoegde gebruikers

De basis van beveiliging in Azure Information Protection is dat toegang tot beveiligde inhoud is gebaseerd op geverifieerde identiteit en autorisatie. Dit betekent dat bij Azure Information Protection geen verificatie of autorisatie betekent dat er geen toegang is. Dit is de belangrijkste reden om Azure Information Protection te implementeren, zodat ondernemingen van een status van onbeperkte toegang tot een status kunnen gaan waarin toegang tot gegevens is gebaseerd op gebruikersverificatie en autorisatie.

Door gebruik te maken van deze Azure Information Protection-functie kunnen ondernemingen informatie compartimenteren. Bijvoorbeeld: gevoelige informatie van de afdeling Human Resources (HR) geïsoleerd houden binnen de afdeling; en het bewaren van de gegevens van de financiële afdeling beperkt tot de financiële afdeling. Azure Information Protection biedt toegang op basis van identiteit, in plaats van helemaal niets.

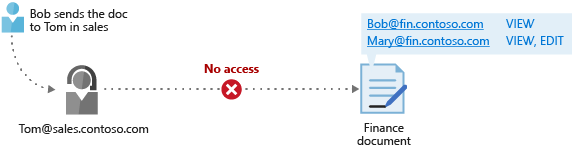

In het onderstaande diagram ziet u een voorbeeld van een gebruiker (Bob) die een document naar Tom verzendt. In dit geval is Bob afkomstig van de afdeling Financiën en Tom is van de afdeling Verkoop. Tom kan geen toegang krijgen tot het document als er geen rechten zijn verleend.

Het belangrijkste in dit scenario is dat Azure Information Protection aanvallen van onbevoegde gebruikers kan stoppen. Lees cryptografische besturingselementen die worden gebruikt door Azure RMS voor meer informatie over cryptografische besturingselementen in Azure Information Protection: algoritmen en sleutellengten.

Toegang door schadelijke programma's namens gebruikers

Kwaadwillende programma's die namens een gebruiker worden geopend, zijn meestal iets dat plaatsvindt zonder dat de gebruiker hiervan op de hoogte is. Trojans, virussen en andere malware zijn klassieke voorbeelden van schadelijke programma's die namens de gebruiker kunnen optreden. Als een dergelijk programma de identiteit van de gebruiker kan imiteren of de bevoegdheden van de gebruiker kan gebruiken om een actie te ondernemen, kan het de Azure Information Protection SDK gebruiken om inhoud te ontsleutelen namens een niet-gemachtigde gebruiker. Omdat deze actie plaatsvindt in de context van de gebruiker, is er geen eenvoudige manier om deze aanval te voorkomen.

Het doel hier is om de beveiliging van de identiteit van de gebruiker te verbeteren. Dit helpt bij het beperken van de mogelijkheid van rogue toepassingen om de identiteit van de gebruiker te kapen. Microsoft Entra ID biedt verschillende oplossingen waarmee u de gebruikersidentiteit kunt beveiligen, bijvoorbeeld met behulp van tweeledige verificatie. Daarnaast zijn er andere mogelijkheden die worden geleverd als onderdeel van Azure Activity Directory Identity Protection die moeten worden verkend om de gebruikersidentiteit veilig te houden.

Het beveiligen van identiteiten valt buiten het bereik van Azure Information Protection en valt onder de verantwoordelijkheid van de beheerder.

Belangrijk

Het is ook belangrijk om te focussen op een 'beheerde' omgeving om de aanwezigheid van schadelijke programma's te verwijderen. Dit wordt behandeld in het volgende scenario.

Kwaadwillende gebruikers met autorisatie

Toegang door een kwaadwillende gebruiker is in wezen een inbreuk op vertrouwen. De enabler in dit scenario moet een programma zijn dat is gemaakt om de bevoegdheden van de gebruiker te escaleren, omdat deze gebruiker in tegenstelling tot het vorige scenario vrijwillig referenties verstrekt om het vertrouwen te verbreken.

Azure Information Protection is ontworpen om toepassingen op het clientapparaat te maken die verantwoordelijk zijn voor het afdwingen van de rechten die aan het document zijn gekoppeld. Door alle maatregelen is de zwakste koppeling in de beveiliging van beveiligde inhoud tegenwoordig op het clientapparaat, waar de inhoud zichtbaar is voor de eindgebruiker in tekst zonder opmaak. De clienttoepassingen zoals Microsoft Office respecteren de rechten correct en een kwaadwillende gebruiker kan deze toepassingen dus niet gebruiken om bevoegdheden te escaleren. Met de Azure Information Protection SDK kan een gemotiveerde aanvaller echter toepassingen maken die niet voldoen aan de rechten, en dit is de essentie van een schadelijk programma.

De focus van dit scenario is het beveiligen van het clientapparaat en de toepassingen, zodat rogue toepassingen niet kunnen worden gebruikt. Hieronder vindt u enkele stappen die de IT-beheerder kan uitvoeren:

- Windows AppLocker gebruiken om ervoor te zorgen dat ongewenste programma's niet kunnen worden uitgevoerd

- Gebruik Intune en Microsoft Endpoint Configuration Manager om ervoor te zorgen dat het apparaat 'in orde' is

- Zorg ervoor dat het antivirusprogramma op het apparaat up-to-date is

- Toepassingen gebruiken die Ondersteuning bieden voor Microsoft Identity Brokers voor verificatie en eenmalige aanmelding

Een belangrijk voordeel van dit scenario is dat het beveiligen van clientcomputers en -toepassingen een belangrijk onderdeel is van de vertrouwensrelatie die Azure Information Protection ondersteunt.

Omdat Azure Information Protection niet is ontworpen om te beschermen tegen kwaadwillend misbruik door gebruikers die toegang hebben tot de inhoud, kan niet worden verwacht dat inhoud wordt beschermd tegen schadelijke wijzigingen door genoemde gebruikers. Hoewel elke vorm van wijziging van de inhoud in de praktijk vereist dat de gebruiker in de eerste plaats toegang heeft gekregen tot de beveiligde gegevens en de beleidsregels en rechten die aan een document zijn gekoppeld, op de juiste wijze zijn ondertekend en manipulatie-duidelijk, zodra een gebruiker toegang heeft gekregen tot de vereiste versleutelings-/ontsleutelingssleutels, kan worden aangenomen dat de gebruiker technisch gezien de gegevens kan ontsleutelen, wijzig deze en versleutel het opnieuw. Er zijn veel oplossingen die kunnen worden geïmplementeerd om documentondertekening, authorship attestation, manipulatiecontrole en niet-afkeuren van Office-documenten te bieden, zowel binnen Microsoft-producten (bijvoorbeeld ondersteuning voor office-documentondertekening, s/MIME-ondersteuning in Outlook) als van derden. U moet niet alleen vertrouwen op de beveiligingsmogelijkheden van AIP om u te beschermen tegen schadelijke wijzigingen door geautoriseerde gebruikers.

Samenvatting

Volledige beveiliging gaat verder dan één technologie. Een IT-beheerder kan de kwetsbaarheid voor aanvallen op beveiligde inhoud in de praktijk verminderen door een verscheidenheid aan onderling afhankelijke middelen.

- Azure Information Protection: voorkomt onbevoegde toegang tot inhoud

- Microsoft Intune, Microsoft Endpoint Configuration Manager en andere producten voor apparaatbeheer: maakt een beheerde en gecontroleerde omgeving mogelijk zonder schadelijke apps

- Windows AppLocker: maakt een beheerde en gecontroleerde omgeving mogelijk zonder schadelijke apps

- Microsoft Entra Identity Protection: verbetert het vertrouwen in de gebruikersidentiteit

- Voorwaardelijke toegang voor EMS: verbetert het vertrouwen in het apparaat en de identiteit