BitLocker-beleid voor Windows-apparaten beheren met Intune

Gebruik Intune om BitLocker-stationsversleuteling te configureren op apparaten waarop Windows 10/11 wordt uitgevoerd.

BitLocker is beschikbaar op apparaten waarop Windows 10/11 wordt uitgevoerd. Voor sommige instellingen voor BitLocker is vereist dat het apparaat een ondersteunde TPM heeft.

Gebruik een van de volgende beleidstypen om BitLocker op uw beheerde apparaten te configureren:

Beleid voor schijfversleuteling voor eindpuntbeveiliging voor BitLocker. Het BitLocker-profiel in Eindpuntbeveiliging is een gerichte groep instellingen die is toegewezen aan het configureren van BitLocker.

Bekijk de BitLocker-instellingen die beschikbaar zijn in BitLocker-profielen via schijfversleutelingsbeleid.

Apparaatconfiguratieprofiel voor eindpuntbeveiliging voor BitLocker. BitLocker-instellingen zijn een van de beschikbare instellingencategorieën voor Windows 10/11-eindpuntbeveiliging.

Bekijk de BitLocker-instellingen die beschikbaar zijn voor BitLocker in endpoint protection-profielen vanuit apparaatconfiguratiebeleid.

Tip

Intune biedt een ingebouwd versleutelingsrapport met details over de versleutelingsstatus van apparaten op al uw beheerde apparaten. Nadat Intune een Windows-apparaat met BitLocker heeft versleuteld, kunt u BitLocker-herstelsleutels weergeven en beheren wanneer u het versleutelingsrapport bekijkt.

U hebt ook toegang tot belangrijke informatie voor BitLocker vanaf uw apparaten, zoals te vinden in Microsoft Entra ID.

Belangrijk

Voordat u BitLocker inschakelt, moet u de herstelopties begrijpen en plannen die voldoen aan de behoeften van uw organisatie. Begin voor meer informatie met BitLocker-hersteloverzicht in de Windows-beveiligingsdocumentatie.

Machtigingen voor het beheren van BitLocker

Als u BitLocker in Intune wilt beheren, moet uw account beschikken over de toepasselijke RBAC-machtigingen (op rollen gebaseerd toegangsbeheer ) van Intune.

Hieronder volgen de BitLocker-machtigingen, die deel uitmaken van de categorie Externe taken, en de ingebouwde RBAC-rollen die de machtiging verlenen:

- BitLocker-sleutels draaien

- Helpdeskmedewerker

Beleid maken en implementeren

Gebruik een van de volgende procedures om het gewenste beleidstype te maken.

Een eindpuntbeveiligingsbeleid maken voor BitLocker

Meld u aan bij het Microsoft Intune-beheercentrum.

Selecteer Eindpuntbeveiliging>Schijfversleuteling>Beleid maken.

Stel de volgende opties in:

- Platform: Windows 10/11

- Profiel: BitLocker

Configureer op de pagina Configuratie-instellingen instellingen voor BitLocker om te voldoen aan de behoeften van uw bedrijf.

Selecteer Volgende.

Kies op de pagina Bereik (tags)de optie Bereiktags selecteren om het deelvenster Tags selecteren te openen om bereiktags toe te wijzen aan het profiel.

Selecteer Volgende om door te gaan.

Selecteer op de pagina Toewijzingen de groepen die dit profiel zullen ontvangen. Zie Gebruikers- en apparaatprofielen toewijzen voor meer informatie over het toewijzen van profielen.

Selecteer Volgende.

Kies op de pagina Controleren en maken de optie Maken zodra u klaar bent. Het nieuwe profiel wordt weergegeven in de lijst wanneer u het beleidstype selecteert voor het profiel dat u hebt gemaakt.

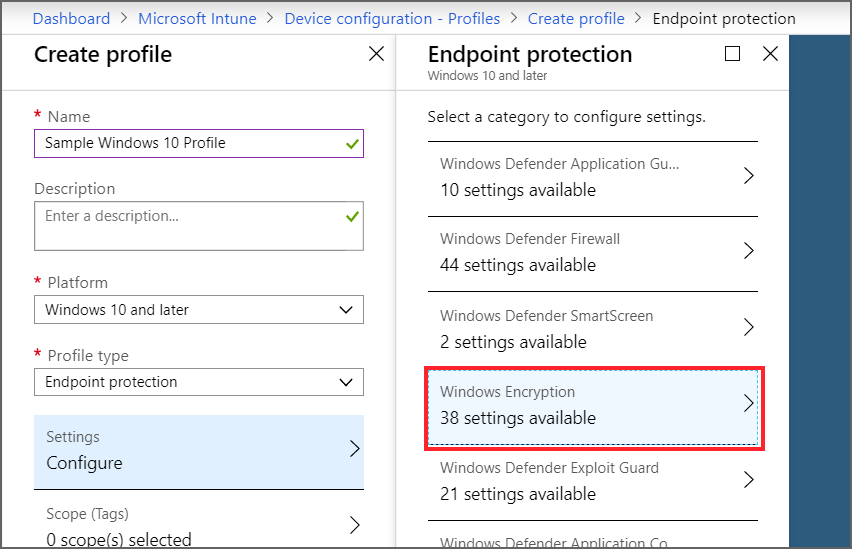

Een apparaatconfiguratieprofiel maken voor BitLocker

Meld u aan bij het Microsoft Intune-beheercentrum.

Selecteer Apparatenconfiguratie>> Op het tabblad Beleid selecteert u Maken.

Stel de volgende opties in:

- Platform: Windows 10 en hoger

- Profieltype: selecteer Sjablonen>Eindpuntbeveiliging en selecteer vervolgens Maken.

Vouw op de pagina Configuratie-instellingenWindows-versleuteling uit.

Configureer instellingen voor BitLocker om te voldoen aan de behoeften van uw bedrijf.

Als u BitLocker op de achtergrond wilt inschakelen, raadpleegt u BitLocker op de achtergrond inschakelen op apparaten in dit artikel voor aanvullende vereisten en de specifieke instellingen die u moet gebruiken.

Selecteer Volgende om door te gaan.

Voltooi de configuratie van aanvullende instellingen en sla het profiel op.

BitLocker beheren

De volgende onderwerpen kunnen u helpen bij het beheren van specifieke taken via BitLocker-beleid en het beheren van herstelsleutels:

- BitLocker op de achtergrond inschakelen op apparaten

- Volledige schijf versus alleen gebruikte ruimteversleuteling

- Details voor herstelsleutels weergeven

- Herstelsleutels weergeven voor aan tenant gekoppelde apparaten

- BitLocker-herstelsleutels draaien

Zie Schijfversleuteling bewaken voor informatie over apparaten die BitLocker-beleid ontvangen.

BitLocker op de achtergrond inschakelen op apparaten

U kunt een beleid voor BitLocker configureren om een apparaat automatisch en op de achtergrond te versleutelen zonder dat er een gebruikersinterface wordt weergegeven aan de eindgebruiker, zelfs als die gebruiker geen lokale beheerder op het apparaat is.

Om te slagen, moeten apparaten voldoen aan de volgende apparaatvereisten, de toepasselijke instellingen ontvangen om BitLocker op de achtergrond in te schakelen en mogen ze geen instellingen hebben waarvoor het gebruik van een TPM-opstartpincode of -sleutel is vereist. Het gebruik van een opstartpincode of -sleutel is niet compatibel met versleuteling op de achtergrond, omdat hiervoor gebruikersinteractie is vereist.

Apparaatvereisten

Een apparaat moet voldoen aan de volgende voorwaarden om in aanmerking te komen voor het op de achtergrond inschakelen van BitLocker:

- Als eindgebruikers zich bij de apparaten aanmelden als beheerders, moet het apparaat worden uitgevoerd Windows 10 versie 1803 of hoger, of Windows 11.

- Als eindgebruikers zich bij de apparaten aanmelden als Standaardgebruikers, moet het apparaat Windows 10 versie 1809 of hoger of Windows 11.

- Het apparaat moet zijn Microsoft Entra gekoppeld of Microsoft Entra hybride gekoppeld.

- Het apparaat moet ten minste TPM (Trusted Platform Module) 1.2 bevatten.

- De BIOS-modus moet worden ingesteld op alleen systeemeigen UEFI.

Vereiste instellingen om BitLocker op de achtergrond in te schakelen

Afhankelijk van het type beleid dat u gebruikt om BitLocker op de achtergrond in te schakelen, configureert u de volgende instellingen. Beide methoden beheren BitLocker via Windows-versleutelingS-CSP's op Windows-apparaten.

Beleid voor schijfversleuteling voor eindpuntbeveiliging : configureer de volgende instellingen in het BitLocker-profiel:

- Apparaatversleuteling vereisen = Ingeschakeld

- Waarschuwing voor andere schijfversleuteling toestaan = Handicap

Naast de twee vereiste instellingen kunt u het gebruik van Herstelwachtwoordrotatie configureren overwegen.

Apparaatconfiguratie Beleid voor eindpuntbeveiliging: configureer de volgende instellingen in de endpoint protection-sjabloon of een aangepast instellingenprofiel:

- Waarschuwing voor andere schijfversleuteling = Blokkeren.

- Standaardgebruikers toestaan versleuteling in te schakelen tijdens Microsoft Entra deelnemen aan = Toestaan

- Gebruikers maken van de herstelsleutel = 256-bits herstelsleutel toestaan of niet toestaan

- Gebruikers maken van herstelwachtwoord = Wachtwoord voor herstel van 48 cijfers toestaan of vereisen

TPM-opstartpincode of -sleutel

Een apparaat mag niet zijn ingesteld op het vereisen van een opstartpincode of opstartsleutel.

Wanneer een TPM-opstartpincode of opstartsleutel is vereist op een apparaat, kan BitLocker niet op de achtergrond worden ingeschakeld op het apparaat en is in plaats daarvan interactie van de eindgebruiker vereist. Instellingen voor het configureren van de TPM-opstartpincode of -sleutel zijn beschikbaar in zowel de endpoint protection-sjabloon als het BitLocker-beleid. Met deze beleidsregels worden deze instellingen standaard niet geconfigureerd.

Hieronder ziet u de relevante instellingen voor elk profieltype:

Beleid voor schijfversleuteling voor eindpuntbeveiliging : TPM-instellingen zijn alleen zichtbaar nadat u de categorie Beheersjablonen hebt uitgevouwen en in de sectie Windows-onderdelen > BitLocker-stationsversleuteling > besturingssysteemstationsextra verificatie vereisen bij opstarten hebt ingesteld op Ingeschakeld. Wanneer deze is geconfigureerd, zijn de volgende TPM-instellingen beschikbaar:

TPM-opstartsleutel en -pincode configureren : configureer dit als Opstartsleutel en pincode niet toestaan met TPM

TPM-opstartpincode configureren : configureer dit als Opstartpincode niet toestaan met TPM

TPM-opstart configureren : configureer dit als TPM toestaan of TPM vereisen

TPM-opstartsleutel configureren : configureer dit als Opstartsleutel niet toestaan met TPM

Apparaatconfiguratiebeleid : in de endpoint protection-sjabloon vindt u de volgende instellingen in de categorie Windows-versleuteling :

- Compatibele TPM-opstart: configureer dit als TPM toestaan of TPM vereisen

- Compatibele TPM-opstartpincode : configureer dit als Opstartpincode niet toestaan met TPM

- Compatibele TPM-opstartsleutel : configureer dit als Opstartsleutel niet toestaan met TPM

- Compatibele TPM-opstartsleutel en -pincode : configureer dit als Opstartsleutel en -pincode niet toestaan met TPM

Waarschuwing

Hoewel het beleid voor eindpuntbeveiliging of apparaatconfiguratie de TPM-instellingen niet standaard configureert, configureren sommige versies van de beveiligingsbasislijn voor Microsoft Defender voor Eindpunt standaard zowel de compatibele TPM-opstartpincode als de compatibele TPM-opstartsleutel. Deze configuraties kunnen het inschakelen van BitLocker op de achtergrond blokkeren.

Als u deze basislijn implementeert op apparaten waarop u BitLocker op de achtergrond wilt inschakelen, controleert u uw basislijnconfiguraties op mogelijke conflicten. Als u conflicten wilt verwijderen, configureert u de instellingen in de basislijnen opnieuw om het conflict te verwijderen, of verwijdert u toepasselijke apparaten van de ontvangst van de basislijnexemplaren die TPM-instellingen configureren die de stille inschakeling van BitLocker blokkeren.

Volledige schijf versus alleen gebruikte ruimteversleuteling

Drie instellingen bepalen of een besturingssysteemstation wordt versleuteld door alleen de gebruikte ruimte te versleutelen of door volledige schijfversleuteling:

- Of de hardware van het apparaat geschikt is voor moderne stand-by

- Of stille inschakeling is geconfigureerd voor BitLocker

- ('Waarschuwing voor andere schijfversleuteling' = Blokkeren of 'Prompt over versleuteling van derden verbergen' = Ja)

- Configuratie van het SystemDrivesEncryptionType

- (Stationsversleutelingstype afdwingen op stations van het besturingssysteem)

Ervan uitgaande dat SystemDrivesEncryptionType niet is geconfigureerd, is het volgende het verwachte gedrag. Wanneer stille inschakeling is geconfigureerd op een modern stand-by-apparaat, wordt het besturingssysteemstation versleuteld met behulp van de gebruikte ruimte alleen versleuteling. Wanneer stille inschakeling is geconfigureerd op een apparaat dat niet geschikt is voor moderne stand-by, wordt het besturingssysteemstation versleuteld met volledige schijfversleuteling. Het resultaat is hetzelfde, ongeacht of u een Endpoint Security-schijfversleutelingsbeleid gebruikt voor BitLocker of een apparaatconfiguratieprofiel voor eindpuntbeveiliging voor BitLocker. Als een andere eindstatus is vereist, kan het versleutelingstype worden beheerd door de SystemDrivesEncryptionType te configureren met behulp van de catalogus instellingen.

Voer de volgende opdracht uit vanaf een opdrachtprompt om te controleren of de hardware geschikt is voor moderne stand-by:

powercfg /a

Als het apparaat moderne stand-by ondersteunt, wordt aangegeven dat stand-by (S0 weinig energie-inactief) netwerk verbonden beschikbaar is

Als het apparaat geen ondersteuning biedt voor moderne stand-by, zoals een virtuele machine, wordt aangegeven dat stand-by (S0 weinig energie-inactief) netwerk verbonden niet wordt ondersteund

Als u het versleutelingstype wilt controleren, voert u de volgende opdracht uit vanaf een opdrachtprompt met verhoogde bevoegdheid (beheerder):

manage-bde -status c:

In het veld Conversiestatus wordt het versleutelingstype weergegeven als Alleen versleutelde gebruikte ruimte of Volledig versleuteld.

Als u het schijfversleutelingstype wilt wijzigen tussen volledige schijfversleuteling en alleen gebruikte ruimteversleuteling, gebruikt u de instelling 'Stationsversleutelingstype op besturingssysteemstations afdwingen' in de instellingencatalogus.

Details voor herstelsleutels weergeven

Intune biedt toegang tot de blade Microsoft Entra voor BitLocker, zodat u BitLocker-sleutel-id's en herstelsleutels voor uw Windows 10/11-apparaten kunt bekijken vanuit het Microsoft Intune-beheercentrum. Ondersteuning voor het weergeven van herstelsleutels kan ook worden uitgebreid naar uw tenant-gekoppelde apparaten.

Om toegankelijk te zijn, moeten de sleutels van het apparaat zijn vastgehouden aan Microsoft Entra.

Meld u aan bij het Microsoft Intune-beheercentrum.

Selecteer Apparaten>Alle apparaten.

Selecteer een apparaat in de lijst en selecteer vervolgens onder Monitor de optie Herstelsleutels.

Klik op Herstelsleutel weergeven. Als u dit selecteert, wordt een vermelding in het auditlogboek gegenereerd onder de activiteit KeyManagement.

Wanneer sleutels beschikbaar zijn in Microsoft Entra, is de volgende informatie beschikbaar:

- BitLocker-sleutel-id

- BitLocker-herstelsleutel

- Stationstype

Als er geen sleutels in Microsoft Entra staan, wordt in Intune Geen BitLocker-sleutel gevonden voor dit apparaat weergegeven.

Opmerking

Momenteel ondersteunt Microsoft Entra ID maximaal 200 BitLocker-herstelsleutels per apparaat. Als u deze limiet bereikt, mislukt de versleuteling op de achtergrond vanwege de mislukte back-up van herstelsleutels voordat de versleuteling op het apparaat wordt gestart.

Informatie voor BitLocker wordt verkregen met behulp van de BitLocker-configuratieserviceprovider (CSP). BitLocker CSP wordt ondersteund op Windows 10 versie 1703 en hoger, Windows 10 Pro versie 1809 en hoger en Windows 11.

IT-beheerders moeten beschikken over een specifieke machtiging binnen Microsoft Entra ID om BitLocker-herstelsleutels van het apparaat te kunnen zien: microsoft.directory/bitlockerKeys/key/read. Er zijn enkele rollen in Microsoft Entra ID die met deze machtiging worden geleverd, waaronder CloudApparaatbeheerder, Helpdeskbeheerder, enzovoort. Zie ingebouwde rollen Microsoft Entra voor meer informatie over welke Microsoft Entra rollen welke machtigingen hebben.

Alle toegangen tot bitLocker-herstelsleutels worden gecontroleerd. Zie auditlogboeken Azure Portal voor meer informatie over vermeldingen in auditlogboeken.

Opmerking

Als u het Intune-object verwijdert voor een Microsoft Entra gekoppeld apparaat dat wordt beveiligd door BitLocker, wordt met de verwijdering een Intune-apparaatsynchronisatie geactiveerd en worden de sleutelbeveiligingen voor het besturingssysteemvolume verwijderd. Als u de sleutelbeveiliging verwijdert, blijft BitLocker onderbroken op dat volume. Dit is nodig omdat BitLocker-herstelgegevens voor Microsoft Entra gekoppelde apparaten zijn gekoppeld aan het Microsoft Entra computerobject en als u dit verwijdert, u mogelijk niet meer kunt herstellen van een BitLocker-herstelgebeurtenis.

Herstelsleutels weergeven voor aan tenant gekoppelde apparaten

Wanneer u het scenario voor tenantkoppeling hebt geconfigureerd, kunt Microsoft Intune herstelsleutelgegevens weergeven voor apparaten die zijn gekoppeld aan de tenant.

Ter ondersteuning van de weergave van herstelsleutels voor apparaten die zijn gekoppeld aan tenants, moeten uw Configuration Manager sites versie 2107 of hoger uitvoeren. Voor sites waarop 2107 wordt uitgevoerd, moet u een updatepakket installeren om Microsoft Entra gekoppelde apparaten te ondersteunen: zie KB11121541.

Als u de herstelsleutels wilt weergeven, moet uw Intune-account beschikken over de Intune RBAC-machtigingen voor het weergeven van BitLocker-sleutels en moet deze zijn gekoppeld aan een on-premises gebruiker met de bijbehorende machtigingen voor Configuration Manager van de verzamelingsrol, met leesmachtiging Leesmachtiging > BitLocker-herstelsleutel. Zie Op rollen gebaseerd beheer configureren voor Configuration Manager voor meer informatie.

BitLocker-herstelsleutels draaien

U kunt een Intune-apparaatactie gebruiken om de BitLocker-herstelsleutel van een apparaat met Windows 10 versie 1909 of hoger op afstand te draaien en Windows 11.

Vereisten

Apparaten moeten voldoen aan de volgende vereisten om rotatie van de BitLocker-herstelsleutel te ondersteunen:

Apparaten moeten Windows 10 versie 1909 of hoger of Windows 11

Microsoft Entra gekoppelde en Microsoft Entra hybride gekoppelde apparaten moet ondersteuning voor sleutelrotatie zijn ingeschakeld via BitLocker-beleidsconfiguratie:

- Clientgestuurde wachtwoordrotatie voor herstel naar Rotatie op Microsoft Entra gekoppelde apparaten inschakelen of Rotatie inschakelen op Microsoft Entra ID en Microsoft Entra gekoppelde hybride gekoppelde apparaten

- BitLocker-herstelgegevens opslaan in Microsoft Entra IDingeschakeld

- Herstelgegevens opslaan in Microsoft Entra ID voordat u BitLocker inschakelt op Vereist

Zie de vergelijkingsgrafiek voor BitLocker-implementaties voor meer informatie over BitLocker-implementaties en -vereisten.

De BitLocker-herstelsleutel draaien

Meld u aan bij het Microsoft Intune-beheercentrum.

Selecteer Apparaten>Alle apparaten.

Selecteer een apparaat in de lijst met apparaten die u beheert en selecteer vervolgens de externe actie BitLocker-sleutelrotatieapparaat . Als deze optie beschikbaar moet zijn, maar niet zichtbaar is, selecteert u het beletselteken (...) en vervolgens bitLocker-sleutelrotatie.

Selecteer op de pagina Overzicht van het apparaat de BitLocker-sleutelrotatie. Als u deze optie niet ziet, selecteert u het beletselteken (...) om aanvullende opties weer te geven en selecteert u vervolgens de externe actie BitLocker-sleutelrotatieapparaat .

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor