Diepgaande verdediging beschrijven

Het doel van diepgaande verdediging is om informatie te beschermen en te voorkomen dat deze wordt gestolen door degenen die niet gemachtigd zijn om er toegang toe te krijgen.

Een strategie voor diepgaande verdediging maakt gebruik van een aantal mechanismen voor het vertragen van een aanval die erop is gericht om niet-gemachtigde toegang tot gegevens te verkrijgen.

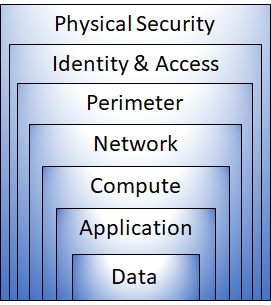

Lagen van diepgaande verdediging

U kunt diepgaande verdediging visualiseren als een set lagen, waarbij de gegevens moeten worden beveiligd in het midden en alle andere lagen die werken om die centrale gegevenslaag te beveiligen.

Elke laag biedt beveiliging zodat bij een inbreuk in één laag al een volgende laag klaar staat om verdere blootstelling te voorkomen. Door deze aanpak is de beveiliging niet afhankelijk van een enkele beveiligingslaag. Het vertraagt een aanval en biedt waarschuwingsinformatie waarop beveiligingsteams kunnen reageren, automatisch of handmatig.

Hier volgt een kort overzicht van elke laag:

- De laag Fysieke beveiliging is de eerste verdedigingslinie om computerhardware in het datacenter te beveiligen.

- De laag Identiteit en toegang beheert de toegang tot de infrastructuur en het wijzigingsbeheer.

- De laag Perimeter gebruikt DDoS-beveiliging (gedistribueerde denial-of-service) om grootschalige aanvallen te filteren voordat ze een DDoS voor gebruikers kunnen veroorzaken.

- De laag Netwerk beperkt de communicatie tussen resources via segmentatie en toegangsbeheer.

- De laag Computing beveiligt de toegang tot virtuele machines.

- Met de laag Toepassing kunt u controleren of toepassingen veilig zijn en geen beveiligingsproblemen ondervinden.

- De laag Gegevens beheert de toegang tot zakelijke gegevens en klantgegevens die u moet beveiligen.

Deze lagen bieden een richtlijn voor het nemen van beslissingen voor de beveiligingsconfiguratie in alle lagen van uw toepassingen.

Azure biedt beveiligingstools en-functies op elk niveau van het concept van diepgaande verdediging. Laten we elk van deze stappen eens nader bekijken:

Fysieke beveiliging

De eerste verdedigingslinie wordt gevormd door de fysieke beveiliging van de toegang tot gebouwen en het beheer van de toegang tot computerhardware in het datacenter.

De intentie van fysieke beveiliging is om de toegang tot bedrijfsmiddelen fysiek te beveiligen. Deze veiligheidsvoorzieningen zorgen ervoor dat andere lagen niet kunnen worden overgeslagen en dat verlies of diefstal op de juiste manier wordt afgehandeld. Microsoft gebruikt verschillende fysieke beveiligingsmechanismen in de clouddatacenters.

Identiteit en toegang

De identiteits- en toegangslaag draait allemaal om ervoor te zorgen dat identiteiten veilig zijn, dat alleen toegang wordt verleend aan wat er nodig is en dat aanmeldingsgebeurtenissen en -wijzigingen worden vastgelegd.

Voor deze laag zijn de volgende zaken van belang:

- Beheer de toegang tot infrastructuur en wijzig het beheer.

- Maak gebruik van eenmalige aanmelding (SSO) en meervoudige verificatie.

- Beheer gebeurtenissen en wijzigingen.

Perimeter

De netwerkperimeter beschermt tegen netwerkaanvallen tegen uw resources. Deze aanvallen identificeren, hun invloed elimineren en een waarschuwing ontvangen wanneer zich een aanval voordoet, zijn belangrijke manieren om het netwerk te beveiligen.

Voor deze laag zijn de volgende zaken van belang:

- Gebruik DDoS-beveiliging om grootschalige aanvallen te filteren voordat deze gevolgen kunnen hebben voor de beschikbaarheid van een systeem voor gebruikers.

- Gebruik perimeterfirewalls om schadelijke aanvallen op het netwerk te identificeren en om alarm te slaan als deze zich voordoen.

Netwerk

Bij deze laag ligt de focus op het beperken van de netwerkconnectiviteit voor al uw resources tot alleen datgene wat is vereist. Door deze communicatie te beperken, verkleint u het risico dat een aanval naar andere systemen in uw netwerk wordt verspreid.

Voor deze laag zijn de volgende zaken van belang:

- Beperk de communicatie tussen resources.

- Weiger standaard de toegang.

- Beperk waar nodig de toegang voor binnenkomend internetverkeer en uitgaand verkeer.

- Implementeer beveiligde connectiviteit naar on-premises netwerken.

Compute

Malware, niet-gepatchte systemen en niet goed beveiligde systemen maken uw omgeving een gemakkelijke prooi voor aanvallen. Deze laag moet er vooral voor zorgen dat uw rekenresources goed worden beveiligd en dat de juiste controlemechanismen worden gebruikt om beveiligingsproblemen te voorkomen.

Voor deze laag zijn de volgende zaken van belang:

- Beveilig de toegang tot virtuele machines.

- Implementeer eindpuntbeveiliging op apparaten en zorg dat alle patches op systemen worden toegepast en dat systemen bijgewerkt blijven.

Toepassing

Door beveiliging te integreren in de ontwikkelfase van een toepassing, wordt de kans verminderd dat er beveiligingsproblemen via code terechtkomen in de toepassing. Alle ontwikkelteams moeten er dan ook voor zorgen dat de toepassingen die ze ontwikkelen standaard zijn beveiligd.

Voor deze laag zijn de volgende zaken van belang:

- Zorg ervoor dat toepassingen zijn beveiligd en geen beveiligingsproblemen veroorzaken.

- Sla gevoelige toepassingsgeheimen op in een beveiligd opslagmedium.

- Maak bij de ontwikkeling van alle toepassingen de beveiliging een ontwerpvereiste.

Gegevens

Degenen die toegang tot gegevens opslaan en beheren, zijn verantwoordelijk om ervoor te zorgen dat deze goed zijn beveiligd. Vaak schrijven wettelijke vereisten voor welke controlemechanismen en procedures moeten worden toegepast om de vertrouwelijkheid, integriteit en beschikbaarheid van gegevens te kunnen waarborgen.

In bijna alle gevallen zijn de aanvallers uit op gegevens die:

- Audio opslaan in een database.

- zijn opgeslagen op een schijf in virtuele machines;

- zijn opgeslagen in SaaS-toepassingen (Software as a Service), zoals Microsoft 365;

- worden beheerd via cloudopslag.