Hoe Microsoft Sentinel werkt

Zoals u al hebt geleerd, helpt Microsoft Sentinel u bij het inschakelen van end-to-end beveiligingsbewerkingen. Het begint met het opnemen van logboeken en gaat door tot en met automatische reactie op beveiligingswaarschuwingen.

Dit zijn de belangrijkste functies en onderdelen van Microsoft Sentinel.

Gegevensconnectors

Het eerste wat u moet doen, is dat uw gegevens worden opgenomen in Microsoft Sentinel. Met gegevensconnectors kunt u dat doen. U kunt sommige services, zoals Azure-activiteitenlogboeken, toevoegen door een knop te selecteren. Anderen vereisen wat configuratie, zoals syslog. Er zijn gegevensconnectors die voorzien in alle scenario's en bronnen, waaronder, maar niet beperkt tot:

- syslog

- Common Event Format (CEF)

- Trusted Automated eXchange of Indicator Information (TAXII) (voor bedreigingsinformatie)

- Azure

- AWS-services

Logboekbehoud

Nadat deze is opgenomen in Microsoft Sentinel, worden uw gegevens opgeslagen met behulp van Log Analytics. Een van de voordelen van het gebruik van logboekanalyse is de mogelijkheid om de Kusto Query Language (KQL) te gebruiken om query’s uit te voeren op uw gegevens. KQL is een uitgebreide querytaal waarmee u over de mogelijkheden beschikt om in uw gegevens te duiken en er inzichten aan te ontlenen.

Werkmappen

U kunt werkmappen gebruiken om uw gegevens in Microsoft Sentinel te visualiseren. Beschouw werkmappen als dashboards. Elk onderdeel in het dashboard wordt gebouwd met behulp van een onderliggende KQL-query van uw gegevens. U kunt de ingebouwde werkmappen in Microsoft Sentinel gebruiken en bewerken om aan uw eigen behoeften te voldoen of uw eigen werkmappen helemaal zelf te maken. Als u Azure Monitor-werkmappen hebt gebruikt, is deze functie voor u bekend, omdat het de implementatie van Monitor-werkmappen van Sentinel is.

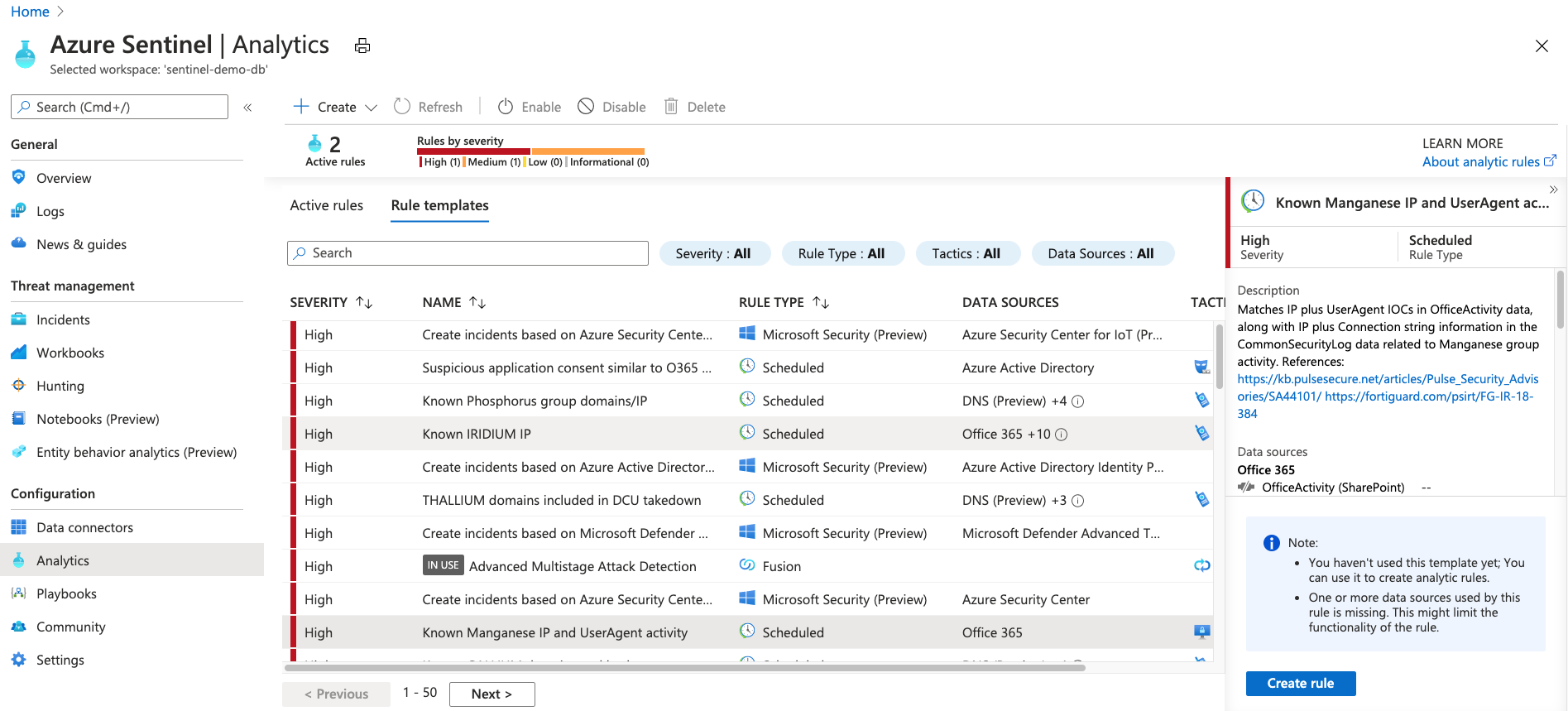

Analysewaarschuwingen

To nu toe heeft u uw logboeken en een aantal gegevensvisualisaties. Nu zou het geweldig zijn om een aantal proactieve analyses voor uw gegevens te laten uitvoeren, zodat u een waarschuwing ontvangt als er sprake is van een verdachte situatie. U kunt ingebouwde analysewaarschuwingen inschakelen binnen uw Sentinel-werkruimte. Er zijn verschillende soorten waarschuwingen, waarvan u er een aantal kunt bewerken om aan uw eigen behoeften te voldoen. Andere waarschuwingen zijn gebaseerd op machine learning-modellen die eigendom zijn van Microsoft. U kunt zelf ook aangepaste geplande waarschuwingen maken.

Detectie van bedreigingen

In deze module gaan we niet heel diep in op het opsporen van bedreigingen. Als er echter SOC-analisten zijn die verdachte activiteit moeten opsporen, dan zijn er enkele ingebouwde opsporingsquery's die ze kunnen gebruiken. Analisten kunnen ook hun eigen query's maken. Sentinel kan ook worden geïntegreerd met Azure Notebooks. Het biedt voorbeeldnotebooks voor geavanceerde speurders die de volledige kracht van een programmeertaal willen gebruiken om hun gegevens te doorzoeken.

Incidenten en onderzoeken

Er wordt een incident gemaakt wanneer een waarschuwing wordt geactiveerd die u hebt ingeschakeld. In Microsoft Sentinel kunt u standaardtaken voor incidentbeheer uitvoeren, zoals het wijzigen van de status of het toewijzen van incidenten aan personen voor onderzoek. Microsoft Sentinel heeft ook onderzoeksfunctionaliteit, zodat u incidenten visueel kunt onderzoeken door entiteiten toe te voegen aan logboekgegevens langs een tijdlijn.

Automatiseringsplaybooks

Als u de mogelijkheid heeft automatisch te reageren op incidenten, kunt u een aantal van uw beveiligingsbewerkingen automatiseren en uw SOC productiever maken. Met Microsoft Sentinel kunt u geautomatiseerde werkstromen of playbooks maken als reactie op gebeurtenissen. Deze functionaliteit kan worden gebruikt voor incidentbeheer, verrijking, onderzoek of herstel. Deze functionaliteiten worden vaak aangeduid als Security Orchestration, Automation and Response (SOAR).

Als SOC-analist begint u nu te zien hoe Microsoft Sentinel u kan helpen uw doelen te bereiken. U kunt bijvoorbeeld:

- Gegevens opnemen uit uw cloud- en on-premises-omgevingen.

- Analyses op die gegevens uitvoeren.

- Incidenten die zich voordoen beheren en onderzoeken.

- Mogelijk zelfs automatisch reageren met behulp van playbooks.

Met andere woorden, Microsoft Sentinel biedt u een end-to-end oplossing voor uw beveiligingsbewerkingen.