Zelfstudie: Een software-updatepunt configureren voor het gebruik van TLS/SSL met een PKI-certificaat

Van toepassing op: Configuration Manager (current branch)

Het configureren van Windows Server Update Services (WSUS)-servers en de bijbehorende software-updatepunten (SUP) voor het gebruik van TLS/SSL kan de mogelijkheid van een potentiële aanvaller verminderen om op afstand inbreuk te maken op een client en bevoegdheden te verhogen. Om ervoor te zorgen dat de beste beveiligingsprotocollen aanwezig zijn, raden we u ten zeerste aan om het TLS/SSL-protocol te gebruiken om uw software-update-infrastructuur te beveiligen. Dit artikel begeleidt u bij de stappen die nodig zijn om elk van uw WSUS-servers en het software-updatepunt te configureren voor het gebruik van HTTPS. Zie het artikel Secure WSUS with the Secure Sockets Layer Protocol in de WSUS-documentatie voor meer informatie over het beveiligen van WSUS.

In deze zelfstudie gaat u het volgende doen:

- Een PKI-certificaat verkrijgen, indien nodig

- Het certificaat verbinden met de wsus-beheerwebsite

- De WSUS-webservices configureren om SSL te vereisen

- De WSUS-toepassing configureren voor het gebruik van SSL

- Controleer of de WSUS-consoleverbinding SSL kan gebruiken

- Configureer het software-updatepunt om SSL-communicatie naar de WSUS-server te vereisen

- Functionaliteit verifiëren met Configuration Manager

Overwegingen en beperkingen

WSUS gebruikt TLS/SSL om clientcomputers en downstream WSUS-servers te verifiëren bij de upstream WSUS-server. WSUS maakt ook gebruik van TLS/SSL om metagegevens van updates te versleutelen. WSUS maakt geen gebruik van TLS/SSL voor de inhoudsbestanden van een update. De inhoudsbestanden zijn ondertekend en de hash van het bestand wordt opgenomen in de metagegevens van de update. Voordat de bestanden worden gedownload en geïnstalleerd door de client, worden zowel de digitale handtekening als de hash gecontroleerd. Als een van de controles mislukt, wordt de update niet geïnstalleerd.

Houd rekening met de volgende beperkingen wanneer u TLS/SSL gebruikt om een WSUS-implementatie te beveiligen:

- Het gebruik van TLS/SSL verhoogt de workload van de server. U zou een klein prestatieverlies moeten verwachten van het versleutelen van alle metagegevens die via het netwerk worden verzonden.

- Als u WSUS gebruikt met een externe SQL Server-database, wordt de verbinding tussen de WSUS-server en de databaseserver niet beveiligd door TLS/SSL. Als de databaseverbinding moet worden beveiligd, moet u de volgende aanbevelingen overwegen:

- Verplaats de WSUS-database naar de WSUS-server.

- Verplaats de externe databaseserver en de WSUS-server naar een privénetwerk.

- Implementeer IPsec (Internet Protocol Security) om netwerkverkeer te beveiligen.

Wanneer u WSUS-servers en de bijbehorende software-updatepunten configureert voor het gebruik van TLS/SSL, kunt u de wijzigingen voor grote Configuration Manager hiërarchieën faseren. Als u ervoor kiest om deze wijzigingen gefaseerd in te voeren, begint u onder aan de hiërarchie en gaat u omhoog, eindigend op de centrale beheersite.

Vereisten

In deze zelfstudie wordt de meest voorkomende methode besproken voor het verkrijgen van een certificaat voor gebruik met Internet Information Services (IIS). Welke methode uw organisatie ook gebruikt, zorg ervoor dat het certificaat voldoet aan de PKI-certificaatvereisten voor een Configuration Manager software-updatepunt. Net als bij elk certificaat moet de certificeringsinstantie worden vertrouwd door apparaten die communiceren met de WSUS-server.

- Een WSUS-server waarop de software-updatepuntrol is geïnstalleerd

- Controleer of u best practices hebt gevolgd voor het uitschakelen van recycling en het configureren van geheugenlimieten voor WSUS voordat u TLS/SSL inschakelt.

- Een van de volgende twee opties:

- Een geschikt PKI-certificaat bevindt zich al in het persoonlijke certificaatarchief van de WSUS-server.

- De mogelijkheid om een geschikt PKI-certificaat voor de WSUS-server aan te vragen en te verkrijgen bij uw enterprise-basiscertificeringsinstantie (CA).

- Standaard worden de meeste certificaatsjablonen, inclusief de webservercertificaatsjabloon, alleen verstrekt aan domeinbeheerders. Als de aangemelde gebruiker geen domeinbeheerder is, moet aan het gebruikersaccount de machtiging Inschrijven worden verleend voor de certificaatsjabloon.

Haal het certificaat zo nodig op van de CA

Als u al een geschikt certificaat in het persoonlijke certificaatarchief van de WSUS-server hebt, slaat u deze sectie over en begint u met de sectie Het certificaat binden . Volg de instructies in deze sectie om een certificaataanvraag naar uw interne CA te verzenden om een nieuw certificaat te installeren.

Open vanaf de WSUS-server een beheerdersopdrachtprompt en voer uit

certlm.msc. Uw gebruikersaccount moet een lokale beheerder zijn om certificaten voor de lokale computer te beheren.Het hulpprogramma Certificaatbeheer voor het lokale apparaat wordt weergegeven.

Vouw Persoonlijk uit en klik met de rechtermuisknop op Certificaten.

Selecteer Alle taken en vervolgens Nieuw certificaat aanvragen.

Kies Volgende om de certificaatinschrijving te starten.

Kies het type certificaat dat u wilt inschrijven. Het certificaatdoel is Serververificatie en de Te gebruiken Microsoft-certificaatsjabloon is Webserver of een aangepaste sjabloon waarvoor Serververificatie is opgegeven als Uitgebreid sleutelgebruik. Mogelijk wordt u gevraagd om aanvullende informatie om het certificaat in te schrijven. Doorgaans geeft u minimaal de volgende informatie op:

- Algemene naam: Op het tabblad Onderwerp stelt u de waarde in op de FQDN van de WSUS-server.

- Beschrijvende naam: Op het tabblad Algemeen stelt u de waarde in op een beschrijvende naam om het certificaat later te identificeren.

Selecteer Inschrijven en vervolgens Voltooien om de inschrijving te voltooien.

Open het certificaat als u details wilt zien, zoals de vingerafdruk van het certificaat.

Tip

Als uw WSUS-server is gericht op internet, hebt u de externe FQDN in het onderwerp of alternatieve onderwerpnaam (SAN) in uw certificaat nodig.

Het certificaat verbinden met de WSUS-beheersite

Zodra u het certificaat in het persoonlijke certificaatarchief van de WSUS-server hebt, verbindt u het met de WSUS-beheersite in IIS.

Open Internet Information Services (IIS) Manager op de WSUS-server.

Ga naar Sites>WSUS-beheer.

Selecteer Bindingen in het actiemenu of door met de rechtermuisknop op de site te klikken.

Selecteer in het venster Sitebindingen de regel voor https en selecteer vervolgens Bewerken....

- Verwijder de HTTP-sitebinding niet. WSUS gebruikt HTTP voor de update-inhoudsbestanden.

Kies onder de optie SSL-certificaat het certificaat dat u wilt binden aan de WSUS-beheersite. De beschrijvende naam van het certificaat wordt weergegeven in de vervolgkeuzelijst. Als er geen beschrijvende naam is opgegeven, wordt het veld van

IssuedTohet certificaat weergegeven. Als u niet zeker weet welk certificaat u moet gebruiken, selecteert u Weergeven en controleert u of de vingerafdruk overeenkomt met de vingerafdruk die u hebt verkregen.

Selecteer OK wanneer u klaar bent en vervolgens Sluiten om de sitebindingen af te sluiten. Houd IIS-beheer (Internet Information Services) geopend voor de volgende stappen.

De WSUS-webservices configureren om SSL te vereisen

Ga in IIS-beheer op de WSUS-server naar Sites>WSUS-beheer.

Vouw de WSUS-beheersite uit zodat u de lijst met webservices en virtuele mappen voor WSUS ziet.

Voor elk van de onderstaande WSUS-webservices:

- ApiRemoting30

- ClientWebService

- DSSAuthWebService

- ServerSyncWebService

- SimpleAuthWebService

Breng de volgende wijzigingen aan:

- Selecteer SSL-instellingen.

- Schakel de optie SSL vereisen in .

- Controleer of de optie Clientcertificaten is ingesteld op Negeren.

- Selecteer Toepassen.

Stel de SSL-instellingen niet in op de WSUS-beheersite op het hoogste niveau, omdat bepaalde functies, zoals inhoud, HTTP moeten gebruiken.

De WSUS-toepassing configureren voor het gebruik van SSL

Zodra de webservices zo zijn ingesteld dat SSL is vereist, moet de WSUS-toepassing een melding ontvangen zodat deze een aanvullende configuratie kan uitvoeren om de wijziging te ondersteunen.

Open een beheerdersopdrachtprompt op de WSUS-server. Het gebruikersaccount waarop deze opdracht wordt uitgevoerd, moet lid zijn van de groep WSUS-beheerders of de lokale groep Administrators.

Wijzig de map naar de map hulpprogramma's voor WSUS:

cd "c:\Program Files\Update Services\Tools"Configureer WSUS om SSL te gebruiken met de volgende opdracht:

WsusUtil.exe configuressl server.contoso.comWaarbij server.contoso.com de FQDN van de WSUS-server is.

WsusUtil retourneert de URL van de WSUS-server met het poortnummer dat aan het einde is opgegeven. De poort is 8531 (standaard) of 443. Controleer of de geretourneerde URL is wat u had verwacht. Als er iets verkeerd is getypt, kunt u de opdracht opnieuw uitvoeren.

Tip

Als uw WSUS-server internetgericht is, geeft u de externe FQDN op bij het uitvoeren WsusUtil.exe configuresslvan .

Controleer of de WSUS-console verbinding kan maken via SSL

De WSUS-console maakt gebruik van de apiRemoting30-webservice voor verbinding. Het Configuration Manager software-updatepunt (SUP) maakt ook gebruik van dezelfde webservice om WSUS te leiden tot bepaalde acties, zoals:

- Een software-updatesynchronisatie starten

- De juiste upstream-server instellen voor WSUS, afhankelijk van waar de SUP-site zich in uw Configuration Manager-hiërarchie bevindt

- Producten en classificaties voor synchronisatie toevoegen of verwijderen van de WSUS-server op het hoogste niveau van de hiërarchie.

- Verlopen updates verwijderen

Open de WSUS-console om te controleren of u een SSL-verbinding kunt gebruiken met de ApiRemoting30-webservice van de WSUS-server. We testen later enkele van de andere webservices.

Open de WSUS-console en selecteer Actie>Verbinding maken met server.

Voer de FQDN van de WSUS-server in voor de optie Servernaam .

Kies het poortnummer dat wordt geretourneerd in de URL van WSUSutil.

De optie Secure Sockets Layer (SSL) gebruiken om verbinding te maken met deze server wordt automatisch ingeschakeld wanneer 8531 (standaard) of 443 wordt gekozen.

Als uw Configuration Manager siteserver zich op een externe locatie bevindt van het software-updatepunt, start u de WSUS-console vanaf de siteserver en controleert u of de WSUS-console verbinding kan maken via SSL.

- Als de externe WSUS-console geen verbinding kan maken, wijst dit waarschijnlijk op een probleem met het vertrouwen van het certificaat, de naamomzetting of de poort die wordt geblokkeerd.

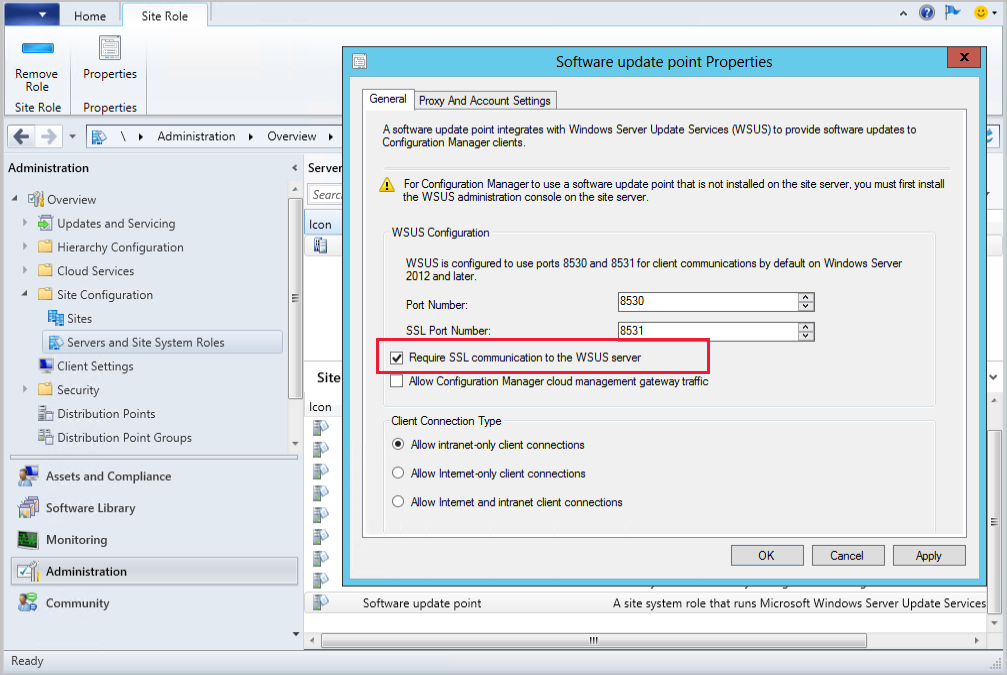

Configureer het software-updatepunt om SSL-communicatie naar de WSUS-server te vereisen

Zodra WSUS is ingesteld voor het gebruik van TLS/SSL, moet u het bijbehorende Configuration Manager software-updatepunt bijwerken om ssl ook te vereisen. Wanneer u deze wijziging aanbrengt, Configuration Manager:

- Controleer of de WSUS-server voor het software-updatepunt kan worden geconfigureerd

- Geef clients opdracht om de SSL-poort te gebruiken wanneer ze worden gevraagd te scannen op deze WSUS-server.

Voer de volgende stappen uit om het software-updatepunt te configureren om SSL-communicatie met de WSUS-server te vereisen:

Open de Configuration Manager-console en maak verbinding met uw centrale beheersite of de primaire siteserver voor het software-updatepunt dat u wilt bewerken.

Ga naar Beheeroverzicht>>Siteconfiguratieservers>en sitesysteemrollen.

Selecteer de sitesysteemserver waarop WSUS is geïnstalleerd en selecteer vervolgens de sitesysteemrol van het software-updatepunt.

Kies eigenschappen op het lint.

Schakel de optie SSL-communicatie met de WSUS-server vereisen in.

In wcm.log voor de site ziet u de volgende vermeldingen wanneer u de wijziging toepast:

SCF change notification triggered. Populating config from SCF Setting new configuration state to 1 (WSUS_CONFIG_PENDING) ... Attempting connection to local WSUS server Successfully connected to local WSUS server ... Setting new configuration state to 2 (WSUS_CONFIG_SUCCESS)

Voorbeelden van logboekbestanden zijn bewerkt om overbodige informatie voor dit scenario te verwijderen.

Functionaliteit verifiëren met Configuration Manager

Controleer of de siteserver updates kan synchroniseren

Verbind de Configuration Manager-console met de site op het hoogste niveau.

Ga naarOverzicht>softwarebibliotheek>Software Updates>Alle software-Updates.

Selecteer software synchroniseren op het lint Updates.

Selecteer Ja bij de melding waarin wordt gevraagd of u een synchronisatie voor software-updates voor de hele site wilt initiëren.

- Omdat de WSUS-configuratie is gewijzigd, vindt er een volledige synchronisatie van software-updates plaats in plaats van een deltasynchronisatie.

Open wsyncmgr.log voor de site. Als u een onderliggende site bewaakt, moet u wachten tot de bovenliggende site eerst de synchronisatie heeft voltooid. Controleer of de server is gesynchroniseerd door het logboek te controleren op vermeldingen die vergelijkbaar zijn met de volgende:

Starting Sync ... Full sync required due to changes in main WSUS server location. ... Found active SUP SERVER.CONTOSO.COM from SCF File. ... https://SERVER.CONTOSO.COM:8531 ... Done synchronizing WSUS Server SERVER.CONTOSO.COM ... sync: Starting SMS database synchronization ... Done synchronizing SMS with WSUS Server SERVER.CONTOSO.COM

Controleren of een client kan scannen op updates

Wanneer u het software-updatepunt wijzigt zodat SSL is vereist, ontvangen Configuration Manager clients de bijgewerkte WSUS-URL wanneer deze een locatieaanvraag voor een software-updatepunt doet. Door een client te testen, kunnen we het volgende doen:

- Bepaal of de client het certificaat van de WSUS-server vertrouwt.

- Als de SimpleAuthWebService en de ClientWebService voor WSUS functioneel zijn.

- Dat de virtuele map voor WSUS-inhoud functioneel is, als de client toevallig een gebruiksrechtovereenkomst heeft opgevraagd tijdens de scan

Identificeer een client die scant op het software-updatepunt dat onlangs is gewijzigd om TLS/SSL te gebruiken. Gebruik Scripts uitvoeren met het onderstaande PowerShell-script als u hulp nodig hebt bij het identificeren van een client:

$Last = (Get-CIMInstance -Namespace "root\CCM\Scanagent" -Class "CCM_SUPLocationList").LastSuccessScanPath $Current= Write-Output (Get-CIMInstance -Namespace "root\CCM\Scanagent" -Class "CCM_SUPLocationList").CurrentScanPath Write-Host "LastGoodSUP- $last" Write-Host "CurrentSUP- $current"Tip

Open dit script in community hub. Zie Directe koppelingen naar communityhub-items voor meer informatie.

Voer een software-updatescancyclus uit op uw testclient. U kunt een scan afdwingen met het volgende PowerShell-script:

Invoke-WMIMethod -Namespace root\ccm -Class SMS_CLIENT -Name TriggerSchedule "{00000000-0000-0000-0000-000000000113}"Tip

Open dit script in community hub. Zie Directe koppelingen naar communityhub-items voor meer informatie.

Controleer scanagent.log van de client om te controleren of het bericht om te scannen op basis van het software-updatepunt is ontvangen.

Message received: '<?xml version='1.0' ?> <UpdateSourceMessage MessageType='ScanByUpdateSource'> <ForceScan>TRUE</ForceScan> <UpdateSourceIDs> <ID>{A1B2C3D4-1234-1234-A1B2-A1B2C3D41234}</ID> </UpdateSourceIDs> </UpdateSourceMessage>'Controleer LocationServices.log om te controleren of de client de juiste WSUS-URL ziet. LocationServices.log

WSUSLocationReply : <WSUSLocationReply SchemaVersion="1 ... <LocationRecord WSUSURL="https://SERVER.CONTOSO.COM:8531" ServerName="SERVER.CONTOSO.COM" ... </WSUSLocationReply>Controleer wuahandler.log om te controleren of de client kan scannen.

Enabling WUA Managed server policy to use server: https://SERVER.CONTOSO.COM:8531 ... Successfully completed scan.

TLS-certificaat vastmaken voor apparaten die HTTPS-geconfigureerde WSUS-servers scannen

(Geïntroduceerd in 2103)

Vanaf Configuration Manager 2103 kunt u de beveiliging van HTTPS-scans tegen WSUS verder verhogen door het vastmaken van certificaten af te dwingen. Als u dit gedrag volledig wilt inschakelen, voegt u certificaten voor uw WSUS-servers toe aan het nieuwe WindowsServerUpdateServices certificaatarchief op uw clients en zorgt u ervoor dat het vastmaken van certificaten is ingeschakeld via Clientinstellingen. Zie Wijzigingen scannen en certificaten toevoegen beveiliging voor Windows-apparaten met WSUS voor updates - Microsoft Tech Community voor meer informatie over de wijzigingen in de Windows Update Agent.

Vereisten voor het afdwingen van het vastmaken van TLS-certificaten voor Windows Update client

- Configuration Manager versie 2103

- Zorg ervoor dat uw WSUS-servers en software-updatepunten zijn geconfigureerd voor het gebruik van TLS/SSL

- Voeg de certificaten voor uw WSUS-servers toe aan het nieuwe

WindowsServerUpdateServicescertificaatarchief op uw clients- Wanneer u certificaat vastmaken gebruikt met een cloudbeheergateway (CMG), heeft het

WindowsServerUpdateServicesarchief het CMG-certificaat nodig. Als clients overstappen van internet naar VPN zijn zowel de CMG- als WSUS-servercertificaten nodig in deWindowsServerUpdateServicesstore.

- Wanneer u certificaat vastmaken gebruikt met een cloudbeheergateway (CMG), heeft het

Opmerking

Software-updatescans voor apparaten blijven worden uitgevoerd met behulp van de standaardwaarde Ja voor de instelling Tls-certificaat vastmaken afdwingen voor Windows Update client voor het detecteren van updates. Dit omvat scans via zowel HTTP als HTTPS. Het vastmaken van certificaten wordt pas van kracht wanneer een certificaat zich in het archief van WindowsServerUpdateServices de client bevindt en de WSUS-server is geconfigureerd voor het gebruik van TLS/SSL.

Het vastmaken van TLS-certificaten in- of uitschakelen voor apparaten die HTTPS-geconfigureerde WSUS-servers scannen

- Ga in de Configuration Manager-console naar Clientinstellingen voor beheer>.

- Kies de standaardclientinstellingen of een aangepaste set clientinstellingen en selecteer vervolgens Eigenschappen op het lint.

- Selecteer het tabblad Software Updates in de clientinstellingen

- Kies een van de volgende opties voor de instelling Tls-certificaat vastmaken afdwingen voor Windows Update client voor het detecteren van updates:

- Nee: Afdwingen van het vastmaken van TLS-certificaten voor WSUS-scannen niet inschakelen

- Ja: Hiermee wordt het afdwingen van het vastmaken van TLS-certificaten ingeschakeld voor apparaten tijdens het scannen van WSUS (standaard)

- Controleer of clients kunnen scannen op updates.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor