Begeleid scenario - Mobiele Microsoft Office-apps beveiligen

Door dit begeleide scenario in de Apparaatbeheer portal te volgen, kunt u eenvoudige Intune-app-beveiliging inschakelen op iOS-/iPadOS- en Android-apparaten.

De app-beveiliging die u inschakelt, dwingt de volgende acties af:

- Werkbestanden versleutelen.

- Een pincode vereisen voor toegang tot werkbestanden.

- Vereisen dat de pincode opnieuw wordt ingesteld na vijf mislukte pogingen.

- Voorkomen dat er een back-up van werkbestanden wordt gemaakt in back-upservices van iTunes, iCloud of Android.

- Vereisen dat werkbestanden alleen worden opgeslagen in OneDrive of SharePoint.

- Voorkomen dat beveiligde apps werkbestanden laden op gekraakte of geroote apparaten.

- Toegang tot werkbestanden blokkeren als het apparaat 720 minuten offline is.

- Werkbestanden verwijderen als het apparaat 90 dagen offline is.

Achtergrond

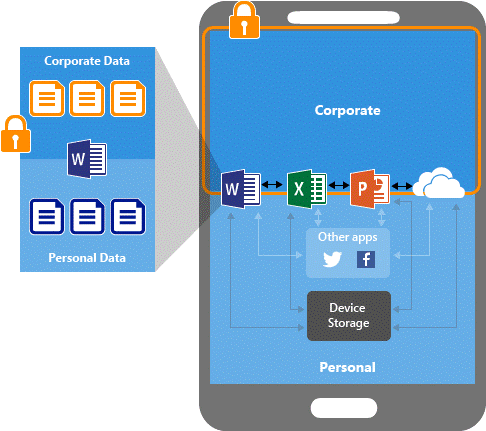

Mobiele Office-apps en Microsoft Edge voor mobiele apparaten ondersteunen dubbele identiteiten. Met dubbele identiteit kunnen de apps werkbestanden afzonderlijk van persoonlijke bestanden beheren.

Intune-app-beveiligingsbeleid helpt uw werkbestanden te beveiligen op apparaten die zijn ingeschreven bij Intune. U kunt ook app-beveiligingsbeleid gebruiken op apparaten die eigendom zijn van werknemers die niet zijn ingeschreven voor beheer in Intune. In dit geval moet u ervoor zorgen dat werkbestanden en -resources zijn beveiligd, ook al beheert uw bedrijf het apparaat niet.

U kunt App-beveiliging-beleid gebruiken om te voorkomen dat gebruikers werkbestanden opslaan op niet-beveiligde locaties. U kunt ook de verplaatsing van gegevens beperken naar andere apps die niet worden beveiligd door App-beveiliging-beleid. App-beveiliging beleidsinstellingen zijn onder andere:

- Beleid voor gegevensverplaatsing, zoals Kopieën van organisatiegegevens opslaan en Knippen, kopiëren en plakken beperken.

- Toegang tot beleidsinstellingen om een eenvoudige pincode voor toegang te vereisen en te voorkomen dat beheerde apps worden uitgevoerd op gekraakte of geroote apparaten.

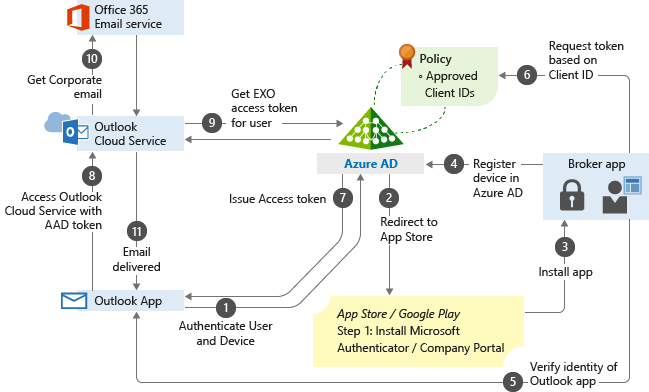

Op apps gebaseerde voorwaardelijke toegang en client-app-beheer voegen een beveiligingslaag toe door ervoor te zorgen dat alleen client-apps die ondersteuning bieden voor intune-app-beveiligingsbeleid, toegang hebben tot Exchange Online en andere Microsoft 365-services.

U kunt de ingebouwde e-mail-apps op iOS/iPadOS en Android blokkeren wanneer u alleen de Microsoft Outlook-app toegang geeft tot Exchange Online. Daarnaast kunt u de toegang tot SharePoint Online blokkeren voor apps waarvoor geen Intune-app-beveiligingsbeleid is toegepast.

In dit voorbeeld heeft de beheerder app-beveiligingsbeleid toegepast op de Outlook-app, gevolgd door een regel voor voorwaardelijke toegang waarmee de Outlook-app wordt toegevoegd aan een goedgekeurde lijst met apps die kunnen worden gebruikt bij het openen van zakelijke e-mail.

Vereisten

U hebt de volgende Intune-beheerdersmachtigingen nodig:

- Lees-, maak-, verwijder- en toewijzingsmachtigingen voor beheerde apps

- Beleidssets machtigingen lezen, maken en toewijzen

- Leesmachtiging organisatie

Stap 1- Inleiding

Door het begeleide scenario voor Intune App Protection te volgen, voorkomt u dat gegevens worden gedeeld of gelekt buiten uw organisatie.

Toegewezen iOS-/iPadOS- en Android-gebruikers moeten een pincode invoeren telkens wanneer ze een Office-app openen. Na vijf mislukte pincodepogingen moeten gebruikers hun pincode opnieuw instellen. Als u al een apparaatpincode nodig hebt, worden gebruikers niet beïnvloed.

Wat u nodig hebt om door te gaan

We vragen u naar de apps die uw gebruikers nodig hebben en wat er nodig is om ze te openen. Zorg ervoor dat u de volgende informatie bij de hand hebt:

- Lijst met Office-apps die zijn goedgekeurd voor zakelijk gebruik.

- Eventuele pincodevereisten voor het starten van goedgekeurde apps op niet-beheerde apparaten.

Stap 2- Basisbeginselen

In deze stap moet u een voorvoegsel en beschrijving invoeren voor uw nieuwe App-beveiliging-beleid. Wanneer u het voorvoegsel toevoegt, worden de details met betrekking tot de resources die door het begeleide scenario worden gemaakt, bijgewerkt. Met deze details kunt u uw beleid later gemakkelijk vinden als u de toewijzingen en configuratie wilt wijzigen.

Tip

U kunt een notitie maken van de resources die worden gemaakt, zodat u deze later kunt raadplegen.

Stap 3- Apps

Om u op weg te helpen, selecteert dit begeleide scenario vooraf de volgende mobiele apps om te beveiligen op iOS-/iPadOS- en Android-apparaten:

- Microsoft Excel

- Microsoft Word

- Microsoft Teams

- Microsoft Edge

- Microsoft PowerPoint

- Microsoft Outlook

- Microsoft OneDrive

In dit begeleide scenario worden deze apps ook geconfigureerd voor het openen van weblinks in Microsoft Edge om te garanderen dat werksites worden geopend in een beveiligde browser.

Wijzig de lijst met door beleid beheerde apps die u wilt beveiligen. Apps toevoegen aan of verwijderen uit deze lijst.

Wanneer u de apps hebt geselecteerd, klikt u op Volgende.

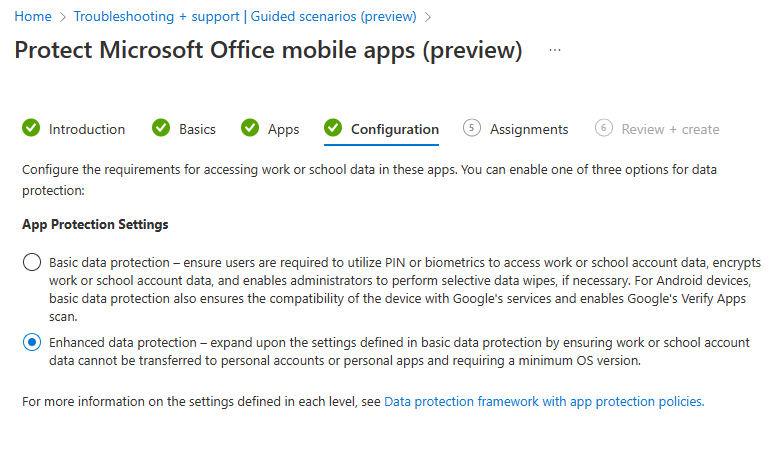

Stap 4: configuratie

In deze stap moet u de vereisten configureren voor het openen en delen van de zakelijke bestanden en e-mailberichten in deze apps. Standaard kunnen gebruikers gegevens opslaan in de OneDrive- en SharePoint-accounts van uw organisatie.

De volgende instellingen worden toegepast bij het gebruik van de instelling Verbeterde gegevensbescherming die hierboven wordt weergegeven.

| Instelling | Beschrijving | Waarde |

|---|---|---|

| Time-out (minuten van inactiviteit) | Geef een tijd op in minuten waarna een wachtwoordcode of een numerieke pincode (zoals geconfigureerd) het gebruik van een biometrische waarde overschrijft. Deze time-outwaarde moet groter zijn dan de waarde die is opgegeven onder 'De toegangsvereisten opnieuw controleren na (minuten van inactiviteit)'. Standaardwaarde: 30 | 720 |

Stap 5 - Toewijzingen

In deze stap kunt u de gebruikersgroepen kiezen die u wilt opnemen om ervoor te zorgen dat ze toegang hebben tot uw bedrijfsgegevens. App-beveiliging is toegewezen aan gebruikers en niet aan apparaten, zodat uw bedrijfsgegevens veilig zijn, ongeacht het gebruikte apparaat en de inschrijvingsstatus.

Gebruikers zonder app-beveiligingsbeleid en instellingen voor voorwaardelijke toegang kunnen gegevens uit hun bedrijfsprofiel opslaan in persoonlijke apps en niet-beheerde lokale opslag op hun mobiele apparaten. Ze kunnen ook verbinding maken met zakelijke gegevensservices, zoals Microsoft Exchange, met persoonlijke apps.

Stap 6: Controleren en maken

In de laatste stap kunt u een overzicht bekijken van de instellingen die u hebt geconfigureerd. Nadat u uw keuzes hebt bekeken, klikt u op Maken om het begeleide scenario te voltooien. Zodra het begeleide scenario is voltooid, wordt een tabel met resources weergegeven. U kunt deze resources later bewerken, maar zodra u de overzichtsweergave verlaat, wordt de tabel niet meer opgeslagen.

Belangrijk

Zodra het begeleide scenario is voltooid, wordt een samenvatting weergegeven. U kunt de resources die later in de samenvatting worden vermeld, wijzigen, maar de tabel met deze resources wordt niet opgeslagen.

Volgende stappen

- Verbeter de beveiliging van werkbestanden door gebruikers een op apps gebaseerd beleid voor voorwaardelijke toegang toe te wijzen om cloudservices te beschermen tegen het verzenden van werkbestanden naar niet-beveiligde apps. Zie Beleid voor voorwaardelijke toegang op basis van apps instellen met Intune voor meer informatie.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor