Gebruik Microsoft Intune om beveiligingsproblemen te herstellen die zijn geïdentificeerd door Microsoft Defender voor Eindpunt

Wanneer u Microsoft Defender voor Eindpunt integreert met Microsoft Intune, kunt u profiteren van de Threat and Vulnerability Management van Defender for Endpoint met behulp van Intune beveiligingstaken. Beveiligingstaken in Intune helpen Intune-beheerders veel zwakke punten van apparaten te begrijpen en vervolgens te verhelpen die Microsoft Defender voor Eindpunt met de mogelijkheid voor het beheer van beveiligingsproblemen identificeert. Deze integratie biedt een op risico gebaseerde benadering voor het detecteren en prioriteren van beveiligingsproblemen en kan helpen bij het verbeteren van de reactietijd voor herstel in uw omgeving.

Threat & Vulnerability Management maakt deel uit van Microsoft Defender voor Eindpunt.

Hoe integratie werkt

Nadat u Intune verbinding hebt gemaakt met Microsoft Defender voor Eindpunt, ontvangt Defender voor Eindpunt bedreigings- en beveiligingsgegevens van de apparaten die u beheert met Intune. Deze details worden zichtbaar voor beveiligingsbeheerders vanuit de Microsoft Defender-beveiligingscentrum-console.

In de Microsoft Defender-beveiligingscentrum-console kunnen beveiligingsbeheerders beveiligingsproblemen van eindpunten controleren en erop reageren door enkele eenvoudige acties uit te voeren waarmee beveiligingstaken voor Microsoft Intune worden gemaakt. Beveiligingstaken worden onmiddellijk weergegeven in het Microsoft Intune-beheercentrum, waar ze zichtbaar zijn voor Intune beheerders die vervolgens de details kunnen gebruiken om de problemen op te lossen.

- Beveiligingsproblemen zijn gebaseerd op de bedreigingen of problemen zoals geëvalueerd door Microsoft Defender voor Eindpunt wanneer een apparaat wordt gescand en geëvalueerd.

- Niet alle beveiligingsproblemen die Defender voor Eindpunt identificeert, ondersteunen herstel via Intune. Dergelijke problemen leiden niet tot het maken van een beveiligingstaak voor Intune.

Beveiligingstaken identificeren:

- Het type beveiligingsprobleem

- Priority

- Status

- Stappen voor het oplossen van het beveiligingsprobleem

In het beheercentrum kan een Intune beheerder de taak controleren en vervolgens weigeren. Nadat een beheerder een taak in Intune heeft geaccepteerd, kan deze Intune gebruiken om het beveiligingsprobleem op te lossen, op basis van de details in de taak.

Als het herstel is voltooid, stelt de Intune-beheerder de beveiligingstaak in op Taak voltooien. Deze status wordt weergegeven in Intune en wordt doorgestuurd naar Defender voor Eindpunt, waar beveiligingsbeheerders de herziene status voor het beveiligingsprobleem kunnen bevestigen.

Over beveiligingstaken:

Elke beveiligingstaak heeft een hersteltype:

Toepassing: er wordt een toepassing geïdentificeerd die een beveiligingsprobleem heeft of een probleem heeft dat u kunt oplossen met Intune. Microsoft Defender voor Eindpunt identificeert bijvoorbeeld een beveiligingsprobleem voor een app met de naam Contoso Media Player v4 en een beheerder maakt een beveiligingstaak om die app bij te werken. De Contoso Media Player is een niet-beheerde app die is geïmplementeerd met Intune en er kan een beveiligingsupdate of nieuwere versie van een toepassing zijn die het probleem oplost.

Configuratie: beveiligingsproblemen of risico's in uw omgeving kunnen worden beperkt door gebruik te maken van Intune eindpuntbeveiligingsbeleid. Microsoft Defender voor Eindpunt identificeert bijvoorbeeld dat apparaten niet zijn beveiligd tegen mogelijk ongewenste toepassingen (PUA). Een beheerder maakt een beveiligingstaak voor dit probleem, waarmee een beperking wordt geïdentificeerd voor het configureren van de instelling Actie voor het uitvoeren van mogelijk ongewenste apps als onderdeel van het Microsoft Defender Antivirus-profiel voor antivirusbeleid.

Wanneer een configuratieprobleem geen plausibel herstel heeft dat Intune kan bieden, maakt Microsoft Defender voor Eindpunt er geen beveiligingstaak voor.

Herstelacties:

Veelvoorkomende herstelacties zijn:

- De uitvoering van een toepassing blokkeren.

- Implementeer een update van het besturingssysteem om het beveiligingsprobleem te verhelpen.

- Implementeer eindpuntbeveiligingsbeleid om het beveiligingsprobleem te beperken.

- Een registerwaarde wijzigen.

- Schakeleen configuratie in of uit om het beveiligingsprobleem te beïnvloeden.

- Aandacht vereisen waarschuwt de beheerder voor de bedreiging wanneer er geen geschikte aanbeveling is om te geven.

Werkstroomvoorbeeld:

In het volgende voorbeeld ziet u de werkstroom voor het detecteren van een toepassingsprobleem voor herstel. Dezelfde algemene werkstroom is van toepassing op configuratieproblemen:

Een Microsoft Defender voor Eindpunt scan identificeert een beveiligingsprobleem voor een app met de naam Contoso Media Player v4 en een beheerder maakt een beveiligingstaak om die app bij te werken. De Contoso Media Player is een niet-beheerde app die niet is geïmplementeerd met Intune.

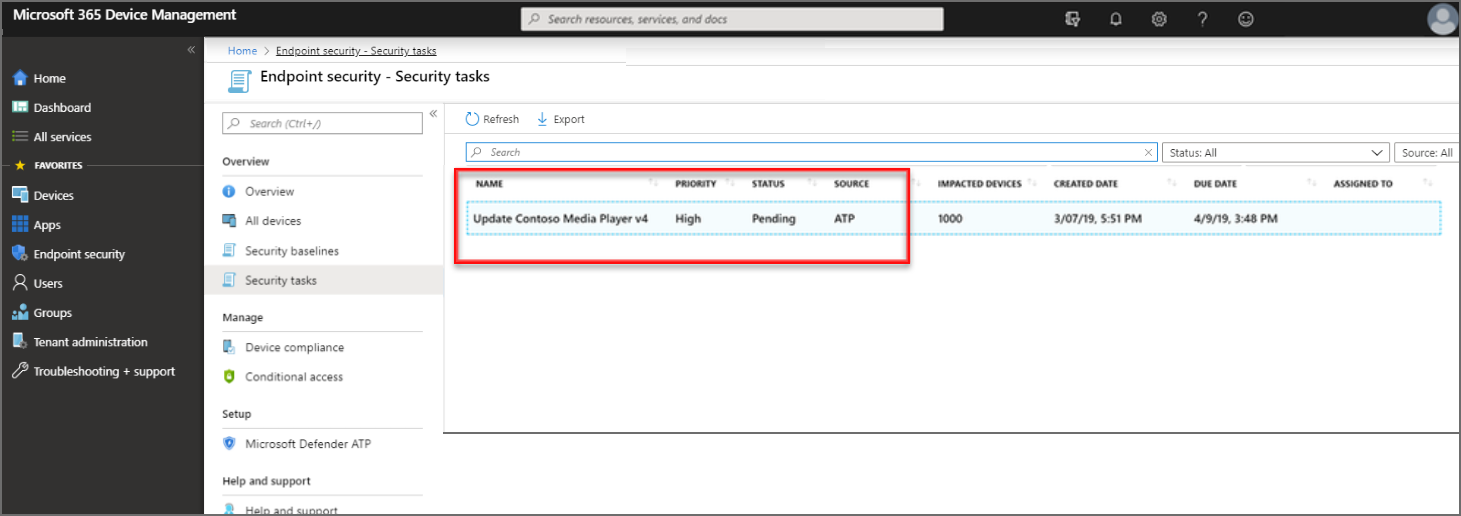

Deze beveiligingstaak wordt weergegeven in het Microsoft Intune-beheercentrum met de status In behandeling:

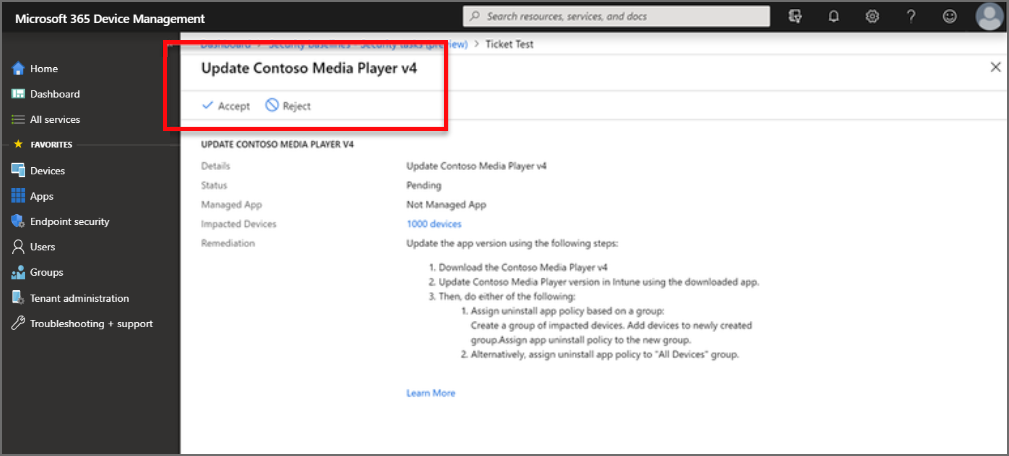

De Intune-beheerder selecteert de beveiligingstaak om details over de taak weer te geven. De beheerder selecteert vervolgens Accepteren, waarmee de status wordt bijgewerkt in Intune en in Defender voor Eindpunt om te worden geaccepteerd.

De beheerder herstelt vervolgens de taak op basis van de opgegeven richtlijnen. De richtlijnen variëren afhankelijk van het type herstel dat nodig is. Indien beschikbaar, bevat herstelrichtlijnen koppelingen waarmee relevante deelvensters voor configuraties in Intune worden geopend.

Omdat de mediaspeler in dit voorbeeld geen beheerde app is, kunt Intune alleen tekstinstructies geven. Voor een beheerde app kan Intune instructies geven voor het downloaden van een bijgewerkte versie en een koppeling bieden om de implementatie voor de app te openen, zodat de bijgewerkte bestanden aan de implementatie kunnen worden toegevoegd.

Nadat het herstel is voltooid, opent de Intune-beheerder de beveiligingstaak en selecteert taak voltooien. De herstelstatus wordt bijgewerkt voor Intune en in Defender voor Eindpunt, waarbij beveiligingsbeheerders de herziene status voor het beveiligingsprobleem bevestigen.

Voorwaarden

Abonnementen:

- Microsoft Intune Abonnement 1

- Microsoft Defender voor Eindpunt (meld u aan voor een gratis proefversie.)

Intune configuraties voor Defender voor Eindpunt:

Configureer een service-naar-service-verbinding met Microsoft Defender voor Eindpunt.

Implementeer een apparaatconfiguratiebeleid met een profieltype Microsoft Defender voor Eindpunt (desktopapparaten waarop Windows 10 of hoger wordt uitgevoerd) op apparaten die gebruikmaken van Microsoft Defender voor Eindpunt om risico's te beoordelen.

Zie Naleving afdwingen voor Microsoft Defender voor Eindpunt met voorwaardelijke toegang in Intune voor meer informatie over het instellen van Intune om met Defender voor Eindpunt te werken.

Werken met beveiligingstaken

Voordat u met beveiligingstaken kunt werken, moeten ze worden gemaakt vanuit het Defender-beveiligingscentrum. Zie Beveiligingsproblemen oplossen met Threat and Vulnerability Management in de documentatie van Defender voor Eindpunt voor meer informatie over het gebruik van de Microsoft Defender-beveiligingscentrum om beveiligingstaken te maken.

Beveiligingstaken beheren:

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Beveiligingstaken voor eindpuntbeveiliging>.

Selecteer een taak in de lijst om een resourcevenster te openen waarin meer details voor die beveiligingstaak worden weergegeven.

Tijdens het weergeven van het resourcevenster voor beveiligingstaken kunt u extra koppelingen selecteren:

- BEHEERDE APPS: bekijk de app die kwetsbaar is. Wanneer het beveiligingsprobleem van toepassing is op meerdere apps, wordt Intune een gefilterde lijst met apps weergegeven.

- APPARATEN: bekijk een lijst met kwetsbare apparaten, van waaruit u een koppeling kunt maken naar een vermelding met meer informatie over het beveiligingsprobleem op dat apparaat.

- AANVRAGER: gebruik de koppeling om e-mail te verzenden naar de beheerder die deze beveiligingstaak heeft ingediend.

- NOTES: lees aangepaste berichten die door de aanvrager zijn verzonden bij het openen van de beveiligingstaak.

Selecteer Accepteren of Weigeren om een melding te verzenden naar Defender voor Eindpunt voor uw geplande actie. Wanneer u een taak accepteert of afwijst, kunt u notities verzenden die naar Defender voor Eindpunt worden verzonden.

Nadat u een taak hebt geaccepteerd, opent u de beveiligingstaak opnieuw (als deze is gesloten) en volgt u de hersteldetails om het beveiligingsprobleem op te lossen. De instructies van Defender voor Eindpunt in de details van de beveiligingstaak variëren, afhankelijk van het desbetreffende beveiligingsprobleem.

Wanneer dit mogelijk is, bevatten de herstelinstructies koppelingen waarmee de relevante configuratieobjecten in het Microsoft Intune beheercentrum worden geopend.

Nadat u de herstelstappen hebt voltooid, opent u de beveiligingstaak en selecteert u Taak voltooien. Met deze actie wordt de status van de beveiligingstaak bijgewerkt in zowel Intune als Defender voor Eindpunt.

Nadat het herstel is voltooid, kan de risicoblootstellingsscore in Defender voor Eindpunt dalen op basis van nieuwe informatie van de herstelde apparaten.

Volgende stappen

Meer informatie over Intune en Microsoft Defender voor Eindpunt.

Bekijk Intune Mobile Threat Defense.

Bekijk het dashboard Threat & Vulnerability Management in Microsoft Defender voor Eindpunt.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor