Vereisten voor Microsoft Tunnel in Intune

Voordat u de Microsoft Tunnel VPN-gateway voor Microsoft Intune kunt installeren, controleert en configureert u de vereisten. Vereisten omvatten het gebruik van een Linux-server waarop containers worden uitgevoerd om de tunnelserversoftware te hosten. U kunt ook uw netwerk, firewalls en proxy's configureren om communicatie voor de Microsoft Tunnel te ondersteunen.

Op hoog niveau vereist de Microsoft Tunnel het volgende:

Een Azure-abonnement.

Een abonnement op Microsoft Intune Abonnement 1.

Een Linux-server waarop containers worden uitgevoerd. De server kan on-premises of in de cloud zijn en ondersteunt een van de volgende containertypen:

- Podman voor Red Hat Enterprise Linux (RHEL). Zie de Vereisten voor Linux-servers .

- Docker voor alle andere Linux-distributies.

Een TLS-certificaat (Transport Layer Security) voor de Linux-server om verbindingen van apparaten naar de Tunnel Gateway-server te beveiligen.

Apparaten met Android of iOS/iPadOS.

Nadat u de vereisten hebt geconfigureerd, raden we u aan het hulpprogramma gereedheid uit te voeren om te controleren of uw omgeving goed is geconfigureerd voor een geslaagde installatie.

In de volgende secties worden de vereisten voor Microsoft Tunnel beschreven en worden richtlijnen geboden voor het gebruik van het hulpprogramma gereedheid.

Opmerking

Tunnel en Global Secure Access (GSA) kunnen niet tegelijkertijd op hetzelfde apparaat worden gebruikt.

Linux-server

Stel een virtuele Linux-machine of een fysieke server in waarop de Microsoft Tunnel Gateway moet worden geïnstalleerd.

Opmerking

Alleen de besturingssystemen en containerversies die in de volgende tabel worden vermeld, worden ondersteund. Versies die niet worden vermeld, worden niet ondersteund. Pas nadat het testen en de ondersteuning zijn geverifieerd, worden nieuwere versies aan deze lijst toegevoegd. Houd het besturingssysteem ook up-to-date met beveiligingsupdates.

Ondersteunde Linux-distributies : in de volgende tabel vindt u informatie over welke versies van Linux worden ondersteund voor de tunnelserver en de container die ze nodig hebben:

Distributieversie Containervereisten Overwegingen CentOS 7.4+ Docker CE De ondersteuning eindigt in juni 2024. CentOS 8+ wordt niet ondersteund Red Hat (RHEL) 7.4+ Docker CE Ondersteuning eindigt juni 2024 Red Hat (RHEL) 8.6 Podman 4.0 (standaard) Podman 3.0 Deze versie van RHEL laadt de ip_tables module niet automatisch in de Linux-kernel. Wanneer u deze versie gebruikt, moet u de ip_tables handmatig laden voordat Tunnel wordt geïnstalleerd. Containers die door Podman v3 en eerder zijn gemaakt , kunnen niet worden gebruikt met Podman v4.0. Als u containers upgradet en wijzigt van v3 naar v4.0, plant u nieuwe containers te maken en Microsoft Tunnel te verwijderen en vervolgens opnieuw te installeren. Red Hat (RHEL) 8.7 Podman 4.2 (standaard) Deze versie van RHEL laadt de ip_tables module niet automatisch in de Linux-kernel. Wanneer u deze versie gebruikt, moet u de ip_tables handmatig laden voordat Tunnel wordt geïnstalleerd. Containers die door Podman v3 en eerder zijn gemaakt , kunnen niet worden gebruikt met Podman v4.2 en hoger. Als u containers wilt upgraden en wijzigen, moet u nieuwe containers maken en Microsoft Tunnel verwijderen en vervolgens opnieuw installeren. Red Hat (RHEL) 8.8 Podman 4.4.1 Deze versie van RHEL laadt de ip_tables module niet automatisch in de Linux-kernel. Wanneer u deze versie gebruikt, moet u de ip_tables handmatig laden voordat Tunnel wordt geïnstalleerd. Containers die door Podman v3 en eerder zijn gemaakt , kunnen niet worden gebruikt met Podman v4.2 en hoger. Als u containers wilt upgraden en wijzigen, moet u nieuwe containers maken en Microsoft Tunnel verwijderen en vervolgens opnieuw installeren. Red Hat (RHEL) 8.9 Podman 4.4.1 Deze versie van RHEL laadt de ip_tables module niet automatisch in de Linux-kernel. Wanneer u deze versie gebruikt, moet u de ip_tables handmatig laden voordat Tunnel wordt geïnstalleerd. Containers die door Podman v3 en eerder zijn gemaakt , kunnen niet worden gebruikt met Podman v4.2 en hoger. Als u containers wilt upgraden en wijzigen, moet u nieuwe containers maken en Microsoft Tunnel verwijderen en vervolgens opnieuw installeren. Red Hat (RHEL) 9.0 Podman 4.4.1 (standaard) Deze versie van RHEL laadt de ip_tables module niet automatisch in de Linux-kernel. Wanneer u deze versie gebruikt, moet u de ip_tables handmatig laden voordat Tunnel wordt geïnstalleerd. Containers die door Podman v3 en eerder zijn gemaakt , kunnen niet worden gebruikt met Podman v4.2 en hoger. Als u containers wilt upgraden en wijzigen, moet u nieuwe containers maken en Microsoft Tunnel verwijderen en vervolgens opnieuw installeren. Ondersteuning eindigt in februari 2024. Red Hat (RHEL) 9.1 Podman 4.4.1 (standaard) Deze versie van RHEL laadt de ip_tables module niet automatisch in de Linux-kernel. Wanneer u deze versie gebruikt, moet u de ip_tables handmatig laden voordat Tunnel wordt geïnstalleerd. Containers die door Podman v3 en eerder zijn gemaakt , kunnen niet worden gebruikt met Podman v4.2 en hoger. Als u containers wilt upgraden en wijzigen, moet u nieuwe containers maken en Microsoft Tunnel verwijderen en vervolgens opnieuw installeren. Red Hat (RHEL) 9.2 Podman 4.4.1 (standaard) Deze versie van RHEL laadt de ip_tables module niet automatisch in de Linux-kernel. Wanneer u deze versie gebruikt, moet u de ip_tables handmatig laden voordat Tunnel wordt geïnstalleerd. Containers die door Podman v3 en eerder zijn gemaakt , kunnen niet worden gebruikt met Podman v4.2 en hoger. Als u containers wilt upgraden en wijzigen, moet u nieuwe containers maken en Microsoft Tunnel verwijderen en vervolgens opnieuw installeren. Red Hat (RHEL) 9.3 Podman 4.6.1. (standaard) Deze versie van RHEL laadt de ip_tables module niet automatisch in de Linux-kernel. Wanneer u deze versie gebruikt, moet u de ip_tables handmatig laden voordat Tunnel wordt geïnstalleerd. Containers die door Podman v3 en eerder zijn gemaakt , kunnen niet worden gebruikt met Podman v4.2 en hoger. Als u containers wilt upgraden en wijzigen, moet u nieuwe containers maken en Microsoft Tunnel verwijderen en vervolgens opnieuw installeren. Ubuntu 20.04 Docker CE Ubuntu 22.04 Docker CE Belangrijk

In april 2023 wordt de ondersteuning voor Ubuntu 18.04 beëindigd. Nu de ondersteuning voor Ubuntu is beëindigd, beëindigt Intune ook de ondersteuning voor Ubuntu 18.04 voor gebruik met Microsoft Tunnel. Raadpleeg https://wiki.ubuntu.com/Releases voor meer informatie.

Grootte van de Linux-server: gebruik de volgende richtlijnen om te voldoen aan uw verwachte gebruik:

# Apparaten # CPU's Geheugen GB # Servers # Sites Schijfruimte GB 1,000 4 4 1 1 30 2,000 4 4 1 1 30 5,000 8 8 2 1 30 10.000 8 8 3 1 30 20.000 8 8 4 1 30 40,000 8 8 8 1 30 Ondersteuning schaalt lineair. Hoewel elke Microsoft Tunnel maximaal 64.000 gelijktijdige verbindingen ondersteunt, kunnen afzonderlijke apparaten meerdere verbindingen openen.

CPU: 64-bits AMD/Intel-processor.

Docker CE of Podman installeren: afhankelijk van de versie van Linux die u gebruikt voor uw Tunnel-server, installeert u een van de volgende op de server:

- Docker versie 19.03 CE of hoger.

- Podman versie 3.0 of 4.0, afhankelijk van de versie van RHEL.

Microsoft Tunnel vereist Docker of Podman op de Linux-server om ondersteuning te bieden voor containers. Containers bieden een consistente uitvoeringsomgeving, statusbewaking en proactief herstel en een schone upgrade-ervaring.

Zie voor informatie over het installeren en configureren van Docker of Podman:

Installeer Docker Engine op CentOS of Red Hat Enterprise Linux 7.

Opmerking

De voorgaande koppeling leidt u naar de download- en installatie-instructies voor CentOS. Gebruik dezelfde instructies voor RHEL 7.4. De versie die standaard op RHEL 7.4 is geïnstalleerd, is te oud om Microsoft Tunnel Gateway te ondersteunen.

Installeer Podman op Red Hat Enterprise Linux 8.4 en hoger (schuif omlaag naar RHEL8).

Deze versies van RHEL bieden geen ondersteuning voor Docker. In plaats daarvan gebruiken deze versies Podman en maakt podman deel uit van een module met de naam 'container-tools'. In deze context is een module een set RPM-pakketten die een onderdeel vertegenwoordigen en die meestal samen worden geïnstalleerd. Een typische module bevat pakketten met een toepassing, pakketten met de toepassingsspecifieke afhankelijkheidsbibliotheken, pakketten met documentatie voor de toepassing en pakketten met hulpprogramma's voor helper. Zie Inleiding tot modules in de Red Hat-documentatie voor meer informatie.

Opmerking

Rootless Podman: Microsoft Tunnel ondersteunt het gebruik van een podman-container zonder root.

Voor het gebruik van rootloze Podman zijn aanvullende vereisten vereist naast de vereisten die in dit artikel worden beschreven, en het gebruik van een gewijzigde opdrachtregel wanneer u het tunnelinstallatiescript start. Zie Een podman-container zonder root in het artikel Microsoft Tunnel configureren voor Intune voor meer informatie over de aanvullende vereisten en de installatieopdrachtregel.

TLS-certificaat (Transport Layer Security): de Linux-server vereist een vertrouwd TLS-certificaat om de verbinding tussen apparaten en de Tunnel Gateway-server te beveiligen. Tijdens de installatie van de Tunnel Gateway voegt u het TLS-certificaat en de volledige vertrouwde certificaatketen toe aan de server.

De alternatieve onderwerpnaam (SAN) van het TLS-certificaat dat u gebruikt om het tunnelgateway-eindpunt te beveiligen, moet overeenkomen met het IP-adres of de FQDN van de Tunnel Gateway-server.

TLS-certificaat mag geen vervaldatum hebben die langer is dan twee jaar. Als de datum langer is dan twee jaar, wordt deze niet geaccepteerd op iOS-apparaten.

Ondersteuning van jokertekens is beperkt. *.contoso.com wordt bijvoorbeeld ondersteund, maar verder*.com wordt niet ondersteund.

Tijdens de installatie van de Tunnel Gateway-server moet u de volledige vertrouwde certificaatketen naar uw Linux-server kopiëren. Het installatiescript biedt de locatie waar u de certificaatbestanden kopieert en vraagt u dit te doen.

Als u een TLS-certificaat gebruikt dat niet openbaar wordt vertrouwd, moet u de hele vertrouwensketen pushen naar apparaten met behulp van een Intune Vertrouwd certificaatprofiel.

Het TLS-certificaat kan de PEM - of pfx-indeling hebben.

Ter ondersteuning van de statuscontrole van tls-certificaatintrekking moet u ervoor zorgen dat het OCSP-adres (Online Certificate Status Protocol) of het adres van de certificaatintrekkingslijst (CRL), zoals gedefinieerd door het TLS-certificaat, toegankelijk is vanaf de server.

TLS-versie: voor verbindingen tussen Microsoft Tunnel-clients en -servers wordt standaard TLS 1.3 gebruikt. Wanneer TLS 1.3 niet beschikbaar is, kan de verbinding terugvallen op het gebruik van TLS 1.2.

Standaardbrugnetwerk

Zowel Podman- als Docker-containers maken gebruik van een brugnetwerk om verkeer door te sturen via de Linux-host. Wanneer de containers een conflict met een bedrijfsnetwerk overbrugt, kan Tunnel Gateway verkeer niet naar dat bedrijfsnetwerk routeren.

De standaardbrugnetwerken zijn:

- Docker: 172.17.0.0/16

- Podman: 10.88.0.0/16

Om conflicten te voorkomen, kunt u podman en Docker opnieuw configureren voor het gebruik van een brugnetwerk dat u opgeeft.

Belangrijk

De Tunnel Gateway-server moet zijn geïnstalleerd voordat u de configuratie van het brugnetwerk kunt wijzigen.

Het standaardbrugnetwerk wijzigen dat wordt gebruikt door Docker

Docker gebruikt het bestand /etc/docker/daemon.json om een nieuw standaard IP-adres van de brug te configureren. In het bestand moet het IP-adres van de brug worden opgegeven in CIDR-notatie (Classless inter-domain routing), een compacte manier om een IP-adres weer te geven, samen met het bijbehorende subnetmasker en het routeringsvoorvoegsel.

Belangrijk

Het IP-adres dat in de volgende stappen wordt gebruikt, is een voorbeeld. Zorg ervoor dat het IP-adres dat u gebruikt geen conflict veroorzaakt met uw bedrijfsnetwerk.

Gebruik de volgende opdracht om de MS Tunnel Gateway-container te stoppen:

sudo mst-cli server stop ; sudo mst-cli agent stopVoer vervolgens de volgende opdracht uit om het bestaande Docker-brugapparaat te verwijderen:

sudo ip link del docker0Als het bestand /etc/docker/daemon.json aanwezig is op uw server, gebruikt u een bestandseditor zoals vi of nano om het bestand te wijzigen. Voer de bestandseditor uit met hoofd- of sudo-machtigingen:

- Wanneer de vermelding 'bip': aanwezig is met een IP-adres, wijzigt u dit door een nieuw IP-adres toe te voegen in CIDR-notatie.

- Wanneer de vermelding 'bip': niet aanwezig is, moet u zowel de waarde 'bip': als het nieuwe IP-adres toevoegen in cidr-notatie.

In het volgende voorbeeld ziet u de structuur van een daemon.json-bestand met een bijgewerkte 'bip': vermelding die gebruikmaakt van een gewijzigd IP-adres van '192.168.128.1/24'.

Voorbeeld van daemon.json:

{ "bip": "192.168.128.1/24" }Als het bestand /etc/docker/daemon.json niet aanwezig is op uw server, voert u een opdracht uit die vergelijkbaar is met het volgende voorbeeld om het bestand te maken en het ip-adres van de brug te definiëren dat u wilt gebruiken.

Voorbeeld:

sudo echo '{ "bip":"192.168.128.1/24" }' > /etc/docker/daemon.jsonGebruik de volgende opdracht om de MS Tunnel Gateway-container te starten:

sudo mst-cli agent start ; sudo mst-cli server start

Zie Bridge Networks gebruiken in de Docker-documentatie voor meer informatie.

Het standaardbrugnetwerk wijzigen dat wordt gebruikt door Podman

Podman gebruikt het bestand /etc/cni/net.d als 87-podman-bridge.conflist om een nieuw standaard IP-adres voor de brug te configureren.

Gebruik de volgende opdracht om de MS Tunnel Gateway-container te stoppen:

sudo mst-cli server stop ; sudo mst-cli agent stopVoer vervolgens de volgende opdracht uit om het bestaande Podman-brugapparaat te verwijderen:

sudo ip link del cni-podman0Met behulp van hoofdmachtigingen en een bestandseditor zoals vi of nano, wijzigt u /etc/cni/net.d als 87-podman-bridge.conflist om de standaardwaarden voor 'subnet:' en 'gateway:' bij te werken door de standaardwaarden van Podman te vervangen door het gewenste subnet en gatewayadressen. Het subnetadres moet worden opgegeven in CIDR-notatie.

De podman-standaardinstellingen zijn:

- subnet: 10.88.0.0/16

- gateway: 10.88.0.1

Gebruik de volgende opdracht om de MS Tunnel Gateway-containers opnieuw te starten:

sudo mst-cli agent start ; sudo mst-cli server start

Zie Containernetwerken configureren met Podman in de Red Hat-documentatie voor meer informatie.

Netwerk

Doorsturen van pakketten inschakelen voor IPv4: voor elke Linux-server waarop de tunnelserversoftware wordt gehost, moet DOORsturen via IP zijn ingeschakeld voor IPv4. Als u de status van doorsturen via IP wilt controleren, voert u op de server een van de volgende algemene opdrachten uit als root of sudo. Beide opdrachten retourneren een waarde van 0 voor uitgeschakeld en een waarde van 1 voor ingeschakeld:

sysctl net.ipv4.ip_forwardcat /proc/sys/net/ipv4/ip_forward

Als dit niet is ingeschakeld, kunt u doorsturen via IP tijdelijk inschakelen door een van de volgende algemene opdrachten uit te voeren als root of sudo op de server. Met deze opdrachten kunt u de configuratie voor doorsturen via IP wijzigen totdat de server opnieuw wordt opgestart. Na het opnieuw opstarten retourneert de server het ip-doorstuurgedrag naar de vorige status. Gebruik voor beide opdrachten de waarde 1 om doorsturen in te schakelen . Een waarde van 0 schakelt doorsturen uit. In de volgende opdrachtvoorbeelden wordt de waarde 1 gebruikt om doorsturen in te schakelen :

sysctl -w net.ipv4.ip_forward=1echo 1 > /proc/sys/net/ipv4/ip_forward

Als u doorsturen via IP permanent wilt maken, bewerkt u op elke Linux-server het bestand /etc/sysctl.conf en verwijdert u de belangrijkste hashtag (#) uit #net.ipv4.ip_forward=1 om pakketdoorsturen in te schakelen. Nadat u de bewerking hebt uitgevoerd, moet de vermelding er als volgt uitzien:

# Uncomment the next line to enable packet forwarding for IPv4 net.ipv4.ip_forward=1Deze wijziging wordt alleen van kracht als u de server opnieuw opstart of uitvoert

sysctl -p.Als de verwachte vermelding niet aanwezig is in het bestand sysctl.conf, raadpleegt u de documentatie voor de distributie die u gebruikt om doorsturen via IP in te schakelen. Normaal gesproken kunt u sysctl.conf bewerken om de ontbrekende regel aan het einde van het bestand toe te voegen om doorsturen via IP permanent in te schakelen.

Meerdere NIC's per server configureren(optioneel): u wordt aangeraden twee NIC's (NIC's) per Linux-server te gebruiken om de prestaties te verbeteren, hoewel het gebruik van twee optioneel is.

NIC 1 : deze NIC verwerkt verkeer van uw beheerde apparaten en moet zich op een openbaar netwerk met een openbaar IP-adres bevinden. Dit IP-adres is het adres dat u configureert in de siteconfiguratie. Dit adres kan één server of een load balancer vertegenwoordigen.

NIC 2 : deze NIC verwerkt verkeer naar uw on-premises resources en moet zich op uw interne privénetwerk bevinden zonder netwerksegmentatie.

Zorg ervoor dat linux-VM's in de cloud toegang hebben tot uw on-premises netwerk: als u Linux uitvoert als een VM in een cloud, moet u ervoor zorgen dat de server toegang heeft tot uw on-premises netwerk. Voor een VIRTUELE machine in Azure kunt u bijvoorbeeld Azure ExpressRoute of iets dergelijks gebruiken om toegang te bieden. Azure ExpressRoute is niet nodig wanneer u de server uitvoert in een on-premises VM.

Load balancers(optioneel):als u ervoor kiest om een load balancer toe te voegen, raadpleegt u de documentatie van uw leveranciers voor configuratiedetails. Houd rekening met netwerkverkeer en firewallpoorten die specifiek zijn voor Intune en de Microsoft Tunnel.

De tunnelserver reageert op GET-aanvragen met een statische pagina. Het antwoord wordt gebruikt als een test door load balancers als een manier om de levendigheid van de tunnelserver te controleren. Het antwoord is statisch en bevat geen gevoelige informatie.

VPN- en topniveaudomeinondersteuning per app : vpn-gebruik per app met intern gebruik van lokale domeinen op het hoogste niveau wordt niet ondersteund door Microsoft Tunnel.

Firewall

De Microsoft Tunnel en server gebruiken standaard de volgende poorten:

Binnenkomende poorten:

- TCP 443: vereist door Microsoft Tunnel.

- UDP 443: vereist door Microsoft Tunnel.

- TCP 22: optioneel. Wordt gebruikt voor SSH/SCP naar de Linux-server.

Uitgaande poorten:

- TCP 443: vereist voor toegang tot Intune-services. Vereist door Docker of Podman om installatiekopieën op te halen.

Wanneer u de serverconfiguratie voor de tunnel maakt, kunt u een andere poort opgeven dan de standaardwaarde 443. Als u een andere poort opgeeft, configureert u firewalls ter ondersteuning van uw configuratie.

Meer vereisten:

Voor toegang tot de beveiligingstokenservice en Azure Storage voor logboeken, biedt u toegang tot de volgende FQDN's:

- Beveiligingstokenservice:

*.sts.windows.net - Azure Storage voor tunnellogboeken:

*.blob.core.windows.net - Andere URL's voor opslageindpunten:

*.blob.storage.azure.net

- Beveiligingstokenservice:

De tunnel deelt dezelfde vereisten als netwerkeindpunten voor Microsoft Intune, met de toevoeging van poort TCP 22 en graph.microsoft.com.

Configureer firewallregels ter ondersteuning van de configuraties die worden beschreven in Microsoft-artefactregister (MAR) ClientFirewallregels configureren.

Proxy

U kunt een proxyserver gebruiken met Microsoft Tunnel.

Opmerking

Proxyserverconfiguraties worden niet ondersteund met versies van Android ouder dan versie 10. Zie VpnService.Builder in de documentatie voor Android-ontwikkelaars voor meer informatie.

Opmerking

Zorg ervoor dat uw Android LOB-toepassingen directe proxy of Proxy Auto-Configuration (PAC) ondersteunen voor zowel MDM als MAM.

Opmerking

Bekend probleem: gebruikers die zich proberen aan te melden bij Edge met hun persoonlijke of zakelijke account, kunnen problemen ondervinden wanneer een Proxy Auto-Configuration (PAC) is geconfigureerd. In dit scenario kan het aanmeldingsproces mislukken, waardoor de gebruiker geen toegang heeft tot interne resources.

Tijdelijke oplossingen: Om dit probleem op te lossen, biedt Microsoft Tunnel split tunneling als optie. Met split tunneling kunnen gebruikers alleen de routes opnemen waarvoor een proxy is vereist, terwijl aanmeldingsservers en verificatiepaden worden uitgesloten van routering via de tunnel. Deze tijdelijke oplossing zorgt ervoor dat het aanmeldingsproces niet wordt beïnvloed door de PAC-configuratie, zodat de gebruiker toegang heeft tot interne bronnen en op internet kan surfen.

Directe proxy is ook een optie zonder gesplitste tunneling om u aan te melden in Edge met behulp van bedrijfsaccounts. Dit omvat het configureren van Microsoft Tunnel om een directe proxy te gebruiken in plaats van een PAC-URL.

Als er geen gebruikersaanmelding vereist is in Edge, wordt PAC ondersteund voor normaal browsen en toegang tot interne resources.

De volgende overwegingen kunnen u helpen bij het configureren van de Linux-server en uw omgeving voor succes:

Een uitgaande proxy configureren voor Docker

Als u een interne proxy gebruikt, moet u mogelijk de Linux-host configureren om uw proxyserver te gebruiken met behulp van omgevingsvariabelen. Als u de variabelen wilt gebruiken, bewerkt u het bestand /etc/environment op de Linux-server en voegt u de volgende regels toe:

http_proxy=[address]

https_proxy=[address]Geverifieerde proxy's worden niet ondersteund.

De proxy kan geen onderbrekingen uitvoeren en inspecteren omdat de Linux-server wederzijdse TLS-verificatie gebruikt bij het maken van verbinding met Intune.

Configureer Docker om de proxy te gebruiken om installatiekopieën op te halen. Hiervoor bewerkt u het bestand /etc/systemd/system/docker.service.d/http-proxy.conf op de Linux-server en voegt u de volgende regels toe:

[Service] Environment="HTTP_PROXY=http://your.proxy:8080/" Environment="HTTPS_PROXY=https://your.proxy:8080/" Environment="NO_PROXY=127.0.0.1,localhost"Opmerking

Microsoft Tunnel biedt geen ondersteuning voor Microsoft Entra toepassingsproxy of vergelijkbare proxyoplossingen.

Een uitgaande proxy configureren voor Podman

De volgende details kunnen u helpen bij het configureren van een interne proxy bij het gebruik van Podman:

Geverifieerde proxy's worden niet ondersteund.

De proxy kan geen onderbrekingen uitvoeren en inspecteren omdat de Linux-server wederzijdse TLS-verificatie gebruikt bij het maken van verbinding met Intune.

Podman leest HTTP-proxygegevens die zijn opgeslagen in /etc/profile.d/http_proxy.sh. Als dit bestand niet op uw server bestaat, maakt u het. Bewerk http_proxy.sh om de volgende twee regels toe te voegen. In de volgende regels is 10.10.10.1:3128 een voorbeeld van adres:poortvermelding. Wanneer u deze regels toevoegt, vervangt u 10.10.1.1:3128 door de waarden voor het IP-adres van uw proxy :poort:

export HTTP_PROXY=http://10.10.10.1:3128

export HTTPS_PROXY=http://10.10.10.1:3128Als u toegang hebt tot de Red Hat-klantportal, kunt u het Knowledge Base artikel bekijken dat aan deze oplossing is gekoppeld. Zie HTTP-proxyvariabelen instellen voor Podman - Red Hat-klantportal.

Wanneer u deze twee regels toevoegt aan http_proxy.sh voordat u Microsoft Tunnel Gateway installeert door mstunnel-setup uit te voeren, configureert het script automatisch de omgevingsvariabelen van de Tunnel Gateway-proxy in /etc/mstunnel/env.sh.

Voer de volgende acties uit om een proxy te configureren nadat de installatie van De Microsoft Tunnel Gateway is voltooid:

Wijzig of maak het bestand /etc/profile.d/http_proxy.sh en voeg de twee regels van het vorige opsommingsteken toe.

Bewerk /etc/mstunnel/env.sh en voeg de volgende twee regels toe aan het einde van het bestand. Vervang, net als de vorige regels, de voorbeeldwaarde adres:poortvan 10.10.10.1:3128 door de waarden voor uw proxy-IP-adres :poort:

HTTP_PROXY=http://10.10.10.1:3128

HTTPS_PROXY=http://10.10.10.1:3128Start de Tunnel Gateway-server opnieuw op: uitvoeren

mst-cli server restart

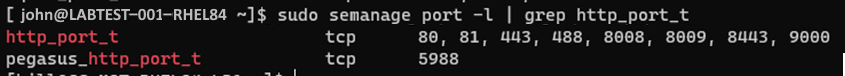

Houd er rekening mee dat RHEL SELinux gebruikt. Omdat een proxy die niet wordt uitgevoerd op een SELinux-poort voor http_port_t extra configuratie kan vereisen, controleert u het gebruik van door SELinux beheerde poorten voor http. Voer de volgende opdracht uit om de configuraties weer te geven:

sudo semanage port -l | grep "http_port_t"Voorbeeld van de resultaten van de opdracht poortcontrole. In dit voorbeeld gebruikt de proxy 3128 en wordt deze niet weergegeven:

Als uw proxy wordt uitgevoerd op een van de SELinux-poorten voor http_port_t, kunt u doorgaan met het tunnelgateway-installatieproces.

Als uw proxy niet wordt uitgevoerd op een SELinux-poort voor http_port_t zoals in het vorige voorbeeld, moet u extra configuraties maken.

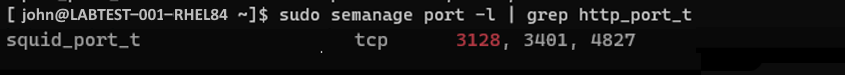

Als uw proxypoort niet wordt vermeld voorhttp_port_t, controleert u of de proxypoort wordt gebruikt door een andere service. Gebruik de opdracht semanage om eerst de poort te controleren die uw proxy gebruikt en later, indien nodig, om deze te wijzigen. Voer het volgende uit om de poort te controleren die uw proxy gebruikt:

sudo semanage port -l | grep "your proxy port"Voorbeeld van de resultaten van het controleren op een service die de poort kan gebruiken:

In het voorbeeld wordt de verwachte poort (3128) gebruikt door squid, die toevallig een OSS-proxyservice is. Squid proxy SELinux-beleid maakt deel uit van veel algemene distributies. Omdat squid gebruikmaakt van poort 3128 (onze voorbeeldpoort), moeten we de http_port_t poorten wijzigen en poort 3128 toevoegen om toe te staan via SELinux voor de proxy die door Tunnel wordt gebruikt. Voer de volgende opdracht uit om het poortgebruik te wijzigen:

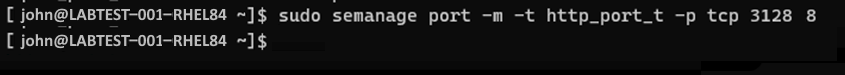

sudo semanage port -m -t http_port_t -p tcp "your proxy port"Voorbeeld van de opdracht om de poort te wijzigen:

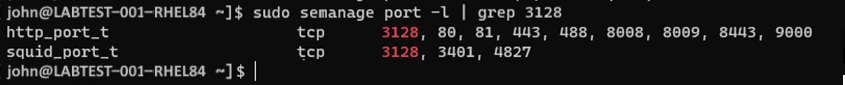

Nadat u de opdracht hebt uitgevoerd om de poort te wijzigen, voert u de volgende opdracht uit om te controleren of de poort wordt gebruikt door een andere service:

sudo semanage port -l | grep "your proxy port"Voorbeeld van de opdracht om de poort te controleren na het wijzigen van de poort:

In dit voorbeeld is poort 3128 nu gekoppeld aan zowel http_port-t als squid_port_t. Dat resultaat wordt verwacht. Als uw proxypoort niet wordt vermeld bij het uitvoeren van de sudo semanage-poort -l | grep 'your_proxy_port' -opdracht, voert u de opdracht uit om de poort opnieuw te wijzigen, maar de -m in de semanage-opdracht met -a:

sudo semanage port -a -t http_port_t -p tcp "your proxy port"

Podman configureren om de proxy te gebruiken voor het downloaden van installatiekopieënupdates

U kunt Podman configureren om de proxy te gebruiken om bijgewerkte installatiekopieën voor Podman te downloaden (pullen):

Gebruik op de tunnelserver een opdrachtprompt om de volgende opdracht uit te voeren om een editor te openen voor het onderdrukkingsbestand voor de Microsoft Tunnel-service:

systemctl edit --force mstunnel_monitorVoeg de volgende vier regels toe aan het bestand. Vervang elk exemplaar van [adres] door uw proxy-DN of adres en sla het bestand vervolgens op:

[Service] Environment="http_proxy=[address]" Environment="https_proxy=[address]"Voer vervolgens het volgende uit bij de opdrachtprompt:

systemctl restart mstunnel_monitorVoer ten slotte het volgende uit bij de opdrachtprompt om te bevestigen dat de configuratie is geslaagd:

systemctl show mstunnel_monitor | grep http_proxyAls de configuratie is geslaagd, lijken de resultaten op de volgende informatie:

Environment="http_proxy=address:port" Environment="https_proxy=address:port"

De proxyserver bijwerken die wordt gebruikt door de tunnelserver

Als u de proxyserverconfiguratie wilt wijzigen die wordt gebruikt door de Linux-host van de tunnelserver, gebruikt u de volgende procedure:

Bewerk op de tunnelserver /etc/mstunnel/env.sh en geef de nieuwe proxyserver op.

Uitvoeren

mst-cli install.Met deze opdracht worden de containers opnieuw opgebouwd met de details van de nieuwe proxyserver. Tijdens dit proces wordt u gevraagd om de inhoud van /etc/mstunnel/env.sh te controleren en ervoor te zorgen dat het certificaat is geïnstalleerd. Het certificaat moet al aanwezig zijn uit de vorige proxyserverconfiguratie.

Voer ja in om beide te bevestigen en de configuratie te voltooien.

Platforms

Apparaten moeten zijn ingeschreven voor Intune om te worden ondersteund met Microsoft Tunnel. Alleen de volgende apparaatplatforms worden ondersteund:

iOS/iPadOS

Android Enterprise:

- Volledig beheerd

- Corporate-Owned werkprofiel

- Personally-Owned Werkprofiel

Opmerking

Toegewezen Android Enterprise-apparaten worden niet ondersteund door Microsoft Tunnel.

Alle platformen ondersteunen de volgende functionaliteit:

- Microsoft Entra verificatie naar de tunnel met behulp van gebruikersnaam en wachtwoord.

- Active Directory Federation Services (AD FS)-verificatie naar de tunnel met behulp van gebruikersnaam en wachtwoord.

- Ondersteuning per app.

- Handmatige tunnel met volledige apparaat via een Tunnel-app, waarbij de gebruiker VPN start en Verbinding maken selecteert.

- Split tunneling. In iOS worden regels voor split tunneling echter genegeerd wanneer uw VPN-profiel gebruikmaakt van VPN per app.

Ondersteuning voor een proxy is beperkt tot de volgende platforms:

- Android 10 en hoger

- iOS/iPadOS

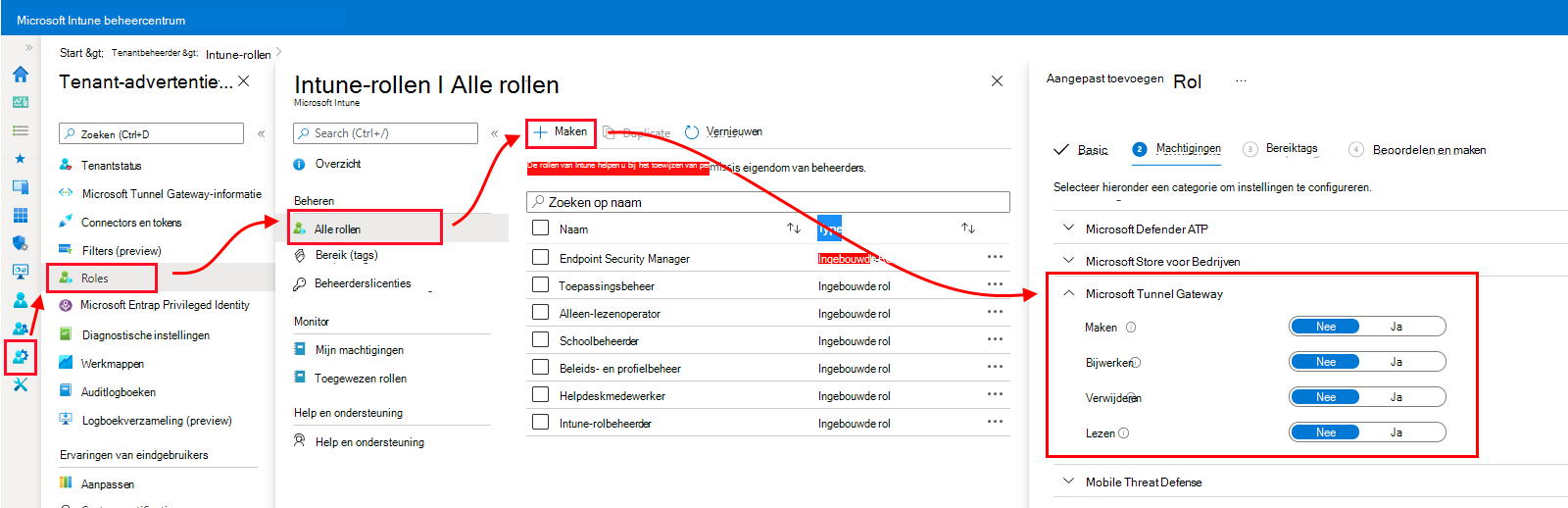

Machtigingen

Als u de Microsoft Tunnel wilt beheren, moeten gebruikers machtigingen hebben die zijn opgenomen in de groep Microsoft Tunnel Gateway-machtigingen in Intune. Standaard beschikken Intune beheerders en Microsoft Entra beheerders over deze machtigingen. U kunt ze ook toevoegen aan aangepaste rollen die u voor uw Intune tenant maakt.

Tijdens het configureren van een rol vouwt u op de pagina MachtigingenMicrosoft Tunnel Gateway uit en selecteert u vervolgens de machtigingen die u wilt verlenen.

De Microsoft Tunnel Gateway-machtigingengroep verleent de volgende machtigingen:

Maken : Microsoft Tunnel Gateway-servers en -sites configureren. Serverconfiguraties omvatten instellingen voor IP-adresbereiken, DNS-servers, poorten en regels voor gesplitste tunneling. Sites zijn logische groeperingen van meerdere servers die Ondersteuning bieden voor Microsoft Tunnel.

Bijwerken (wijzigen) - Microsoft Tunnel Gateway-serverconfiguraties en -sites bijwerken. Serverconfiguraties omvatten instellingen voor IP-adresbereiken, DNS-servers, poorten en regels voor gesplitste tunneling. Sites zijn logische groeperingen van meerdere servers die Ondersteuning bieden voor Microsoft Tunnel.

Verwijderen : verwijder Microsoft Tunnel Gateway-serverconfiguraties en -sites. Serverconfiguraties omvatten instellingen voor IP-adresbereiken, DNS-servers, poorten en regels voor gesplitste tunneling. Sites zijn logische groeperingen van meerdere servers die Ondersteuning bieden voor Microsoft Tunnel.

Lees : configuraties en sites van Microsoft Tunnel Gateway-servers weergeven. Serverconfiguraties omvatten instellingen voor IP-adresbereiken, DNS-servers, poorten en regels voor gesplitste tunneling. Sites zijn logische groeperingen van meerdere servers die Ondersteuning bieden voor Microsoft Tunnel.

Het hulpprogramma gereedheid uitvoeren

Voordat u een serverinstallatie start, raden we u aan de meest recente versie van het hulpprogramma mst-readiness te downloaden en uit te voeren. Het hulpprogramma is een script dat wordt uitgevoerd op uw Linux-server en de volgende acties uitvoert:

Controleert of het Microsoft Entra-account dat u gebruikt om Microsoft Tunnel te installeren, de vereiste rollen heeft om de inschrijving te voltooien.

Bevestigt dat uw netwerkconfiguratie Microsoft Tunnel toegang geeft tot de vereiste Microsoft-eindpunten.

Controleert op de aanwezigheid van de module ip_tables op de Linux-server. Deze controle is toegevoegd aan het script op 11 februari 2022, toen ondersteuning voor RHEL 8.5 werd toegevoegd. RhEL 8.5 later laadt de ip_tables module niet standaard. Als ze ontbreken nadat de Linux-server is geïnstalleerd, moet u de ip_tables-module handmatig laden.

Belangrijk

Het hulpprogramma gereedheid valideert geen binnenkomende poorten. Dit is een veelvoorkomende onjuiste configuratie. Nadat het hulpprogramma gereedheid is uitgevoerd, controleert u de firewallvereisten en controleert u handmatig of uw firewalls binnenkomend verkeer doorgeven.

Het hulpprogramma mst-readiness heeft een afhankelijkheid van jq, een JSON-processor met opdrachtregels. Voordat u het hulpprogramma gereedheid uitvoert, moet u ervoor zorgen dat jq is geïnstalleerd. Zie de documentatie voor de versie van Linux die u gebruikt voor meer informatie over het ophalen en installeren van jq.

Het hulpprogramma gereedheid gebruiken:

Haal de meest recente versie van het hulpprogramma gereedheid op met behulp van een van de volgende methoden:

Download het hulpprogramma rechtstreeks met behulp van een webbrowser. Ga naar https://aka.ms/microsofttunnelready om een bestand met de naam mst-readiness te downloaden.

Meld u aan bij Microsoft Intune beheercentrum>Tenantbeheer>Microsoft Tunnel Gateway, selecteer het tabblad Servers, selecteer Maken om het deelvenster Een server maken te openen en selecteer vervolgens Hulpprogramma voor gereedheid downloaden.

Gebruik een Linux-opdracht om het hulpprogramma voor gereedheid rechtstreeks op te halen. U kunt bijvoorbeeld wget of curl gebruiken om de koppeling te openen https://aka.ms/microsofttunnelready.

Als u bijvoorbeeld wget - en logboekgegevens wilt gebruiken om gereed te zijn tijdens het downloaden, voert u

wget --output-document=mst-readiness https://aka.ms/microsofttunnelready

Het script kan worden uitgevoerd vanaf elke Linux-server die zich op hetzelfde netwerk bevindt als de server die u wilt installeren, waardoor netwerkbeheerders het script kunnen gebruiken om netwerkproblemen onafhankelijk op te lossen.

Voer het script uit met de volgende opdrachten om uw netwerk- en Linux-configuratie te valideren. Met deze opdrachten stelt u de uitvoeringsmachtigingen voor het script in, controleert u of de tunnel verbinding kan maken met de juiste eindpunten en controleert u vervolgens op de aanwezigheid van hulpprogramma's die tunnel gebruikt:

sudo chmod +x ./mst-readinesssudo ./mst-readiness network- Met deze opdracht worden de volgende acties uitgevoerd en wordt vervolgens een geslaagde of fout gerapporteerd voor beide:- Probeert verbinding te maken met elk Microsoft-eindpunt dat de tunnel gaat gebruiken.

- Controleert of de vereiste poorten zijn geopend in uw firewall.

sudo ./mst-readiness utils- Met deze opdracht wordt gevalideerd dat hulpprogramma's die worden gebruikt door Tunnel, zoals Docker of Podman, en ip_tables beschikbaar zijn.

Voer het script uit met de volgende opdrachtregel om te controleren of het account dat u gebruikt om Microsoft Tunnel te installeren de vereiste rollen en machtigingen heeft om de inschrijving te voltooien:

./mst-readiness accountHet script vraagt u om een andere computer te gebruiken met een webbrowser, die u gebruikt om te verifiëren voor Microsoft Entra ID en om te Intune. Het hulpprogramma meldt geslaagd of een fout.

Zie Naslaginformatie voor mst-cli in het naslagartikel voor Microsoft Tunnel voor meer informatie over dit hulpprogramma.

Handmatig ip_tables laden

Hoewel de meeste Linux-distributies de ip_tables-module automatisch laden, is het mogelijk dat sommige distributies niet worden geladen. RHEL 8.5 laadt bijvoorbeeld niet standaard de ip_tables.

Als u wilt controleren op de aanwezigheid van deze module, voert u de meest recente versie van het hulpprogramma mst-readiness uit op de Linux-server. De controle op ip_tables is op 11 februari 2022 toegevoegd aan het script voor gereedheidshulpprogramma's.

Als de module niet aanwezig is, stopt het hulpprogramma bij de controle van de ip_tables module. In dit scenario kunt u de volgende opdrachten uitvoeren om de module handmatig te laden.

De ip_tables-module handmatig laden

Voer in de context van sudo de volgende opdrachten uit op uw Linux-server:

Valideer de aanwezigheid van ip_tables op de server:

lsmod |grep ip_tablesAls ip_tables niet aanwezig is, voert u het volgende uit om de module onmiddellijk in de kernel te laden, zonder opnieuw op te starten:

/sbin/modprobe ip_tablesVoer de validatie opnieuw uit om te bevestigen dat de tabellen nu zijn geladen:

lsmod |grep ip_tables

Belangrijk

Bij het bijwerken van de Tunnel-server blijft een handmatig geladen ip_tables module mogelijk niet behouden. Dit kan nodig zijn om de module opnieuw te laden nadat de update is voltooid. Nadat de server is bijgewerkt, controleert u de server op de aanwezigheid van de ip_tables-module.

Als de tabellen niet aanwezig zijn, gebruikt u de voorgaande stappen om de module opnieuw te laden, met de extra stap om de server opnieuw op te starten nadat de module is geladen.

Linux configureren om ip_tables te laden tijdens het opstarten

Voer in de context van sudo de volgende opdracht uit op uw Linux-server om een configuratiebestand te maken dat de ip_tables tijdens het opstarten in de kernel laadt: echo ip_tables > /etc/modules-load.d/mstunnel_iptables.conf

De tun-module handmatig laden

Microsoft Tunnel vereist de tun-module , maar sommige Linux-distributies laden de tun-module niet standaard.

Voer het volgende uit om het heden van de tun-module op de server te valideren: lsmod |grep tun

Als tun niet aanwezig is, voert u het volgende uit om de module onmiddellijk in de kernel te laden, zonder opnieuw op te starten:

/sbin/modprobe tunVoer de validatie opnieuw uit om te bevestigen dat de tun-module nu is geladen:

lsmod |grep tun

Belangrijk

Bij het bijwerken van de Tunnel-server blijft een handmatig geladen tun-module mogelijk niet behouden. Dit kan nodig zijn om de module opnieuw te laden nadat de update is voltooid. Nadat de serverupdate is voltooid, controleert u de server op de aanwezigheid van de tun-module .

Als deze niet aanwezig is, gebruikt u de voorgaande stappen om de module opnieuw te laden, met de extra stap om de server opnieuw op te starten nadat de module is geladen.

Linux configureren om tun bij het opstarten te laden

Voer in de context van sudo de volgende opdracht uit op uw Linux-server om een configuratiebestand te maken dat tun in de kernel laadt tijdens de opstarttijd: echo tun > /etc/modules-load.d/mstunnel_tun.conf

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor