Federatieve verificatie met hoge beschikbaarheid Fase 1: Azure configureren

In deze fase maakt u de resourcegroepen, het virtuele netwerk (VNet) en beschikbaarheidssets in Azure die als host fungeren voor de virtuele machines in fase 2, 3 en 4. U moet deze fase voltooien voordat u verdergaat met Fase 2: Domeincontrollers configureren. Zie Federatieve verificatie met hoge beschikbaarheid implementeren voor Microsoft 365 in Azure voor alle fasen.

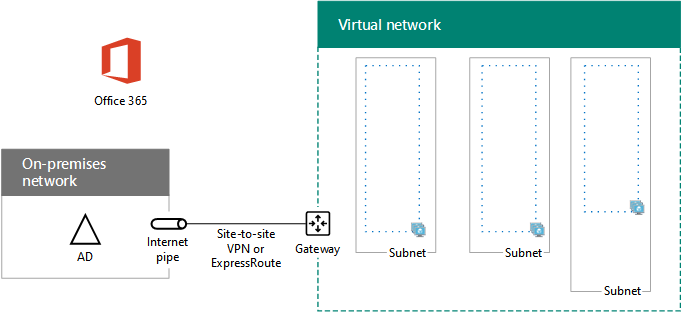

Azure moet worden ingericht met deze basisonderdelen:

Resourcegroepen

Een cross-premises virtueel Azure-netwerk (VNet) met subnetten voor het hosten van de virtuele Azure-machines

Netwerkbeveiligingsgroepen voor het uitvoeren van subnetisolatie

Beschikbaarheidssets

Azure-onderdelen configureren

Vul de volgende tabellen in voordat u begint met het configureren van Azure-onderdelen. Om u te helpen bij de procedures voor het configureren van Azure, drukt u deze sectie af en schrijft u de benodigde informatie op of kopieert u deze sectie naar een document en vult u deze in. Vul tabel V in voor de instellingen van het VNet.

| Item | Configuratie-instelling | Beschrijving | Value |

|---|---|---|---|

| 1. |

VNet-naam |

Een naam die moet worden toegewezen aan het VNet (bijvoorbeeld FedAuthNet). |

|

| 2. |

VNet-locatie |

Het regionale Azure-datacenter dat het virtuele netwerk bevat. |

|

| 3. |

IP-adres van VPN-apparaat |

Het openbare IPv4-adres van de interface van uw VPN-apparaat op internet. |

|

| 4. |

VNet-adresruimte |

De adresruimte voor het virtuele netwerk. Neem contact op met uw IT-afdeling om deze adresruimte te bepalen. |

|

| 5. |

Gedeelde IPsec-sleutel |

Een willekeurige, alfanumerieke tekenreeks van 32 tekens die wordt gebruikt om beide zijden van de site-naar-site-VPN-verbinding te verifiëren. Neem contact op met uw IT- of beveiligingsafdeling om deze sleutelwaarde te bepalen. Zie ook Een willekeurige tekenreeks maken voor een vooraf gedeelde IPsec-sleutel. |

|

Tabel V: Configuratie van meerdere virtuele netwerken

Vul vervolgens Tabel S in voor de subnetten van deze oplossing. Alle adresruimten moeten de CIDR-indeling (Classless Interdomain Routing) hebben, ook wel netwerkvoorvoegselindeling genoemd. Een voorbeeld is 10.24.64.0/20.

Geef voor de eerste drie subnetten een naam en één IP-adresruimte op op basis van de adresruimte van het virtuele netwerk. Bepaal voor het gatewaysubnet de 27-bits adresruimte (met een voorvoegsellengte /27) voor het Azure-gatewaysubnet met het volgende:

Stel de variabele bits in de adresruimte van het VNet in op 1, tot de bits die worden gebruikt door het gatewaysubnet en stel de resterende bits in op 0.

Converteer de resulterende bits naar decimaal en druk deze uit als een adresruimte met de lengte van het voorvoegsel ingesteld op de grootte van het gatewaysubnet.

Zie Adresruimtecalculator voor Azure Gateway-subnetten voor een PowerShell-opdrachtblok en C# of Python-consoletoepassing waarmee deze berekening voor u wordt uitgevoerd.

Neem contact op met uw IT-afdeling om deze adresruimten te bepalen vanuit de adresruimte van het virtuele netwerk.

| Item | Subnetnaam | Subnetadresruimte | Doel |

|---|---|---|---|

| 1. |

|

|

Het subnet dat wordt gebruikt door de domeincontroller Active Directory Domain Services (AD DS) en virtuele machines (VM's) voor adreslijstsynchronisatieservers. |

| 2. |

|

|

Het subnet dat wordt gebruikt door de AD FS-VM's. |

| 3. |

|

|

Het subnet dat wordt gebruikt door de webtoepassingsproxy-VM's. |

| 4. |

GatewaySubnet |

|

Het subnet dat wordt gebruikt door de Azure-gateway-VM's. |

Tabel S: Subnetten in het virtuele netwerk

Vul vervolgens Tabel I in voor de statische IP-adressen die zijn toegewezen aan virtuele machines en load balancer-exemplaren.

| Item | Doel | IP-adres in het subnet | Value |

|---|---|---|---|

| 1. |

Statisch IP-adres van de eerste domeincontroller |

Het vierde mogelijke IP-adres voor de adresruimte van het subnet dat is gedefinieerd in item 1 van tabel S. |

|

| 2. |

Statisch IP-adres van de tweede domeincontroller |

Het vijfde mogelijke IP-adres voor de adresruimte van het subnet dat is gedefinieerd in item 1 van tabel S. |

|

| 3. |

Statisch IP-adres van de adreslijstsynchronisatieserver |

Het zesde mogelijke IP-adres voor de adresruimte van het subnet dat is gedefinieerd in item 1 van tabel S. |

|

| 4. |

Statisch IP-adres van de interne load balancer voor de AD FS-servers |

Het vierde mogelijke IP-adres voor de adresruimte van het subnet dat is gedefinieerd in item 2 van tabel S. |

|

| 5. |

Statisch IP-adres van de eerste AD FS-server |

Het vijfde mogelijke IP-adres voor de adresruimte van het subnet dat is gedefinieerd in item 2 van tabel S. |

|

| 6. |

Statisch IP-adres van de tweede AD FS-server |

Het zesde mogelijke IP-adres voor de adresruimte van het subnet dat is gedefinieerd in item 2 van tabel S. |

|

| 7. |

Statisch IP-adres van de eerste webtoepassingsproxyserver |

Het vierde mogelijke IP-adres voor de adresruimte van het subnet dat is gedefinieerd in item 3 van tabel S. |

|

| 8. |

Statisch IP-adres van de tweede webtoepassingsproxyserver |

Het vijfde mogelijke IP-adres voor de adresruimte van het subnet dat is gedefinieerd in item 3 van tabel S. |

|

Tabel I: Statische IP-adressen in het virtuele netwerk

Vul tabel D in voor twee DNS-servers (Domain Name System) in uw on-premises netwerk die u wilt gebruiken bij het instellen van de domeincontrollers in uw virtuele netwerk. Neem contact op met uw IT-afdeling om deze lijst te bepalen.

| Item | Beschrijvende naam van DNS-server | IP-adres van DNS-server |

|---|---|---|

| 1. |

|

|

| 2. |

|

|

Tabel D: On-premises DNS-servers

Als u pakketten wilt routeren van het cross-premises netwerk naar het netwerk van uw organisatie via de site-naar-site-VPN-verbinding, moet u het virtuele netwerk configureren met een lokaal netwerk met een lijst met de adresruimten (in CIDR-notatie) voor alle bereikbare locaties in het on-premises netwerk van uw organisatie. De lijst met adresruimten die uw lokale netwerk definiëren, moet uniek zijn en mag niet overlappen met de adresruimte die wordt gebruikt voor andere virtuele netwerken of andere lokale netwerken.

Vul tabel L in voor de set lokale netwerkadresruimten. Houd er rekening mee dat er drie lege vermeldingen worden weergegeven, maar dat u er meestal meer nodig hebt. Neem contact op met uw IT-afdeling om deze lijst met adresruimten te bepalen.

| Item | Lokale netwerkadresruimte |

|---|---|

| 1. |

|

| 2. |

|

| 3. |

|

Tabel L: Adresvoorvoegsels voor het lokale netwerk

Nu gaan we beginnen met het bouwen van de Azure-infrastructuur voor het hosten van uw federatieve verificatie voor Microsoft 365.

Opmerking

Met de volgende opdrachtsets wordt de meest recente versie van Azure PowerShell gebruikt. Zie Aan de slag met Azure PowerShell.

Start eerst een Azure PowerShell prompt en meld u aan bij uw account.

Connect-AzAccount

Tip

Als u kant-en-klare PowerShell-opdrachtblokken wilt genereren op basis van uw aangepaste instellingen, gebruikt u deze Microsoft Excel-configuratiewerkmap.

Haal de naam van uw abonnement op met de volgende opdracht.

Get-AzSubscription | Sort Name | Select Name

Voor oudere versies van Azure PowerShell gebruikt u in plaats daarvan deze opdracht.

Get-AzSubscription | Sort Name | Select SubscriptionName

Stel uw Azure-abonnement in. Vervang alles tussen de aanhalingstekens, inclusief de < tekens en > , door de juiste naam.

$subscrName="<subscription name>"

Select-AzSubscription -SubscriptionName $subscrName

Maak vervolgens de nieuwe resourcegroepen. Als u een unieke set namen van resourcegroepen wilt bepalen, gebruikt u deze opdracht om uw bestaande resourcegroepen weer te geven.

Get-AzResourceGroup | Sort ResourceGroupName | Select ResourceGroupName

Vul de volgende tabel in voor de set unieke namen van resourcegroepen.

| Item | Naam van resourcegroep | Doel |

|---|---|---|

| 1. |

|

Domeincontrollers |

| 2. |

|

AD FS-servers |

| 3. |

|

Proxyservers voor webtoepassingen |

| 4. |

|

Infrastructuurelementen |

Tabel R: Resourcegroepen

Maak uw nieuwe resourcegroepen met deze opdrachten.

$locName="<an Azure location, such as West US>"

$rgName="<Table R - Item 1 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 2 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 3 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 4 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

Vervolgens maakt u het virtuele Azure-netwerk en de bijbehorende subnetten.

$rgName="<Table R - Item 4 - Resource group name column>"

$locName="<your Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$vnetAddrPrefix="<Table V - Item 4 - Value column>"

$dnsServers=@( "<Table D - Item 1 - DNS server IP address column>", "<Table D - Item 2 - DNS server IP address column>" )

# Get the shortened version of the location

$locShortName=(Get-AzResourceGroup -Name $rgName).Location

# Create the subnets

$subnet1Name="<Table S - Item 1 - Subnet name column>"

$subnet1Prefix="<Table S - Item 1 - Subnet address space column>"

$subnet1=New-AzVirtualNetworkSubnetConfig -Name $subnet1Name -AddressPrefix $subnet1Prefix

$subnet2Name="<Table S - Item 2 - Subnet name column>"

$subnet2Prefix="<Table S - Item 2 - Subnet address space column>"

$subnet2=New-AzVirtualNetworkSubnetConfig -Name $subnet2Name -AddressPrefix $subnet2Prefix

$subnet3Name="<Table S - Item 3 - Subnet name column>"

$subnet3Prefix="<Table S - Item 3 - Subnet address space column>"

$subnet3=New-AzVirtualNetworkSubnetConfig -Name $subnet3Name -AddressPrefix $subnet3Prefix

$gwSubnet4Prefix="<Table S - Item 4 - Subnet address space column>"

$gwSubnet=New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $gwSubnet4Prefix

# Create the virtual network

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName -Location $locName -AddressPrefix $vnetAddrPrefix -Subnet $gwSubnet,$subnet1,$subnet2,$subnet3 -DNSServer $dnsServers

Vervolgens maakt u netwerkbeveiligingsgroepen voor elk subnet met virtuele machines. Als u subnetisolatie wilt uitvoeren, kunt u regels toevoegen voor de specifieke typen verkeer die zijn toegestaan of geweigerd aan de netwerkbeveiligingsgroep van een subnet.

# Create network security groups

$vnet=Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

New-AzNetworkSecurityGroup -Name $subnet1Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $subnet1Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnet1Name -AddressPrefix $subnet1Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $subnet2Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $subnet2Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnet2Name -AddressPrefix $subnet2Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $subnet3Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $subnet3Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnet3Name -AddressPrefix $subnet3Prefix -NetworkSecurityGroup $nsg

$vnet | Set-AzVirtualNetwork

Gebruik vervolgens deze opdrachten om de gateways voor de site-naar-site-VPN-verbinding te maken.

$rgName="<Table R - Item 4 - Resource group name column>"

$locName="<Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name "GatewaySubnet"

# Attach a virtual network gateway to a public IP address and the gateway subnet

$publicGatewayVipName="PublicIPAddress"

$vnetGatewayIpConfigName="PublicIPConfig"

New-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName -Location $locName -AllocationMethod Dynamic

$publicGatewayVip=Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName

$vnetGatewayIpConfig=New-AzVirtualNetworkGatewayIpConfig -Name $vnetGatewayIpConfigName -PublicIpAddressId $publicGatewayVip.Id -Subnet $subnet

# Create the Azure gateway

$vnetGatewayName="AzureGateway"

$vnetGateway=New-AzVirtualNetworkGateway -Name $vnetGatewayName -ResourceGroupName $rgName -Location $locName -GatewayType Vpn -VpnType RouteBased -IpConfigurations $vnetGatewayIpConfig

# Create the gateway for the local network

$localGatewayName="LocalNetGateway"

$localGatewayIP="<Table V - Item 3 - Value column>"

$localNetworkPrefix=@( <comma-separated, double-quote enclosed list of the local network address prefixes from Table L, example: "10.1.0.0/24", "10.2.0.0/24"> )

$localGateway=New-AzLocalNetworkGateway -Name $localGatewayName -ResourceGroupName $rgName -Location $locName -GatewayIpAddress $localGatewayIP -AddressPrefix $localNetworkPrefix

# Define the Azure virtual network VPN connection

$vnetConnectionName="S2SConnection"

$vnetConnectionKey="<Table V - Item 5 - Value column>"

$vnetConnection=New-AzVirtualNetworkGatewayConnection -Name $vnetConnectionName -ResourceGroupName $rgName -Location $locName -ConnectionType IPsec -SharedKey $vnetConnectionKey -VirtualNetworkGateway1 $vnetGateway -LocalNetworkGateway2 $localGateway

Opmerking

Federatieve verificatie van afzonderlijke gebruikers is niet afhankelijk van on-premises resources. Als deze site-naar-site-VPN-verbinding echter niet meer beschikbaar is, ontvangen de domeincontrollers in het VNet geen updates voor gebruikersaccounts en groepen die zijn gemaakt in de on-premises Active Directory Domain Services. Om ervoor te zorgen dat dit niet gebeurt, kunt u hoge beschikbaarheid configureren voor uw site-naar-site-VPN-verbinding. Zie Maximaal beschikbare cross-premises en VNet-naar-VNet-connectiviteit voor meer informatie

Noteer vervolgens het openbare IPv4-adres van de Azure VPN-gateway voor uw virtuele netwerk vanaf de weergave van deze opdracht:

Get-AzPublicIpAddress -Name $publicGatewayVipName -ResourceGroupName $rgName

Configureer vervolgens uw on-premises VPN-apparaat om verbinding te maken met de Azure VPN-gateway. Zie Uw VPN-apparaat configureren voor meer informatie.

Als u uw on-premises VPN-apparaat wilt configureren, hebt u het volgende nodig:

Het openbare IPv4-adres van de Azure VPN-gateway.

De vooraf gedeelde IPsec-sleutel voor de site-naar-site-VPN-verbinding (tabel V - item 5 - kolom Waarde).

Controleer vervolgens of de adresruimte van het virtuele netwerk bereikbaar is vanaf uw on-premises netwerk. Dit wordt meestal gedaan door een route toe te voegen die overeenkomt met de adresruimte van het virtuele netwerk aan uw VPN-apparaat en die route vervolgens te adverteren naar de rest van de routeringsinfrastructuur van uw organisatienetwerk. Neem contact op met uw IT-afdeling om te bepalen hoe u dit doet.

Definieer vervolgens de namen van drie beschikbaarheidssets. Vul tabel A in.

| Item | Doel | Naam van beschikbaarheidsset |

|---|---|---|

| 1. |

Domeincontrollers |

|

| 2. |

AD FS-servers |

|

| 3. |

Proxyservers voor webtoepassingen |

|

Tabel A: Beschikbaarheidssets

U hebt deze namen nodig wanneer u de virtuele machines maakt in fase 2, 3 en 4.

Maak de nieuwe beschikbaarheidssets met deze Azure PowerShell opdrachten.

$locName="<the Azure location for your new resource group>"

$rgName="<Table R - Item 1 - Resource group name column>"

$avName="<Table A - Item 1 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 2 - Resource group name column>"

$avName="<Table A - Item 2 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 3 - Resource group name column>"

$avName="<Table A - Item 3 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

Dit is de configuratie die het resultaat is van de succesvolle voltooiing van deze fase.

Fase 1: De Azure-infrastructuur voor federatieve verificatie met hoge beschikbaarheid voor Microsoft 365

Volgende stap

Gebruik fase 2: domeincontrollers configureren om door te gaan met de configuratie van deze workload.

Zie ook

Federatieve verificatie met hoge beschikbaarheid implementeren voor Microsoft 365 in Azure

Federatieve identiteit voor uw Microsoft 365-ontwikkel-/testomgeving

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor