Windows-apparaten onboarden met behulp van groepsbeleid

Belangrijk

Sommige informatie in dit artikel heeft betrekking op een vooraf uitgebracht product dat aanzienlijk kan worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen garanties, expliciet of impliciet, met betrekking tot de informatie die hier wordt verstrekt.

Van toepassing op:

- Groepsbeleid

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Opmerking

Als u groepsbeleid (GP)-updates wilt gebruiken om het pakket te implementeren, moet u Windows Server 2008 R2 of hoger gebruiken.

Voor Windows Server 2019 en Windows Server 2022 moet u mogelijk NT AUTHORITY\Well-Known-System-Account vervangen door NT AUTHORITY\SYSTEM van het XML-bestand dat door de groepsbeleid voorkeur wordt gemaakt.

Opmerking

Als u de nieuwe, geïntegreerde Microsoft Defender voor Eindpunt-oplossing voor Windows Server 2012 R2 en 2016 gebruikt, moet u ervoor zorgen dat u de nieuwste ADMX-bestanden in uw centrale archief gebruikt om toegang te krijgen tot de juiste Microsoft Defender voor Eindpunt beleidsopties. Raadpleeg How to create and manage the Central Store for groepsbeleid Administrative Templates in Windows and download the latest files for use with Windows 10.

Bekijk De architectuur en implementatiemethode van Defender voor Eindpunt identificeren om de verschillende paden te zien in het implementeren van Defender voor Eindpunt.

Open het GP-configuratiepakketbestand (

WindowsDefenderATPOnboardingPackage.zip) dat u hebt gedownload van de service-onboardingwizard. U kunt het pakket ook ophalen via de Microsoft Defender-portal:Selecteer in het navigatiedeelvenster Instellingen>Eindpunten>Onboarding van apparaatbeheer>.

Selecteer het besturingssysteem.

Selecteer groepsbeleid in het veld Implementatiemethode.

Klik op Pakket downloaden en sla het .zip-bestand op.

Pak de inhoud van het .zip-bestand uit naar een gedeelde, alleen-lezen locatie die toegankelijk is voor het apparaat. U moet een map hebben met de naam OptionalParamsPolicy en het bestand WindowsDefenderATPOnboardingScript.cmd.

Als u een nieuw groepsbeleidsobject wilt maken, opent u de groepsbeleid Management Console (GPMC), klikt u met de rechtermuisknop op groepsbeleid objecten die u wilt configureren en klikt u op Nieuw. Voer de naam in van het nieuwe groepsbeleidsobject in het dialoogvenster dat wordt weergegeven en klik op OK.

Open de groepsbeleid Beheerconsole (GPMC), klik met de rechtermuisknop op het groepsbeleid Object (GPO) dat u wilt configureren en klik op Bewerken.

Ga in de Editor groepsbeleid Management naar Computerconfiguratie, vervolgens Voorkeuren en vervolgens Naar Instellingen van het Configuratiescherm.

Klik met de rechtermuisknop op Geplande taken, wijs Nieuw aan en klik vervolgens op Onmiddellijke taak (ten minste Windows 7).

Ga in het taakvenster dat wordt geopend naar het tabblad Algemeen . Klik onder Beveiligingsopties op Gebruiker of groep wijzigen en typ SYSTEM en klik vervolgens op Namen controleren en vervolgens op OK. NT AUTHORITY\SYSTEM wordt weergegeven als het gebruikersaccount als de taak wordt uitgevoerd.

Selecteer Uitvoeren of de gebruiker is aangemeld of niet en schakel het selectievakje Uitvoeren met de hoogste bevoegdheden in.

Typ in het veld Naam een geschikte naam voor de geplande taak (bijvoorbeeld Defender voor eindpuntimplementatie).

Ga naar het tabblad Acties en selecteer Nieuw... Zorg ervoor dat Een programma starten is geselecteerd in het veld Actie . Voer het UNC-pad in met behulp van de FQDN (Fully Qualified Domain Name) van de bestandsserver van het gedeelde WindowsDefenderATPOnboardingScript.cmd-bestand .

Selecteer OK en sluit alle geopende GPMC-vensters.

Als u het groepsbeleidsobject wilt koppelen aan een organisatie-eenheid (OE), klikt u met de rechtermuisknop en selecteert u Een bestaand groepsbeleidsobject koppelen. Selecteer in het dialoogvenster dat wordt weergegeven het groepsbeleid Object dat u wilt koppelen. Klik op OK.

Tip

Nadat u het apparaat hebt onboarden, kunt u ervoor kiezen om een detectietest uit te voeren om te controleren of het apparaat correct is onboarded voor de service. Zie Een detectietest uitvoeren op een nieuw onboarded Defender for Endpoint-apparaat voor meer informatie.

Aanvullende configuratie-instellingen voor Defender voor Eindpunt

Voor elk apparaat kunt u aangeven of voorbeelden van het apparaat kunnen worden verzameld wanneer een aanvraag wordt gedaan via Microsoft Defender XDR om een bestand voor diepgaande analyse in te dienen.

U kunt groepsbeleid (GP) gebruiken om instellingen te configureren, zoals instellingen voor het delen van voorbeelden die worden gebruikt in de functie voor diepgaande analyse.

Instellingen voor voorbeeldverzameling configureren

Kopieer op uw GP-beheerapparaat de volgende bestanden uit het configuratiepakket:

AtpConfiguration.admx kopiëren naar C:\Windows\PolicyDefinitions

Kopieer AtpConfiguration.adml in C:\Windows\PolicyDefinitions\en-US

Als u een centraal archief gebruikt voor groepsbeleid beheersjablonen, kopieert u de volgende bestanden uit het configuratiepakket:

Kopieer AtpConfiguration.admx naar \\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions

Kopieer AtpConfiguration.adml naar \\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions\en-US

Open de groepsbeleid-beheerconsole, klik met de rechtermuisknop op het groepsbeleidsobject dat u wilt configureren en klik op Bewerken.

Ga in de Editor groepsbeleid Management naar Computerconfiguratie.

Klik op Beleid en vervolgens op Beheersjablonen.

Klik op Windows-onderdelen en Windows Defender ATP.

Kies ervoor om het delen van voorbeelden vanaf uw apparaten in of uit te schakelen.

Opmerking

Als u geen waarde instelt, is de standaardwaarde het inschakelen van voorbeeldverzameling.

Andere aanbevolen configuratie-instellingen

Eindpuntbeveiligingsconfiguratie bijwerken

Nadat u het onboardingscript hebt geconfigureerd, gaat u verder met het bewerken van hetzelfde groepsbeleid om configuraties voor eindpuntbeveiliging toe te voegen. Voer groepsbeleidsbewerkingen uit van een systeem met Windows 10 of Server 2019, Windows 11 of Windows Server 2022 om ervoor te zorgen dat u over alle vereiste Microsoft Defender Antivirus-mogelijkheden beschikt. Mogelijk moet u het groepsbeleidsobject sluiten en opnieuw openen om de configuratie-instellingen van Defender ATP te registreren.

Alle beleidsregels bevinden zich onder Computer Configuration\Policies\Administrative Templates.

Beleidslocatie: \Windows Components\Windows Defender ATP

| Beleid | Instelling |

|---|---|

| Voorbeeldverzameling inschakelen\Uitschakelen | Ingeschakeld: 'Voorbeeldverzameling op computers inschakelen' ingeschakeld |

Beleidslocatie: \Windows Components\Microsoft Defender Antivirus

| Beleid | Instelling |

|---|---|

| Detectie configureren voor mogelijk ongewenste toepassingen | Ingeschakeld, blokkeren |

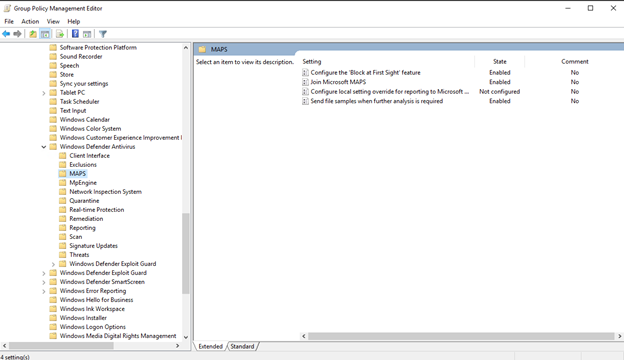

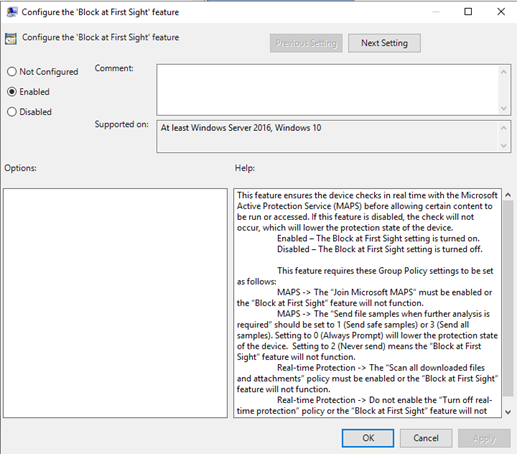

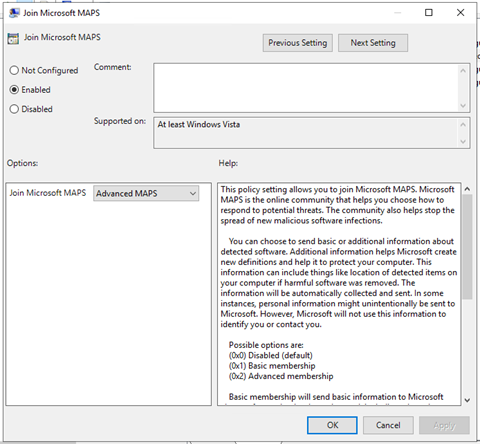

Beleidslocatie: \Windows Components\Microsoft Defender Antivirus\MAPS

| Beleid | Instelling |

|---|---|

| Deelnemen aan Microsoft MAPS | Ingeschakeld, Advanced MAPS |

| Bestandsvoorbeelden verzenden wanneer verdere analyse is vereist | Ingeschakeld, veilige voorbeelden verzenden |

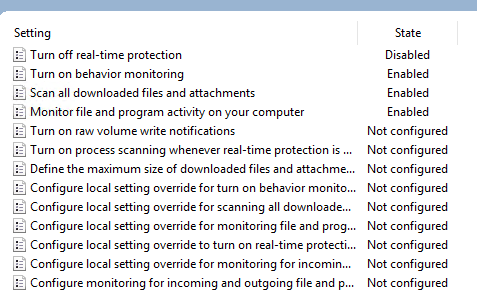

Beleidslocatie: \Windows Components\Microsoft Defender Antivirus\Real-time Protection

| Beleid | Instelling |

|---|---|

| Realtime-beveiliging uitschakelen | Uitgeschakeld |

| Gedragscontrole inschakelen | Ingeschakeld |

| Alle gedownloade bestanden en bijlagen scannen | Ingeschakeld |

| Bestands- en programmaactiviteit op uw computer bewaken | Ingeschakeld |

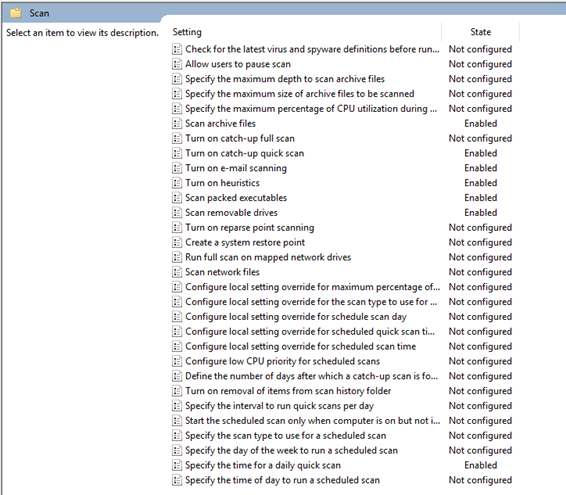

Beleidslocatie: \Windows Components\Microsoft Defender Antivirus\Scan

Met deze instellingen worden periodieke scans van het eindpunt geconfigureerd. We raden u aan om een wekelijkse snelle scan uit te voeren, als de prestaties dit toestaan.

| Beleid | Instelling |

|---|---|

| Controleer op de nieuwste beveiligingsinformatie voor virussen en spyware voordat u een geplande scan uitvoert | Ingeschakeld |

Beleidslocatie: \Windows Components\Microsoft Defender Antivirus\Microsoft Defender Exploit Guard\Attack Surface Reduction

Haal de huidige lijst met regels voor het verminderen van kwetsbaarheid voor aanvallen op uit implementatie van regels voor het verminderen van kwetsbaarheid voor aanvallen Stap 3: ASR-regels implementeren. Zie Naslaginformatie over regels voor het verminderen van kwetsbaarheid voor aanvallen voor meer informatie per regel.

Open het beleid Kwetsbaarheid voor aanvallen verminderen configureren .

Selecteer Ingeschakeld.

Selecteer de knop Weergeven .

Voeg elke GUID toe in het veld Waardenaam met de waarde 2.

Hiermee wordt elke instelling alleen ingesteld voor controle.

| Beleid | Locatie | Instelling |

|---|---|---|

| Gecontroleerde maptoegang configureren | \Windows Components\Microsoft Defender Antivirus\Microsoft Defender Exploit Guard\Controlled Folder Access | Ingeschakeld, controlemodus |

Een detectietest uitvoeren om onboarding te controleren

Nadat u het apparaat hebt onboarden, kunt u ervoor kiezen om een detectietest uit te voeren om te controleren of een apparaat correct is onboarding voor de service. Zie Een detectietest uitvoeren op een nieuw onboarded Microsoft Defender voor Eindpunt-apparaat voor meer informatie.

Offboard-apparaten met groepsbeleid

Om veiligheidsredenen verloopt het pakket dat wordt gebruikt voor offboard-apparaten 30 dagen na de datum waarop het is gedownload. Verlopen offboardingpakketten die naar een apparaat worden verzonden, worden geweigerd. Wanneer u een offboarding-pakket downloadt, wordt u op de hoogte gesteld van de vervaldatum van de pakketten en wordt deze ook opgenomen in de pakketnaam.

Opmerking

Onboarding- en offboarding-beleid mag niet tegelijkertijd op hetzelfde apparaat worden geïmplementeerd, anders veroorzaakt dit onvoorspelbare botsingen.

Download het offboarding-pakket vanuit de Microsoft Defender portal:

Selecteer in het navigatiedeelvenster Instellingen>Eindpunten>Offboardingvan apparaatbeheer>.

Selecteer het besturingssysteem.

Selecteer groepsbeleid in het veld Implementatiemethode.

Klik op Pakket downloaden en sla het .zip-bestand op.

Pak de inhoud van het .zip-bestand uit naar een gedeelde, alleen-lezen locatie die toegankelijk is voor het apparaat. U moet een bestand hebben met de naam WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.

Open de groepsbeleid Beheerconsole (GPMC), klik met de rechtermuisknop op het groepsbeleid Object (GPO) dat u wilt configureren en klik op Bewerken.

Ga in de Editor groepsbeleid Management naar Computerconfiguratie,vervolgens Voorkeuren en vervolgens Naar instellingen van het Configuratiescherm.

Klik met de rechtermuisknop op Geplande taken, wijs Nieuw aan en klik vervolgens op Onmiddellijke taak.

Ga in het taakvenster dat wordt geopend naar het tabblad Algemeen onder Beveiligingsopties en selecteer Gebruiker of groep wijzigen, voer SYSTEM in, selecteer vervolgens Namen controleren en vervolgens OK. NT AUTHORITY\SYSTEM wordt weergegeven als het gebruikersaccount waarop de taak wordt uitgevoerd.

Selecteer Uitvoeren of de gebruiker is aangemeld of niet en schakel het selectievakje Uitvoeren met de hoogste bevoegdheden in.

Typ in het veld Naam een geschikte naam voor de geplande taak (bijvoorbeeld Defender voor eindpuntimplementatie).

Ga naar het tabblad Acties en selecteer Nieuw.... Zorg ervoor dat Een programma starten is geselecteerd in het veld Actie . Voer het UNC-pad in met behulp van de FQDN (Fully Qualified Domain Name) van de bestandsserver van het gedeelde WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd-bestand .

Selecteer OK en sluit alle geopende GPMC-vensters.

Belangrijk

Offboarding zorgt ervoor dat het apparaat stopt met het verzenden van sensorgegevens naar de portal, maar gegevens van het apparaat, inclusief verwijzingen naar eventuele waarschuwingen die het heeft gehad, worden maximaal 6 maanden bewaard.

Apparaatconfiguratie bewaken

Met groepsbeleid is er geen optie om de implementatie van beleid op de apparaten te bewaken. Bewaking kan rechtstreeks in de portal worden uitgevoerd of met behulp van de verschillende implementatiehulpprogramma's.

Apparaten bewaken met behulp van de portal

- Ga naar de Microsoft Defender-portal.

- Klik op Inventaris van apparaten.

- Controleer of apparaten worden weergegeven.

Opmerking

Het kan enkele dagen duren voordat apparaten worden weergegeven in de lijst Apparaten. Dit omvat de tijd die nodig is om het beleid te distribueren naar het apparaat, de tijd die nodig is voordat de gebruiker zich aanmeldt en de tijd die nodig is voordat het eindpunt begint met rapporteren.

Av-beleid voor Defender instellen

Creatie een nieuwe groepsbeleid of groepeer deze instellingen met het andere beleid. Dit is afhankelijk van de omgeving van de klant en hoe deze de service wil implementeren door verschillende organisatie-eenheden (OE's) te richten.

Nadat u de GP hebt gekozen of een nieuwe hebt gemaakt, bewerkt u de gp.

Blader naar Computerconfiguratiebeleid>>Beheersjablonen>Windows-onderdelen>Microsoft Defender Antivirus>Realtime-beveiliging.

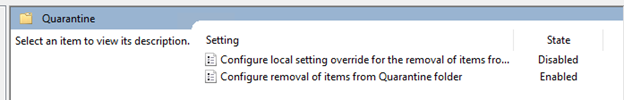

Configureer het verwijderen van items uit de map Quarantaine in de map Quarantaine.

Configureer de scaninstellingen in de map Scannen.

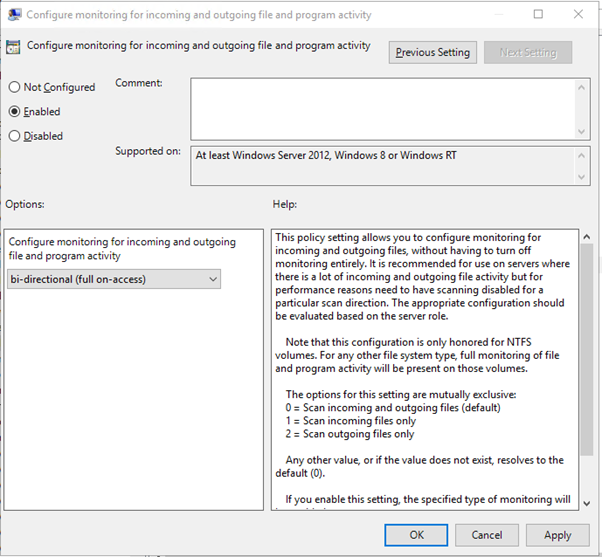

Alle bestanden in realtime-beveiliging bewaken

Blader naar Computerconfiguratiebeleid>>Beheersjablonen>Windows-onderdelen>Microsoft Defender Antivirus>Realtime-beveiliging.

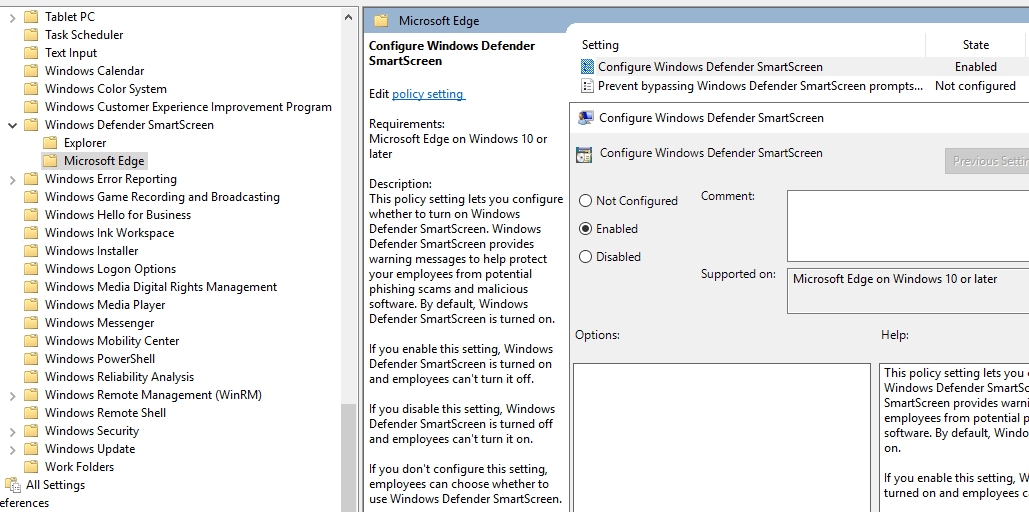

SmartScreen-instellingen voor Windows Defender configureren

Blader naar Computerconfiguratiebeleid>>Beheersjablonen>Windows-onderdelen>Windows Defender SmartScreen>Explorer.

Blader naar Computerconfiguratiebeleid>>Beheersjablonen>Windows-onderdelen>Windows Defender SmartScreen>Microsoft Edge.

Mogelijk ongewenste toepassingen configureren

Blader naar Computerconfiguratiebeleid>>Beheersjablonen>Windows-onderdelen>Microsoft Defender Antivirus.

Cloud Deliver Protection configureren en automatisch voorbeelden verzenden

Blader naar Computerconfiguratiebeleid>>Beheersjablonen>Windows-onderdelen>Microsoft Defender Antivirus>MAPS.

Opmerking

De optie Alle voorbeelden verzenden biedt de meeste analyse van binaire bestanden/scripts/documenten, waardoor de beveiligingspostuur wordt verhoogd. De optie Veilige voorbeelden verzenden beperkt het type binaire bestanden/scripts/documenten dat wordt geanalyseerd en vermindert de beveiligingspostuur.

Zie Cloudbeveiliging inschakelen in Microsoft Defender Antivirus en Cloudbeveiliging en voorbeeldinzending in Microsoft Defender Antivirus voor meer informatie.

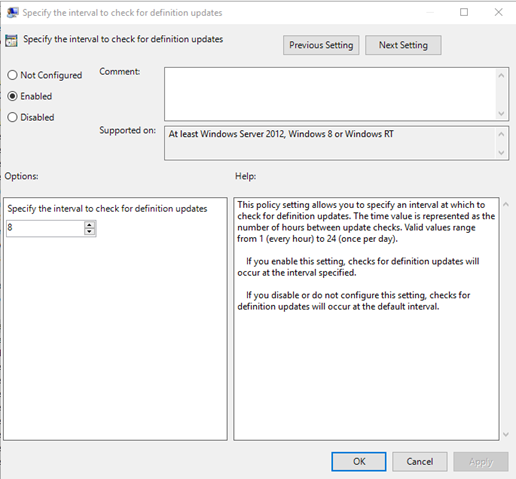

Controleren op handtekeningupdate

Blader naar Computerconfiguratiebeleid>>Beheersjablonen>Windows-onderdelen>Microsoft Defender Antivirus>Security Intelligence Updates.

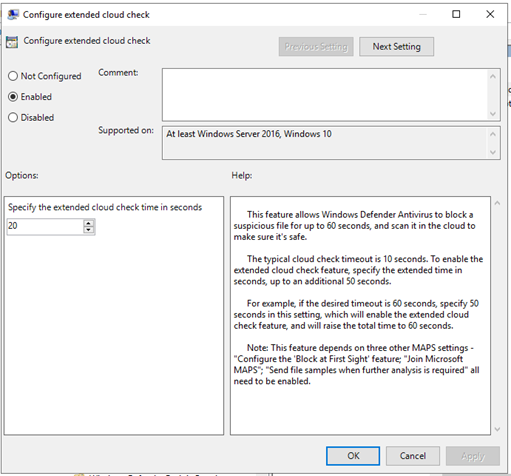

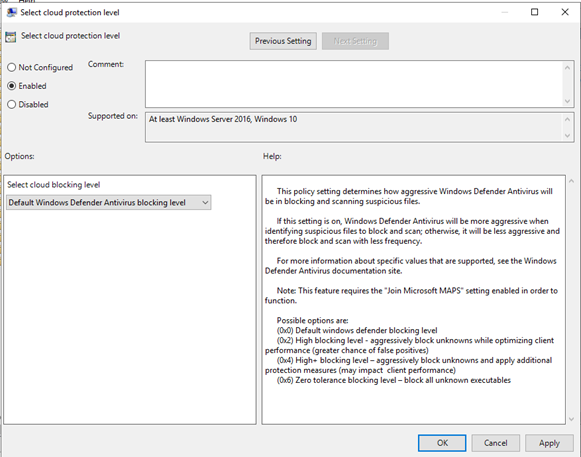

Time-out en beveiligingsniveau voor cloudbezorgen configureren

Blader naar Computerconfiguratiebeleid>>Beheersjablonen>Windows-onderdelen>Microsoft Defender Antivirus>MpEngine. Wanneer u beleid voor cloudbeveiligingsniveau configureert op Standaard Microsoft Defender Antivirusblokkeringsbeleid, wordt het beleid uitgeschakeld. Dit is wat vereist is om het beveiligingsniveau in te stellen op de standaardinstelling van Windows.

Verwante onderwerpen

- Windows-apparaten onboarden met behulp van Microsoft Endpoint Configuration Manager

- Windows-apparaten onboarden met behulp van Mobile Device Management-hulpmiddelen

- Windows-apparaten onboarden met behulp van een lokaal script

- Onboarden niet-permanente virtual desktop infrastructure (VDI)-apparaten

- Een detectietest uitvoeren op een nieuw onboarded Microsoft Defender voor Eindpunt-apparaten

- Problemen met Microsoft Defender voor Eindpunt onboarding oplossen

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor