Implementatie en detecties van ASR-regels optimaliseren

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Regels voor het verminderen van kwetsbaarheid voor aanvallen identificeren en voorkomen typische malware-aanvallen. Ze bepalen wanneer en hoe mogelijk schadelijke code kan worden uitgevoerd. Ze kunnen bijvoorbeeld voorkomen dat JavaScript of VBScript een gedownload uitvoerbaar bestand start, win32-API-aanroepen blokkeren vanuit Office-macro's en processen blokkeren die worden uitgevoerd vanaf USB-stations.

Beheerkaart voor kwetsbaarheid voor aanvallen

De kaart Attack Surface Management is een toegangspunt voor hulpprogramma's in Microsoft Defender portal die u kunt gebruiken voor het volgende:

- Begrijp hoe ASR-regels momenteel worden geïmplementeerd in uw organisatie.

- Bekijk ASR-detecties en identificeer mogelijke onjuiste detecties.

- Analyseer de impact van uitsluitingen en genereer de lijst met bestandspaden die u wilt uitsluiten.

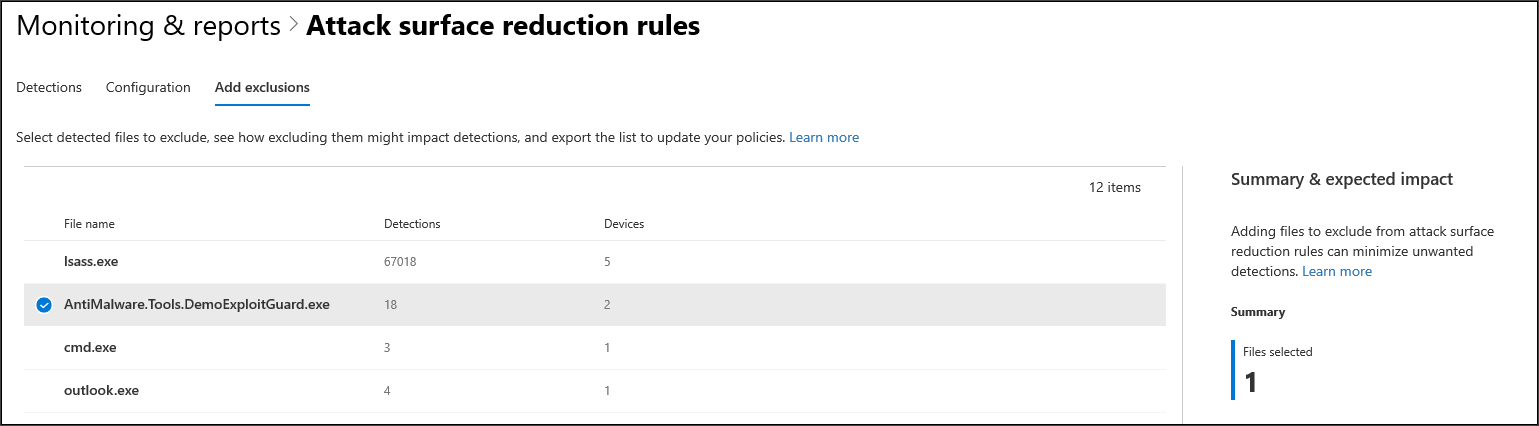

Selecteer Ga naar aanvalsoppervlakbeheer>Rapporten>Regels voor het verminderen van kwetsbaarheid voor aanvallen>Uitsluitingen toevoegen. Van daaruit kunt u naar andere secties van Microsoft Defender portal navigeren.

Het tabblad Uitsluitingen toevoegen op de pagina Regels voor het verminderen van kwetsbaarheid voor aanvallen in Microsoft Defender portal

Opmerking

Voor toegang tot Microsoft Defender portal hebt u een Microsoft 365 E3- of E5-licentie en een account met bepaalde rollen op Microsoft Entra ID nodig. Meer informatie over vereiste licenties en machtigingen.

Zie Implementatie en detectie van ASR-regels optimaliseren voor meer informatie over de implementatie van ASR-regels in Microsoft Defender portal.

Verwante onderwerpen

- Controleren of uw apparaten juist zijn geconfigureerd

- Apparaten onboarden voor Microsoft Defender voor Eindpunt

- Naleving van de Microsoft Defender voor Eindpunt beveiligingsbasislijn controleren

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor