Bescherming tegen misbruik inschakelen

Van toepassing op:

- Plan 2 voor Microsoft Defender voor Eindpunt

- Plan 1 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Tip

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Exploit Protection beschermt tegen malware die gebruikmaakt van aanvallen om apparaten te infecteren en zich te verspreiden. Exploit Protection bestaat uit veel oplossingen die kunnen worden toegepast op het besturingssysteem of op afzonderlijke apps.

Belangrijk

.NET 2.0 is niet compatibel met bepaalde mogelijkheden voor Exploit Protections, met name Export Address Filtering (EAF) en Import Address Filtering (IAF). Als u .NET 2.0 hebt ingeschakeld, wordt het gebruik van EAF en IAF niet ondersteund.

Veel functies van de Enhanced Mitigation Experience Toolkit (EMET) zijn opgenomen in Exploit Protection.

U kunt elke risicobeperking afzonderlijk inschakelen met behulp van een van deze methoden:

- De app voor Windows-beveiliging

- Microsoft Intune

- Mobile Device Management (MDM)

- Microsoft Configuration Manager

- Groepsbeleid

- PowerShell

Exploit Protection is standaard geconfigureerd in Windows 10 en Windows 11. U kunt elke beperking instellen op aan, uit of op de standaardwaarde. Sommige oplossingen hebben meer opties. U kunt deze instellingen exporteren als een XML-bestand en deze implementeren op andere apparaten.

U kunt ook beperkingen instellen voor de controlemodus. In de controlemodus kunt u testen hoe de risicobeperking werkt (en gebeurtenissen controleren) zonder dat dit van invloed is op het normale gebruik van het apparaat.

De app voor Windows-beveiliging.

Open de app voor Windows-beveiliging door het schild-pictogram in de taakbalk te selecteren of door in het Startmenu te zoeken naar Beveiliging.

Selecteer de tegel App- en browserbeheer (of het app-pictogram op de linkermenubalk) en selecteer vervolgens Exploit Protection-instellingen.

Ga naar Programma-instellingen en kies de app waarvoor u oplossingen wilt toepassen.

- Als de app die u wilt configureren al wordt vermeld, selecteert u deze en selecteert u Bewerken.

- Als de app niet wordt weergegeven, selecteert u Programma toevoegen om aan te passen bovenaan de lijst en kiest u hoe u de app wilt toevoegen.

- Gebruik Toevoegen op programmanaam om de beperking toe te passen op elk actief proces met die naam. Geef een bestand met de bijbehorende extensie op. U kunt een volledig pad invoeren om de beperking te beperken tot alleen de app met die naam op die locatie.

- Gebruik Exact bestandspad kiezen om een standaard Windows Verkenner-venster voor bestandskiezer te gebruiken om het gewenste bestand te zoeken en te selecteren.

Nadat u de app hebt geselecteerd, ziet u een lijst met alle oplossingen die kunnen worden toegepast. Als u Controle kiest, wordt de beperking alleen toegepast in de controlemodus. U krijgt een melding als u het proces of de app opnieuw moet starten of als u Windows opnieuw moet starten.

Herhaal stap 3-4 voor alle apps en oplossingen die u wilt configureren.

Zoek in de sectie Systeeminstellingen de beperking die u wilt configureren en geef vervolgens een van de volgende instellingen op. Apps die niet afzonderlijk zijn geconfigureerd in de sectie Programma-instellingen, gebruiken de instellingen die hier zijn geconfigureerd.

- Standaard ingeschakeld: de beperking is ingeschakeld voor apps waarvoor deze beperking niet is ingesteld in de sectie app-specifieke Programma-instellingen

- Standaard uitgeschakeld: de beperking is ingeschakeld voor apps waarvoor deze beperking niet is ingesteld in de sectie app-specifieke Programma-instellingen

- Standaard gebruiken: de beperking is in- of uitgeschakeld, afhankelijk van de standaardconfiguratie die is ingesteld door de Windows 10- of Windows 11-installatie; de standaardwaarde (Aan of Uit) wordt altijd opgegeven naast het standaardlabel Standaard gebruiken voor elke beperking

Herhaal stap 6 voor alle risicobeperkingen op systeemniveau die u wilt configureren. Selecteer Toepassen wanneer u klaar bent met het instellen van uw configuratie.

Als u een app toevoegt aan de sectie Programma-instellingen en daar afzonderlijke risicobeperkingsinstellingen configureert, worden deze boven de configuratie gehonoreerd voor dezelfde risicobeperkingen die zijn opgegeven in de sectie Systeeminstellingen . De volgende matrix en voorbeelden laten zien hoe standaardinstellingen werken:

| Ingeschakeld in Programma-instellingen | Ingeschakeld in Systeeminstellingen | Gedrag |

|---|---|---|

| Ja | Nee | Zoals gedefinieerd in Programma-instellingen |

| Ja | Ja | Zoals gedefinieerd in Programma-instellingen |

| Nee | Ja | Zoals gedefinieerd in Systeeminstellingen |

| Nee | Nee | Standaard zoals gedefinieerd in de optie Standaard gebruiken |

Voorbeeld 1: Mikael configureert preventie van gegevensuitvoering in de sectie systeeminstellingen om het standaard uitgeschakeld te hebben

Mikael voegt de app test.exe toe aan de sectie Programma-instellingen. In de opties voor die app schakelt Mikael onder Preventie van gegevensuitvoering (DEP) de optie Systeeminstellingen overschrijven in en stelt de schakeloptie in op Aan. Er worden geen andere apps vermeld in de sectie Programma-instellingen.

Het resultaat is dat DEP alleen is ingeschakeld voor test.exe. Dep wordt niet toegepast op alle andere apps.

Voorbeeld 2: Josie configureert preventie van gegevensuitvoering in systeeminstellingen om het standaard uitgeschakeld te hebben

Josie voegt de app test.exetoe aan de sectie Programma-instellingen. In de opties voor die app schakelt Josie onder Preventie van gegevensuitvoering (DEP) de optie Systeeminstellingen overschrijven in en stelt de schakeloptie in op Aan.

Josie voegt ook de app miles.exe toe aan de sectie Programma-instellingen en configureert Control Flow Guard (CFG) op Aan. Josie schakelt de optie Systeeminstellingen negeren voor DEP of andere oplossingen voor die app niet in.

Het resultaat is dat DEP is ingeschakeld voor test.exe. DEP wordt niet ingeschakeld voor andere apps, inclusief miles.exe. CFG wordt ingeschakeld voor miles.exe.

Open de Windows-beveiliging-app door het schildpictogram in de taakbalk te selecteren of door in het startmenu naar Windows-beveiliging te zoeken.

Selecteer de tegel App- en browserbeheer (of het app-pictogram op de linkermenubalk) en selecteer vervolgens Exploit Protection.

Ga naar Programma-instellingen en kies de app waarvoor u oplossingen wilt toepassen.

- Als de app die u wilt configureren al wordt vermeld, selecteert u deze en selecteert u Bewerken.

- Als de app niet wordt weergegeven, selecteert u Programma toevoegen om aan te passen bovenaan de lijst en kiest u hoe u de app wilt toevoegen.

- Gebruik Toevoegen op programmanaam om de beperking toe te passen op elk actief proces met die naam. Geef een bestand met een extensie op. U kunt een volledig pad invoeren om de beperking te beperken tot alleen de app met die naam op die locatie.

- Gebruik Exact bestandspad kiezen om een standaard Windows Verkenner-venster voor bestandskiezer te gebruiken om het gewenste bestand te zoeken en te selecteren.

Nadat u de app hebt geselecteerd, ziet u een lijst met alle oplossingen die kunnen worden toegepast. Als u Controle kiest, wordt de beperking alleen toegepast in de controlemodus. U krijgt een melding als u het proces of de app opnieuw moet starten of als u Windows opnieuw moet starten.

Herhaal stap 3-4 voor alle apps en oplossingen die u wilt configureren. Selecteer Toepassen wanneer u klaar bent met het instellen van uw configuratie.

Intune

Meld u aan bij de Azure Portal en open Intune.

Ga naarConfiguratieprofielen>voor apparaatconfiguratie>Creatie profiel.

Geef het profiel een naam, kies Windows 10 en hoger, selecteer sjablonen voor Profieltype en kies Endpoint Protection onder sjabloonnaam.

Selecteer Configureren>Windows Defender Exploit Guard>Exploit protection.

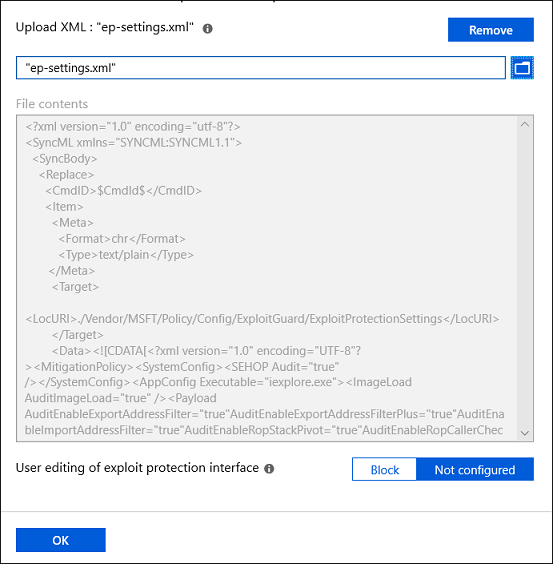

Upload een XML-bestand met de instellingen voor Exploit Protection:

Selecteer OK om elke geopende blade op te slaan en kies vervolgens Maken.

Selecteer het tabblad Profieltoewijzingen, wijs het beleid toe aan Alle gebruikers en alle apparaten en selecteer vervolgens Opslaan.

MDM

Gebruik de configuratieserviceprovider (CSP)./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings om beperking van exploitbeveiliging in of uit te schakelen of om de controlemodus te gebruiken.

Microsoft Configuration Manager

Eindpuntbeveiliging

Ga in Microsoft Configuration Manager naar Kwetsbaarheid voor aanvallen van eindpuntbeveiliging>verminderen.

Selecteer Creatie Beleidsplatform> en kies voor Profielde optie Exploit Protection. Selecteer Maken.

Geef een naam en beschrijving op en kies Volgende.

Kies XML-bestand selecteren en blader naar de locatie van het XML-bestand voor Exploit Protection. Selecteer het bestand en kies vervolgens Volgende.

Configureer, indien nodig, bereiktags en toewijzingen in.

Controleer onder Controleren en maken uw configuratie-instellingen en kies vervolgens Maken.

Activa en naleving

Ga in Microsoft Configuration Manager naar Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Selecteer Start>Creatie Exploit Guard-beleid.

Geef een naam en beschrijving op, selecteer Exploit Protection en kies vervolgens Volgende.

Blader naar de locatie van het XML-bestand voor Exploit Protection en selecteer Volgende.

Controleer de instellingen en kies vervolgens Volgende om het beleid te maken.

Nadat het beleid is gemaakt, selecteert u Sluiten.

Groepsbeleid

Open de console Groepsbeleidbeheer op het groepsbeleid-beheerapparaat, klik met de rechtermuisknop op het groepsbeleidobject dat u wilt configureren en klik op Bewerken.

Ga in de Groepsbeleidsbeheereditor naar Computerconfiguratie en selecteer Beheersjablonen.

Vouw de structuur uit naar Windows-onderdelen>Windows Defender Exploit Guard>Exploit Protection>Gebruik een algemene set instellingen voor exploitbeveiliging.

Selecteer Ingeschakeld, typ de locatie van het XML-bestand en kies OK.

PowerShell

U kunt de PowerShell-woorden Get of Set gebruiken met de cmdlet ProcessMitigation. Als u Get gebruikt, wordt de huidige configuratiestatus weergegeven van alle oplossingen die zijn ingeschakeld op het apparaat. Voeg de cmdlet -Name en app-exe toe om risicobeperkingen voor alleen die app weer te geven:

Get-ProcessMitigation -Name processName.exe

Belangrijk

Bij oplossingen op systeemniveau die niet zijn geconfigureerd, wordt de status van NOTSET weergegeven.

- Voor instellingen op systeemniveau geeft

NOTSETaan dat de standaardinstelling voor die beperking is toegepast. - Voor instellingen op app-niveau geeft

NOTSETaan dat de instelling op systeemniveau voor de beperking wordt toegepast. De standaardinstelling voor elke beperking op systeemniveau is te zien in de Windows-beveiliging.

Gebruik Set om elke beperking in de volgende indeling te configureren:

Set-ProcessMitigation -<scope> <app executable> -<action> <mitigation or options>,<mitigation or options>,<mitigation or options>

Waarbij:

- <Bereik>:

-Nameom aan te geven dat de risicobeperkingen moeten worden toegepast op een specifieke app. Geef het uitvoerbare bestand van de app op na deze vlag.-Systemom aan te geven dat de beperking moet worden toegepast op systeemniveau

- <Actie>:

-Enableom de risicobeperking in te schakelen-Disableom de beperking uit te schakelen

- <Beperking>:

- De cmdlet van de beperking, samen met eventuele sub-opties (omgeven door spaties). Elke beperking wordt gescheiden door een komma.

Als u bijvoorbeeld de DEP-beperking (Preventie van gegevensuitvoering) wilt inschakelen met ATL-thunk-emulatie en voor een uitvoerbaar bestand met de naam testing.exe in de map C:\Apps\LOB\tests, en om te voorkomen dat uitvoerbare bestand onderliggende processen maakt, gebruikt u de volgende opdracht:

Set-ProcessMitigation -Name c:\apps\lob\tests\testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation

Belangrijk

Scheid elke risicobeperkingsoptie met komma's.

Als u DEP op systeemniveau wilt toepassen, gebruikt u de volgende opdracht:

Set-Processmitigation -System -Enable DEP

Als u oplossingen wilt uitschakelen, kunt u -Enable vervangen door -Disable. Voor oplossingen op app-niveau dwingt deze actie echter af dat de beperking alleen voor die app wordt uitgeschakeld.

Als u de beperking wilt herstellen naar de standaardinstelling van het systeem, moet u ook de cmdlet -Remove opnemen, zoals in het volgende voorbeeld:

Set-Processmitigation -Name test.exe -Remove -Disable DEP

De volgende tabel bevat de afzonderlijke risicobeperkingen (en controles, indien beschikbaar) die moeten worden gebruikt met de cmdlet-parameters -Enable of -Disable.

| Type beperking | Van toepassing op | Sleutelwoord voor cmdlet-parameter voor risicobeperking | Cmdlet-parameter controlemodus |

|---|---|---|---|

| Controlestroombeveiliging (CFG) | Systeem- en app-niveau | CFG, StrictCFG, SuppressExports |

Controle niet beschikbaar |

| Preventie van gegevensuitvoering (DEP) | Systeem- en app-niveau | DEP, EmulateAtlThunks |

Controle niet beschikbaar |

| Randomisering voor afbeeldingen forceren (verplichte ASLR) | Systeem- en app-niveau | ForceRelocateImages |

Controle niet beschikbaar |

| Geheugentoewijzingen willekeurig toekennen (bottom-up ASLR). | Systeem- en app-niveau | BottomUp, HighEntropy |

Controle niet beschikbaar |

| Uitzonderingsketens valideren (SEHOP) | Systeem- en app-niveau | SEHOP, SEHOPTelemetry |

Controle niet beschikbaar |

| Integriteit van heap valideren | Systeem- en app-niveau | TerminateOnError |

Controle niet beschikbaar |

| Beveiliging van arbitraire code (ACG) | Alleen app-niveau | DynamicCode |

AuditDynamicCode |

| Afbeeldingen met lage integriteit blokkeren | Alleen app-niveau | BlockLowLabel |

AuditImageLoad |

| Externe afbeeldingen blokkeren | Alleen app-niveau | BlockRemoteImages |

Controle niet beschikbaar |

| Niet-vertrouwde lettertypen blokkeren | Alleen app-niveau | DisableNonSystemFonts |

AuditFont, FontAuditOnly |

| Beveiliging van code-integriteit | Alleen app-niveau | BlockNonMicrosoftSigned, AllowStoreSigned |

AuditMicrosoftSigned, AuditStoreSigned |

| Uitbreidingspunten uitschakelen | Alleen app-niveau | ExtensionPoint |

Controle niet beschikbaar |

| Systeemoproepen van Win32k uitschakelen | Alleen app-niveau | DisableWin32kSystemCalls |

AuditSystemCall |

| Onderliggende processen niet toestaan | Alleen app-niveau | DisallowChildProcessCreation |

AuditChildProcess |

| Export address filtering (EAF) | Alleen app-niveau | EnableExportAddressFilterPlus, EnableExportAddressFilter[1] |

Controle niet beschikbaar [2] |

| Filteren op adressen importeren (IAF) | Alleen app-niveau | EnableImportAddressFilter |

Controle niet beschikbaar [2] |

| Uitvoering simuleren (SimExec) | Alleen app-niveau | EnableRopSimExec |

Controle niet beschikbaar [2] |

| API-aanroep valideren (CallerCheck) | Alleen app-niveau | EnableRopCallerCheck |

Controle niet beschikbaar [2] |

| Ingangsgebruik valideren | Alleen app-niveau | StrictHandle |

Controle niet beschikbaar |

| Integriteit van afhankelijkheid van afbeelding valideren | Alleen app-niveau | EnforceModuleDepencySigning |

Controle niet beschikbaar |

| Integriteit van stack valideren (StackPivot) | Alleen app-niveau | EnableRopStackPivot |

Controle niet beschikbaar [2] |

[1]: Gebruik de volgende indeling om EAF-modules in te schakelen voor DLL's voor een proces:

Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll,dllName2.dll

[2]: Controle voor deze beperking is niet beschikbaar via PowerShell-cmdlets.

Melding aanpassen

Zie Windows-beveiliging voor informatie over het aanpassen van de melding wanneer een regel wordt geactiveerd en een app of bestand wordt geblokkeerd.

Zie ook

- Exploit Protection evalueren

- Risicobeperkingen voor misbruikbeveiliging configureren en controleren

- Configuraties voor misbruikbeveiliging importeren, exporteren en implementeren

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor