Beveiligingsproblemen in mijn organisatie

Op de pagina Zwakke punten in Microsoft Defender Vulnerability Management worden bekende veelvoorkomende beveiligingsproblemen en blootstellingen (CVE) vermeld op basis van hun CVE-id.

CVE-id's zijn unieke id's die zijn toegewezen aan openbaar gemaakte beveiligingsproblemen op het gebied van cyberbeveiliging die van invloed zijn op software, hardware en firmware. Ze bieden organisaties een standaardmethode om beveiligingsproblemen te identificeren en bij te houden, en helpen hen deze beveiligingsproblemen in hun organisatie te begrijpen, te prioriteren en aan te pakken. CDE's worden bijgehouden in een openbaar register dat wordt geopend vanuit https://www.cve.org/.

Defender Vulnerability Management maakt gebruik van eindpuntsensoren om deze en andere beveiligingsproblemen in een organisatie te scannen en te detecteren.

Van toepassing op:

- Microsoft Defender Vulnerability Management

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

- Microsoft Defender voor servers, abonnement 1 & 2

Belangrijk

Defender Vulnerability Management kan helpen bij het identificeren van Log4j-beveiligingsproblemen in toepassingen en onderdelen. Meer informatie.

Tip

Wist u dat u alle functies in Microsoft Defender Vulnerability Management gratis kunt uitproberen? Meer informatie over hoe u zich kunt aanmelden voor een gratis proefversie.

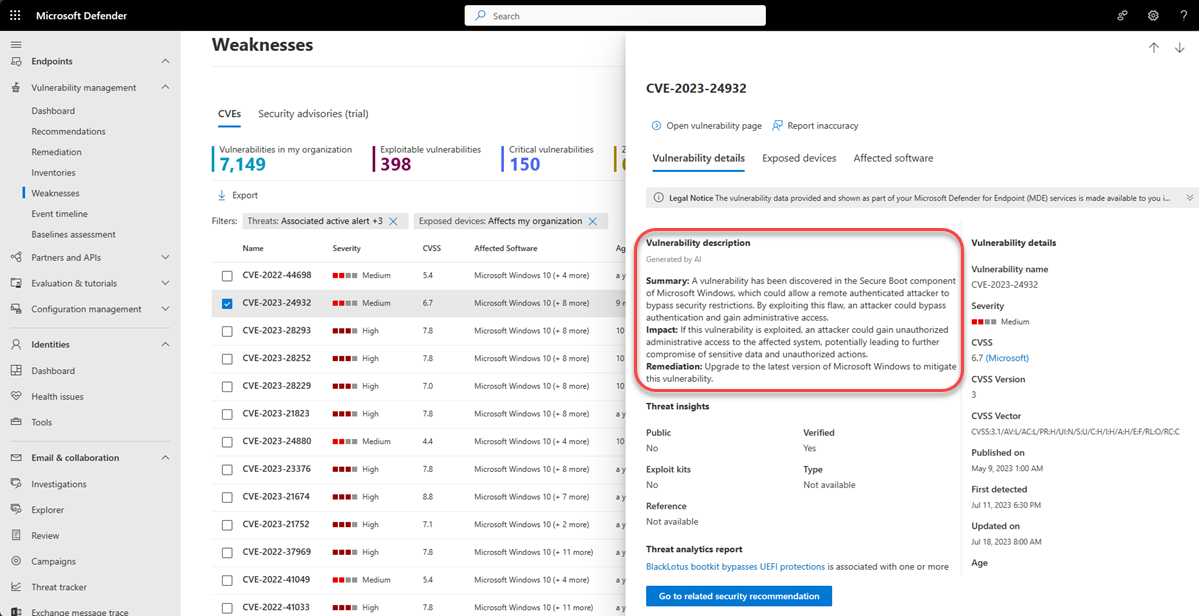

Overzichtspagina zwakke punten

Als u de pagina Zwakke punten wilt openen, selecteert u Zwakke punten in het navigatiemenu Beheer van beveiligingsproblemen in de Microsoft Defender-portal

De pagina Zwakke punten wordt geopend met een lijst met de CVE's waaraan uw apparaten worden blootgesteld. U kunt de ernst, de CVSS-classificatie (Common Vulnerability Scoring System), de bijbehorende inzichten in inbreuken en bedreigingen bekijken, en meer.

Opmerking

Als er geen officiële CVE-id is toegewezen aan een beveiligingsprobleem, wordt de naam van het beveiligingsprobleem toegewezen door Microsoft Defender Vulnerability Management en heeft deze de indeling TVM-2020-002.

Opmerking

Het maximum aantal records dat u van de zwakke puntenpagina naar een CSV-bestand kunt exporteren, is 10.000.

Inzichten in inbreuken en bedreigingen

Het is belangrijk om prioriteit te geven aan aanbevelingen die zijn gekoppeld aan doorlopende bedreigingen. U kunt de informatie in de kolom Bedreigingen gebruiken om prioriteit te geven aan beveiligingsproblemen. Als u beveiligingsproblemen met doorlopende bedreigingen wilt bekijken, filtert u de kolom Bedreigingen op:

- Gekoppelde actieve waarschuwing

- Exploit is beschikbaar

- Misbruik is geverifieerd

- Deze exploit maakt deel uit van een exploit kit

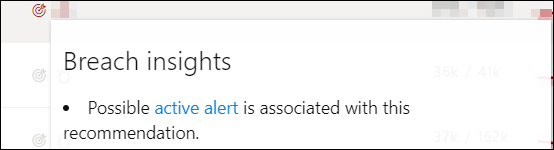

Het pictogram bedreigingsinformatie ![]() is gemarkeerd in de kolom Bedreigingen als er aanvallen in een beveiligingsprobleem zijn gekoppeld.

is gemarkeerd in de kolom Bedreigingen als er aanvallen in een beveiligingsprobleem zijn gekoppeld.

Als u de muisaanwijzer boven het pictogram houdt, ziet u of de bedreiging deel uitmaakt van een exploit kit of is verbonden met specifieke geavanceerde permanente campagnes of activiteitengroepen. Indien beschikbaar, is er een koppeling naar een Bedreigingsanalyse-rapport met zero-day-exploitatienieuws, openbaarmakingen of gerelateerde beveiligingsadviezen.

Het pictogram Voor inbreukinzichten is gemarkeerd als er een beveiligingsprobleem is gevonden in uw organisatie. ![]()

In de kolom Blootgestelde apparaten ziet u hoeveel apparaten momenteel worden blootgesteld aan een beveiligingsprobleem. Als in de kolom 0 wordt weergegeven, loopt u geen risico.

Inzichten in beveiligingsproblemen verkrijgen

Als u een CVE selecteert op de zwakke puntenpagina, wordt er een flyoutvenster geopend met meer informatie, zoals de beschrijving van beveiligingsproblemen, details en inzichten in bedreigingen. De beschrijving van door AI gegenereerde beveiligingsproblemen bevat gedetailleerde informatie over het beveiligingsprobleem, de impact ervan, aanbevolen herstelstappen en eventuele aanvullende informatie, indien beschikbaar.

Voor elke CVE ziet u een lijst met de blootgestelde apparaten en de betrokken software.

Gerelateerde beveiligingsaanbeveling

Gebruik beveiligingsaanbeveling om de beveiligingsproblemen op blootgestelde apparaten op te lossen en het risico voor uw assets en organisatie te verminderen. Wanneer een beveiligingsaanmelding beschikbaar is, kunt u Ga naar de gerelateerde beveiligingsaanmelding selecteren voor meer informatie over het oplossen van het beveiligingsprobleem.

Aanbevelingen voor een CVE zijn vaak bedoeld om het beveiligingsprobleem op te lossen via een beveiligingsupdate voor de gerelateerde software. Sommige CVE's hebben echter geen beveiligingsupdate beschikbaar. Dit kan van toepassing zijn op alle gerelateerde software voor een CVE of alleen een subset. Een softwareleverancier kan bijvoorbeeld besluiten het probleem niet op een bepaalde kwetsbare versie op te lossen.

Wanneer een beveiligingsupdate alleen beschikbaar is voor een deel van de gerelateerde software, heeft de CVE de tag 'Sommige updates beschikbaar' onder de CVE-naam. Zodra er ten minste één update beschikbaar is, kunt u naar de gerelateerde beveiligingsaanbeveling gaan.

Als er geen beveiligingsupdate beschikbaar is, heeft de CVE de tag 'Geen beveiligingsupdate' onder de CVE-naam. Er is geen optie om naar de gerelateerde beveiligingsaanbeveling te gaan, omdat software waarvoor geen beveiligingsupdate beschikbaar is, wordt uitgesloten van de pagina Beveiligingsaanbeveling.

Opmerking

Beveiligingsaanbevelingen omvatten alleen apparaten en softwarepakketten waarvoor beveiligingsupdates beschikbaar zijn.

CVE-ondersteuning aanvragen

Een CVE voor software die momenteel niet wordt ondersteund door beveiligingsbeheer, wordt nog steeds weergegeven op de pagina Zwakke punten. Omdat de software niet wordt ondersteund, zijn er slechts beperkte gegevens beschikbaar. Beschikbare apparaatgegevens zijn niet beschikbaar voor CVE's met niet-ondersteunde software.

Als u een lijst met niet-ondersteunde software wilt weergeven, filtert u de zwakke puntenpagina op de optie 'Niet beschikbaar' in de sectie 'Blootgestelde apparaten'.

U kunt vragen om ondersteuning toe te voegen aan Defender Vulnerability Management voor een bepaalde CVE. Ondersteuning aanvragen:

- Selecteer de CVE op de pagina Zwakke punten in de Microsoft Defender-portal

- Selecteer Deze CVE ondersteunen op het tabblad Details van beveiligingsproblemen

Deze aanvraag wordt verzonden naar Microsoft en helpt ons bij het prioriteren van deze CVE, onder andere in ons systeem.

Veelvoorkomende vermeldingen voor beveiligingsproblemen en blootstellingen (CVE) op andere plaatsen weergeven

Meest kwetsbare software in het dashboard

- Ga naar het Defender Vulnerability Management-dashboard en schuif omlaag naar de widget Bovenste kwetsbare software . U ziet het aantal beveiligingsproblemen dat in elke software is gevonden, samen met informatie over bedreigingen en een overzicht op hoog niveau van de blootstelling van apparaten in de loop van de tijd.

- Selecteer de software die u wilt onderzoeken.

- Selecteer het tabblad Gedetecteerde beveiligingsproblemen .

- Selecteer het beveiligingsprobleem dat u wilt onderzoeken om een flyoutvenster met de CVE-details te openen.

Beveiligingsproblemen op de apparaatpagina detecteren

Informatie over gerelateerde zwakke punten weergeven op de apparaatpagina.

- Selecteer Apparaten in het navigatiemenu Activa in de Microsoft Defender portal.

- Selecteer op de pagina Apparaatinventaris de apparaatnaam die u wilt onderzoeken.

- Selecteer Apparaatpagina openen en selecteer Gedetecteerde beveiligingsproblemen op de apparaatpagina.

- Selecteer het beveiligingsprobleem dat u wilt onderzoeken om een flyoutvenster met de CVE-details te openen.

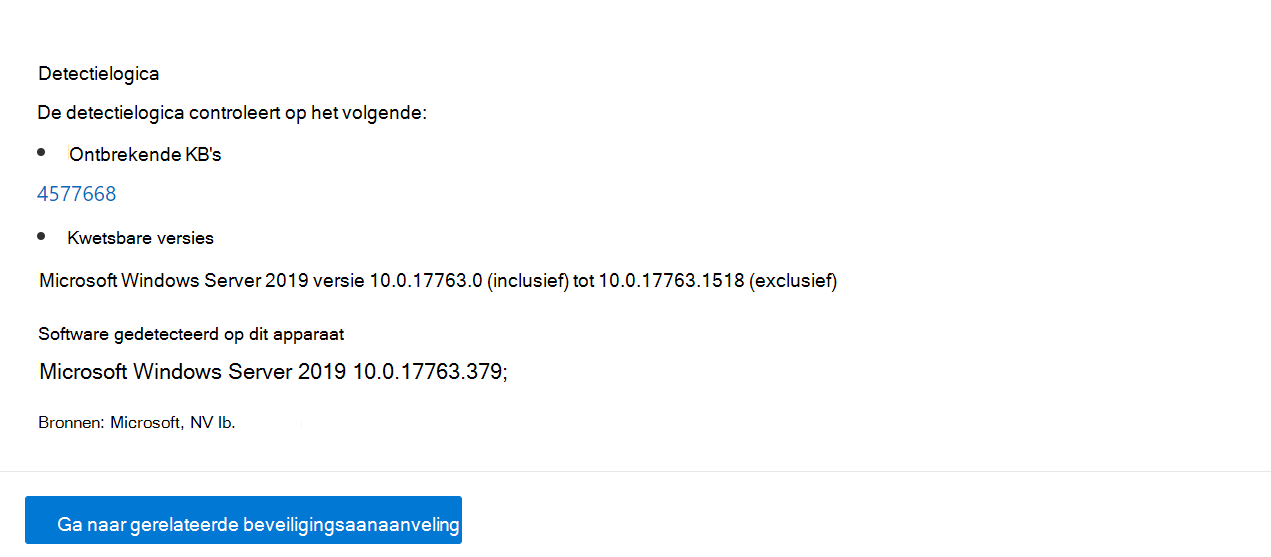

LOGICA voor CVE-detectie

Net als bij het software-bewijs tonen we de detectielogica die we op een apparaat hebben toegepast om aan te geven dat het kwetsbaar is.

De detectielogica bekijken:

- Selecteer een apparaat op de pagina Apparaatinventarisatie.

- Selecteer Apparaatpagina openen en selecteer Gedetecteerde beveiligingsproblemen op de apparaatpagina.

- Selecteer het beveiligingsprobleem dat u wilt onderzoeken.

Er wordt een flyout geopend en de sectie Detectielogica toont de detectielogica en bron.

De categorie 'Besturingssysteemfunctie' wordt ook weergegeven in relevante scenario's. Dit is wanneer een CVE van invloed is op apparaten met een kwetsbaar besturingssysteem als een specifiek besturingssysteemonderdeel is ingeschakeld. Als Windows Server 2019 of Windows Server 2022 bijvoorbeeld een beveiligingsprobleem bevat in het DNS-onderdeel, wordt deze CVE alleen gekoppeld aan de Windows Server 2019- en Windows Server 2022-apparaten waarvoor de DNS-functie is ingeschakeld in het besturingssysteem.

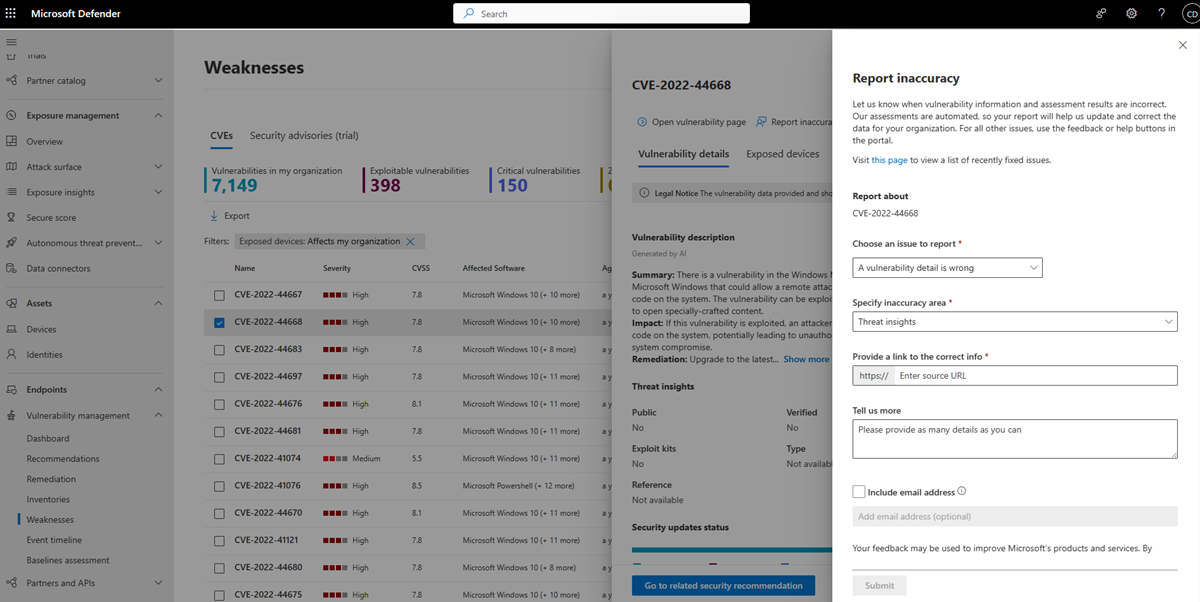

Onnauwkeurigheid rapporteren

Meld een fout-positief wanneer u vage, onnauwkeurige of onvolledige informatie ziet. U kunt ook rapporteren over beveiligingsaanbeveling die al zijn hersteld.

- Open de CVE op de pagina Zwakke punten.

- Selecteer Onnauwkeurigheid rapporteren om een flyoutvenster te openen.

- Kies in het flyoutvenster een probleem dat u wilt melden.

- Vul de gevraagde details in over de onnauwkeurigheid. Dit is afhankelijk van het probleem dat u rapporteert.

- Selecteer Verzenden. Uw feedback wordt onmiddellijk verzonden naar de Microsoft Defender Vulnerability Management experts.

Verwante artikelen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor