De mogelijkheid voor misleiding beheren in Microsoft Defender XDR

Van toepassing op:

- Microsoft Defender XDR

- Microsoft Defender voor Eindpunt

Belangrijk

Sommige informatie in dit artikel heeft betrekking op vooraf uitgebrachte producten/services die aanzienlijk kunnen worden gewijzigd voordat ze commercieel worden uitgebracht. Microsoft geeft geen garantie, uitdrukkelijk of impliciet, met betrekking tot de informatie die hier wordt beschreven.

Microsoft Defender XDR, door middel van ingebouwde misleiding, biedt detecties met hoge betrouwbaarheid van door de mens bediende zijdelingse bewegingen, waardoor aanvallen de kritieke activa van een organisatie niet kunnen bereiken. Verschillende aanvallen, zoals zakelijke e-mailcompromittatie (BEC),ransomware, schendingen van de organisatie en nationale staatsaanvallen maken vaak gebruik van zijdelingse beweging en kunnen in de vroege stadia moeilijk met veel vertrouwen te detecteren zijn. de misleidingstechnologie van Defender XDR biedt detecties met hoge betrouwbaarheid op basis van deceptiesignalen die zijn gecorreleerd met Microsoft Defender voor Eindpunt signalen.

De misleidingsfunctie genereert automatisch authentiek uitziende lokroepaccounts, hosts en lokers. De gegenereerde valse assets worden vervolgens automatisch geïmplementeerd op specifieke clients. Wanneer een aanvaller communiceert met de lokroep of lokroep, genereert de misleidingsfunctie waarschuwingen met een hoge betrouwbaarheid, waardoor ze helpen bij het onderzoek van het beveiligingsteam en de methoden en strategieën van een aanvaller kunnen observeren. Alle waarschuwingen die door de mogelijkheid voor misleiding worden gegenereerd, worden automatisch gecorreleerd in incidenten en worden volledig geïntegreerd in Microsoft Defender XDR. Daarnaast is de misleidingstechnologie geïntegreerd in Defender for Endpoint, waardoor de implementatiebehoeften worden geminimaliseerd.

In dit artikel vindt u een overzicht van de misleidingstechnologie van Defender XDR, vereisten en aanvullende bronnen.

Vereisten

De volgende tabel bevat de vereisten voor het inschakelen van de mogelijkheid tot misleiding in Microsoft Defender XDR.

| Vereiste | Details |

|---|---|

| Abonnementsvereisten | Een van deze abonnementen: - Microsoft 365 E5 - Microsoft Security E5 - Microsoft Defender voor Eindpunt Abonnement 2 |

| Implementatievereisten | Vereisten: - Defender voor Eindpunt is de primaire EDR-oplossing - Geautomatiseerde onderzoeks- en reactiemogelijkheden in Defender voor Eindpunt is geconfigureerd - Apparaten worden lid of hybride gekoppeld in Microsoft Entra - PowerShell is ingeschakeld op de apparaten - De functie voor misleiding heeft betrekking op clients die werken op Windows 10 RS5 en later in preview |

| Machtigingen | U moet een van de volgende rollen hebben toegewezen in de Microsoft Entra-beheercentrum of in de Microsoft 365-beheercentrum om misleidingsmogelijkheden te configureren: - Globale beheerder - Beveiligingsbeheerder |

Wat is misleidingstechnologie?

De misleidingstechnologie is een beveiligingsmaatregel waarmee beveiligingsteams onmiddellijk worden gewaarschuwd over een mogelijke aanval, zodat ze in realtime kunnen reageren. De misleidingstechnologie maakt valse assets zoals apparaten, gebruikers en hosts die bij uw netwerk lijken te horen.

Aanvallers die interactie hebben met de valse netwerkassets die zijn ingesteld door de misleidingsmogelijkheid, kunnen beveiligingsteams helpen voorkomen dat potentiële aanvallen een organisatie in gevaar brengen en de acties van de aanvallers controleren, zodat defenders de beveiliging van hun omgeving verder kunnen verbeteren.

Hoe werkt de Microsoft Defender XDR bedrogfunctie?

De ingebouwde misleidingsfunctie in de Microsoft Defender-portal maakt gebruik van regels om lokers en lokers te maken die overeenkomen met uw omgeving. De functie past machine learning toe om lokers en lokers voor te stellen die zijn afgestemd op uw netwerk. U kunt de functie voor misleiding ook gebruiken om de lokjes en lokken handmatig te maken. Deze lokjes en lokken worden vervolgens automatisch geïmplementeerd in uw netwerk en geplant op apparaten die u opgeeft met behulp van PowerShell.

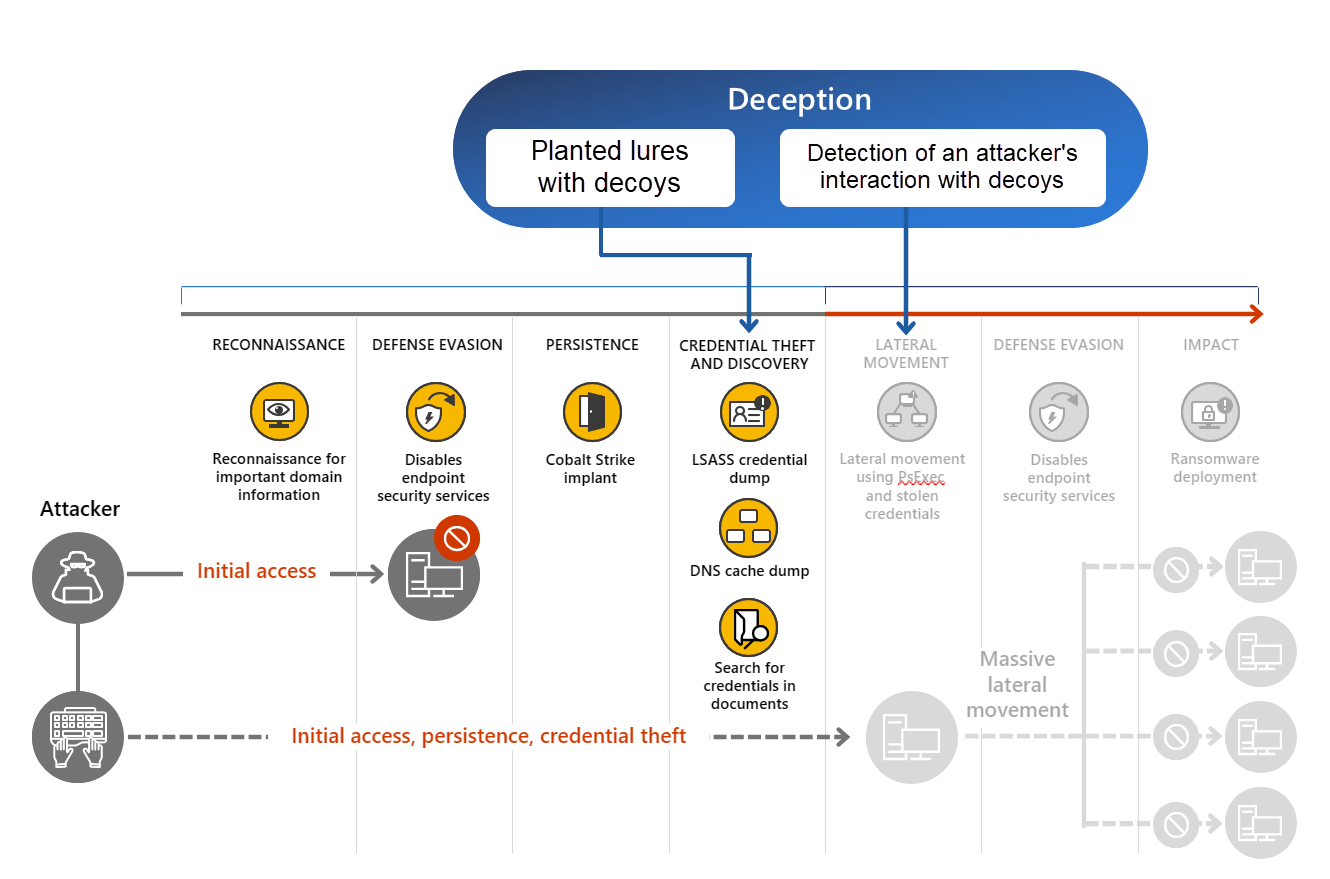

Afbeelding 1. De misleidingstechnologie waarschuwt beveiligingsteams wanneer een aanvaller communiceert met valse hosts of lokers door middel van detecties met hoge betrouwbaarheidsdetecties van door de mens bediende zijdelingse bewegingen

Afbeelding 1. De misleidingstechnologie waarschuwt beveiligingsteams wanneer een aanvaller communiceert met valse hosts of lokers door middel van detecties met hoge betrouwbaarheidsdetecties van door de mens bediende zijdelingse bewegingen

Decoys zijn valse apparaten en accounts die tot uw netwerk lijken te behoren. Kunstaas is nep-inhoud die is geplant op specifieke apparaten of accounts en wordt gebruikt om een aanvaller aan te trekken. De inhoud kan een document, een configuratiebestand, referenties in de cache of inhoud zijn die een aanvaller waarschijnlijk kan lezen, stelen of ermee kan werken. Lures imiteren belangrijke bedrijfsgegevens, instellingen of referenties.

Er zijn twee soorten kunstaas beschikbaar in de functie misleiding:

- Eenvoudige lokroep: geplante documenten, koppelingsbestanden en dergelijke die geen of minimale interactie met de klantomgeving hebben.

- Geavanceerde lokkingen: geplante inhoud zoals referenties in de cache en intercepties die reageren op of interactie hebben met de klantomgeving. Aanvallers kunnen bijvoorbeeld interactie hebben met decoy-referenties die zijn geïnjecteerde antwoorden op Active Directory-query's, die kunnen worden gebruikt om zich aan te melden.

Opmerking

Kunstaas wordt alleen geplant op Windows-clients die zijn gedefinieerd in het bereik van een misleidingsregel. Pogingen om een decoyhost of -account te gebruiken op een client met onboarding van Defender voor Eindpunt, genereren echter een waarschuwing voor misleiding. Meer informatie over het onboarden van clients in Onboard to Microsoft Defender voor Eindpunt. Het planten van kunstaas op Windows Server 2016 en later is gepland voor toekomstige ontwikkeling.

U kunt decoys, lures en het bereik opgeven in een misleidingsregel. Zie De functie voor misleiding configureren voor meer informatie over het maken en wijzigen van regels voor bedrog.

Wanneer een aanvaller een lokroep of een lokroep gebruikt op een client met onboarding van Defender for Endpoint, activeert de mogelijkheid tot bedrog een waarschuwing die mogelijke activiteiten van de aanvaller aangeeft, ongeacht of deceptie op de client is geïmplementeerd of niet.

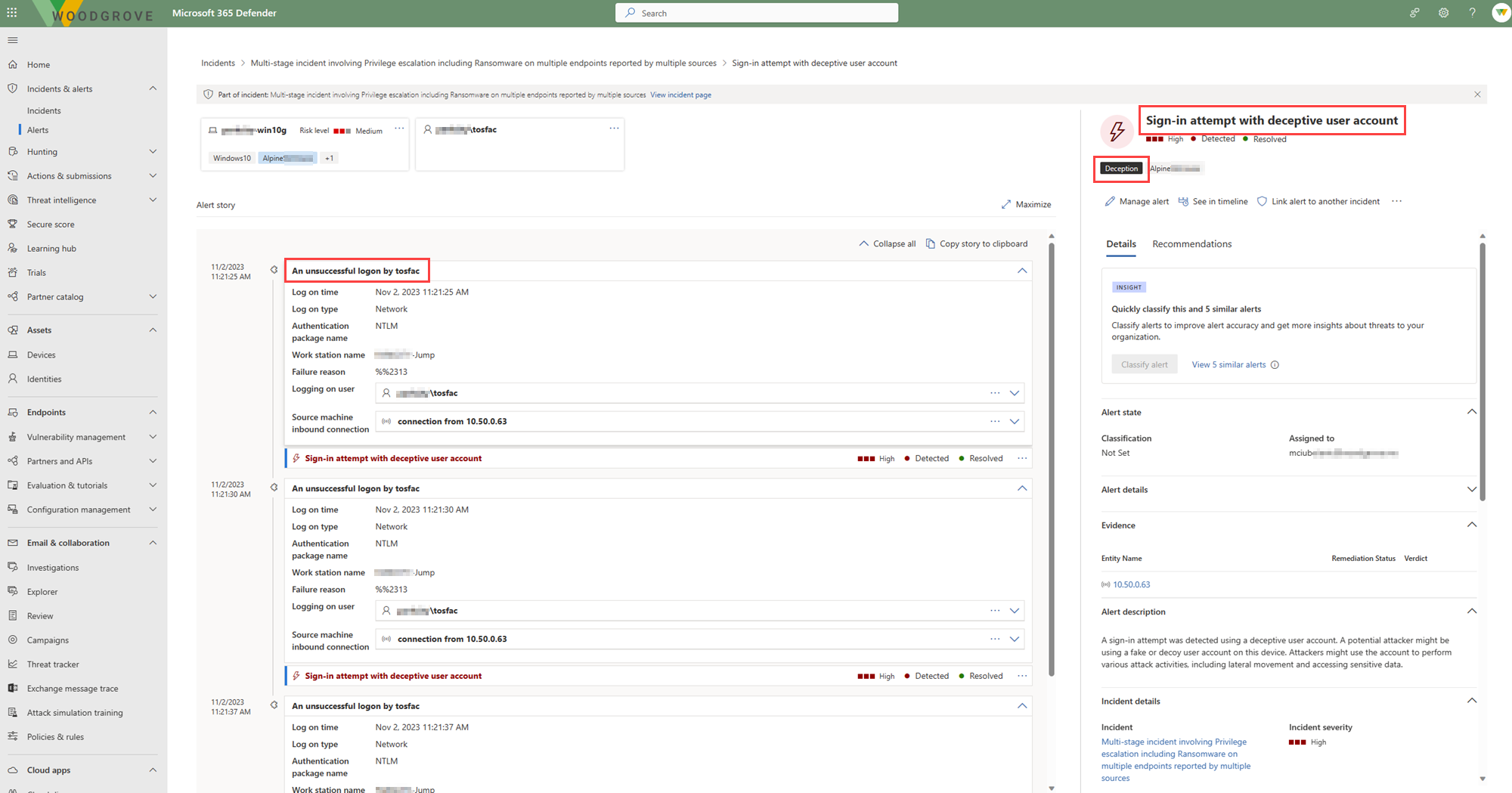

Incidenten en waarschuwingen identificeren die zijn geactiveerd door misleiding

Waarschuwingen op basis van detectie van misleiding bevatten misleidende informatie in de titel. Enkele voorbeelden van waarschuwingstitels zijn:

- Aanmeldingspoging met een misleidend gebruikersaccount

- Verbindingspoging met een misleidende host

De waarschuwingsdetails bevatten:

- De deception-tag

- Het decoy-apparaat of gebruikersaccount waarvan de waarschuwing afkomstig is

- Het type aanval, zoals aanmeldingspogingen of laterale verplaatsingspogingen

afbeelding 2. Details van een waarschuwing met betrekking tot bedrog

afbeelding 2. Details van een waarschuwing met betrekking tot bedrog

Volgende stap

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor