Aan de slag met het configureren van de verificatie van uw portal

Notitie

Met ingang van 12 oktober 2022 wordt Power Apps-portals hernoemd tot Power Pages. Meer informatie: Microsoft Power Pages is nu algemeen beschikbaar (blog)

We zullen binnenkort de documentatie voor Power Apps-portals migreren en samenvoegen met Power Pages-documentatie.

Het instellen van verificatie is een kernaanpassing in elke portal. Vereenvoudigde configuratie van id-provider in Power Apps-portals biedt begeleiding in de app voor het instellen van id-providers en haalt de complexiteit uit instellingen. Makers en beheerders kunnen de portal eenvoudig configureren voor ondersteunde id-providers.

Overzicht

U kunt portal-identiteitsproviders inschakelen, uitschakelen en configureren vanuit Power Apps door een vereenvoudigde configuratie voor portalverificatie te gebruiken. Nadat u een identiteitsprovider hebt geselecteerd, kunt u de aanwijzingen volgen om eenvoudig de providerinstellingen in te voeren.

Notitie

Het kan enkele minuten duren voordat de wijzigingen in de verificatie-instellingen zichtbaar zijn in de portal. Start de portal opnieuw met de portalacties als u de wijzigingen onmiddellijk wilt zien.

Beginnen met het configureren van een id-provider voor uw portal

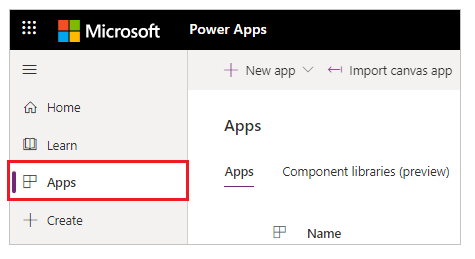

Ga naar Power Apps.

Selecteer Apps in het linkerdeelvenster.

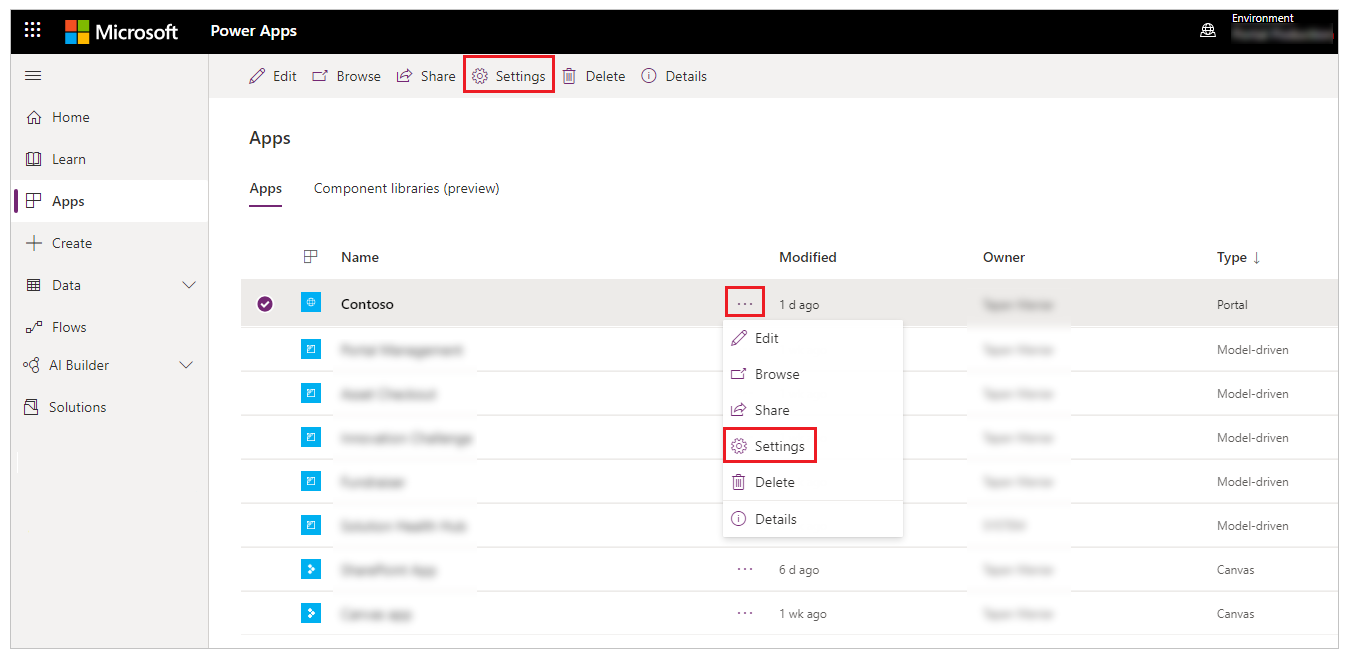

Selecteer uw portal in de lijst met beschikbare apps.

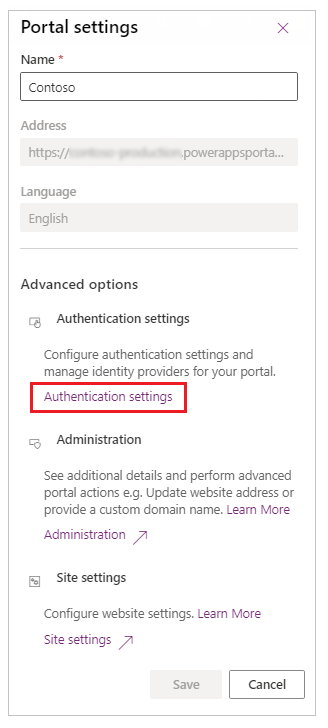

Selecteer Instellingen in het hoofdmenu. U kunt ook Meer opdrachten (...) selecteren en vervolgens Instellingen.

Selecteer Verificatie-instellingen in de instellingen aan de rechterkant van uw werkruimte.

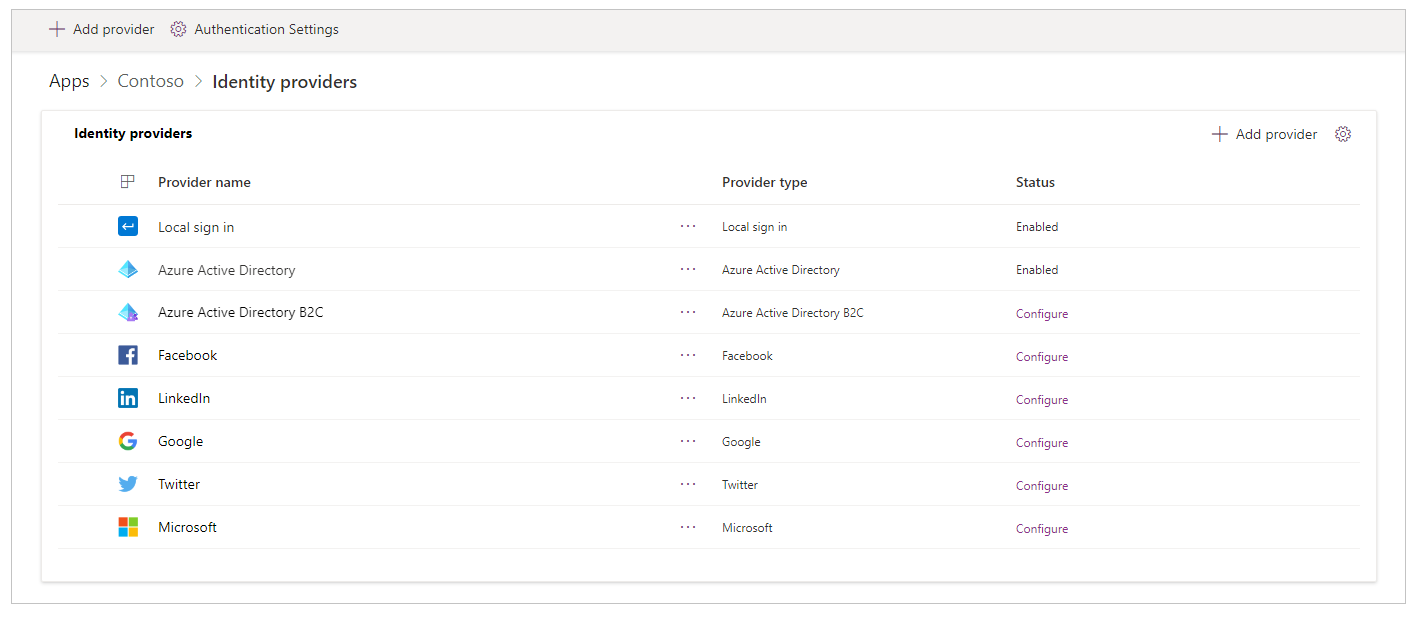

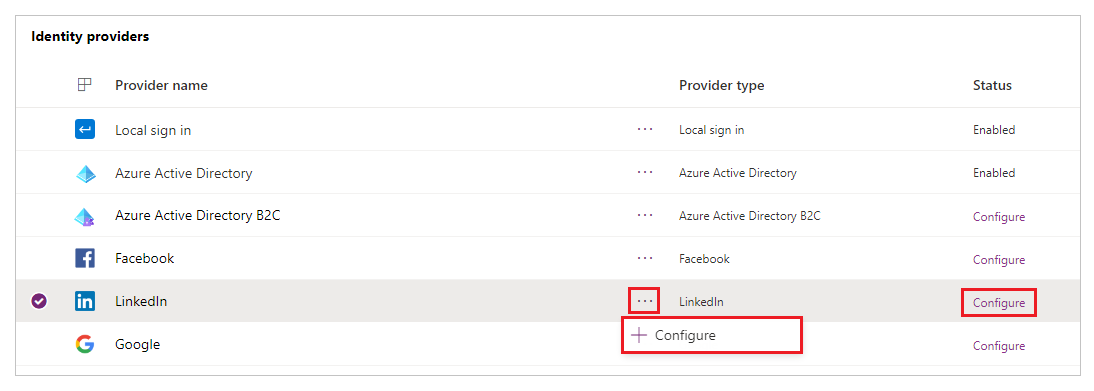

U ziet een lijst met id-providers die u kunt configureren.

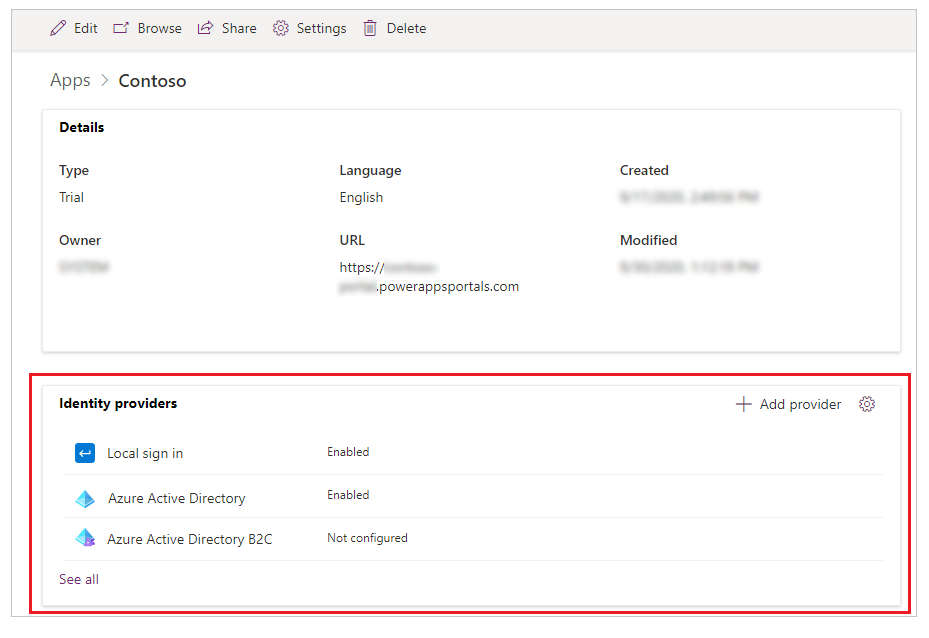

Id-providers bekijken vanaf de pagina met portaldetails

Selecteer uw portal in de lijst met beschikbare apps.

Selecteer Details in het hoofdmenu. U kunt ook Meer opdrachten (...) selecteren en vervolgens Details.

De detailpagina toont de sectie Id-providers.

Notitie

Als u Alles weergeven op de pagina met portaldetails selecteert, gaat u naar de volledige lijst met id-providers.

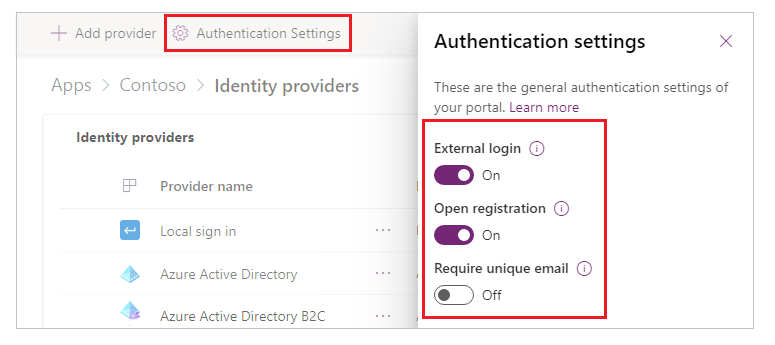

Algemene verificatie-instellingen configureren

U kunt de volgende algemene verificatie-instellingen configureren door Verificatie-instellingen op de pagina Id-providers te selecteren.

Externe aanmelding: externe verificatie wordt geleverd door de API ASP.NET-identiteit. Accountreferenties en wachtwoordbeheer worden afgehandeld door externe id-providers, zoals Facebook, LinkedIn, Google, Twitter en Microsoft.

- Indien ingesteld op Aan, melden gebruikers zich voor toegang aan bij de portal door een externe identiteit te selecteren voor registratie bij de portal. Na registratie heeft een externe identiteit toegang tot dezelfde functies als een lokaal account. Zie Externe accounts beheren voor gerelateerde site-instellingen.

- Indien deze optie is ingesteld op Uit, worden externe accountregistratie en aanmelding uitgeschakeld en verborgen.

Registratie openen: hiermee schakelt u het registratieformulier voor het maken van nieuwe lokale gebruikersaccounts in of uit.

- Als deze optie is ingesteld op Aan, kan elke anonieme gebruiker het registratieformulier gebruiken om de portal te bezoeken en een nieuwe gebruikersaccount te maken.

- Indien deze optie is ingesteld op Uit, wordt de accountregistratie van nieuwe gebruikers uitgeschakeld en verborgen.

Uniek e-mailadres vereisen: geeft aan of een uniek e-mailadres nodig is voor het valideren van een nieuwe gebruiker tijdens het aanmelden.

- Indien deze optie is ingesteld op Aan, kunnen aanmeldingspogingen mislukken als een gebruiker een e-mailadres opgeeft dat al aanwezig is in een contactpersoonrecord.

- Indien deze optie is ingesteld op Uit, mag een contactpersoon met een dubbel e-mailadres worden gemaakt.

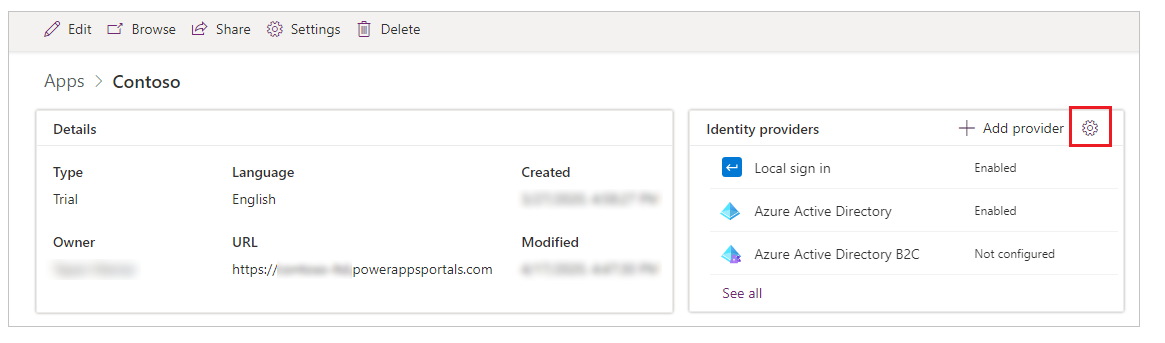

U kunt ook naar de algemene verificatie-instellingen gaan vanaf de pagina voor portaldetails door Instellingen in de rechterbovenhoek van de sectie Id-providers te selecteren.

Een standaard id-provider configureren

U kunt elke gewenste id-provider instellen als standaard. Wanneer een identiteitsprovider als standaard is ingesteld, worden gebruikers die zich aanmelden bij de portal niet omgeleid naar de aanmeldingspagina van de portal. In plaats daarvan is aanmelden via de geselecteerde provider altijd de standaard aanmeldingservaring.

Belangrijk

Als u een id-provider als standaard instelt, hebben gebruikers niet de mogelijkheid een andere id-provider te kiezen.

Nadat u een id-provider als standaard hebt ingesteld, kunt u Verwijderen als standaard selecteren om deze te verwijderen. Nadat u een id-provider hebt verwijderd als standaard, worden gebruikers omgeleid naar de aanmeldingspagina van de portal en kunnen ze kiezen uit de id-providers die u hebt ingeschakeld.

Notitie

U kunt alleen een geconfigureerde id-provider instellen als standaard. De optie Instellen als standaard is beschikbaar wanneer u een id-provider hebt geconfigureerd.

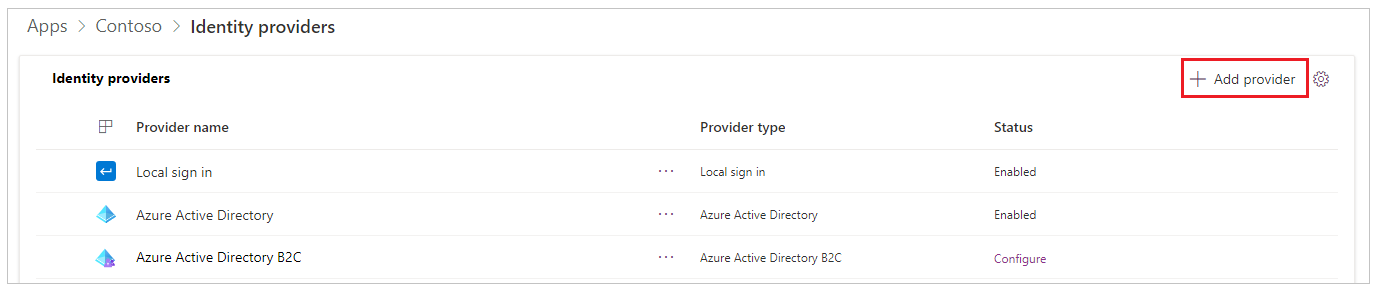

Een id-provider toevoegen, configureren of verwijderen

Verschillende id-providers die u kunt configureren, worden standaard toegevoegd. U kunt extra B2C-providers in Azure Active Directory (Azure AD) toevoegen of de beschikbare OAuth 2.0-providers, zoals LinkedIn of Microsoft, configureren.

Notitie

- Als u deze interface gebruikt, kunt u de configuratie van de providers Lokale aanmelding en Azure Active Directory niet wijzigen.

- U kunt voor Oauth 2.0 slechts één exemplaar van elk type id-provider hebben, zoals Facebook, LinkedIn, Google, Twitter en Microsoft.

- Het kan enkele minuten duren voordat updates voor de configuratie van de id-provider worden weergegeven op de portal. U kunt De portal opnieuw opstarten kiezen om uw wijzigingen onmiddellijk door te voeren.

- Als u een aangepaste domeinnaam toevoegt of de basis-URL van uw portal wijzigt, moet u de providerconfiguratie opnieuw maken met de juiste URL.

Een provider toevoegen of configureren

Selecteer Provider toevoegen via Verificatie-instellingen als u een id-provider wilt toevoegen.

Tip

U kunt ook Provider toevoegen selecteren op de pagina met portaldetails.

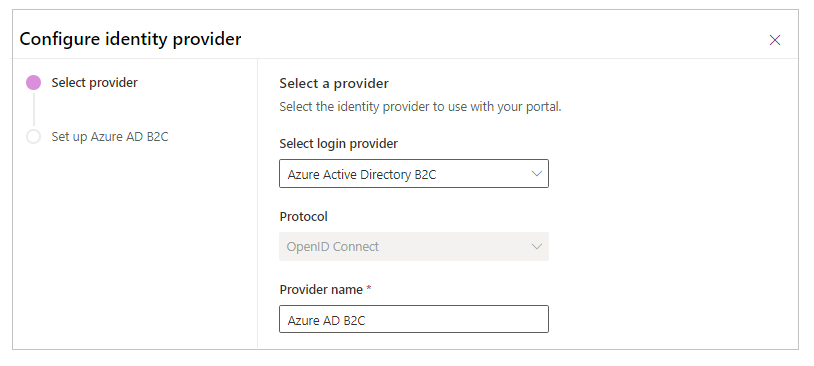

Maak een keuze uit de beschikbare lijst met providers, voer een naam in en selecteer daarna Volgende om de providerinstellingen te configureren.

Notitie

De Providernaam die u hier invoert, wordt weergegeven op de aanmeldingspagina voor gebruikers als tekst op de knop die ze gebruiken bij het selecteren van deze provider.

U kunt een provider configureren door Configureren te selecteren (of Meer opdrachten (...) te selecteren en vervolgens Configureren te selecteren).

Notitie

U kunt Provider toevoegen of Configureren gebruiken om voor de eerste keer een provider toe te voegen of te configureren. Nadat u een provider hebt geconfigureerd, kunt u deze bewerken. U kunt ook de hyperlink van de naam van de provider selecteren om snel de configuratieopties te openen.

De configuratiestappen nadat u Volgende hebt geselecteerd, hangen af van het type id-provider dat u selecteert. U stelt Azure AD B2C bijvoorbeeld anders in dan LinkedIn. De volgende tabel bevat de providers en protocollen waaruit u kunt kiezen.

| Beschikbare providers | Beschikbare protocollen | Beschrijving |

|---|---|---|

| Azure AD B2C | OpenID Connect | Staat configuratie toe van Azure AD B2C voor verificatie in portals met behulp van het OpenID Connect-protocol. Meer informatie: De Azure AD B2C-provider configureren, De Azure AD B2C-provider handmatig configureren |

| OAuth 2.0 | Staat configuratie toe van Facebook als verificatieprovider in portals met behulp van het OAuth 2.0-protocol. Meer informatie: Facebook-provider configureren |

|

| OAuth 2.0 | Staat configuratie toe van LinkedIn als verificatieprovider in portals met behulp van het OAuth 2.0-protocol. Meer informatie: LinkedIn-provider configureren |

|

| OAuth 2.0 | Staat configuratie toe van Google als verificatieprovider in portals met behulp van het OAuth 2.0-protocol. Meer informatie: Google-provider configureren |

|

| OAuth 2.0 | Staat configuratie toe van Twitter als verificatieprovider in portals met behulp van het OAuth 2.0-protocol. Meer informatie: Twitter-provider configureren |

|

| Microsoft | OAuth 2.0 | Staat configuratie toe van Microsoft als verificatieprovider in portals met behulp van het OAuth 2.0-protocol. Meer informatie: Microsoft-provider configureren |

| Overige | OpenID Connect | Staat configuratie toe van elke provider die voldoet aan de OpenID Connect-protocolspecificatie. Voorbeelden: - Azure AD configureren als OpenID Connect-provider - Azure AD B2C configureren als OpenID Connect-provider |

| Overige | SAML 2.0 | Staat configuratie toe van elke provider die voldoet aan de SAML 2.0-protocolspecificaties. Voorbeelden: - Azure AD configureren als de SAML 2.0-provider - AD FS configureren als de SAML 2.0-provider |

| Overige | WS-Federation | Staat configuratie toe van elke provider die voldoet aan de WS-Federation-protocolspecificaties. Voorbeelden: - Azure AD configureren als de WS-Federation-provider - AD FS configureren als de WS-Federation-provider |

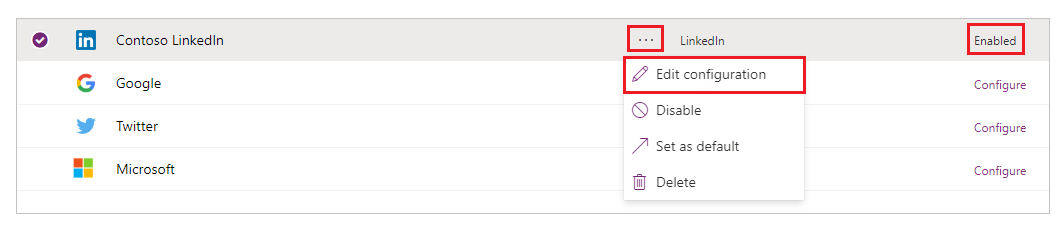

Een provider bewerken

Nadat u een provider hebt toegevoegd en geconfigureerd, kunt u de provider als Ingeschakeld zien bij de portal-instellingen of detailpagina's.

Als u een door u geconfigureerde provider wilt bewerken, selecteert u deze en selecteert u Meer opdrachten (...) en vervolgens Configuratie bewerken.

Raadpleeg de providerspecifieke artikelen om instellingen te bewerken voor het door u geselecteerde type provider.

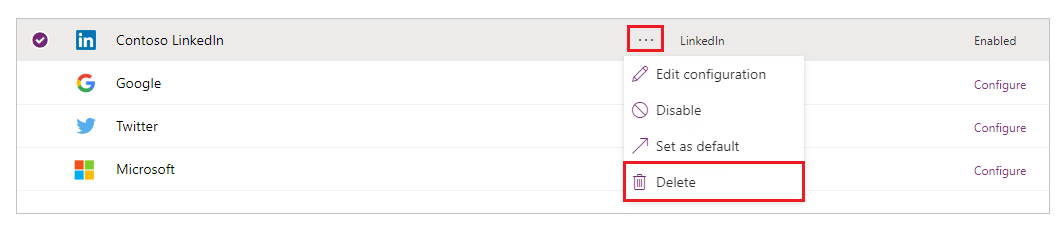

Een provider verwijderen

Als u een provider wilt verwijderen, selecteert u Meer opdrachten (...) en vervolgens Verwijderen.

Wanneer u een provider verwijdert, wordt uw providerconfiguratie voor het geselecteerde type provider verwijderd en is de provider weer beschikbaar voor configuratie.

Notitie

Wanneer u een provider verwijdert, wordt alleen de portalconfiguratie voor de provider verwijderd. Als u bijvoorbeeld de LinkedIn-provider verwijdert, blijven uw LinkedIn-app en app-configuratie intact. Als u een Azure AD B2C-provider verwijdert, wordt ook hier alleen de portalconfiguratie verwijderd; de Azure-tenant-configuratie voor deze provider verandert niet.

Fout veroorzaakt door het verwijderen en opnieuw maken van een portal

Als u uw portal verwijdert en opnieuw maakt, kunnen gebruikers de volgende foutmelding krijgen bij aanmelding. Wanneer dit probleem zich voordoet, moet u de configuratie van de identiteitsprovider van de portal correct bijwerken.

Sorry, but we're having trouble signing you in.

AADSTS700016: Application with identifier 'https://contoso.powerappsportals.com/' was not found in the directory 'xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx'. This can happen if the application has not been installed by the administrator of the tenant or consented to by any user in the tenant. You may have sent your authentication request to the wrong tenant.

Zie ook

De Azure AD B2C-provider configureren voor portals

Een OAuth 2.0-provider configureren voor portals

Een OpenID Connect-provider voor portals configureren

Een SAML 2.0-provider configureren voor portals

Een WS-Federation-provider configureren voor portals

Verificatie en gebruikersbeheer in Power Apps-portals

Notitie

Laat ons uw taalvoorkeuren voor documentatie weten! Beantwoord een korte enquête. (houd er rekening mee dat deze in het Engels is)

De enquête duurt ongeveer zeven minuten. Er worden geen persoonlijke gegevens verzameld (privacyverklaring).

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor