Power BI-beveiliging

Zie het technische document over Power BI-beveiliging voor gedetailleerde informatie over Power BI-beveiliging.

Zie de artikelen over de beveiligingsreeks van de Power BI-implementatieplanning om de beveiliging van Power BI-beveiliging te plannen. De inhoud wordt uitgebreid in het technische document over Power BI-beveiliging. Hoewel het technische document over Power BI-beveiliging zich richt op belangrijke technische onderwerpen, zoals verificatie, gegevenslocatie en netwerkisolatie, is het primaire doel van de reeks u overwegingen en beslissingen te bieden om u te helpen bij het plannen van beveiliging en privacy.

De Power BI-service is gebouwd op Azure, de cloudcomputinginfrastructuur en het platform van Microsoft. De architectuur van het Power BI-service is gebaseerd op twee clusters:

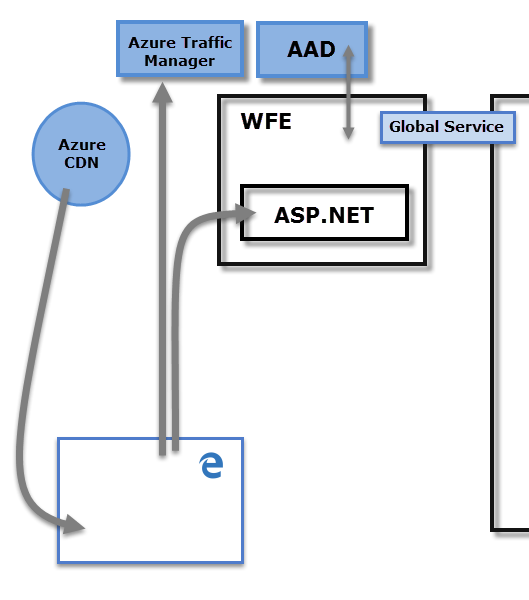

- Het WFE-cluster (Web Front End). Het WFE-cluster beheert de eerste verbinding en verificatie met de Power BI-service.

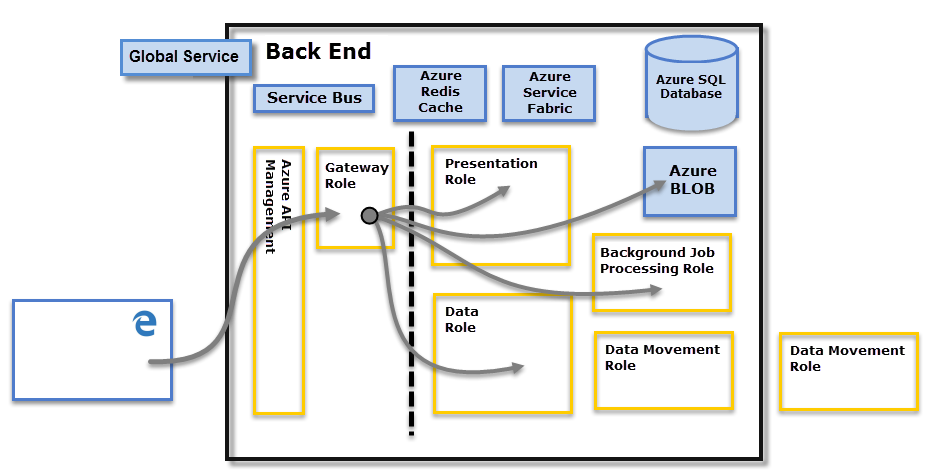

- Het back-endcluster . Zodra de back-end is geverifieerd, worden alle volgende gebruikersinteracties verwerkt. Power BI maakt gebruik van Microsoft Entra ID om gebruikersidentiteiten op te slaan en te beheren. Microsoft Entra ID beheert ook gegevensopslag en metagegevens met respectievelijk Azure BLOB en Azure SQL Database.

Power BI-architectuur

Het WFE-cluster maakt gebruik van Microsoft Entra-id voor het verifiëren van clients en het leveren van tokens voor volgende clientverbindingen met de Power BI-service. Power BI maakt gebruik van Azure Traffic Manager (Traffic Manager) om gebruikersverkeer naar het dichtstbijzijnde datacenter te leiden. Traffic Manager stuurt aanvragen door met behulp van de DNS-record van de client die probeert verbinding te maken, te verifiëren en statische inhoud en bestanden te downloaden. Power BI maakt gebruik van het Azure CDN (Content Delivery Network ) om de benodigde statische inhoud en bestanden efficiënt te distribueren naar gebruikers op basis van geografische landinstellingen.

Het back-endcluster bepaalt hoe geverifieerde clients communiceren met de Power BI-service. Het back-endcluster beheert visualisaties, gebruikersdashboards, semantische modellen, rapporten, gegevensopslag, gegevensverbindingen, gegevensvernieuwing en andere aspecten van interactie met de Power BI-service. De gatewayrol fungeert als een gateway tussen gebruikersaanvragen en de Power BI-service. Gebruikers communiceren niet rechtstreeks met andere rollen dan de gatewayrol. Azure API Management verwerkt uiteindelijk de gatewayrol.

Belangrijk

Alleen Azure API Management - en Gateway-rollen zijn toegankelijk via het openbare internet. Ze bieden verificatie, autorisatie, DDoS-beveiliging, beperking, taakverdeling, routering en andere mogelijkheden.

Beveiliging van gegevensopslag

Power BI maakt gebruik van twee primaire opslagplaatsen voor het opslaan en beheren van gegevens:

- Gegevens die van gebruikers worden geüpload, worden doorgaans verzonden naar Azure Blob Storage.

- Alle metagegevens, inclusief items voor het systeem zelf, worden opgeslagen in de Azure SQL Database.

De stippellijn die wordt weergegeven in het back-endclusterdiagram , verduidelijkt de grens tussen de twee onderdelen die toegankelijk zijn voor gebruikers die links van de stippellijn worden weergegeven. Rollen die alleen toegankelijk zijn voor het systeem, worden aan de rechterkant weergegeven. Wanneer een geverifieerde gebruiker verbinding maakt met de Power BI-service, worden de verbinding en elke aanvraag van de client geaccepteerd en beheerd door de gatewayrol die vervolgens namens de gebruiker communiceert met de rest van de Power BI-service. Wanneer een client bijvoorbeeld probeert een dashboard weer te geven, accepteert de gatewayrol die aanvraag en verzendt vervolgens afzonderlijk een aanvraag naar de presentatierol om de gegevens op te halen die nodig zijn voor de browser om het dashboard weer te geven. Uiteindelijk worden verbindingen en clientaanvragen verwerkt door Azure API Management.

Gebruikersverificatie

Power BI gebruikt Microsoft Entra ID om gebruikers te verifiëren die zich aanmelden bij de Power BI-service. Aanmeldingsreferenties zijn vereist wanneer een gebruiker toegang probeert te krijgen tot beveiligde resources. Gebruikers melden zich aan bij de Power BI-service met het e-mailadres waarmee ze hun Power BI-account hebben ingesteld. Power BI gebruikt dezelfde referenties als de effectieve gebruikersnaam en geeft deze door aan resources wanneer een gebruiker verbinding probeert te maken met gegevens. De effectieve gebruikersnaam wordt vervolgens toegewezen aan een User Principal Name en wordt omgezet in het bijbehorende Windows-domeinaccount waarop verificatie wordt toegepast.

Voor organisaties die zakelijke e-mailadressen voor Power BI-aanmelding hebben gebruikt, is de effectieve gebruikersnaam voor UPN-toewijzing bijvoorbeeld david@contoso.comeenvoudig. Voor organisaties die geen zakelijke e-mailadressen hebben gebruikt, bijvoorbeeld david@contoso.onmicrosoft.com toewijzing tussen Microsoft Entra-id en on-premises referenties, moet adreslijstsynchronisatie correct werken.

Platformbeveiliging voor Power BI omvat ook omgevingsbeveiliging met meerdere tenants, netwerkbeveiliging en de mogelijkheid om andere op Microsoft Entra ID gebaseerde beveiligingsmaatregelen toe te voegen.

Gegevens- en servicebeveiliging

Zie Het Vertrouwenscentrum van Microsoft, producten en services die op vertrouwensrelatie worden uitgevoerd voor meer informatie.

Zoals eerder beschreven, gebruiken on-premises AD-servers een Power BI-aanmelding om toe te wijzen aan een UPN voor referenties. Gebruikers moeten echter inzicht hebben in de vertrouwelijkheid van de gegevens die ze delen. Nadat u veilig verbinding hebt gemaakt met een gegevensbron en vervolgens rapporten, dashboards of semantische modellen met anderen hebt gedeeld, krijgen de ontvangers toegang tot het rapport. Ontvangers hoeven zich niet aan te melden bij de gegevensbron.

Een uitzondering is het maken van verbinding met SQL Server Analysis Services met behulp van de on-premises gegevensgateway. Dashboards worden in de cache opgeslagen in Power BI, maar toegang tot onderliggende rapporten of semantische modellen initieert verificatie voor elke gebruiker die toegang probeert te krijgen tot het rapport of het semantische model. Toegang wordt alleen verleend als de gebruiker voldoende referenties heeft om toegang te krijgen tot de gegevens. Zie de uitgebreide informatie over de on-premises gegevensgateway.

TLS-versiegebruik afdwingen

Netwerk- en IT-beheerders kunnen de vereiste afdwingen voor het gebruik van huidige TLS (Transport Layer Security) voor beveiligde communicatie in hun netwerk. Windows biedt ondersteuning voor TLS-versies via de Microsoft Schannel-provider. Zie Protocollen in de TLS/SSL (Schannel SSP)voor meer informatie.

Deze afdwinging wordt geïmplementeerd door registersleutels met beheerdersrechten in te stellen. Zie Ssl/TLS-protocollen en coderingssuites voor AD FS beheren voor afdwingingsdetails.

Voor Power BI Desktop is TLS (Transport Layer Security) versie 1.2 (of hoger) vereist om uw eindpunten te beveiligen. Webbrowsers en andere clienttoepassingen die gebruikmaken van TLS-versies die ouder zijn dan TLS 1.2, kunnen geen verbinding maken. Als nieuwere versies van TLS vereist zijn, respecteert Power BI Desktop de registersleutelinstellingen die in deze artikelen worden beschreven en worden alleen verbindingen gemaakt die voldoen aan de versievereiste van TLS die is toegestaan op basis van deze registerinstellingen, indien aanwezig.

Zie registerinstellingen voor Transport Layer Security (TLS) voor meer informatie over het instellen van deze registersleutels.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor