Power Apps beheren

Als u een omgevingsbeheerder, globale beheerder of Microsoft Power Platform-beheerder bent, kunt u de apps beheren die in uw organisatie zijn gemaakt.

Beheerders kunnen het volgende doen in het Power Platform-beheercentrum:

- De gebruikers toevoegen of wijzigen met wie een app wordt gedeeld

- Apps verwijderen die momenteel niet in gebruik zijn

Vereisten

- Een Power Apps-abonnement of een Power Automate-abonnement. U kunt zich ook registreren voor een gratis Power Apps-proefversie.

- Machtigingen voor omgevingsbeheerders of globale beheerders van Power Apps of Power Platform-beheerders. Raadpleeg Omgevingen beheren in Power Apps voor meer informatie.

Power Apps beheren

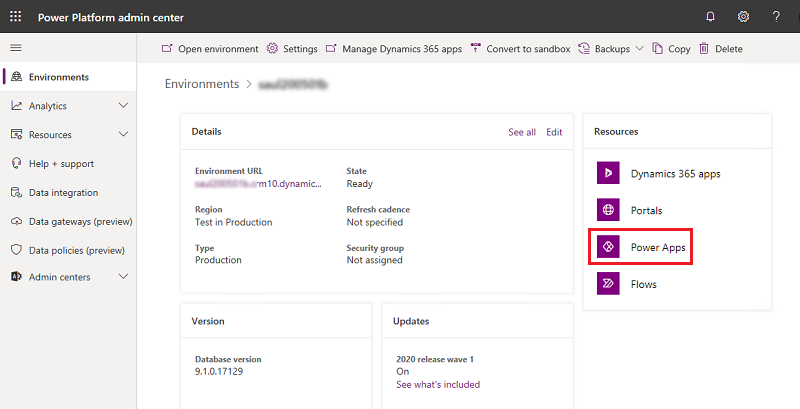

Meld u aan bij het Power Platform-beheercentrum.

Selecteer in het navigatievenster de optie Omgevingen, selecteer een omgeving met resources en selecteer vervolgens de Power Apps-resource.

Selecteer de app die u wilt beheren.

Selecteer de gewenste actie.

Beheren wie canvas-apps mag delen

Power Apps respecteert de machtiging voor 'Delen' van canvas-apps in Dataverse. Een gebruiker kan geen canvas-apps delen in een omgeving als hij geen beveiligingsrol heeft met de bevoegdheid voor Canvas App Share ingesteld op een andere waarde dan 'Geen geselecteerd'. Deze Dataverse Canvas App Share-bevoegdheid wordt ook gerespecteerd in de standaardomgeving. In dit artikel wordt beschreven hoe u bevoegdheden kunt bewerken in een beveiligingsrol: Een beveiligingsrol bewerken.

Notitie

De mogelijkheid om de Canvas App Share-bevoegdheid in een beveiligingsrol gedetailleerd te beheren, vereist Dataverse in de omgeving waar de bevoegdheid moet worden gewijzigd. Power Apps erkent de bevoegdheden van de andere Dataverse Canvas-appentiteit die voor de omgeving zijn ingesteld, niet afzonderlijk.

Systeemupdates kunnen aanpassingen verwijderen bij vooraf gedefinieerde beveiligingsrollen, inclusief Omgevingsmaker. Dit betekent dat het verwijderen van de bevoegdheid om de canvas-apps te delen weer kan worden toegevoegd tijdens een systeemupdate. Totdat de aanpassing aan de bevoegdheid voor het delen van canvas-apps behouden blijft tijdens systeemupdates, moet het aanpassen van deze bevoegdheid mogelijk opnieuw worden toegepast.

De inhoud van de governance-fout van uw organisatie weergeven

Als u de inhoud van governance-foutmeldingen opgeeft om in foutmeldingen te verschijnen, wordt deze inhoud opgenomen in het foutbericht dat wordt weergegeven wanneer gebruikers merken dat ze geen machtiging hebben om apps te delen in een omgeving. Zie: Inhoudsopdrachten voor PowerShell-governance-foutberichten.

Makers van aangepaste Microsoft SharePoint-formulieren onderscheiden van algemene omgevingsmakers

Naast de mogelijkheid om aangepaste SharePoint-formulierresources op te slaan naar een niet-standaardomgeving, het is ook mogelijk makerbevoegdheden te beperken tot uitsluitend het maken en bewerken van aangepaste SharePoint-formulieren in een niet-standaardomgeving. Buiten de standaardomgeving kan een beheerder de toewijzing van de beveiligingsrol Omgevingsmaker aan gebruikers ongedaan maken en de beveiligingsrol van aangepaste SharePoint-formuliermaker toewijzen.

Notitie

Het vermogen om onderscheid te maken tussen makers van aangepaste SharePoint-formulieren en algemene omgevingsmakers vereist Dataverse in de omgeving waar de bevoegdheid wordt gewijzigd.

Een gebruiker met alleen de SharePoint-rol van de maker van aangepaste formulieren in een omgeving ziet de omgeving niet in de omgevingslijst in https://make.powerapps.com of https://flow.microsoft.com.

Doe het volgende om de makerbevoegdheden te beperken zodat ze alleen aangepaste SharePoint-formulieren kunnen maken en bewerken in een niet-standaardomgeving.

Laat een beheerder een omgeving aanwijzen voor aangepaste SharePoint-formulieren die verschilt van de standaardomgeving.

Laat een beheerder de SharePoint-oplossing voor makers van aangepaste formulieren van AppSource installeren in uw omgeving bestemd voor aangepaste SharePoint-formulieren.

Selecteer in het Power Platform-beheercentrum de omgeving die u hebt aangewezen voor aangepaste SharePoint-formulieren in stap één en wijs de SharePoint-beveiligingsrol voor makers van aangepaste formulieren toe aan gebruikers die naar verwachting aangepaste SharePoint-formulieren zullen maken. Zie Wijs beveiligingsrollen toe aan gebruikers in een omgeving met een Dataverse-database.

Veelgestelde vragen

Kan ik bevoegdheden bewerken in de SharePoint-beveiligingsrol voor makers van aangepaste formulieren?

Nee, de SharePoint-beveiligingsrol voor makers van aangepaste formulieren wordt toegevoegd aan een omgeving door een niet-aanpasbare oplossing te importeren. Opmerking: het maken van aangepaste SharePoint-formulieren vereist dat een gebruiker machtigingen heeft in SharePoint en Power Platform. Het platform verifieert dat een gebruiker schrijfmachtigingen heeft voor de gerichte lijst die is gemaakt met Microsoft Lists en dat de gebruiker gemachtigd is in Power Platform om het aangepaste SharePoint-formulier te maken of bij te werken. Om een maker van aangepaste SharePoint-formulieren te laten voldoen aan de Power Platform-controle, moet de gebruiker de beveiligingsrol voor aangepaste SharePoint-formulieren of de beveiligingsrol Omgevingsmaker hebben.

Ziet een gebruiker met alleen de SharePoint-rol voor makers van aangepaste formulieren een omgeving in de make.powerapps.com-omgevingskiezer?

Nee, een maker die geen beveiligingsrol heeft die wordt genoemd in de documentatie Omgevingen kiezen zal de omgeving niet zien in de omgevingskiezer in https://make.powerapps.com. Een gebruiker met de SharePoint-rol voor makers van aangepaste formulieren kan proberen naar de omgeving te navigeren door de URI te manipuleren. Als de gebruiker probeert een zelfstandige app te maken, ziet deze een machtigingsfout.

Quarantainestatus van app beheren

Als aanvulling op het Power Platform-beleid ter voorkoming van gegevensverlies stelt Power Platform beheerders in staat een resource 'in quarantaine te plaatsen' en vangnetten in te stellen voor ontwikkeling met weinig code. De quarantainestatus van een resource wordt beheerd door beheerders en bepaalt of een resource toegankelijk is voor eindgebruikers. In Power Apps kunnen beheerders met deze mogelijkheid direct de beschikbaarheid beperken van apps die mogelijk aandacht nodig hebben om te voldoen aan de nalevingsvereisten van een organisatie.

Notitie

Een in quarantaine geplaatste app is niet toegankelijk voor gebruikers die de app nooit eerder hebben gestart.

Een in quarantaine geplaatste app kan tijdelijk toegankelijk zijn voor gebruikers die de app hebben uitgevoerd voordat deze in quarantaine werd geplaatst. Deze gebruikers kunnen de in quarantaine geplaatste app mogelijk enkele seconden gebruiken als ze deze in het verleden hebben gebruikt. Maar daarna ontvangen ze een bericht dat de app in quarantaine wordt geplaatst als ze deze opnieuw proberen te openen.

De volgende tabel geeft aan hoe de quarantainestatus van invloed is op de ervaringen voor beheerders, makers en eindgebruikers.

| Persona | Ervaring |

|---|---|

| Beheerder | Ongeacht de quarantainestatus van een app is een app zichtbaar voor beheerders in het Power Platform-beheercentrum en PowerShell-cmdlets. |

| Maker | Ongeacht de quarantainestatus van een app is een app zichtbaar in https://make.powerapps.com en kan deze worden geopend voor bewerking in Power Apps Studio. |

| Eindgebruiker | Een app die in quarantaine is geplaatst, geeft eindgebruikers die de app starten een bericht dat ze geen toegang hebben tot de app. |

Eindgebruikers zien het volgende bericht wanneer ze een app starten die in quarantaine is geplaatst.

De volgende tabel geeft de quarantaine-ondersteuning weer:

| Power Apps-type | Quarantaine-ondersteuning |

|---|---|

| Canvas-app | Algemeen beschikbaar |

| Modelgestuurde app | Nog niet ondersteund |

Een app in quarantaine plaatsen

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Een app uit quarantaine halen

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

De quarantainestatus van een app ophalen

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

Voorwaardelijke toegang tot afzonderlijke apps (preview)

Naast het respecteren van beleid voor voorwaardelijke toegang toegepast op de Power Apps-service, is het mogelijk om Microsoft Entra-beleid voor voorwaardelijke toegang toe te passen op afzonderlijke apps die met Power Apps zijn gemaakt. Een beheerder kan bijvoorbeeld beleid voor voorwaardelijke toegang toepassen dat meervoudige verificatie vereist, alleen op apps die gevoelige gegevens bevatten. Power Apps maakt gebruik van de Verificatiecontext voor voorwaardelijke toegang als het mechanisme om beleid voor voorwaardelijke toegang op gedetailleerde apps te richten. Beheerders zijn de persona die verificatiecontexten aan een app mogen toevoegen en verwijderen. Makers kunnen verificatiecontexten in een app niet bewerken.

Notitie

- Verificatiecontexten die zijn ingesteld op een app worden niet verplaatst met apps in oplossingen en verplaatst tussen omgevingen. Hierdoor kunnen verschillende verificatiecontexten worden toegepast op apps in verschillende omgevingen. Ook blijft de verificatiecontext die in een omgeving is ingesteld, behouden als een app via oplossingen door verschillende omgevingen beweegt. Als er bijvoorbeeld een verificatiecontext is ingesteld voor een app in een UAT-omgeving, blijft die verificatiecontext behouden.

- Er kunnen meerdere verificatiecontexten zijn ingesteld voor een app. Een eindgebruiker moet slagen voor de combinatie van beleidsregels voor voorwaardelijke toegang die door meerdere verificatiecontexten worden toegepast.

De volgende tabel schetst hoe handhaving van voorwaardelijke toegang op een specifieke app van invloed is op de ervaringen voor beheerders, makers en eindgebruikers.

| Persona | Ervaring |

|---|---|

| Beheerder | Ongeacht het beleid voor voorwaardelijke toegang dat aan een app is gekoppeld, is een app zichtbaar voor beheerders in cmdlets van Power Platform-beheercentrum en PowerShell. |

| Maker | Ongeacht het beleid voor voorwaardelijke toegang dat aan een app is gekoppeld, is een app zichtbaar in https://make.powerapps.com en kan deze worden geopend voor bewerken in Power Apps Studio. |

| Eindgebruiker | Beleid voor voorwaardelijke toegang dat op een app wordt toegepast, wordt uitgevoerd wanneer eindgebruikers de app starten. Een gebruiker die niet door de voorwaardelijke-toegangscontroles komt, krijgt tijdens de verificatie een dialoogvenster te zien waarin staat dat hij geen toegang heeft tot de resource. |

Nadat beheerders verificatiecontexten hebben gekoppeld aan beleid voor voorwaardelijke toegang in https://portal.azure.com, kunnen ze de verificatiecontext-id op een app instellen. De volgende afbeelding illustreert waar u de verificatiecontext-id kunt ophalen.

Eindgebruikers die niet voldoen aan het beleid voor voorwaardelijke toegang, krijgen het volgende dialoogvenster te zien nadat ze zich hebben aangemeld om toegang te krijgen tot een app.

De volgende tabel geeft voorwaardelijke toegang weer voor ondersteuning van gedetailleerde apps:

| Power Apps-type | Ondersteuning voor voorwaardelijke toegang tot afzonderlijke apps |

|---|---|

| Canvas-app | Beschikbaarheid preview |

| Modelgestuurde app | Niet ondersteund |

Verificatiecontext-id's voor voorwaardelijke toegang aan een app toevoegen

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

Verificatiecontext-id's voor voorwaardelijke toegang ophalen die voor een app zijn ingesteld

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Verificatiecontext-id's voor voorwaardelijke toegang in een app verwijderen

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>