Besturingselementen voor e-mailexfiltratie voor connectors

Microsoft Exchange stelt beheerders in staat om automatisch doorsturen en beantwoorden van e-mail naar externe domeinen voor externe ontvangers uit te schakelen. Exchange doet dit door message-type headers te gebruiken, zoals Auto Forward ontvangen van Outlook- en Outlook op het web-clients.

Microsoft Power Platform heeft de mogelijkheid om specifieke SMTP-headers in te voegen in e-mailberichten die worden verzonden via Power Automate en Power Apps. Het doet dit met behulp van Microsoft 365 Exchange/Outlook-connectoren. U kunt deze SMTP-headers gebruiken om de juiste exfiltratieregels in te stellen. Deze regels zijn voor de ongeautoriseerde overdracht van gegevens van het ene apparaat naar het andere in Exchange voor uitgaande e-mails.

Zie voor meer informatie over de Microsoft 365 Outlook-connector: SMTP-headers.

Notitie

Deze methode van exfiltratiecontrole is niet beschikbaar in GCC High- en DoD-omgevingen. In deze clouds worden de x-ms-mail-*-headers niet gebruikt.

Exfiltratie van doorgestuurde e-mails blokkeren

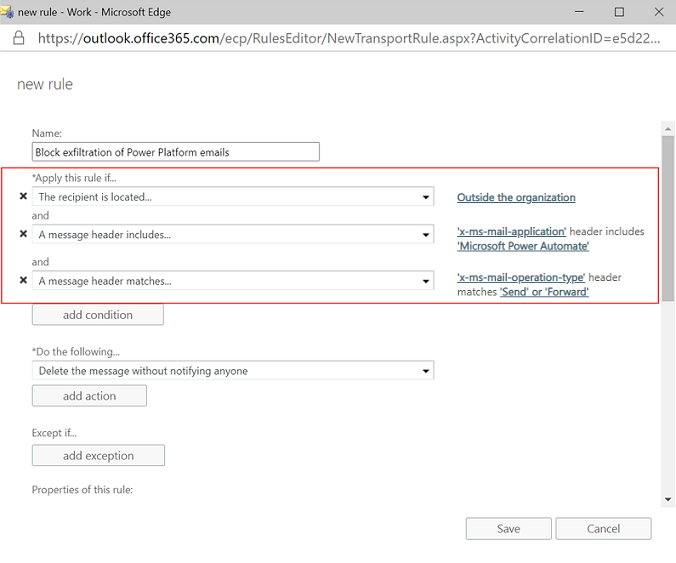

Beheerders kunnen e-mailstroomregels voor Exchange instellen om e-mails die door Power Automate en/of Power Apps worden verzonden, te controleren of te blokkeren met de Microsoft 365 Outlook-connector. De indeling van de SMTP-header gebruikt een gereserveerde woordgroep 'Microsoft Power Automate' of 'Microsoft Power Apps'. Deze wordt ingevoegd met het headertype: ‘x-ms-mail-application’. Bijvoorbeeld:

**x-ms-mail-application: Microsoft Power Automate**; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

x-ms-mail-operation-type: Forward

Om de bewerking-ID te identificeren, wordt een gereserveerd woord, zoals Forward, Reply of Send, ingevoegd met het headertype ‘x-ms-mail-operation-type’. Bijvoorbeeld:

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

Exchange-beheerders kunnen deze headers gebruiken om regels voor het blokkeren van exfiltratie in het Exchange-beheercentrum in te stellen, zoals in het onderstaande voorbeeld wordt getoond. Hier wijst de regel 'e-mailstroom' uitgaande e-mailberichten af met:

- 'x-ms-mail-application'-koptekst ingesteld als 'Microsoft Power Automate' en

- 'x-ms-mail-operation-type'-koptekst ingesteld als 'Send' of 'Forward'

Dit komt overeen met de ‘mail flow’-regel van Exchange die is ingesteld voor het berichttype dat gelijk is aan 'auto-forward'. Deze regel maakt gebruik van Outlook- en Outlook voor web-clients.

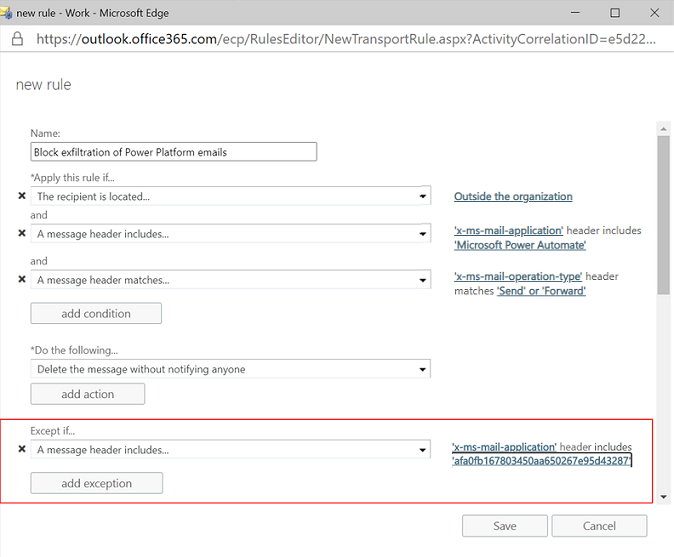

Specifieke stromen uitsluiten van blokkering van exfiltratie

Naast de 'x-ms-mail-application'-berichten voegt Power Platform ook de workflow-id in als de nieuwe 'User-Agent'-header. Dit is gelijk aan de app- of stroom-ID. Bijvoorbeeld:

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

Als u als beheerder stromen (of apps) wilt vrijstellen van de exfiltratie vanwege een legitiem bedrijfsscenario, gebruikt u de workflow-ID als onderdeel van de user-agent-header. Alle andere uitzonderingsvoorwaarden die worden geboden door Exchange-regels, zoals het afzenderadres, blijven beschikbaar om legitieme zakelijke gebruikssituaties uit te sluiten van de blokkeringshandhaving. Bijvoorbeeld:

Beheerders kunnen ook andere uitzonderingsmogelijkheden in Exchange-mailregels gebruiken om stromen uit te sluiten van de blokkeerregels voor exfiltratie. Een uniek afzenderadres zorgt er bijvoorbeeld voor dat legitieme zakelijke use-cases de controle omzeilen.